第 17 章 委派对主机和服务的访问权限

要在本章上下文中 管理,意味着能够检索另一个主机或服务的 keytab 和证书。每个主机和服务都有一个

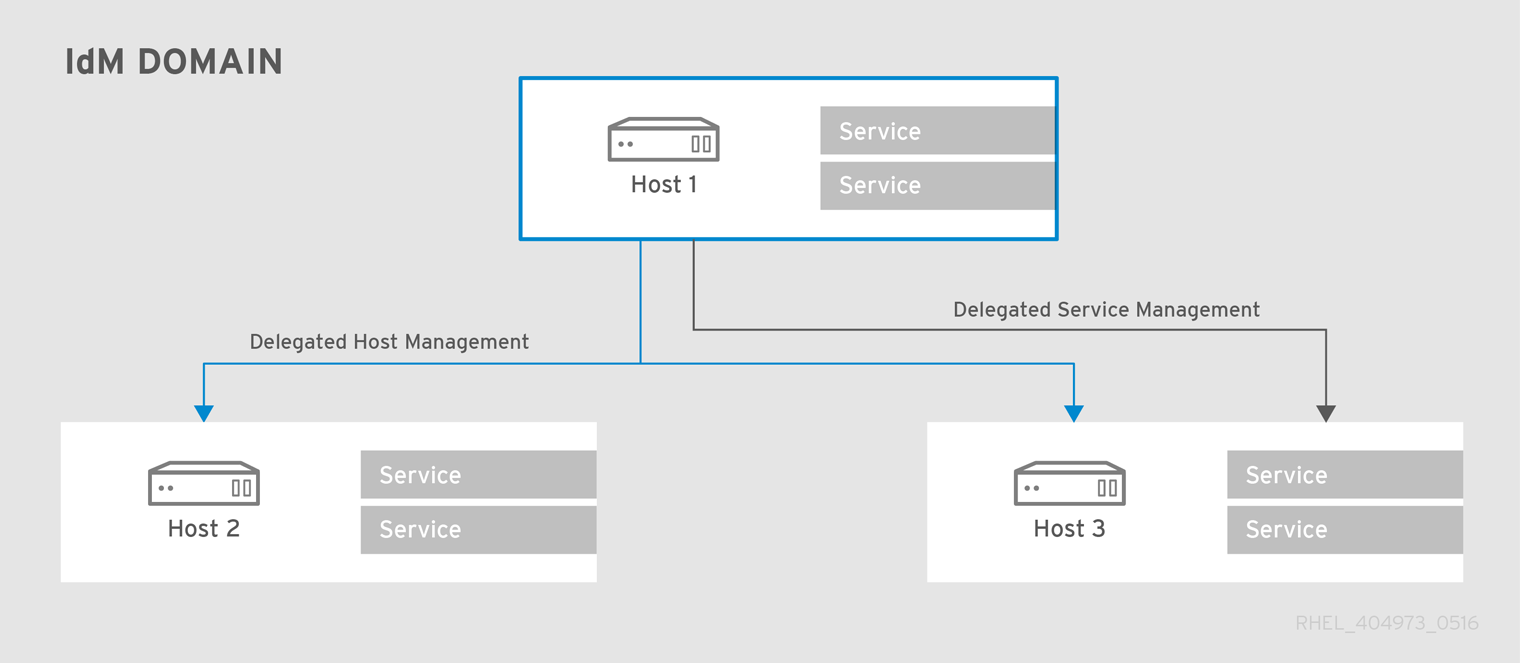

managedby 条目,它列出了哪些主机或服务可以管理它。默认情况下,主机可以管理自身及其所有服务。也可以通过更新适当的委托或提供合适的 managedby 条目来允许主机管理其他主机或服务。

只要授予该主机或 委派 了访问该服务的权限,就可以从任何 IdM 主机管理 IdM 服务。类似地,可以将主机的权限委派给域中的其他主机。

图 17.1. 主机和服务委派

注意

如果主机通过 managedBy 条目委派给另一台主机,这并不表示主机也已被委托了对该主机上所有服务的管理。每个委托都必须独立执行。

17.1. 委派服务管理

复制链接链接已复制到粘贴板!

主机使用 service-add-host 工具委派了对服务的控制:

ipa service-add-host principal --hosts=hostname

# ipa service-add-host principal --hosts=hostname

委派该服务有两个部分:

- 使用 principal 参数指定主体。

- 使用

--hosts选项识别具有控件的主机。

例如:

ipa service-add HTTP/web.example.com ipa service-add-host HTTP/web.example.com --hosts=client1.example.com

[root@server ~]# ipa service-add HTTP/web.example.com

[root@server ~]# ipa service-add-host HTTP/web.example.com --hosts=client1.example.com

主机被委派后,主机主体可用于管理服务:

kinit -kt /etc/krb5.keytab host/client1.example.com ipa-getkeytab -s server.example.com -k /tmp/test.keytab -p HTTP/web.example.com

[root@client1 ~]# kinit -kt /etc/krb5.keytab host/client1.example.com

[root@client1 ~]# ipa-getkeytab -s server.example.com -k /tmp/test.keytab -p HTTP/web.example.com

Keytab successfully retrieved and stored in: /tmp/test.keytab

要为此服务创建票据,请使用委派机构在主机上创建一个证书请求:

使用 cert-request 工具创建服务条目并加载认证信息:

有关创建证书请求和使用 ipa cert-request 的更多信息,请参阅 第 24.1.1 节 “为用户、主机或服务请求新证书”。