24.6. 使用证书配置文件和 ACL 来向 IdM CA 签发用户证书

当证书颁发机构访问控制列表(CA ACL)允许时,用户可以为自己请求证书。以下流程使用证书配置集和 CA ACL,它们在 第 24.4 节 “证书配置文件” 和 第 24.5 节 “证书颁发机构 ACL 规则” 中单独描述。有关使用证书配置文件和 CA ACL 的详情,请查看这些部分。

从命令行向用户签发证书

- 创建或导入用于处理用户证书请求的新自定义证书配置集。例如:

ipa certprofile-import certificate_profile --file=certificate_profile.cfg --store=True

$ ipa certprofile-import certificate_profile --file=certificate_profile.cfg --store=TrueCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 添加将用于向用户条目请求证书的新证书颁发机构(CA)ACL。例如:

ipa caacl-add users_certificate_profile --usercat=all

$ ipa caacl-add users_certificate_profile --usercat=allCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 将自定义证书配置文件添加到 CA ACL。

ipa caacl-add-profile users_certificate_profile --certprofiles=certificate_profile

$ ipa caacl-add-profile users_certificate_profile --certprofiles=certificate_profileCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 为用户生成证书请求。例如,使用 OpenSSL:

openssl req -new -newkey rsa:2048 -days 365 -nodes -keyout private.key -out cert.csr -subj '/CN=user'

$ openssl req -new -newkey rsa:2048 -days 365 -nodes -keyout private.key -out cert.csr -subj '/CN=user'Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 运行 ipa cert-request 命令,使 IdM CA 为用户发布新证书。

ipa cert-request cert.csr --principal=user --profile-id=certificate_profile

$ ipa cert-request cert.csr --principal=user --profile-id=certificate_profileCopy to Clipboard Copied! Toggle word wrap Toggle overflow (可选)将--ca sub-CA_name选项传给命令,以从子 CA 请求证书,而不是 root CAipa。

要确保新发布的证书分配给用户,您可以使用 ipa user-show 命令:

在 Web UI 中向用户发布证书

- 创建或导入用于处理用户证书请求的新自定义证书配置集。只能从命令行导入配置集,例如:

ipa certprofile-import certificate_profile --file=certificate_profile.txt --store=True

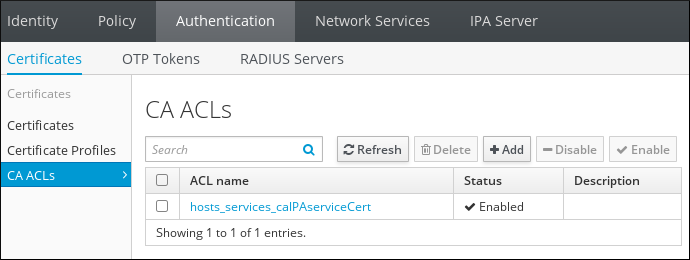

$ ipa certprofile-import certificate_profile --file=certificate_profile.txt --store=TrueCopy to Clipboard Copied! Toggle word wrap Toggle overflow 有关证书配置集的详情请参考 第 24.4 节 “证书配置文件”。 - 在 Web UI 中,在 Authentication 选项卡下,打开 CA ACL 部分。

图 24.11. Web UI 中的 CA ACL 规则管理

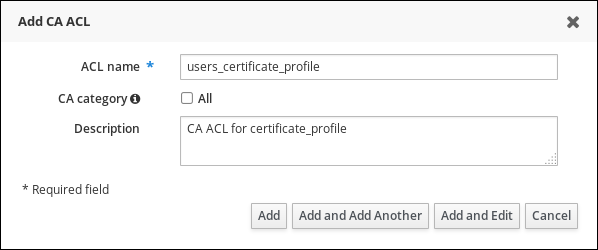

点证书颁发机构(CA) ACL 列表顶部的 来添加新的 CA ACL,允许请求用户条目的证书。- 在打开的 Add CA ACL 窗口中,填写有关新 CA ACL 所需的信息。

图 24.12. 添加新 CA ACL

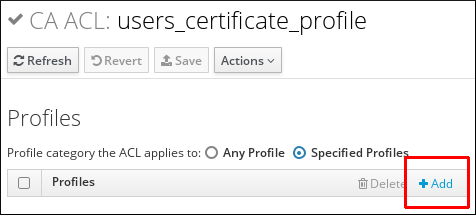

然后,单击 以直接进入 CA ACL 配置页面。 - 在 CA ACL 配置页面中,滚动到 Profiles 部分,然后点击 profile 列表顶部的 。

图 24.13. 在 CA ACL 中添加证书配置集

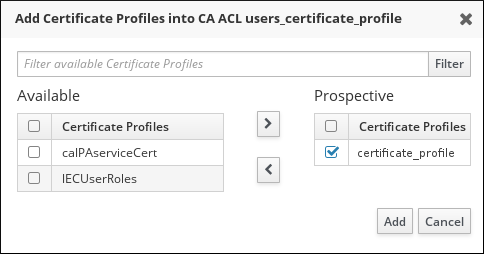

- 选择配置文件并将其移到 Prospective 列中,将自定义证书配置文件添加到 CA ACL 中。

图 24.14. 选择证书配置文件

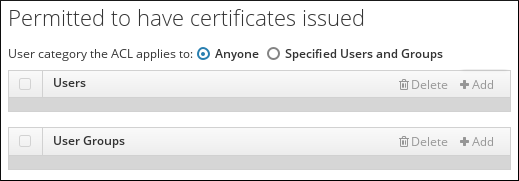

然后点击 。 - 滚动到 Permitted to have certificate issued 部分,以将 CA ACL 与用户或用户组关联。您可以使用 按钮添加用户或组,或者选择 Anyone 选项将 CA ACL 与所有用户关联。

图 24.15. 在 CA ACL 中添加用户

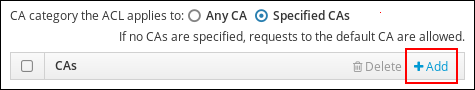

- 在 Permitted to have certificate issued 部分,您可以将 CA ACL 与一个或多个 CA 关联。您可以使用 按钮添加 CA,或者选择 任何 CA 选项将 CA ACL 与所有 CA 关联。

图 24.16. 在 CA ACL 中添加 CA

- 在 CA ACL 配置页面的顶部,单击 以确认 CA ACL 的更改。

- 为用户请求新证书。

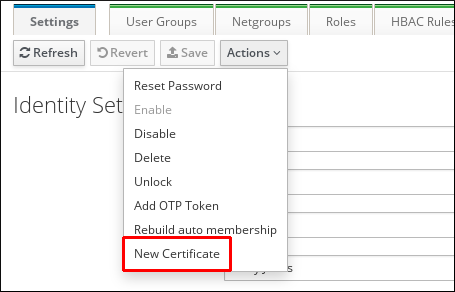

- 在 Identity 选项卡和 Users 子选项卡下,选择请求证书的用户。单击用户的用户名,以打开用户输入配置页面。

- 单击用户配置页面顶部的 ,然后单击 New Certificate。

图 24.17. 为用户请求证书

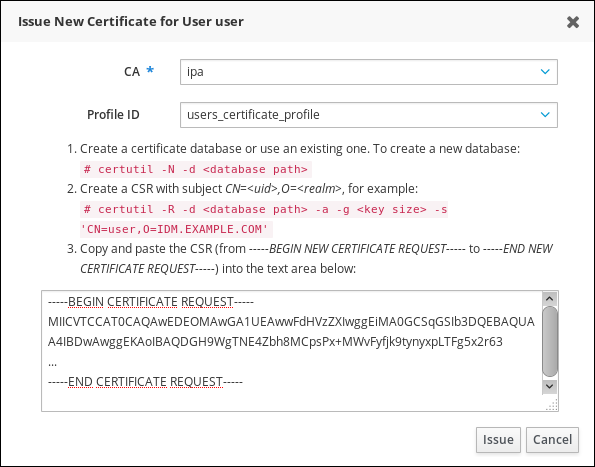

- 填写所需信息。

图 24.18. 向用户发布证书

然后单击 。

之后,新发布的证书在用户配置页面中可见。