3.2. 証明書プロファイルの設定

証明書システムでは、登録プロファイルを追加、削除、および変更できます。

- PKI コマンドラインインターフェイスの使用

- Java ベースの管理コンソールの使用

このセクションでは、各メソッドに関する情報を提供します。

3.2.1. PKI コマンドラインインターフェイスを使用した証明書の登録プロファイルの管理

このセクションでは、

pki ユーティリティーを使用して証明書プロファイルを管理する方法を説明します。詳細は、pki-ca-profile(1) の man ページを参照してください。

注記

RAW 形式の使用が推奨されます。プロファイルの各属性およびフィールドの詳細は、Red Hat Certificate System 計画、インストール、およびデプロイメントガイドの証明書プロファイルの作成および編集を参照してください。

3.2.1.1. 証明書プロファイルの有効化および無効化

証明書プロファイルを編集する前に、無効にする必要があります。変更が完了したら、プロファイルを再度有効にできます。

注記

CA エージェントのみが、証明書プロファイルを有効化および無効化できます。

たとえば、

caCMCECserverCert 証明書プロファイルを無効にするには、次のコマンドを実行します。

# pki -c password -n caagent ca-profile-disable caCMCECserverCert

たとえば、

caCMCECserverCert 証明書プロファイルを有効にするには、次のコマンドを実行します。

# pki -c password -n caagent ca-profile-enable caCMCECserverCert

3.2.1.2. Raw 形式の証明書プロファイルの作成

新規プロファイルを raw 形式で作成するには、次のコマンドを実行します。

# pki -c password -n caadmin ca-profile-add profile_name.cfg --raw

注記

raw 形式で、以下のように新しいプロファイル ID を指定します。

profileId=profile_name

3.2.1.3. RAW 形式での証明書プロファイルの編集

CA 管理者は、設定ファイルを手動でダウンロードせずに、RAW 形式で証明書プロファイルを編集できます。

たとえば、

caCMCECserverCert プロファイルを編集するには、次のコマンドを実行します。

# pki -c password -n caadmin ca-profile-edit caCMCECserverCert

このコマンドは、プロファイル設定を RAW 形式で自動的にダウンロードし、

VI エディターで開きます。エディターを閉じると、サーバーでプロファイル設定が更新されます。

プロファイルの編集後に CA を再起動する必要はありません。

重要

プロファイルを編集する前に、プロファイルを無効にします。詳細は、「証明書プロファイルの有効化および無効化」 を参照してください。

例3.2 RAW 形式での証明書プロファイルの編集

たとえば、

caCMCserverCert プロファイルを編集して、ユーザーが提供する複数の拡張機能を許可するには、次を行います。

- CA エージェントであるプロファイルを無効にします。

# pki -c password -n caagemt ca-profile-disable caCMCserverCert

- プロファイルを CA 管理者として編集します。

VIエディターでプロファイルをダウンロードして開きます。# pki -c password -n caadmin ca-profile-edit caCMCserverCert

- 設定を更新して、拡張機能を受け入れます。詳細は、??? を参照してください。

- プロファイルを CA エージェントとして有効にします。

# pki -c password -n caagent ca-profile-enable caCMCserverCert

3.2.1.4. 証明書プロファイルの削除

証明書プロファイルを削除するには、次のコマンドを実行します。

# pki -c password -n caadmin ca-profile-del profile_name

重要

プロファイルを削除する前に、プロファイルを無効にします。詳細は、「証明書プロファイルの有効化および無効化」 を参照してください。

3.2.2. Java ベースの管理コンソールを使用した証明書の登録プロファイルの管理

重要

pkiconsole は非推奨になりました。

3.2.2.1. CA コンソールを使用した証明書プロファイルの作成

セキュリティー上の理由から、Certificate System は、ロールの分離を強制します。これにより、既存の証明書プロファイルは、エージェントによって許可された後にのみ管理者が編集できます。新しい証明書プロファイルを追加するか、既存の証明書プロファイルを変更するには、管理者として以下の手順を実施します。

- Certificate System CA サブシステムコンソールにログインします。

pkiconsole https://server.example.com:8443/ca

- Configuration タブで Certificate Manager を選択し、Certificate Profiles を選択します。設定した証明書プロファイルをリスト表示する Certificate Profile Instances Management タブが開きます。

- 新しい証明書プロファイルを作成するには、 をクリックします。Select Certificate Profile Plugin Implementation ウィンドウで、プロファイルが作成される証明書のタイプを選択します。

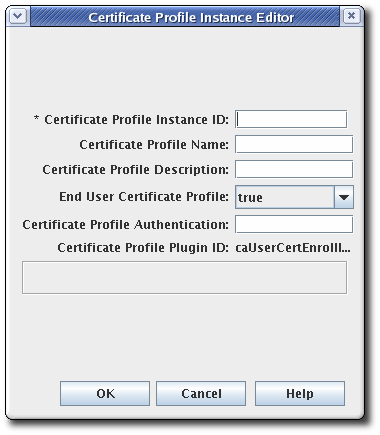

- Certificate Profile Instance Editor にプロファイル情報を入力します。

- Certificate Profile Instance ID。この ID は、システムがプロファイルの特定に使用する ID です。

- 証明書プロファイル名これは、ユーザーが分かりやすいプロファイルの名前です。

- Certificate Profile Description。

- End User Certificate Profile。これにより、リクエストがプロファイルの入力フォームを介して行われる必要があるかどうかが設定されます。これは通常 true に設定されます。これを false に設定すると、証明書プロファイルの入力ページではなく、Certificate Manager の証明書プロファイルフレームワークを介して署名済みリクエストが処理できるようになります。

- 証明書プロファイル認証これにより、認証方法が設定されます。認証インスタンスのインスタンス ID を指定して、自動認証が設定されます。このフィールドが空の場合、認証方法はエージェントで承認される登録になります。要求はエージェントサービスインターフェイスの要求キューに送信されます。TMS サブシステム用でない限り、管理者は次の認証プラグインのいずれかを選択する必要があります。

- CMCAuth: CA エージェントが登録要求を承認し、送信する必要がある場合に、このプラグインを使用します。

- CMCUserSignedAuth: このプラグインを使用して、エージェント以外のユーザーが独自の証明書を登録できるようにします。

- をクリックします。プラグインエディターが閉じられ、新しいプロファイルが profiles タブにリスト表示されます。

- 新規プロファイルのポリシー、入力、および出力を設定します。一覧から新しいプロファイルを選択し、 をクリックします。

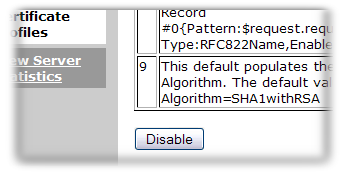

- Certificate Profile Rule Editor ウィンドウの Policies タブでポリシーを設定します。ポリシー タブには、プロファイルタイプに対してデフォルトで設定されているポリシーがリスト表示されます。

- ポリシーを追加するには、 をクリックします。

- Default フィールドからデフォルトを選択して、Constraints フィールドでそのポリシーに関連付けられた制約を選択し、 をクリックします。

- ポリシー設定 ID を入力します。デュアルキーペアを発行する場合には、個別のポリシーセットで、各証明書に関連付けられたポリシーを定義します。次に、証明書プロファイルポリシー ID と、証明書プロファイルポリシーの名前または識別子を入力します。

- Defaults タブおよび Constraints タブでパラメーターを設定します。

Defaults は、証明書要求に設定する属性を定義します。これにより、証明書の内容が決定されます。これらは、拡張、有効期間、または証明書に含まれるその他のフィールドのいずれかになります。制約 は、デフォルト値の有効な値を定義します。各デフォルトまたは制約の詳細は、「デフォルトの参照」 および 「制約の参照」 を参照してください。

Defaults は、証明書要求に設定する属性を定義します。これにより、証明書の内容が決定されます。これらは、拡張、有効期間、または証明書に含まれるその他のフィールドのいずれかになります。制約 は、デフォルト値の有効な値を定義します。各デフォルトまたは制約の詳細は、「デフォルトの参照」 および 「制約の参照」 を参照してください。

既存のポリシーを変更するには、ポリシーを選択し、 をクリックします。次に、そのポリシーのデフォルトおよび制約を編集します。ポリシーを削除するには、ポリシーを選択し、 をクリックします。 - Certificate Profile Rule Editor ウィンドウの Inputs タブに入力を設定します。プロファイルには複数の入力タイプが存在します。注記TMS サブシステムにプロファイルを設定しない場合は、cmcCertReqInput のみを選択して ボタンをクリックし、他のプロファイルを削除します。

- 入力を追加するには、 をクリックします。

- 一覧から入力を選択し、 をクリックします。デフォルト入力の完全な詳細は、「入力の参照」 を参照してください。

- New Certificate Profile Editor ウィンドウが開きます。入力 ID を設定して、 をクリックします。

入力は追加および削除が可能です。入力の編集を選択することは可能ですが、入力にはパラメーターやその他の設定がないため、設定するものはありません。入力を削除するには、入力を選択して をクリックします。 - Certificate Profile Rule Editor ウィンドウの Outputs タブで、出力を設定します。自動認証方式を使用する証明書プロファイルには、出力を設定する必要があります。エージェントが承認した認証を使用する証明書プロファイルには、出力を設定する必要はありません。Certificate Output タイプはすべてのプロファイルでデフォルトで設定され、カスタムプロファイルに自動的に追加されます。TMS サブシステムにプロファイルを設定しない限り、certOutput のみを選択します。

出力を追加または削除できます。出力の編集を選択することは可能ですが、出力にはパラメーターやその他の設定がないため、設定するものはありません。

出力を追加または削除できます。出力の編集を選択することは可能ですが、出力にはパラメーターやその他の設定がないため、設定するものはありません。- 出力を追加するには、 をクリックします。

- 一覧から出力を選択して をクリックします。

- 出力の名前または識別子を指定して、 をクリックします。この出力は出力タブにリスト表示されます。これを編集して、この出力のパラメーターに値を指定できます。

出力を削除するには、一覧から出力を選択して をクリックします。 - CA を再起動して、新規プロファイルを適用します。

systemctl restart pki-tomcatd-nuxwdog@instance_name.service

- プロファイルを管理者として作成したら、CA エージェントはエージェントサービスページでプロファイルを承認してプロファイルを有効にする必要があります。

- CA のサービスページを開きます。

https://server.example.com:8443/ca/services

- 証明書プロファイルの管理 リンクをクリックします。このページには、アクティブと非アクティブの両方で、管理者によって設定されたすべての証明書プロファイルがリスト表示されます。

- 承認する証明書プロファイルの名前をクリックします。

- ページの下部で、 ボタンをクリックします。

注記

このプロファイルを TPS で使用する場合は、プロファイルタイプを認識するように TPS を設定する必要があります。これは 11.1.4. にあります。Red Hat Certificate System の計画、インストール、およびデプロイメントガイドのスマートカード CA プロファイルの管理

プロファイルの承認方法は、Red Hat Certificate System の計画、インストール、およびデプロイメントガイドのファイルシステムの証明書プロファイルの作成および編集のセクションで説明されているように、コマンドラインでのみプロファイルに追加できます。

3.2.2.2. コンソールでの証明書プロファイルの編集

たとえば、既存の証明書プロファイルを修正するには、以下の手順に従います。

- エージェントサービスページにログインし、プロファイルを無効にします。エージェントで証明書プロファイルを有効にすると、その証明書プロファイルは Certificate Profile Instance Management タブで有効とマークされ、コンソールを介して証明書プロファイルはいつでも編集できません。

- Certificate System CA サブシステムコンソールにログインします。

pkiconsole https://server.example.com:8443/ca

- Configuration タブで Certificate Manager を選択し、Certificate Profiles を選択します。

- 証明書のプロファイルを選択して、 をクリックします。

- Certificate Profile Rule Editor ウィンドウが表示されます。多くのデフォルト、制約、入力、または出力が変更されています。注記プロファイルインスタンス ID は変更しないでください。必要に応じて、ウィンドウの隅の 1 つを引っ張って、ウィンドウを拡大します。

- CA を再起動して変更を適用します。

- エージェントサービスページで、プロファイルを再度有効にします。

注記

エージェントによって承認されない証明書プロファイルを削除します。Certificate Profile Instance Management タブに表示される証明書プロファイルも、エージェントサービスインターフェイスに表示されます。プロファイルがすでに有効になっている場合は、プロファイルリストから削除する前に、エージェントによって無効にする必要があります。

3.2.3. 証明書の登録プロファイルのリスト表示

以下の事前定義済みの証明書プロファイルを使用し、Certificate System CA のインストール時にこの環境で使用できます。これらの証明書プロファイルは、最も一般的なタイプの証明書用に設計されており、一般的なデフォルト、制約、認証方法、入力、および出力を提供します。

コマンドラインで利用可能なプロファイルをリスト表示するには、

pki ユーティリティーを使用します。以下に例を示します。

# pki -c password -n caadmin ca-profile-find ------------------ 59 entries matched ------------------ Profile ID: caCMCserverCert Name: Server Certificate Enrollment using CMC Description: This certificate profile is for enrolling server certificates using CMC. Profile ID: caCMCECserverCert Name: Server Certificate wth ECC keys Enrollment using CMC Description: This certificate profile is for enrolling server certificates with ECC keys using CMC. Profile ID: caCMCECsubsystemCert Name: Subsystem Certificate Enrollment with ECC keys using CMC Description: This certificate profile is for enrolling subsystem certificates with ECC keys using CMC. Profile ID: caCMCsubsystemCert Name: Subsystem Certificate Enrollment using CMC Description: This certificate profile is for enrolling subsystem certificates using CMC. ... ----------------------------- Number of entries returned 20

詳細は、pki-ca-profile(1) の man ページを参照してください。追加の情報は、『Red Hat Certificate System 計画、インストール、およびデプロイメントガイド』 を参照してください。

3.2.4. 証明書登録プロファイルの詳細表示

たとえば、

caECFullCMCUserSignedCert などの特定の証明書プロファイルを表示するには、次のコマンドを実行します。

$ pki -c password -n caadmin ca-profile-show caECFullCMCUserSignedCert

-----------------------------------

Profile "caECFullCMCUserSignedCert"

-----------------------------------

Profile ID: caECFullCMCUserSignedCert

Name: User-Signed CMC-Authenticated User Certificate Enrollment

Description: This certificate profile is for enrolling user certificates with EC keys by using the CMC certificate request with non-agent user CMC authentication.

Name: Certificate Request Input

Class: cmcCertReqInputImpl

Attribute Name: cert_request

Attribute Description: Certificate Request

Attribute Syntax: cert_request

Name: Certificate Output

Class: certOutputImpl

Attribute Name: pretty_cert

Attribute Description: Certificate Pretty Print

Attribute Syntax: pretty_print

Attribute Name: b64_cert

Attribute Description: Certificate Base-64 Encoded

Attribute Syntax: pretty_print

たとえば、

caECFullCMCUserSignedCert などの特定の証明書プロファイルを raw 形式で表示するには、次のコマンドを実行します。

$ pki -c password -n caadmin ca-profile-show caECFullCMCUserSignedCert --raw #Wed Jul 25 14:41:35 PDT 2018 auth.instance_id=CMCUserSignedAuth policyset.cmcUserCertSet.1.default.params.name= policyset.cmcUserCertSet.4.default.class_id=authorityKeyIdentifierExtDefaultImpl policyset.cmcUserCertSet.6.default.params.keyUsageKeyCertSign=false policyset.cmcUserCertSet.10.default.class_id=noDefaultImpl policyset.cmcUserCertSet.10.constraint.name=Renewal Grace Period Constraint output.o1.class_id=certOutputImpl ...

詳細は、pki-ca-profile(1) の man ページを参照してください。