8.3. Directory Server でのログファイルの設定

Directory Server はイベントをログファイルに記録します。これらのファイルを使用して、ディレクトリーアクティビティーのトラブルシューティング、監視、分析を行います。

Directory Server では、ロギングの有効化/無効化、ログレベルの設定、ロギングポリシーの定義、ログファイルの圧縮、その他の操作の実行を行うことができます。

8.3.1. Directory Server のログファイルの種類

Directory Server には、/var/log/dirsrv/slapd-<instance_name>/ ディレクトリーに保存される次のログファイルの種類があります。

- アクセスログ (access)デフォルトでは有効です。

- クライアント接続および Directory Server インスタンスへの接続試行に関する情報が含まれます。アクセスログはバッファリングされるため、サーバー上でイベントが発生した時刻とログにイベントが記録された時刻の間に不一致が生じる場合があることに注意してください。

- エラーログ (error)デフォルトでは有効です。

- 通常の操作中にディレクトリーで発生するエラーとイベントの詳細なメッセージが含まれます。

Directory Server が error ログファイルへのメッセージの書き込みに失敗した場合、サーバーは syslog サービスにエラーメッセージを送信して終了します。

- 監査ログ (audit)デフォルトでは無効になっています。

-

各データベースおよびサーバー設定に対して行われた変更を記録します。監査ログを有効にすると、Directory Server は成功した操作のみを

auditログファイルに記録します。 - 監査失敗ログ (auditfail)。デフォルトでは無効になっています。

-

失敗した変更操作を記録します。デフォルト設定では、Directory Server は失敗した操作を監査ログと同じファイルに書き込みます。失敗した操作を別のファイルに書き込むには、

nsslapd-auditfaillog設定属性でこのファイルへのパスを設定します。詳細は、nsslapd-auditfaillog セクションを参照してください。 - セキュリティーログ (security)デフォルトでは有効です。

- 認証イベント、認可の問題、DoS/TCP 攻撃、その他のセキュリティーイベントを記録します。

Directory Server ログファイルの詳細は、ログファイルリファレンス を参照してください。

8.3.2. ログファイルの表示

コマンドラインまたは Web コンソールを使用して、Directory Server ログファイルを表示できます。

8.3.2.1. コマンドラインを使用したログファイルの表示

ログファイルを表示するには、Red Hat Enterprise Linux に含まれている less、more、cat などのユーティリティーを使用します。

前提条件

- コマンドラインを使用したロギングの有効化または無効化 の説明に従って、ロギングを有効化している。

手順

ログファイルを表示するには、次のコマンドを使用します。

less /var/log/dirsrv/slapd-<instance_name>/access less /var/log/dirsrv/slapd-<instance_name>/errors less /var/log/dirsrv/slapd-<instance_name>/audit less /var/log/dirsrv/slapd-<instance_name>/access less /var/log/dirsrv/slapd-<instance_name>/security

# less /var/log/dirsrv/slapd-<instance_name>/access # less /var/log/dirsrv/slapd-<instance_name>/errors # less /var/log/dirsrv/slapd-<instance_name>/audit # less /var/log/dirsrv/slapd-<instance_name>/access # less /var/log/dirsrv/slapd-<instance_name>/securityCopy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトでは、監査ログと監査失敗ログは同じファイルに操作を書き込むことに注意してください。

ログファイルの場所を表示するには、次のコマンドを使用します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記指定されたログタイプのロギングを有効にしていない場合、Directory Server は対応するログファイルを作成しません。

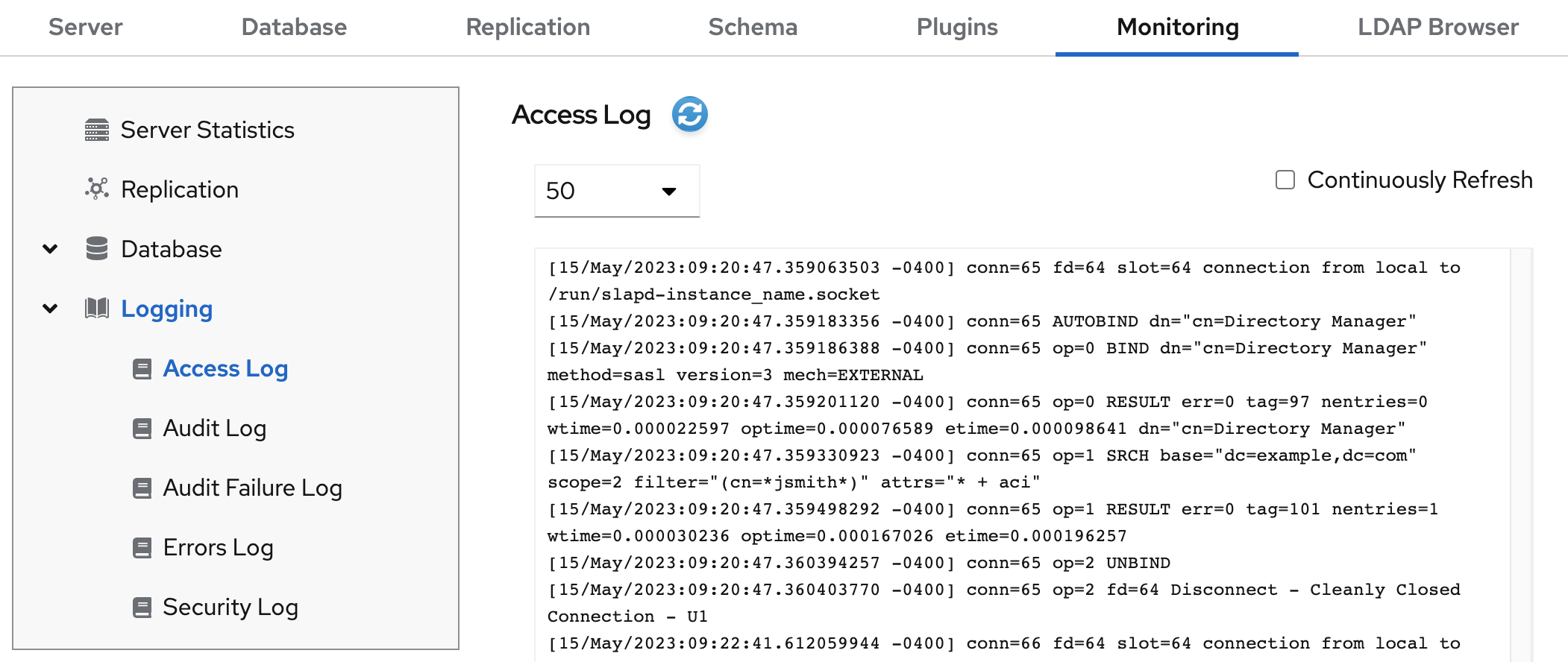

8.3.2.2. Web コンソールを使用したログファイルの表示

Directory Server のログファイルを表示するには、Web コンソールの タブを使用します。

前提条件

- Web コンソールにログインしている。

手順

- インスタンスを選択します。

-

に移動します。 ログタイプのリストで、表示するログを選択します。

オプション: ログビューアーに次の設定を適用します。

- 表示するレコード数を設定します。

- Continuously Refresh を選択して、新しいログエントリーの自動表示を有効にします。

- ボタンをクリックして変更を適用します。

8.3.3. ログの有効化または無効化

デフォルトでは、Directory Server はアクセス、エラー、セキュリティーのロギングを有効にし、監査および監査失敗のロギングを無効にします。

- 重要

- ディレクトリーへのアクセスが 2000 回ごとに、アクセスログファイルのサイズが約 1 MB 増加します。ただし、アクセスロギングを無効にする前に、この情報が問題のトラブルシューティングに役立つ可能性があることを考慮してください。

8.3.3.1. コマンドラインを使用したログの有効化または無効化

dsconf config replace コマンドを使用して、Directory Server のログ機能を管理する cn=config DN エントリーの次の属性を変更します。

-

nsslapd-accesslog-logging-enabled(access log) -

nsslapd-errorlog-logging-enabled(error log) -

nsslapd-auditlog-logging-enabled(audit log) -

nsslapd-auditfaillog-logging-enabled(audit fail log) -

nsslapd-securitylog-logging-enabled(security log)

手順

ロギングを有効にするには、対応する属性値を

onに設定します。たとえば、監査ロギングを有効にするには、次のコマンドを使用します。dsconf <instance_name> config replace nsslapd-auditlog-logging-enabled=on

# dsconf <instance_name> config replace nsslapd-auditlog-logging-enabled=onCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記nsslapd-auditlog属性にログファイルの有効なパスとファイル名が含まれていることを確認します。含まれていない場合、ロギングを有効にできません。ロギングを無効にするには、対応する属性を

offに設定します。たとえば、エラーログを無効にするには、次のコマンドを使用します。dsconf <instance_name> config replace nsslapd-errorlog-logging-enabled=off

# dsconf <instance_name> config replace nsslapd-errorlog-logging-enabled=offCopy to Clipboard Copied! Toggle word wrap Toggle overflow ロギングを無効にすると、Directory Server はログファイルへの新しいイベントの記録を停止します。ただし、ログファイルは

/var/log/dirsrv/slapd-<instance_name>/ディレクトリーに残ります。

検証

ログディレクトリーにログファイルが含まれているか確認します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.3.2. Web コンソールを使用したログの有効化または無効化

インスタンスのロギングを有効または無効にするには、Web コンソールの タブを使用します。

前提条件

- Web コンソールにログインしている。

手順

- インスタンスを選択します。

-

に移動します。 - 設定するログのタイプを選択します (例: Access Log)。

- 選択したログタイプのログを有効または無効にします。

- オプション: ログレベル、ログローテーションポリシー、ログ形式、ログバッファリングなどの追加設定を行います。

- ボタンをクリックして、変更を適用します。

検証

-

に移動し、Directory Server がイベントをログに記録するようになったかどうかを確認します。

8.3.4. ログローテーションポリシーの定義

Directory Server は定期的に現在のログファイルをローテーションし、新しいログファイルを作成します。ただし、コマンドラインまたは Web コンソールを使用してローテーションポリシーを設定することで、デフォルトの動作を変更できます。

管理できるローテーション設定は次のとおりです。

- ログの最大数

-

保持するログファイルの最大数を設定します。ファイル数に達すると、Directory Server は新しいログファイルを作成する前に、最も古いログファイルを削除します。デフォルトでは、アクセスログの場合は

10、その他のログの場合は1です。 - 最大ログサイズ (MB)

-

ログファイルがローテーションされるまでの最大サイズをメガバイト単位で設定します。デフォルトでは、すべてのログは

100MB です。 - 新しいログを作成する間隔

- ログファイルの最大期間を設定します。デフォルトでは、Directory Server はすべてのログを毎週ローテーションします。

- 時刻

- ログファイルをローテーションする時刻を設定します。この設定は、デフォルトですべてのログに対して有効になっているわけではありません。

- アクセスモード

-

アクセスモードでは、新規に作成されたログファイルにファイル権限を設定します。デフォルトでは、すべてのログで

600です。

8.3.4.1. コマンドラインを使用したログローテーションポリシーの設定

dsconf config replace コマンドを使用して、ローテーションポリシーを管理する cn=config DN エントリー内の次の属性を変更できます。

| access log | error log | audit log | audit fail log | security log | |

|---|---|---|---|---|---|

| ログの最大数 | nsslapd-accesslog-maxlogsperdir | nsslapd-errorlog-maxlogsperdir | nsslapd-auditlog-maxlogsperdir | nsslapd-auditfaillog-maxlogsperdir | nsslapd-securitylog-maxlogsperdir |

| 最大ログサイズ (MB) | nsslapd-accesslog-maxlogsize | nsslapd-errorlog-maxlogsize | nsslapd-auditlog-maxlogsize | nsslapd-auditfaillog-maxlogsize | nsslapd-securitylog-maxlogsize |

| 新しいログを作成する間隔 | nsslapd-accesslog-logrotationtime、nsslapd-accesslog-logrotationtimeunit | nsslapd-errorlog-logrotationtime、nsslapd-errorlog-logrotationtimeunit | nsslapd-auditlog-logrotationtime、nsslapd-auditlog-logrotationtimeunit | nsslapd-auditfaillog-logrotationtime、nsslapd-auditfaillog-logrotationtimeunit | nsslapd-securitylog-logrotationtime、nsslapd-securitylog-logrotationtimeunit |

| 時刻 | nsslapd-accesslog-logrotationsynchour、nsslapd-accesslog-logrotationsyncmin | nsslapd-errorlog-logrotationsynchour、nsslapd-errorlog-logrotationsyncmin | nsslapd-auditlog-logrotationsynchour、nsslapd-auditlog-logrotationsyncmin | nsslapd-auditfaillog-logrotationsynchour、nsslapd-auditfaillog-logrotationsyncmin | nsslapd-securitylog-logrotationsynchour、nsslapd-securitylog-logrotationsyncmin |

| アクセスモード | nsslapd-accesslog-mode | nsslapd-errorlog-mode | nsslapd-auditlog-mode | nsslapd-auditfaillog-mode | nsslapd-securitylog-mode |

手順

たとえば、アクセスモード 600 を使用し、最大 2 つのログを保持し、ログファイルを 100 MB または 5 日ごとにローテーションするようにエラーログを設定するには、次のように入力します。

dsconf <instance_name> config replace nsslapd-errorlog-mode=600 nsslapd-errorlog-maxlogsperdir=2 nsslapd-errorlog-maxlogsize=100 nsslapd-errorlog-logrotationtime=5 nsslapd-errorlog-logrotationtimeunit=day

# dsconf <instance_name> config replace nsslapd-errorlog-mode=600 nsslapd-errorlog-maxlogsperdir=2 nsslapd-errorlog-maxlogsize=100 nsslapd-errorlog-logrotationtime=5 nsslapd-errorlog-logrotationtimeunit=dayCopy to Clipboard Copied! Toggle word wrap Toggle overflow ローテーションポリシー属性の詳細は、コアサーバー設定属性の説明 の該当セクションを参照してください。

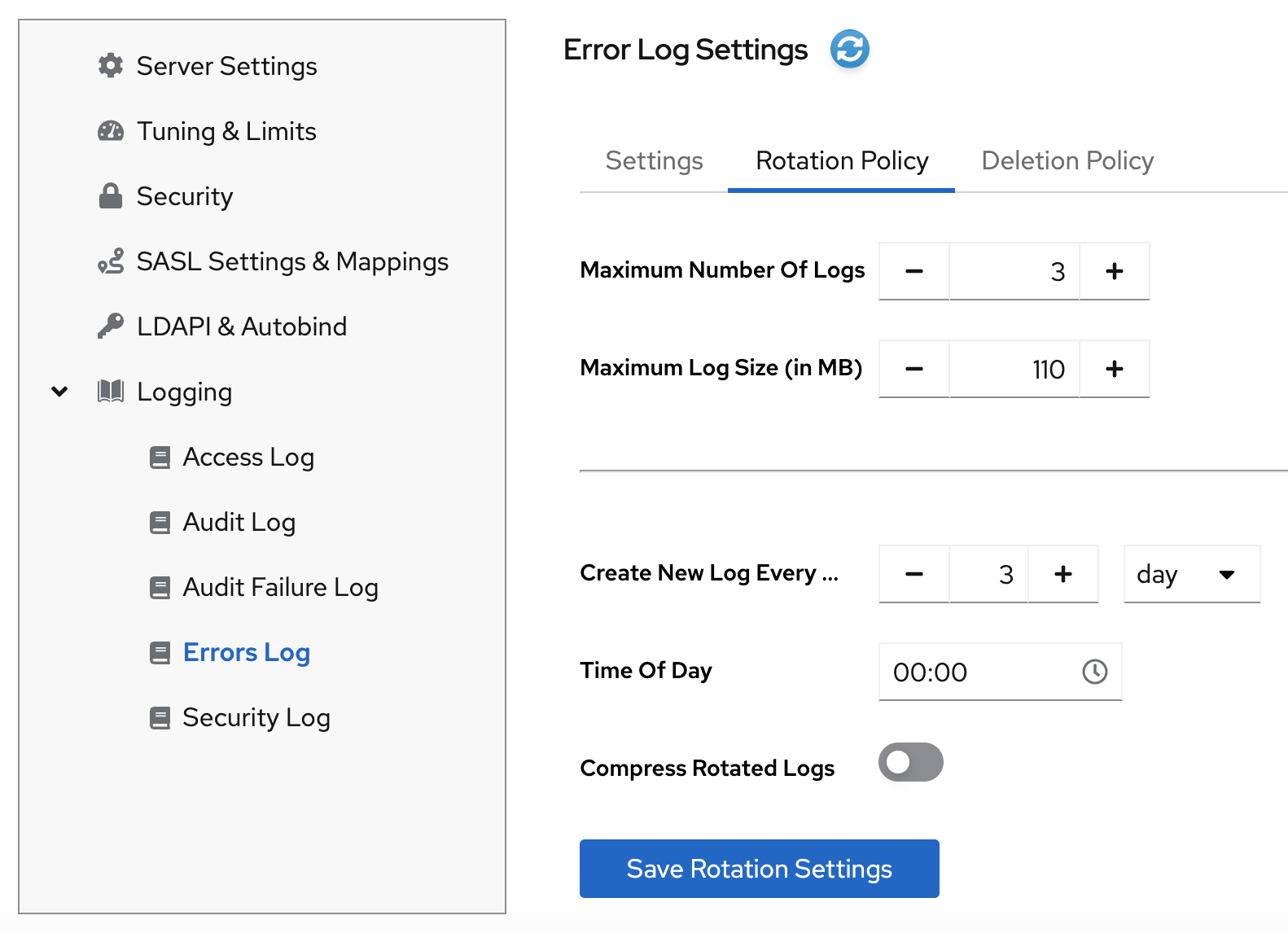

8.3.4.2. Web コンソールを使用したログローテーションポリシーの設定

現在のログファイルを定期的にアーカイブし、新しいログファイルを作成するには、Web コンソールを使用してログファイルのローテーションポリシーを設定します。

前提条件

- Web コンソールにログインしている。

手順

- インスタンスを選択します。

に移動し、ログの種類 ( Error Logなど) を選択します。Error Log Settings ページが開きます。

- Rotation Policy タブをクリックします。

ローテーションポリシーパラメーターを設定します。たとえば、最大 3 つのログファイル、最大 110 MB のログサイズ、および 3 日ごとに新しいログファイルの作成を設定します。

- ボタンをクリックして、変更を適用します。

8.3.5. ログ削除ポリシーの定義

Directory Server は、削除ポリシーを設定すると、アーカイブされた古いログファイルを自動的に削除します。

ログファイルのローテーションポリシーが設定されている場合に限り、ログファイルの削除ポリシーを設定できます。Directory Server は、ログローテーション時に削除ポリシーを適用します。

次の属性を設定して、ログファイルの削除ポリシーを管理できます。

- ログアーカイブの超過 (MB)

- あるタイプのログファイルのサイズが設定値を超えると、その最も古いログファイルが自動的に削除されます。

- 空きディスク容量 (MB)

- 空きディスク容量がこの値に達すると、最も古いアーカイブファイルが自動的に削除されます。

- ログファイルが次の日付より古い

- ログファイルが設定された時間よりも古い場合は、これが自動的に削除されます。

8.3.5.1. コマンドラインを使用したログ削除ポリシーの設定

dsconf config replace コマンドを使用して、削除ポリシーを管理する cn=config DN エントリー内の次の属性を変更できます。

| access log | error log | audit log | audit fail log | security log | |

|---|---|---|---|---|---|

| ログアーカイブの超過 (MB) | nsslapd-accesslog-logmaxdiskspace | nsslapd-errorlog-logmaxdiskspace | nsslapd-auditlog-logmaxdiskspace | nsslapd-auditfaillog-logmaxdiskspace | nsslapd-securitylog-logmaxdiskspace |

| 空きディスク容量 (MB) | nsslapd-accesslog-logminfreediskspace | nsslapd-errorlog-logminfreediskspace | nsslapd-auditlog-logminfreediskspace | nsslapd-auditfaillog-logminfreediskspace | nsslapd-securitylog-logminfreediskspace |

| ログファイルが次の日付より古い | nsslapd-accesslog-logexpirationtime、nsslapd-accesslog-logexpirationtimeunit | nsslapd-errorlog-logminfreediskspace、nsslapd-errorlog-logexpirationtimeunit | nsslapd-auditlog-logminfreediskspace、nsslapd-auditlog-logexpirationtimeunit | nsslapd-auditfaillog-logminfreediskspace、nsslapd-auditfaillog-logexpirationtimeunit | nsslapd-securitylog-logminfreediskspace、nsslapd-securitylog-logexpirationtimeunit |

手順

たとえば、すべてのアクセスログファイルの合計サイズが 500 MB を超える場合に、最も古いアクセスログファイルを自動的に削除するには、次のように実行します。

dsconf <instance_name> config replace nsslapd-accesslog-logmaxdiskspace=500

# dsconf <instance_name> config replace nsslapd-accesslog-logmaxdiskspace=500Copy to Clipboard Copied! Toggle word wrap Toggle overflow 削除ポリシー属性の詳細は、コアサーバー設定属性の説明 の該当セクションを参照してください。

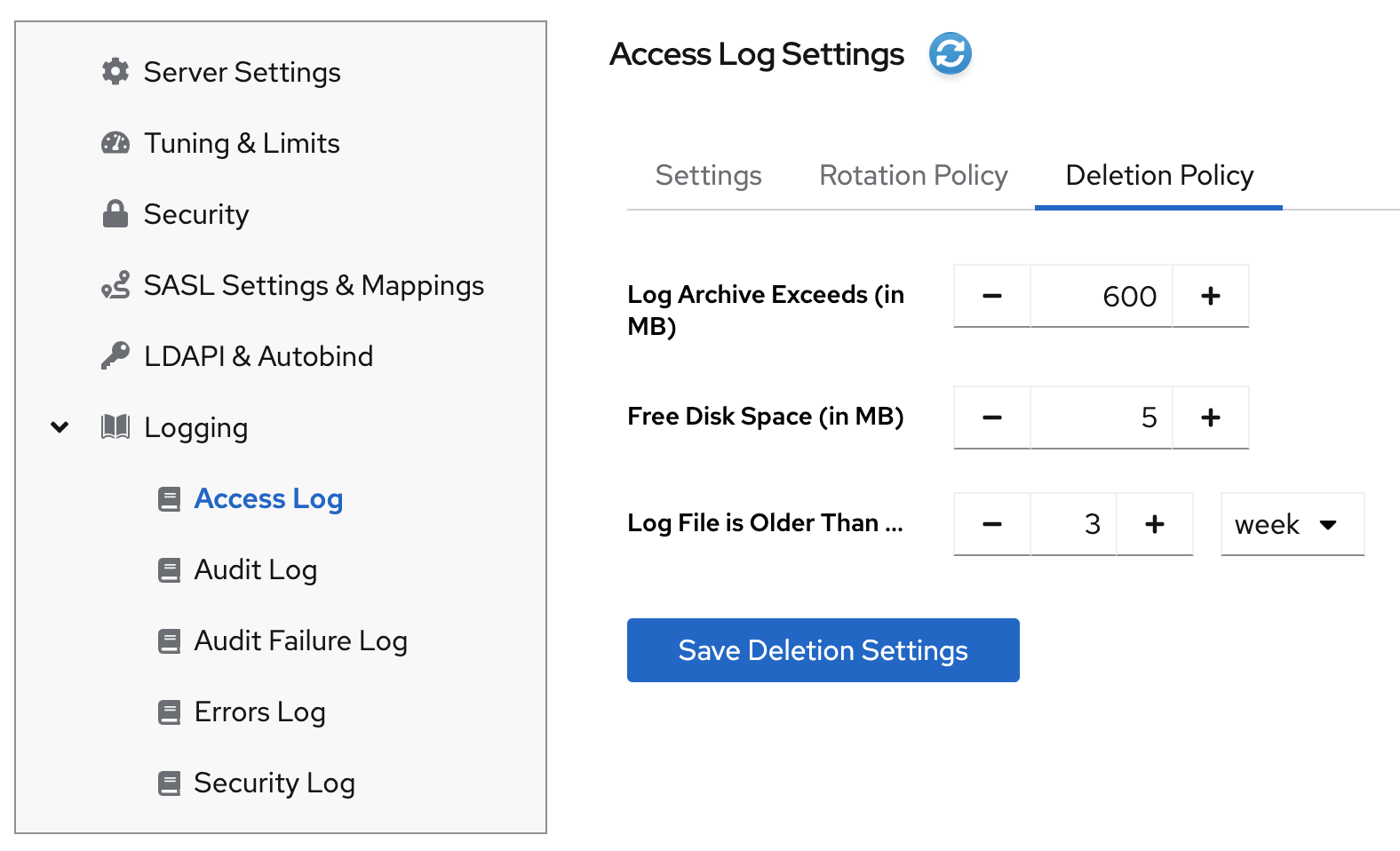

8.3.5.2. Web コンソールを使用したログ削除ポリシーの設定

古いアーカイブログファイルを自動的に削除するには、Web コンソールを使用してログ削除ポリシーを設定します。

前提条件

- Web コンソールにログインしている。

手順

- インスタンスを選択します。

-

に移動し、ログのタイプ ( Access Logなど) を選択します。Access Log Settings ページが開きます。 - Deletion Policy タブをクリックします。

削除ポリシーパラメーターを設定します。たとえば、アーカイブの最大サイズを 600 MB に設定し、ログファイルの保存期間を 3 週間に設定します。

- ボタンをクリックして、変更を適用します。

8.3.6. 手動ログファイルローテーション

自動ログファイルローテーションまたは削除ポリシーを設定していない場合にのみ、ログファイルを手動でローテーションできます。

手順

インスタンスを停止します。

dsctl <instance_name> stop

# dsctl <instance_name> stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

ログファイルディレクトリーに移動します。デフォルトでは、Directory Server はアクセスログ、エラーログ、監査ログ、監査失敗ログ、およびセキュリティーファイルを

/var/log/dirsrv/slapd-instance/ディレクトリーに保存します。 - ローテーションするログファイルを移動するか名前を変更して、後で参照できるようにします。

インスタンスを起動します。

dsctl <instance_name> restart

# dsctl <instance_name> restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.7. Directory Server のログファイル形式の設定

コマンドラインを使用して、アクセス、エラー、監査、監査失敗のログ形式をカスタマイズします。Directory Server は次のログ形式をサポートしています。

- デフォルト (元のプレーンテキスト)

- JSON

- JSON (pretty)

新しいログ形式に切り替えると、Directory Server は現在のログをローテーションすることに注意してください。

セキュリティーログには JSON 形式のみが含まれます。

前提条件

- root 権限がある。

手順

Directory Server ログファイルに使用する形式を設定します。たとえば、標準の解析ツールで使用しやすいログにするには、ログ形式を JSON に設定します。

アクセスログの形式を設定するには、以下を実行します。

dsconf <instance_name> logging access set log-format json

# dsconf <instance_name> logging access set log-format jsonCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、

nsslapd-accesslog-log-format属性をjsonに設定します。属性の詳細は、リファレンスドキュメントの nsslapd-accesslog-log-format の説明を参照してください。エラーログの形式を設定するには、以下を実行します。

dsconf <instance_name> logging error set log-format json

# dsconf <instance_name> logging error set log-format jsonCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、

nsslapd-errorlog-json-format属性をjsonに設定します。属性の詳細は、リファレンスドキュメントの nsslapd-errorlog-json-format の説明を参照してください。監査および監査失敗のログ形式を設定するには、以下を実行します。

dsconf <instance_name> logging audit set log-format json

# dsconf <instance_name> logging audit set log-format jsonCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、

nsslapd-auditlog-log-format属性をjsonに設定します。属性の詳細は、リファレンスドキュメントの nsslapd-auditlog-log-format の説明を参照してください。

オプション: デフォルトの

%FT%T形式 (2025-11-31T17:25:01) を使用しない場合は、ログ内のタイムスタンプ形式をカスタマイズします。たとえば、アクセスログのタイムスタンプに%DT%T(11/31/25T17:25:01) 形式を使用する場合は以下を実行します。dsconf <instance_name> logging access set time-format %DT%T

# dsconf <instance_name> logging access set time-format %DT%TCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、

nsslapd-accesslog-time-format属性を%DT%Tに設定します。

検証

dsconf logging <log_file_type> getコマンドを使用して、ログの詳細を表示します。たとえば、アクセスログの詳細を表示します。dsconf <instance_name> logging access get

# dsconf <instance_name> logging access getCopy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.8. ログレベルの設定

ログがいかに詳細か、つまりログに記録される情報の量を管理するために、アクセスログとエラーログのログレベルを指定できます。

デフォルトのログレベルを変更すると、ログファイルが非常に大きくなる可能性があります。Red Hat は、Red Hat テクニカルサポートからの依頼がない限り、デフォルトのログ値を変更 しない ことを推奨します。

8.3.8.1. コマンドラインを使用したログレベルの設定

次の設定属性を設定することで、ログレベルを調整できます。

-

アクセスログの

nsslapd-accesslog-level -

エラーログの

nsslapd-errorlog-level

dsconf config replace コマンドを使用して、ログレベル属性を変更します。属性値は加算されます。たとえば、ログレベル値を 12 に設定する場合、レベル 8 と 4 が含まれます。

前提条件

- アクセスログとエラーログを有効にした。

手順

アクセスログの Logging internal access operations (4) と Logging for connections, operations, and results (256) を有効にするには、次のコマンドを使用して

nsslapd-accesslog-level属性を 260 (4 + 256) に設定します。dsconf <instance_name> config replace nsslapd-accesslog-level=260

# dsconf <instance_name> config replace nsslapd-accesslog-level=260Copy to Clipboard Copied! Toggle word wrap Toggle overflow エラーログの Search filter logging (32) と Config file processing (64) のログレベルを有効にするには、次のコマンドを使用して

nsslapd-errorlog-level属性を 96 (32 + 64) に設定します。dsconf <instance_name> config replace nsslapd-errorlog-level=96

# dsconf <instance_name> config replace nsslapd-errorlog-level=96Copy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

アクセスログレベルを Logging internal access operations (4) に設定した場合は、次の手順を実行して、Directory Server が内部アクセスイベントのログを記録し始めたかどうかを確認します。

インスタンスを再起動して、コマンドで内部イベントをトリガーします。

dsctl <instance_name> restart Instance "<instance_name>" has been restarted

# dsctl <instance_name> restart Instance "<instance_name>" has been restartedCopy to Clipboard Copied! Toggle word wrap Toggle overflow アクセスログファイルを表示し、内部操作記録を見つけます。

cat /var/log/dirsrv/slapd-instance_name/access ... [08/Nov/2022:16:29:05.556977401 -0500] conn=2 (Internal) op=1(1)(1) SRCH base="cn=config,cn=WritersData,cn=ldbm database,cn=plugins,cn=config" scope=1 filter="objectclass=vlvsearch" attrs=ALL [08/Nov/2022:16:29:05.557250374 -0500] conn=2 (Internal) op=1(1)(1) RESULT err=0 tag=48 nentries=0 wtime=0.000016828 optime=0.000274854 etime=0.000288952 ...

# cat /var/log/dirsrv/slapd-instance_name/access ... [08/Nov/2022:16:29:05.556977401 -0500] conn=2 (Internal) op=1(1)(1) SRCH base="cn=config,cn=WritersData,cn=ldbm database,cn=plugins,cn=config" scope=1 filter="objectclass=vlvsearch" attrs=ALL [08/Nov/2022:16:29:05.557250374 -0500] conn=2 (Internal) op=1(1)(1) RESULT err=0 tag=48 nentries=0 wtime=0.000016828 optime=0.000274854 etime=0.000288952 ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow

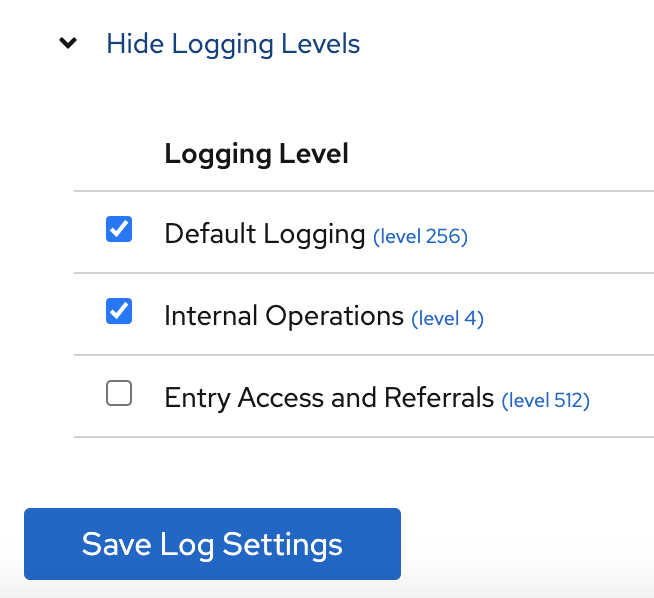

8.3.8.2. Web コンソールを使用したログレベルの設定

ログの詳細度を管理するには、アクセスロギングとエラーロギングのログレベルを指定します。

前提条件

- Web コンソールにログインしている。

- アクセスログとエラーログを有効にした。

手順

- インスタンスを選択します。

-

に移動します。 -

Access Logなどのログタイプを選択します。 ボタンをクリックして、ログタイプで使用可能なすべてのログレベルを表示します。

-

ログレベルを選択します。たとえば、

Default LoggingレベルやInternal Operationsレベルなどです。 - ボタンをクリックして、変更を適用します。

検証

Directory Server が内部アクセスイベントの記録を開始したかどうかを確認するには、次の手順を実行します。

- ボタンをクリックし、 を選択してインスタンスを再起動します。Directory Server はインスタンスを再起動し、内部イベントを生成します。

-

に移動します。 アクセスログを更新し、記録された内部イベントを表示します。

[08/Nov/2022:17:04:17.035502206 -0500] conn=6 (Internal) op=1(2)(1) SRCH base="cn=config,cn=Example database,cn=ldbm database,cn=plugins,cn=config" scope=1 filter="objectclass=vlvsearch" attrs=ALL [08/Nov/2022:17:04:17.035579829 -0500] conn=6 (Internal) op=1(2)(1) RESULT err=0 tag=48 nentries=0 wtime=0.000004563 optime=0.000078000 etime=0.000081911

[08/Nov/2022:17:04:17.035502206 -0500] conn=6 (Internal) op=1(2)(1) SRCH base="cn=config,cn=Example database,cn=ldbm database,cn=plugins,cn=config" scope=1 filter="objectclass=vlvsearch" attrs=ALL [08/Nov/2022:17:04:17.035579829 -0500] conn=6 (Internal) op=1(2)(1) RESULT err=0 tag=48 nentries=0 wtime=0.000004563 optime=0.000078000 etime=0.000081911Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.9. プラグインのログの設定

デフォルトでは、Directory Server はプラグインが開始する内部イベントをログに記録 しません。プラグイン操作をデバッグするには、すべてのプラグインまたは特定のプラグインに対してアクセスログおよび監査ログを有効にします。

8.3.9.1. すべてのプラグインのログの設定

nsslapd-plugin-logging 属性を使用して、すべてのプラグインのログを設定します。

手順

すべてのプラグインのアクセスログおよび監査ログを有効にするには、次のコマンドを使用します。

dsconf <instance_name> config replace nsslapd-plugin-logging=on

# dsconf <instance_name> config replace nsslapd-plugin-logging=onCopy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.9.2. 特定のプラグインのログ設定

nsslapd-logAccess および nsslapd-logAudit 属性を使用して、プラグインのログを設定します。

前提条件

-

nsslapd-accesslog属性には、アクセスログファイルの有効なパスとファイル名が含まれる。 -

nsslapd-auditlog属性には、監査ログファイルの有効なパスとファイル名が含まれる。

手順

特定のプラグインのアクセスおよび監査ログを有効にするには、LDAP インターフェイスを使用して

nsslapd-logAccessおよびnsslapd-logAudit属性を変更します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.10. 検索操作ごとの統計情報をログに記録する

検索操作中、特に (cn=user*) などのフィルターを使用する場合、サーバーがタスクを受信してから結果を送り返すまでにかかる時間 (etime) が非常に長くなることがあります。

検索操作中に使用されたインデックスに関連する情報によってアクセスログを拡張すると、etime の値が大きい理由を診断するのに役立ちます。

nsslapd-statlog-level 属性を使用すると、サーバーへの影響を最小限に抑えながら、インデックス検索 (データベース読み取り操作) の数や各検索操作のインデックス検索の全体的な時間などの統計情報を収集できます。

前提条件

- アクセスログを有効にした。

手順

検索操作メトリクスを有効にします。

dsconf <instance_name> config replace nsslapd-statlog-level=1

# dsconf <instance_name> config replace nsslapd-statlog-level=1Copy to Clipboard Copied! Toggle word wrap Toggle overflow インスタンスを再起動します。

dsctl <instance_name> restart

# dsctl <instance_name> restartCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

検索操作を実行します。

ldapsearch -D "cn=Directory Manager" -H ldap://server.example.com -b "dc=example,dc=com" -s sub -x "cn=user*"

# ldapsearch -D "cn=Directory Manager" -H ldap://server.example.com -b "dc=example,dc=com" -s sub -x "cn=user*"Copy to Clipboard Copied! Toggle word wrap Toggle overflow アクセスログファイルを表示し、検索統計情報のレコードを見つけます。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

8.3.11. ログファイルの圧縮

ディスク領域を節約するには、アーカイブされたログを .gzip ファイルに圧縮するログファイル圧縮を有効にします。

dsconf config replace コマンドを使用して、ログファイルの圧縮を管理する次の属性を変更します。

-

nsslapd-accesslog-compress(アクセスログ) -

nsslapd-errorlog-compress(エラーログ) -

nsslapd-auditlog-compress(監査ログ) -

nsslapd-auditfaillog-compress(監査失敗ログ) -

nsslapd-securitylog-compress(セキュリティーログ)

デフォルトでは、Directory Server はアーカイブされたセキュリティーログファイルのみを圧縮します。

手順

ログファイルの圧縮を有効にするには、次のコマンドを実行します。

dsconf <instance_name> config replace nsslapd-accesslog-compress=on nsslapd-errorlog-compress=on

# dsconf <instance_name> config replace nsslapd-accesslog-compress=on nsslapd-errorlog-compress=onCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、アクセスログとエラーログの圧縮を有効にします。

ログファイルの圧縮を無効にするには、次のコマンドを実行します。

dsconf <instance_name> config replace nsslapd-accesslog-compress=off

# dsconf <instance_name> config replace nsslapd-accesslog-compress=offCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、アクセスログの圧縮を無効にします。

検証

ログファイルディレクトリーに圧縮されたログファイルが含まれていることを確認します。

# ls /var/log/dirsrv/slapd-instance_name/

8.3.12. デバッグ目的でログバッファリングを無効にする

デバッグの目的で、アクセスログ、監査ログ、監査失敗ログに対してデフォルトで有効になっているログバッファリングを無効化できます。ログバッファリングを無効にすると、Directory Server はログエントリーを直接ディスクに書き込みます。

通常の操作環境では、アクセスログを無効にしないでください。アクティブログのバッファリングを無効にすると、特に負荷が高い場合に、Directory Server のパフォーマンスが低下します。

8.3.12.1. コマンドラインを使用してログバッファリングを無効にする

dsconf ユーティリティーを使用して、Directory Server のログバッファリングを無効にします。ログバッファリングが無効になっている場合、Directory Server はログエントリーを直接ディスクに書き込みます。

次の手順でアクセスログのバッファリングを無効にします。

手順

アクセスログのバッファリングを無効にするには、次のように入力します。

dsconf <instance_name> config replace nsslapd-accesslog-logbuffering=off

# dsconf <instance_name> config replace nsslapd-accesslog-logbuffering=offCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記監査ログと監査失敗ログの両方で、バッファリング設定に

nsslapd-auditlog-logbuffering属性が使用されます。したがって、nsslapd-auditlog-logbufferingをoffに設定すると、両方のログのバッファリングが無効になります。

検証

連続モードでアクセスログを表示します。

tail -f /var/log/dirsrv/slapd-<instance_name>/access

# tail -f /var/log/dirsrv/slapd-<instance_name>/accessCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 検索など、ディレクトリー内でアクションを実行します。

- アクセスログをモニターします。ユーザーがディレクトリーでアクションを実行すると、ログエントリーが遅延なく表示されます。

8.3.12.2. Web コンソールを使用してログバッファリングを無効にする

Web コンソールを使用して、Directory Server のログバッファリングを無効にします。ログバッファリングが無効になっている場合、Directory Server はログエントリーを直接ディスクに書き込みます。

次の手順でアクセスログのバッファリングを無効にします。

手順

-

に移動します。 -

Access Log Buffering Enabledの選択を解除します。 をクリックします。

注記監査失敗ログのバッファリングを無効にするには、

タブで監査ログのバッファリングを無効にします。

検証

-

に移動します。 -

Continuously Refreshを選択します。 - 検索など、ディレクトリー内でアクションを実行します。

- アクセスログをモニターします。ユーザーがディレクトリーでアクションを実行すると、ログエントリーが遅延なく表示されます。