第7章 システム監査

Linux の Audit システムは、システムのセキュリティー関連情報を追跡する方法を提供します。事前設定されたルールに基づき、Audit は、ログエントリーを生成し、システムで発生しているイベントに関する情報をできるだけ多く記録します。この情報は、ミッションクリティカルな環境でセキュリティーポリシーの違反者と、違反者によるアクションを判断する上で必須のものです。Audit は、追加のセキュリティー機能をシステムに提供するのではありません。システムで使用されるセキュリティーポリシーの違反を発見するために使用できます。このような違反は、SELinux などの別のセキュリティー対策で防ぐことができます。

以下は、Audit がログファイルに記録できる情報の概要です。

- イベントの日時、タイプ、結果

- サブジェクトとオブジェクトの機密性のラベル

- イベントを開始したユーザーの ID とイベントの関連性

- Audit 設定の全修正および Audit ログファイルへのアクセス試行

- SSH、Kerberos、およびその他の認証メカニズムの全使用

- など、信頼されるデータベースへの変更

/etc/passwd - システムからの情報のインポート、およびシステムへの情報のエクスポートの試行

- ユーザー ID、サブジェクトおよびオブジェクトラベルなどの属性に基づく include または exclude イベント

Audit システムの使用は、多くのセキュリティー関連の認定における要件でもあります。Audit は、以下の認定またはコンプライアンスガイドの要件に合致するか、それを超えるように設計されています。

- Controlled Access Protection Profile (CAPP)

- Labeled Security Protection Profile (LSPP)

- Rule Set Base Access Control (RSBAC)

- NISPOM (National Industrial Security Program Operating Manual)

- Federal Information Security Management Act (FISMA)

- PCI DSS (Payment Card Industry Data Security Standard)

- セキュリティー技術実装ガイド (Security Technical Implementation Guide (STIG))

Audit は以下でも認定されています。

- National Information Assurance Partnership (NIAP) および Best Security Industries (BSI) による評価

- Red Hat Enterprise Linux 5 の LSPP/CAPP/RSBAC/EAL4 以降の認定

- Red Hat Enterprise Linux 6 における OSPP/EAL4 以降(Operating System Protection Profile / Evaluation Assurance Level 4+)の認定

使用例

- ファイルアクセスの監視

- Audit は、ファイルまたはディレクトリーがアクセス、修正、実行されているか、またはファイルの属性が変更されたかを追跡できます。これはたとえば、重要なファイルへのアクセスを検出し、これらのファイルが破損した場合に監査証跡を入手可能とする際に役に立ちます。

- システムコールの監視

- Audit は、一部のシステムコールが使用されるたびにログエントリーを生成するように設定できます。これを使用すると、

settimeofdayやclock_adjtime、その他の時間関連のシステムコールを監視することで、システム時間への変更を追跡できます。 - ユーザーが実行したコマンドの記録

- Audit はファイルが実行されたかどうかを追跡できるため、特定のコマンドの実行を録画するために複数のルールを定義できます。たとえば、

/binディレクトリー内のすべての実行可能ファイルにルールを定義できます。これにより作成されるログエントリーをユーザー ID で検索すると、ユーザーごとに実行されたコマンドの監査証跡を生成できます。 - セキュリティーイベントの記録

pam_faillock認証モジュールは、失敗したログイン試行を記録できます。Audit で失敗したログイン試行も記録するように設定すると、ログインを試みたユーザーに関する追加情報が提供されます。- イベントの検索

- Audit は ausearch ユーティリティーを提供します。これを使用すると、ログエントリーをフィルターにかけ、いくつもの条件に基づく完全な監査証跡を提供できます。

- サマリーレポートの実行

- aureport ユーティリティーを使用すると、記録されたイベントのデイリーレポートを生成できます。システム管理者は、このレポートを分析し、疑わしいアクティビティーをさらに調べることができます。

- ネットワークアクセスの監視

- iptables ユーティリティーおよび ebtables ユーティリティーは、Audit イベントを発生するように設定できるため、システム管理者がネットワークアクセスを監視できるようになります。

注記

システムのパフォーマンスは、Audit が収集する情報量によって影響される可能性があります。

7.1. Audit システムのアーキテクチャー

リンクのコピーリンクがクリップボードにコピーされました!

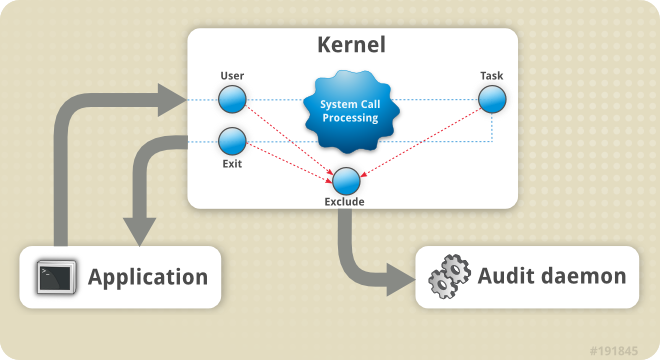

Audit システムは、ユーザー空間アプリケーションおよびユーティリティーと、カーネル側のシステムコール処理という 2 つの主要部分で構成されます。カーネルコンポーネントは、ユーザー空間アプリケーションからシステムコールを受け、これを user、task、または exit のいずれかのフィルターで振り分けます。システムコールがこれらのフィルターのいずれかを通過したら、除外 フィルターを介して送信されます。図7.1「Audit システムのアーキテクチャー」 これは、Audit ルール設定に基づいて、詳細な処理を行うために Audit デーモンに送信します。

図7.1 Audit システムのアーキテクチャー

[D]

ユーザー空間の Audit デーモンは、カーネルから情報を収集し、ログファイルエントリーをログファイルに作成します。他のユーザー空間ユーティリティーは、Audit デーモン、カーネルの Audit コンポーネント、または Audit ログファイルと相互作用します。

- audisp - Audit dispatcher デーモンは Audit デーモンと対話し、詳細な処理のためにイベントを他のアプリケーションに送信します。このデーモンの目的は、リアルタイムの分析プログラムが Audit イベントと対話できるようにプラグインメカニズムを提供することです。

- auditctl - Audit 制御ユーティリティーはカーネル Audit コンポーネントと相互作用し、イベント生成プロセスの多くの設定およびパラメーターを制御します。

- 残りの Audit ユーティリティーは、Audit ログファイルのコンテンツを入力として取り、ユーザーの要件に基づいて出力を生成します。たとえば、aureport ユーティリティーは、記録された全イベントのレポートを生成します。