2.8.2. ファイアウォールの基本設定

ビルド内のファイアウォールは、発生が広がらないように試行するのと同様に、悪意のあるソフトウェアがコンピューターに分散されるのを防ぐコンピューターファイアウォールが試行されます。また、承認されていないユーザーがコンピューターにアクセスできないようにするのに役立ちます。

デフォルトの Red Hat Enterprise Linux インストールでは、コンピューターまたはネットワークと信頼できないネットワーク(インターネットなど)との間にファイアウォールが存在します。コンピューターのリモートユーザーがアクセスできるサービスを決定します。ファイアウォールが適切に設定されていると、システムのセキュリティーが大幅に向上する可能性があります。インターネット接続のある Red Hat Enterprise Linux システムのファイアウォールを設定することが推奨されます。

2.8.2.1. ファイアウォール設定ツール

リンクのコピーリンクがクリップボードにコピーされました!

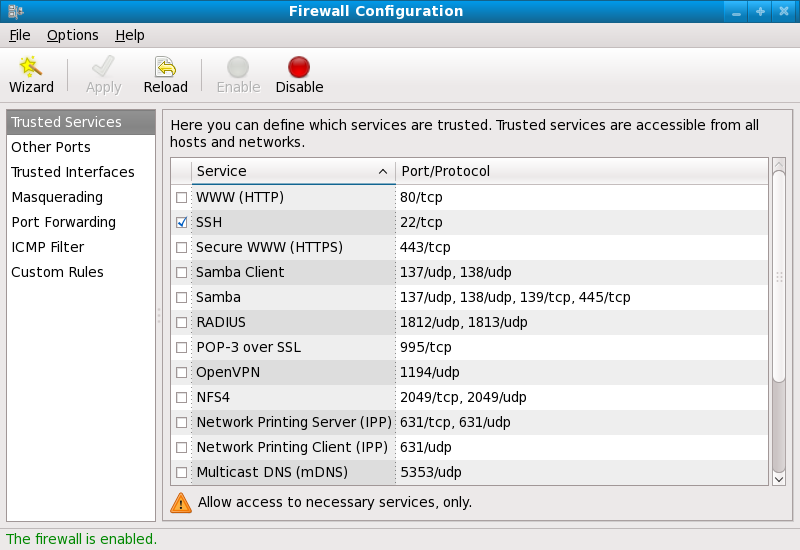

Red Hat Enterprise Linux インストールの ファイアウォール設定 画面で、基本的なファイアウォールを有効にし、特定のデバイス、着信サービス、ポートを許可するオプションを指定できました。

インストール後に Firewall Configuration Tool を使用すると、この設定を変更できます。

このアプリケーションを起動するには、パネル

図2.5 ファイアウォール設定ツール

[D]

注記

ファイアウォール設定ツール は基本的なファイアウォールのみを設定します。システムに複雑なルールが必要な場合は、で特定のルールの設定 「iptables」 に関する詳細を参照してください iptables。

Red Hat Enterprise Linux 6.5 以降、

iptables サービスおよび ip6tables サービスは、デフォルト設定を適用できない場合にフォールバックのファイアウォール設定を割り当てる機能を提供するようになりました。からのファイアウォールルールの適用に /etc/sysconfig/iptables 失敗した場合、フォールバックファイルは存在する場合に適用されます。フォールバックファイルはという名前で /etc/sysconfig/iptables.fallback、と同じファイル形式を使用し /etc/sysconfig/iptablesます。フォールバックファイルの適用に失敗した場合、フォールバックはありません。フォールバックファイルを作成するには、標準のファイアウォール設定ツールを使用して、名前を変更したか、フォールバックファイルにコピーします。

ip6tables サービスでは、上記の例 iptables ip6tables で発生したをすべてに置き換えます。

警告

iptables ユーティリティーを直接使用してカスタムパケットフィルタリングルールを設定している場合(を参照 「iptables」)、system-config-firewall ユーティリティーを実行すると、これらのカスタムルールがすぐに消去されます。