第22章 ポリシー: ホストベースのアクセス制御の設定

IdM は、IdM ドメイン内のマシンおよびそれらのマシンのサービスの両方へのアクセスを制御できます。ルールは、(システムやアプリケーション設定で定義される) アクセスのレベルではなく、ドメイン内の対象にアクセスできるユーザーを定義します。これらのアクセス制御ルールにより、他のすべてのユーザーとホストが暗黙的に拒否されたアクセスを許可します。

ルールが、ユーザーがアクセスできるドメイン内のホスト (ターゲット) を定義するため、ホストベースのアクセス制御と呼ばれます。このアクセスは、それらのホストのユーザーおよびサービスにさらに分類できます。

注記

ホストベースのアクセス制御を使用する場合は、SSSD を IdM クライアントマシンにインストールし、設定する必要があります。

22.1. ホストベースのアクセス制御

リンクのコピーリンクがクリップボードにコピーされました!

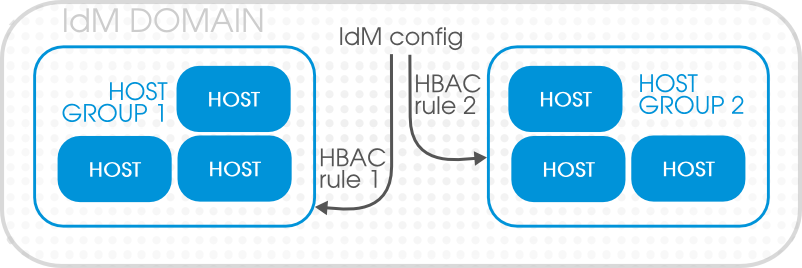

ホストベースのアクセス制御ルール (「22章ポリシー: ホストベースのアクセス制御の設定」で説明) は、個別のホストに適用できます。ただし、ホストグループを使用すると、アクセス制御ルールを一度だけ定義してからグループ内のすべてのホストに一貫して適用するため、集中された (場合によっては簡素化された) アクセス制御管理が可能になります。

図22.1 ホストグループとホストベースのアクセス制御

注記

IdM ドメイン内のユーザーおよびホストへのアクセスは明示的に付与する必要がありますが、IdM サーバーは、ドメイン内のすべてのホストに対するアクセスを許可する allow all アクセス制御ルールでデフォルトで設定されます。

デフォルトの allow all ルールを使用せずに IdM サーバーを作成するには、

--no_hbac_allow オプションを指定して ipa-server-install を実行します。

ルール は最初にアクセス可能なものを定義します。以下の 2 つのタイプのエンティティーがあります。

- IdM ドメイン内のホストまたは ターゲットホスト。

- ターゲットホストのサービス複数のサービスを サービスグループ に統合できます。サービスグループは、アクセス制御ルール自体を編集しなくても変更できます。

ルールは、アクセスできる ユーザー (IdM ドメインユーザー) も設定します。

ヒント

アクセス制御ルールに個別に追加する代わりに、ユーザーおよびターゲットホストにカテゴリーを使用することができます。サポートされるカテゴリーは all のみです。

ホストベースのアクセス制御ルールのエンタイトルは、Kerberos プリンシパルエントリーユーザー、ホスト (マシン)、サービスに従います。ユーザーおよびターゲットホストは、ホストベースのアクセス制御ルールに直接追加できます。ただし、まずホストベースのアクセス制御設定にサービスを追加して、ルールを使用できるようにし、次にアクセス制御ルールに追加する必要があります。