第11章 アイデンティティー: サービスの管理

ホスト上で実行されるサービスには、IdM ドメインに属するものもあります。Kerberos プリンシパルまたは SSL 証明書のいずれか (またはこれら両方) を保存できるサービスは、IdM サービスとして設定できます。IdM ドメインにサービスを追加すると、そのサービスはドメインから SSL 証明書やキータブを要求することができます。(証明書の公開鍵のみがサービスレコードに保存されます。秘密鍵はサービスのローカルになります。)

IdM ドメインは、共通の ID 情報、共通ポリシー、および共有サービスを使用して、マシン間で共通性を確立します。ドメインのクライアントとしてのドメイン機能に属するマシンです。これは、ドメインが提供するサービスを使用することを意味します。(「Linux サービスの統合」 で説明されているように) IdM ドメインは、マシン専用の 3 つの主要サービスを提供します。

- DNS

- Kerberos

- 証明書管理

11.1. サービスエントリーおよびキータブの追加と編集

リンクのコピーリンクがクリップボードにコピーされました!

ホストエントリーの場合と同様に、ホストのサービスエントリー (およびドメインに属するホスト上のサービス) は手動で IdM ドメインに追加する必要があります。これは 2 段階のプロセスで、最初にサービスエントリーを作成し、次にそのサービスがドメインへのアクセスに使用するキータブを作成します。

デフォルトでは、Identity Management は

/etc/httpd/conf/ipa.keytab に HTTP キータブに保存します。

注記

このキータブは、Web UI に使用します。キーが

ipa.keytab に保存され、そのキータブファイルが削除された場合には、元のキーも削除されてしまうので、IdM Web UI は機能しなくなります。

Kerberos に対応させる必要のある各サービスで、同様の場所を指定できます。特定の場所を使用する必要はありませんが、ipa-getkeytab を使用する場合は、

/etc/krb5.keytab を避けてください。このファイルにはサービス固有のキータブを含めるべきではありません。各サービスはキータブを特定の場所に保存し、そのサービスのみがキータブにアクセスできるようにアクセス権限 (場合によっては追加で SELinux ルール) を設定します。

11.1.1. Web UI でのサービスとキータブの追加

リンクのコピーリンクがクリップボードにコピーされました!

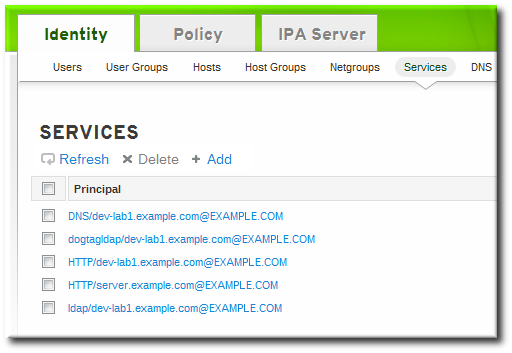

- Identity タブを開き、Services サブタブを選択します。

- サービス一覧の上部にある Add リンクをクリックします。

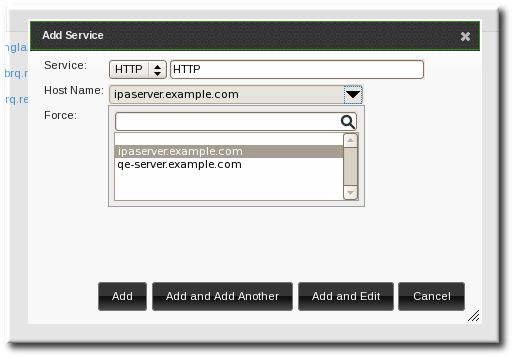

- ドロップダウンメニューからサービスタイプを選択し、名前を付けます。

- サービスが実行される IdM ホストのホスト名を選択します。ホスト名を使用して、完全なサービスプリンシパル名を構成します。

- Add ボタンをクリックして、新しいサービスプリンシパルを保存します。

- ipa-getkeytab コマンドを使用し、サービスプリンシパルの新規キータブを生成して割り当てます。

# ipa-getkeytab -s ipaserver.example.com -p HTTP/server.example.com -k /etc/httpd/conf/krb5.keytab -e aes256-cts

[root@ipaserver ~]# # ipa-getkeytab -s ipaserver.example.com -p HTTP/server.example.com -k /etc/httpd/conf/krb5.keytab -e aes256-ctsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - レルム名はオプションです。IdM サーバーは、設定される Kerberos レルムを自動的に追加します。別のレルムは指定できません。

- Kerberos と連携させるには、DNS A レコードに対してホスト名を解決する必要があります。

--forceフラグを使用して強制的にプリンシパルを作成することができます。 -e引数を指定すると、コンマ区切りの暗号化タイプの一覧をキータブに追加できます。これは、デフォルトの暗号化タイプより優先されます。

警告新たなキーを作成すると、指定されたプリンシパルのシークレットがリセットされます。つまり、そのプリンシパルの他のキータブすべてが無効になります。

11.1.2. コマンドラインでのサービスとキータブの追加

リンクのコピーリンクがクリップボードにコピーされました!

- サービスプリンシパルを作成します。サービスは、service/FQDN などの名前で認識されます。

ipa service-add serviceName/hostname

# ipa service-add serviceName/hostnameCopy to Clipboard Copied! Toggle word wrap Toggle overflow たとえば、以下のようになります。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - ipa-getkeytab コマンドを使用して、サービスキータブファイルを作成します。このコマンドは、IdM ドメイン内のクライアント上で実行します。(実際には、IdM サーバーまたはクライアント上でコマンドを実行して、キーを適切なマシンにコピーできます。ただし、サービスが作成されるマシン上でこのコマンドを実行することが最もシンプルな方法です。)このコマンドには、Kerberos サービスプリンシパル (

-p)、IdM サーバー名 (-s)、書き込みファイル (-k)、および暗号化方法 (-e) が必要です。キータブをサービスの適切なディレクトリーにコピーしてください。以下に例を示します。ipa-getkeytab -s server.example.com -p HTTP/server.example.com -k /etc/httpd/conf/krb5.keytab -e aes256-cts

# ipa-getkeytab -s server.example.com -p HTTP/server.example.com -k /etc/httpd/conf/krb5.keytab -e aes256-ctsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - レルム名はオプションです。IdM サーバーは、設定される Kerberos レルムを自動的に追加します。別のレルムは指定できません。

- Kerberos と連携させるには、DNS A レコードに対してホスト名を解決する必要があります。

--forceフラグを使用して強制的にプリンシパルを作成することができます。 -e引数を指定すると、コンマ区切りの暗号化タイプの一覧をキータブに追加できます。これは、デフォルトの暗号化タイプより優先されます。

警告ipa-getkeytab コマンドは、指定されたプリンシパルのシークレットをリセットします。つまり、そのプリンシパルの他のキータブすべてが無効になります。