9.4.9. OpenShift 4

前提条件

- jq のインストール

-

コンテナーで設定され

/var/run/secrets/kubernetes.io/serviceaccount/ca.crtに設定されたX509_CA_BUNDLE。

手順

コマンドラインで以下のコマンドを実行し、OpenShift 4 API URL の出力を書き留めます。

curl -s -k -H "Authorization: Bearer $(oc whoami -t)" \https://<openshift-user-facing-api-url>/apis/config.openshift.io/v1/infrastructures/cluster | jq ".status.apiServerURL"

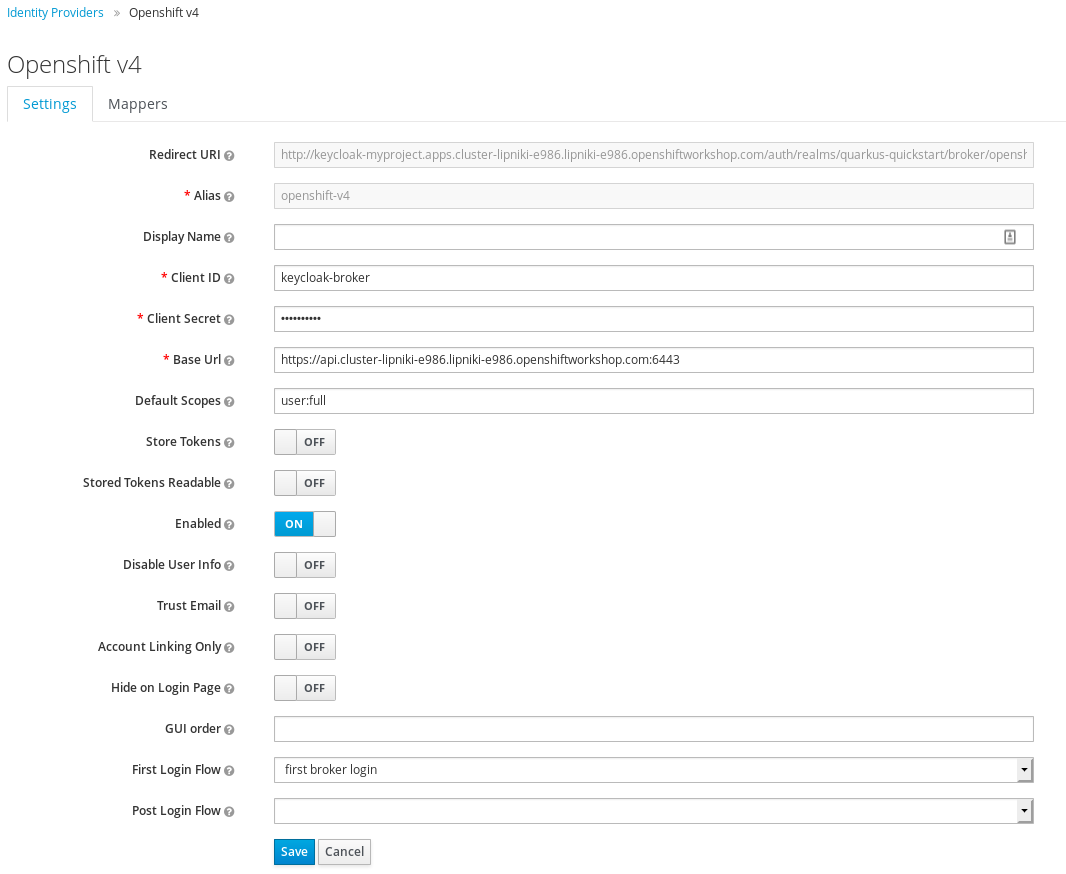

curl -s -k -H "Authorization: Bearer $(oc whoami -t)" \https://<openshift-user-facing-api-url>/apis/config.openshift.io/v1/infrastructures/cluster | jq ".status.apiServerURL"Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Red Hat Single Sign-On メニューで Identity Providers をクリックします。

Add providerリストからOpenshiftを選択します。アイデンティティープロバイダーの追加

- Redirect URI の値をクリップボードにコピーします。

ocコマンドラインツールを使用して、クライアントを登録します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- 1

- OAuth クライアントの

名前。<openshift_master>/oauth/authorizeおよび<openshift_master>/oauth/tokenへの要求の実行時にclient_id要求パラメーターとして渡されます。nameパラメーターは、OAuthClientオブジェクトと Red Hat Single Sign-On 設定で同じである必要があります。 - 2

- Red Hat Single Sign-On が

client_secretリクエストパラメーターとして使用するsecret。 - 3

<openshift_master>/oauth/authorizeおよび<openshift_master>/oauth/tokenへの要求で指定されるredirect_uriパラメーターは、redirectURIsのいずれかの URI と同じ (または接頭辞が付けられた) 必要があります。これを正しく設定する最も簡単な方法は、Red Hat Single Sign-On OpenShift 4 Identity Provider 設定ページから (Redirect URIフィールド) コピーすることです。- 4

- このクライアントがトークンを要求し、ユーザーがアクセスを付与していない場合に、Red Hat Single Sign-On がアクションを判断するために使用する

grantMethod。- Red Hat Single Sign-On で、Client ID の値を Client ID フィールドに貼り付けます。

- Red Hat Single Sign-On で、Client Secret の値を Client Secret フィールドに貼り付けます。

- Save をクリックします。

詳細は、公式の OpenShift ドキュメント を参照してください。