13.4. 設定サンプル

以下は、vault およびクレデンシャルストアを設定する例です。この手順には、以下の 2 つの部分が関係します。

- クレデンシャルストアおよび Vault パスワードがプレーンテキストであるクレデンシャルストアおよび vault を作成する。

-

クレデンシャルストアと vault を更新して、パスワードで

elytron-tool.shが提供するマスクを使用するように指定する。

この例では、テストターゲットは BIND DN credential: secret12 のある LDAP インスタンスです。ターゲットは、レルム ldaptest でユーザーフェデレーションを使用してマッピングされます。

13.4.1. マスクを使用しないクレデンシャルストアおよび vault の設定

クレデンシャルストアおよび Vault パスワードがプレーンテキストの Vault を作成します。

前提条件

-

実行中の LDAP インスタンスには

BIND DN credential: secret12がある。 -

デフォルトのキーリゾルバーを使用する場合に、エイリアスが <realm-name>_< key-value> 形式を使用する。この場合、インスタンスは

ldaptestレルムで実行され、ldaptest_ldap_secretはレルムのldap_secretの値に対応するエイリアスです。

リゾルバーは、レルム名とキー名のダブルアンダースコア文字に置き換えます。たとえば、キー ldaptest_ldap_secret の場合には、最終的なキーは ldaptest_ldap_secret になります。

手順

Elytron クレデンシャルストアを作成します。

[standalone@localhost:9990 /] /subsystem=elytron/credential-store=test-store:add(create=true, location=/home/test/test-store.p12, credential-reference={clear-text=testpwd1!},implementation-properties={keyStoreType=PKCS12})[standalone@localhost:9990 /] /subsystem=elytron/credential-store=test-store:add(create=true, location=/home/test/test-store.p12, credential-reference={clear-text=testpwd1!},implementation-properties={keyStoreType=PKCS12})Copy to Clipboard Copied! Toggle word wrap Toggle overflow クレデンシャルストアにエイリアスを追加します。

/subsystem=elytron/credential-store=test-store:add-alias(alias=ldaptest_ldap__secret,secret-value=secret12)

/subsystem=elytron/credential-store=test-store:add-alias(alias=ldaptest_ldap__secret,secret-value=secret12)Copy to Clipboard Copied! Toggle word wrap Toggle overflow リゾルバーにより、

ldaptest_ldap__secretキーが二重アンダースコアを使用することに注意してください。クレデンシャルストアのエイリアスを一覧表示し、Elytron によって生成されたキーストアの内容を検証します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Red Hat Single Sign-On で Vault SPI を設定します。

/subsystem=keycloak-server/spi=vault:add(default-provider=elytron-cs-keystore) /subsystem=keycloak-server/spi=vault/provider=elytron-cs-keystore:add(enabled=true, properties={location=>/home/test/test-store.p12, secret=>testpwd1!, keyStoreType=>PKCS12})/subsystem=keycloak-server/spi=vault:add(default-provider=elytron-cs-keystore) /subsystem=keycloak-server/spi=vault/provider=elytron-cs-keystore:add(enabled=true, properties={location=>/home/test/test-store.p12, secret=>testpwd1!, keyStoreType=>PKCS12})Copy to Clipboard Copied! Toggle word wrap Toggle overflow この時点で、vault および認証情報ストアのパスワードはマスクされません。

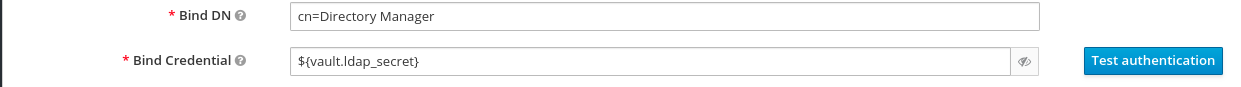

Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

LDAP プロバイダーの

binDN credentialは${vault.ldap_secret}に置き換えます。 LDAP 接続をテストします。

LDAP Vault