第11章 Red Hat Quay の LDAP 認証設定

LDAP (Lightweight Directory Access Protocol) は、インターネットプロトコル (IP) ネットワークで分散ディレクトリー情報サービスにアクセスし、これを維持するために使用するオープンな、ベンダーに依存しない業界標準のアプリケーションプロトコルです。Red Hat Quay は、アイデンティティープロバイダーとしての LDAP の使用をサポートします。

11.1. LDAP の設定

設定ツールで、Authentication セクションを見つけ、ドロップダウンメニューから LDAP を選択します。必要に応じて LDAP 設定フィールドを更新します。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

AUTHENTICATION_TYPE: LDAP

AUTHENTICATION_TYPE: LDAP11.1.1. 完全な LDAP URI

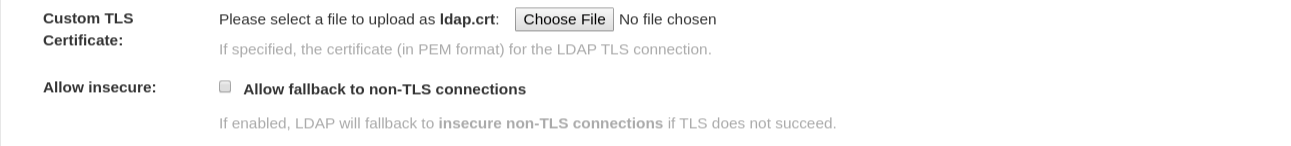

- ldap:// または ldaps:// 接頭辞が含まれる完全な LDAP URI。

- ldaps:// で始まる URI は、TLS 設定に指定される SSL 証明書を使用します。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

LDAP_URI: ldaps://ldap.example.org

LDAP_URI: ldaps://ldap.example.org11.1.2. チームシンクロナイゼーション

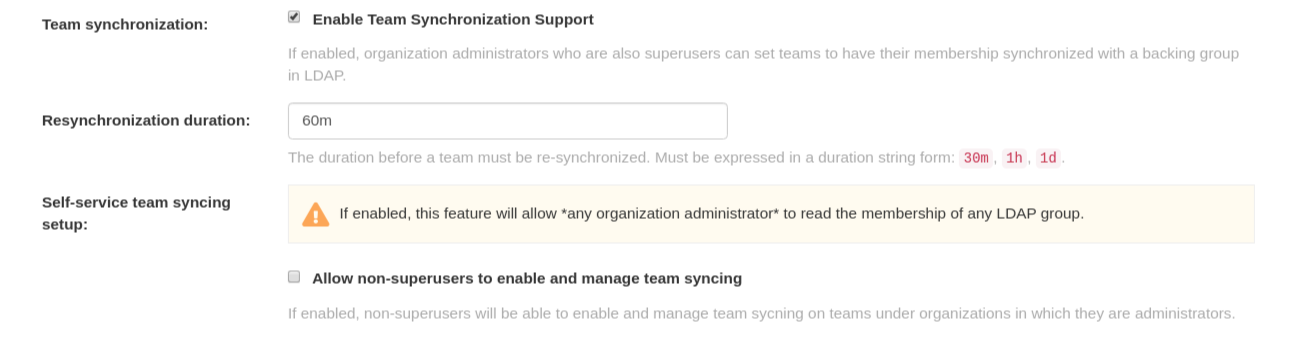

- 有効にすると、スーパーユーザーでもある組織管理者は、チームをメンバーシップが LDAP のバッキンググループと同期するように設定できます。

- 再同期の期間は、チームを再同期する必要のある期間です。期間の文字列の形式 30m、1h、1d で表記する必要があります。

- オプションで、スーパーユーザー以外のユーザーは、自らが管理者である組織でチームの同期を有効にし、管理することができます。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

FEATURE_TEAM_SYNCING: true TEAM_RESYNC_STALE_TIME: 60m FEATURE_NONSUPERUSER_TEAM_SYNCING_SETUP: true

FEATURE_TEAM_SYNCING: true

TEAM_RESYNC_STALE_TIME: 60m

FEATURE_NONSUPERUSER_TEAM_SYNCING_SETUP: true11.1.3. ベースおよび相対的な区別された名前

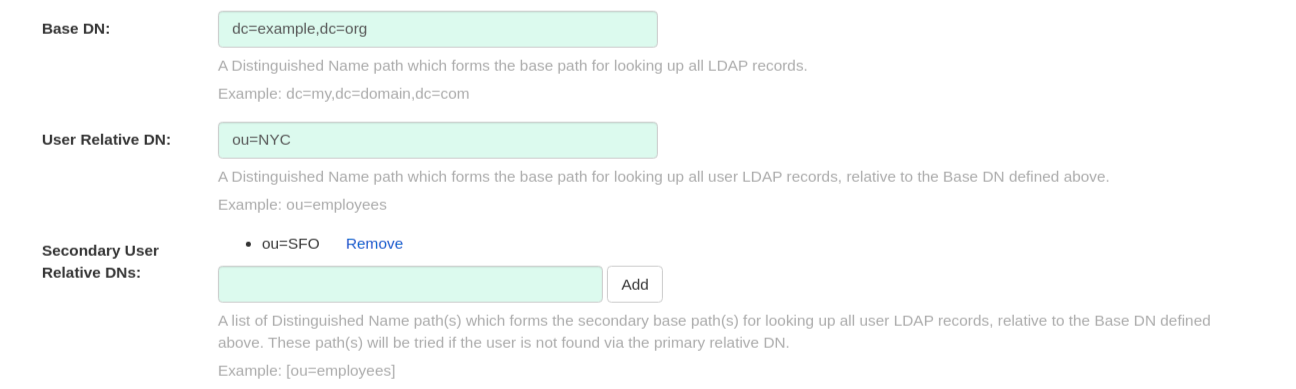

- 識別名パスはすべての LDAP レコードを検索するためのベースパスを設定します。例: dc=my,dc=domain,dc=com

- 識別名パスのオプションの一覧は、上記で定義されたベース DN と関連して、すべてのユーザー LDAP レコードを検索するためのセカンダリーベースパスを設定します。ユーザーがプライマリーの相対 DN で見つからない場合に、これらのパスが試行されます。

- ユーザーの相対 DN は BaseDN に相対します。例: ou=NYC not ou=NYC,dc=example,dc=org

- ユーザーオブジェクトが置かれている組織単位が複数ある場合に、複数のセカンダリーユーザー相対 DN を入力します。組織単位に入力して Add ボタンをクリックし、複数の RDN (相対 DN) を追加します。例: ou=Users,ou=NYC and ou=Users,ou=SFO

- ユーザー相対 DN では、サブツリーの範囲を指定して検索します。たとえば、組織に Users OU 下に組織単位 NYC および SFO がある場合 (ou=SFO,ou=Users および ou=NYC,ou=Users)、Red Hat Quay は、ユーザー相対 DN がユーザーに設定されている場合 (ou=Users)、 NYC および SFO 組織単位のどちらのユーザーも認証できます。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

11.1.4. ユーザーフィルターの追加

- 指定されている場合は、すべてのユーザー検索クエリーに使用される追加のフィルターになります。フィルターで使用されるすべての識別名は 完全 パスである必要があることに注意してください。ベース DN は自動的に追加されません。括弧でラップする 必要があります。例: (&(someFirstField=someValue)(someOtherField=someOtherValue))

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

LDAP_USER_FILTER: (memberof=cn=developers,ou=groups,dc=example,dc=com)

LDAP_USER_FILTER: (memberof=cn=developers,ou=groups,dc=example,dc=com)11.1.5. 管理者 DN

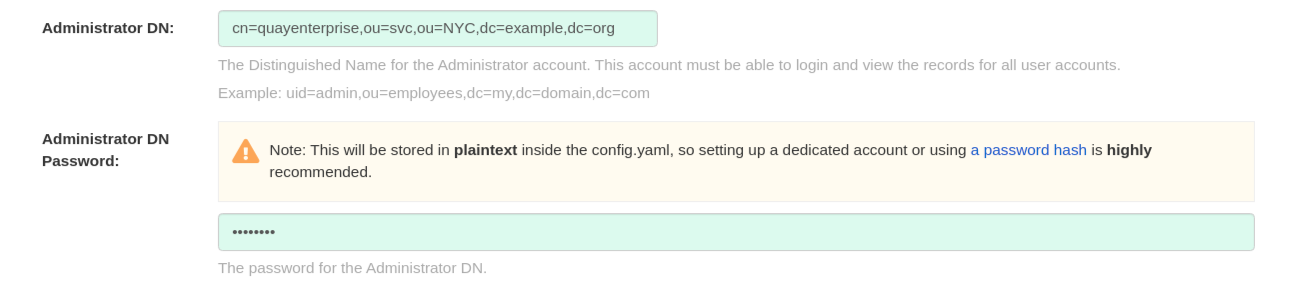

- 管理者アカウントの識別名およびパスワード。このアカウントは、すべてのユーザーアカウントのレコードにログインし、表示できる必要があります。例: uid=admin,ou=employees,dc=my,dc=domain,dc=com

- パスワードは config.yaml 内の プレーンテキスト に保管されるため、専用のアカウントを設定するか、またはパスワードハッシュを使用することが推奨されます。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

LDAP_ADMIN_DN: cn=admin,dc=example,dc=com LDAP_ADMIN_PASSWD: changeme

LDAP_ADMIN_DN: cn=admin,dc=example,dc=com

LDAP_ADMIN_PASSWD: changeme11.1.6. UID およびメール属性

- UID 属性は、username として使用する LDAP ユーザーレコードのプロパティーフィールドの名前です。通常は uid です。

- Mail 属性は、ユーザーのメールアドレスを保存する LDAP ユーザーレコードのプロパティーフィールドの名前です。通常は mail です。

- これらはいずれもログイン時に使用できます。

- ログインしたユーザー名は User Relative DN(ユーザー相対 DN) に存在する必要があります。

- sAMAccountName は、Microsoft Active Directory 設定に対する UID 属性です。

- 以下は、config.yaml ファイルの結果としてのエントリーの例です。

LDAP_UID_ATTR: uid LDAP_EMAIL_ATTR: mail

LDAP_UID_ATTR: uid

LDAP_EMAIL_ATTR: mail11.1.7. 検証

設定が完了したら、Save Configuration Changes ボタンをクリックして設定を検証します。

すべての検証を正常に実行したから続行する必要があります。または、Continue Editing ボタンを選択して追加の設定を実行することができます。