12.4.5. Google

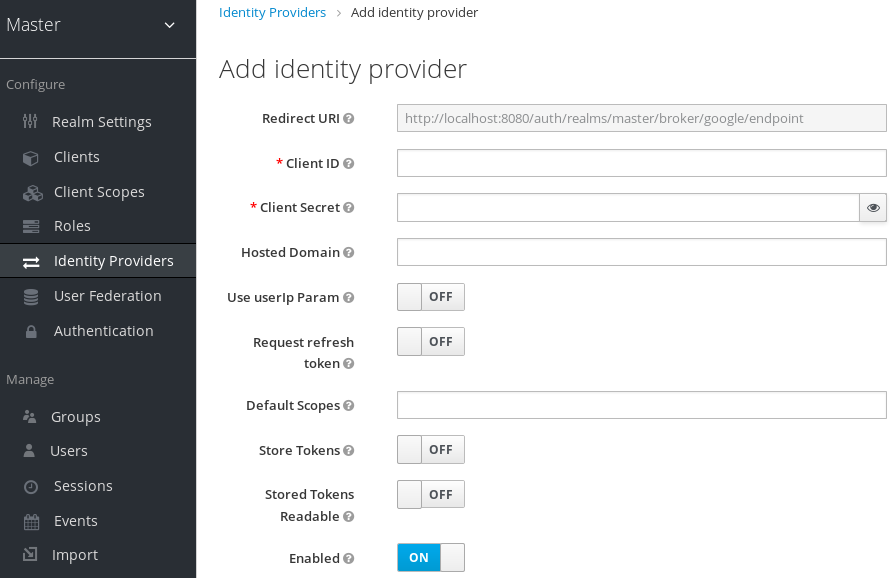

Google でログインを有効にするために実行する必要のある手順が複数あります。まず、左側のメニュー項目 Identity Providers に移動し、Add provider ドロップダウンリストから Google を選択します。これにより、Add identity provider ページが表示されます。

ID プロバイダーの追加

Google から クライアント ID および クライアントシークレット を取得する必要があるため、保存はクリックできません。このページが必要とするデータの 1 つが Redirect URI です。Red Hat Single Sign-On をクライアントとして登録する際にそれを Google に提供する必要があるため、この URI をクリップボードにコピーします。

Google でログインを有効にするには、最初に Google Developer Console でプロジェクトとクライアントを作成する必要があります。クライアント ID およびシークレットを Red Hat Single Sign-On 管理コンソールにコピーする必要があります。

Google は多くの場合、Google Developer Console の外観と操作感を変更する可能性があるため、これらの方向は常に最新の状態で、設定手順が若干異なる場合があります。

まず、Google でプロジェクトを作成する方法を説明します。

Google Developer Console にログインします。

Google 開発者コンソール

Create Project ボタンをクリックします。Project name と Project ID に任意の値を使用してから Create ボタンをクリックします。プロジェクトが作成されるまで待機します (しばらく時間がかかる場合があります)。作成されると、プロジェクトのダッシュボードに移動します。

ダッシュボード

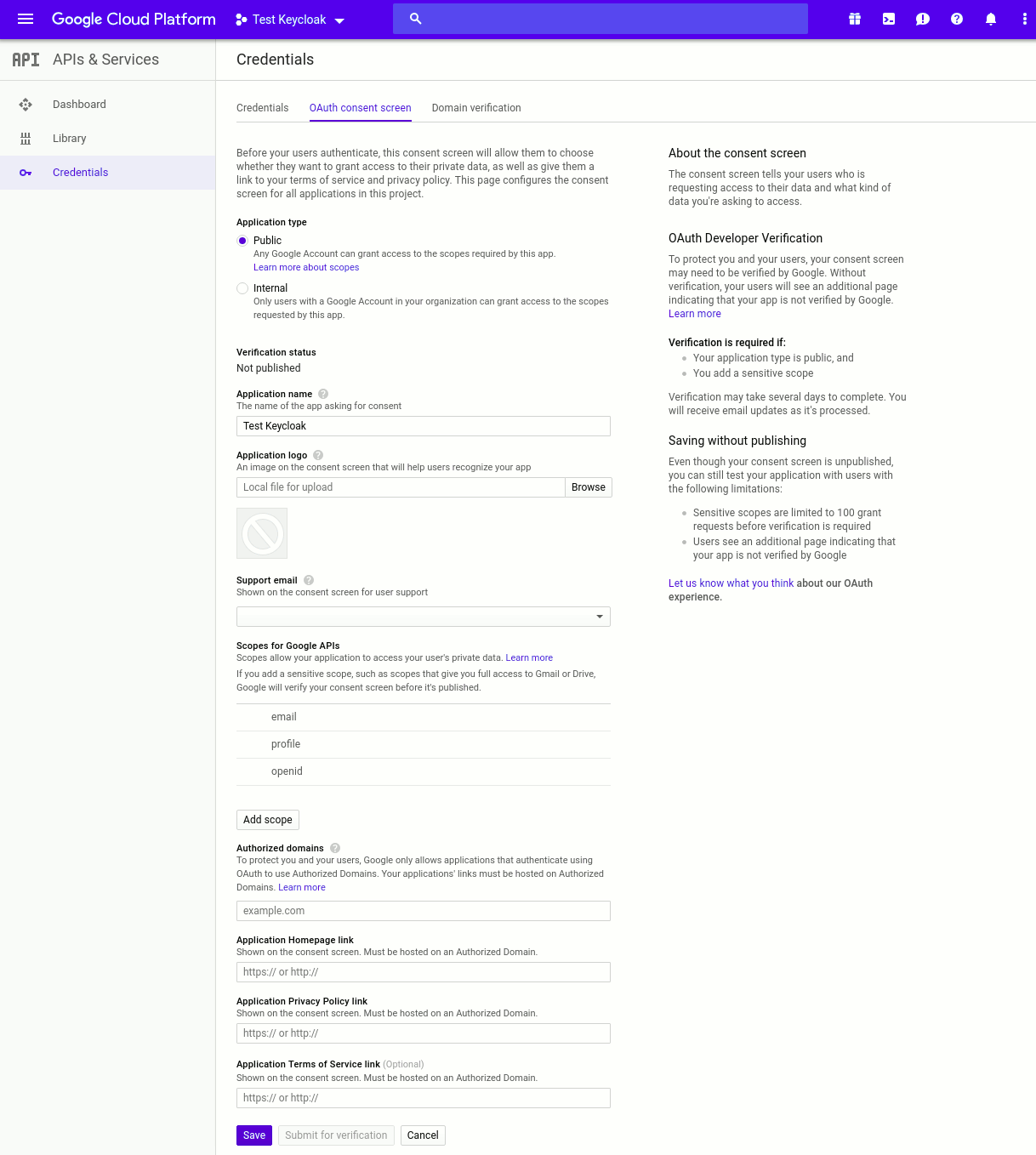

次に、Google Developer Console の API & Services セクションに移動します。この画面で、Credentials の管理 に移動します。

Red Hat Single Sign-On から Google にログインすると、Google から consent 画面が表示され、Red Hat Single Sign-On がユーザープロファイルの情報を表示できるかどうかをユーザーに尋ねます。そのため、Google では、シークレットを作成する前に製品に関する基本的な情報が必要になります。新規プロジェクトでは、OAuth consent screen を設定しておく必要があります。

非常に基本的な設定では、アプリケーション名を入力します。また、このページの Google API のスコープなどの追加情報を設定することもできます。

OAuth consent screen details

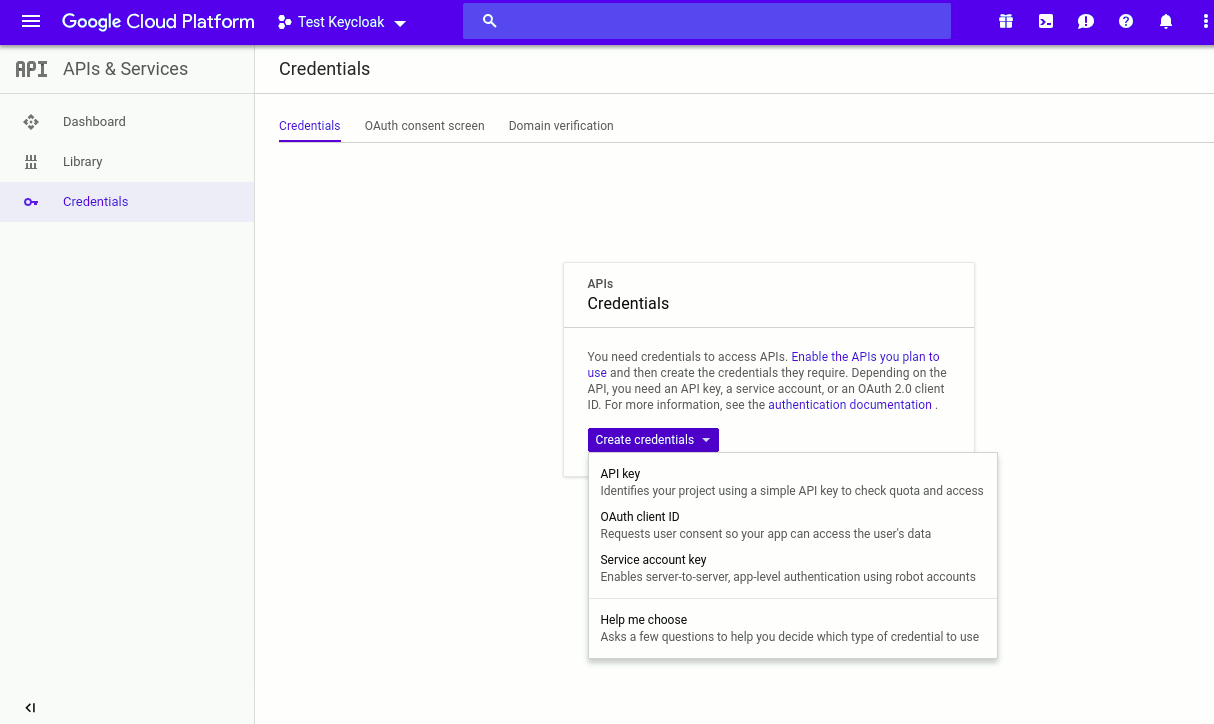

次の手順では、OAuth クライアント ID およびクライアントシークレットを作成します。Credentials 管理に戻り、Credentials タブに移動し、Create credentials ボタンの下にある OAuth client ID を選択します。

認証情報の作成

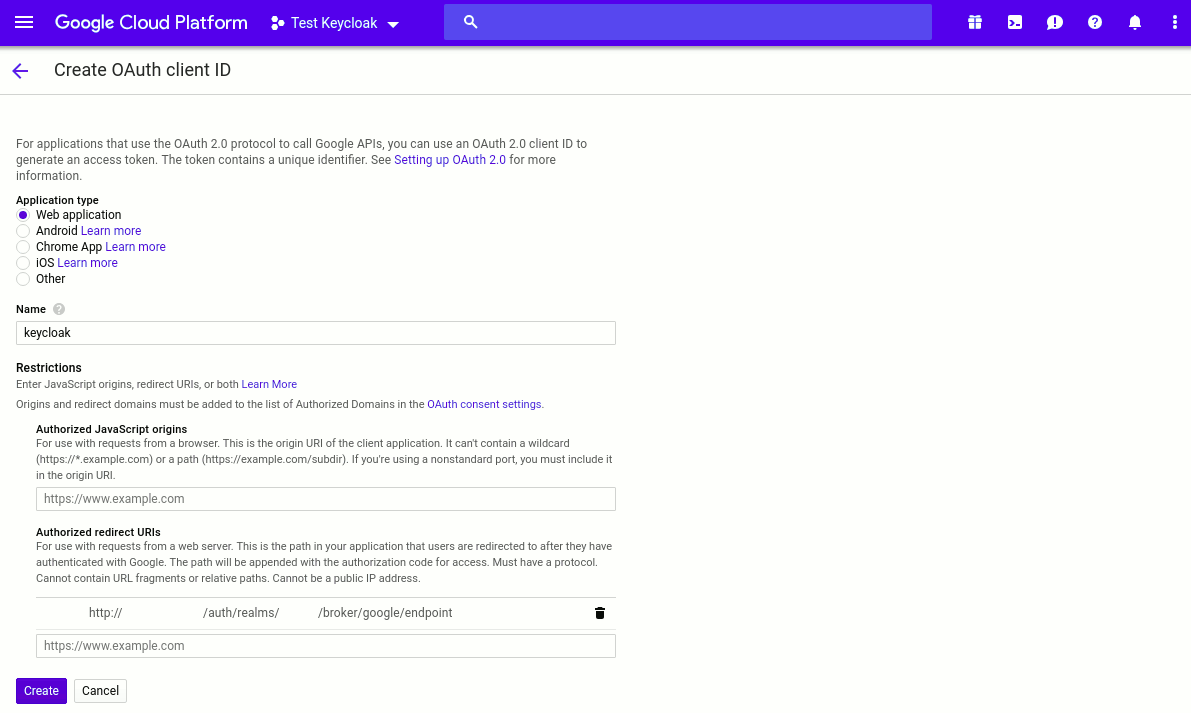

その後、Create OAuth client ID ページに移動します。アプリケーションタイプとして Web application を選択します。クライアントの名前を指定します。Redirect URI を Red Hat Single Sign-On の Add Identity Provider ページから Authorized redirect URIs フィールドにコピーアンドペーストする必要があります。この作業を行ったら、Create ボタンをクリックします。

OAuth クライアント ID の作成

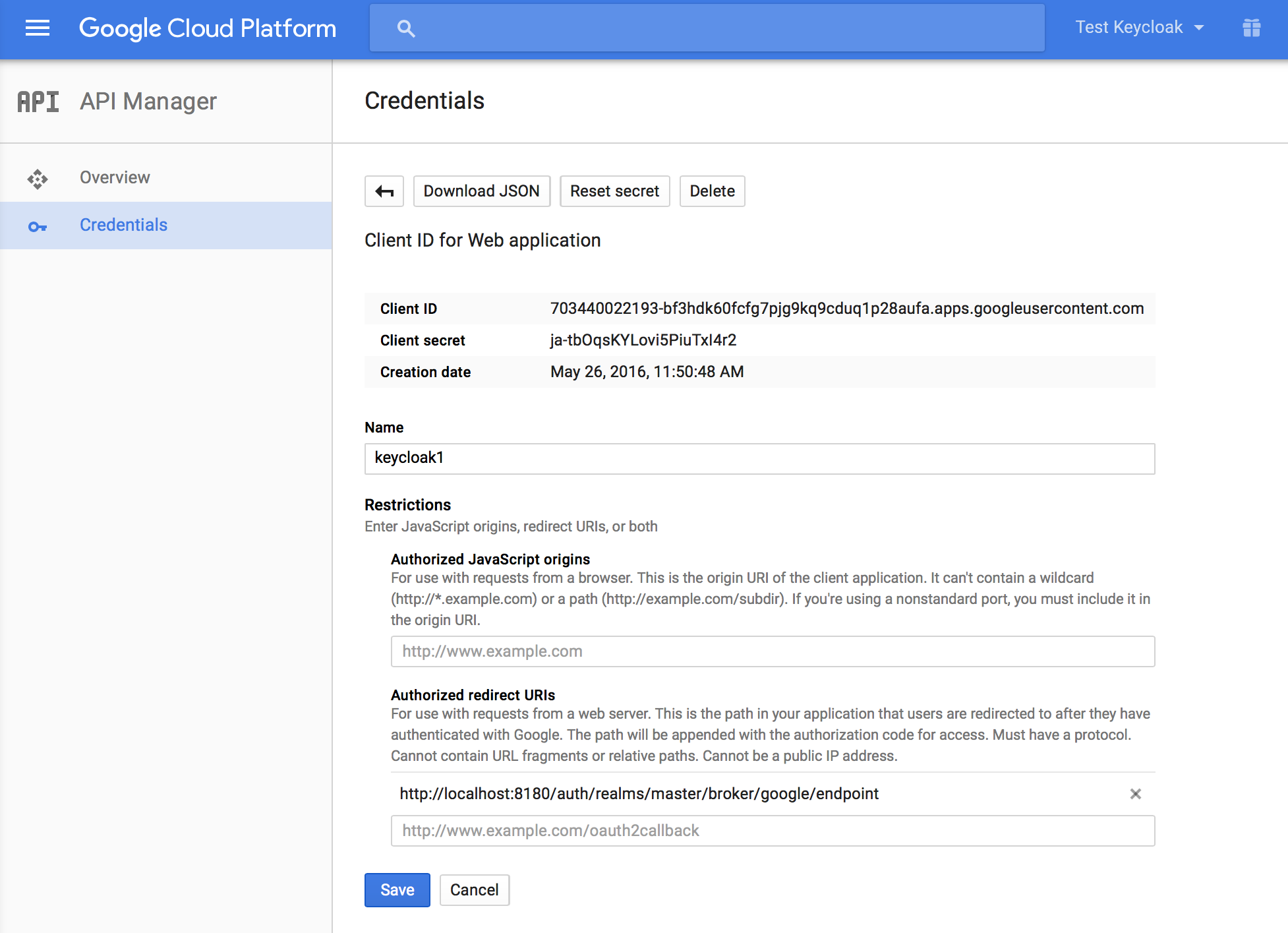

Create をクリックすると、Credentials ページに移動します。新しい OAuth 2.0 Client ID をクリックし、新しい Google Client の設定を表示します。

Google クライアント認証情報

このページからクライアント ID およびシークレットを取得する必要があります。これにより、Red Hat Single Sign-On の Add identity provider ページでクライアント ID とシークレットを入力できます。Red Hat Single Sign-On に戻り、その項目を指定します。

Google の Add identity provider ページで注意する設定オプションの 1 つが Default Scopes フィールドです。このフィールドでは、このプロバイダーでの認証時にユーザーが承認する必要のあるスコープを手動で指定することができます。スコープの全一覧については、https://developers.google.com/oauthplayground/ を参照してください。デフォルトでは、Red Hat Single Sign-On は openid、profile、email のスコープを使用します。

組織が G Suite を使用し、組織のメンバーのみへのアクセスを制限する場合には、Hosted Domain フィールドに G Suite に使用されるドメインを入力してこれを有効にする必要があります。