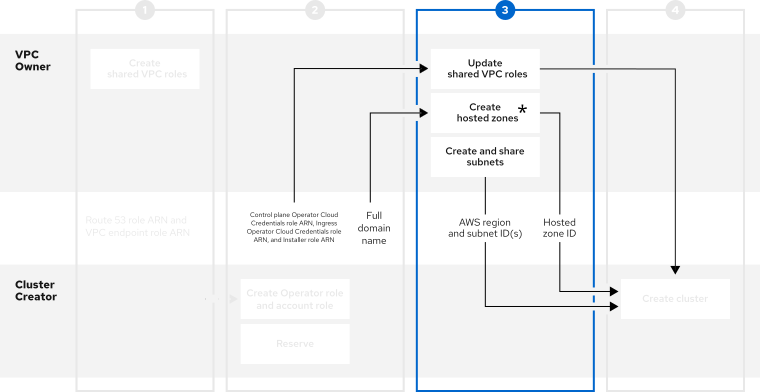

5.3. 步骤三 - VPC Owner:更新共享 VPC 角色并创建托管区

Cluster Creator 提供 DNS 域和 IAM 角色后,创建两个托管区,并更新为共享 VPC 创建的 IAM 角色上的信任策略。

注意

托管区可以在集中管理的 VPC 帐户或工作负载帐户中创建。

:可在集中管理的 VPC 帐户或部署集群的工作负载帐户中创建托管区。

先决条件

- 您有 Cluster Creator 的完整域名。

- 您有来自 Cluster Creator 的 Ingress Operator Cloud Credentials 角色 ARN。

- 您有 Cluster Creator 中的 安装程序 角色 ARN。

- 您有来自 Cluster Creator 的 Control plane Operator Cloud Credentials 角色 ARN。

注意

如果集群名称超过 15 个字符,它将包含自动生成的域前缀,作为您置备的集群 的子域 前缀。

要自定义子域,请使用 the -domain-prefix 标志。域前缀不能超过 15 个字符,必须是唯一的,且在集群创建后无法更改。

流程

- 在 AWS 控制台的 Resource Access Manager 中,创建一个资源共享,该资源共享之前创建的 VPC 的公共和专用子网与 Cluster Creator 的 AWS 帐户 ID。

更新

Route 53 角色,并将 Installer 和 Ingress Operator Cloud Credentials 角色添加到信任策略的 principal 部分。{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-ingress-operator-cloud-credentials", "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-hcp-Installer-Role", "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-control-plane-operator-cloud-credentials" ] }, "Action": "sts:AssumeRole" } ] }{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-ingress-operator-cloud-credentials", "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-hcp-Installer-Role", "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-control-plane-operator-cloud-credentials" ] }, "Action": "sts:AssumeRole" } ] }Copy to Clipboard Copied! Toggle word wrap Toggle overflow 更新

VPC 端点角色,并将 Installer 和 Ingress Operator Cloud Credentials 角色添加到信任策略的 principal 部分。{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-hcp-Installer-Role", "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-control-plane-operator-cloud-credentials" ] }, "Action": "sts:AssumeRole" } ] }{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-hcp-Installer-Role", "arn:aws:iam::<Cluster-Creator's-AWS-Account-ID>:role/<prefix>-control-plane-operator-cloud-credentials" ] }, "Action": "sts:AssumeRole" } ] }Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

在 AWS 控制台的 Route 53 部分中 创建一个私有托管区。在托管区配置中,域名是

rosa.<cluster-name>.<base-domain>。私有托管区必须与网络所有者的 VPC 关联。 -

在 AWS 控制台的 Route 53 部分中 创建一个本地托管区。在托管区配置中,域名是 <

cluster-name>.hypershift.local。本地托管区必须与网络所有者的 VPC 关联。 创建托管区并与网络所有者的 VPC 关联后,为 Cluster Creator 提供以下内容以继续配置:

- 托管区 ID

- AWS 区域

- 子网 ID