18.3. サブシステム証明書の更新

証明書を更新する方法は 2 つあります。証明書を 再生成 すると、元の鍵と元のプロファイルと要求を取得し、新しい有効期間と有効期限で同一の鍵を再作成します。証明書の キーを再入力 すると、最初の証明書要求が元のプロファイルに再送信されますが、新しいキーペアが生成されます。管理者証明書は、キーを再入力することで更新できます。

18.3.1. End-Entities 形式での証明書のキーの再設定

サブシステム証明書は、元の証明書のシリアル番号を使用して、エンドユーザー登録フォームで直接更新できます。

- 「証明書の更新」 の説明に従って、CA の end-entities 形式で証明書を更新します。これには、更新するサブシステム証明書のシリアル番号が必要です。

「Certificate System データベースへの証明書のインストール」 の説明に従って、証明書をサブシステムのデータベースにインポートします。証明書は、

certutilまたはコンソールを使用してインポートできます。以下に例を示します。certutil -A -n "ServerCert cert-example" -t u,u,u -d /var/lib/pki/ instance_name/alias -a -i /tmp/example.cert

certutil -A -n "ServerCert cert-example" -t u,u,u -d /var/lib/pki/ instance_name/alias -a -i /tmp/example.certCopy to Clipboard Copied! Toggle word wrap Toggle overflow

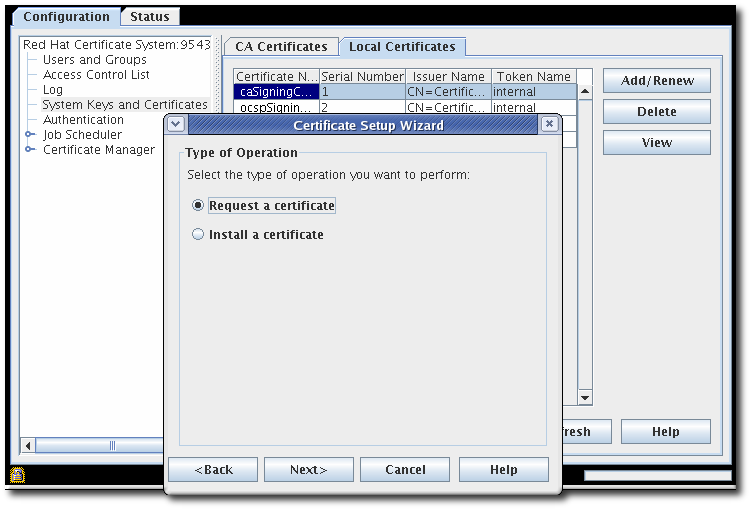

18.3.2. コンソールでの証明書の更新

Java サブシステムは管理コンソールを使用してサブシステム証明書を更新できます。このプロセスは、新しいサブシステム証明書を要求する (「コンソールを使用した証明書の要求」) のと同じですが、重要な違いの 1 つは新しい鍵を生成するのではなく、既存のキーペア を使用します。

図18.1 サブシステム証明書の更新

証明書を更新したら、データベース (「データベースからの証明書の削除」) から元の証明書を削除します。

18.3.3. certutil を使用した証明書の更新

certutil は、証明書データベースの既存のキーペアを使用して証明書要求を生成するために使用できます。その後、新しい証明書要求は、通常のプロファイルページで送信して CA で更新された証明書を発行できます。

暗号化および署名証明書は単一のステップで作成されます。ただし、更新プロセスは一度に 1 つの証明書のみを更新します。

証明書ペアで両方の証明書を更新するには、各証明書を個別に更新する必要があります。

トークンデータベースのパスワードを取得します。

cat /var/lib/pki/ instance_name/conf/password.conf internal=263163888660

cat /var/lib/pki/ instance_name/conf/password.conf internal=263163888660Copy to Clipboard Copied! Toggle word wrap Toggle overflow 証明書を更新しているインスタンスの証明書データベースディレクトリーを開きます。

cd /var/lib/pki/ instance_name/alias

cd /var/lib/pki/ instance_name/aliasCopy to Clipboard Copied! Toggle word wrap Toggle overflow 更新する証明書のキーとニックネームをリスト表示します。証明書を更新するには、生成に使用されるキーペアと、新しい証明書に指定されたサブジェクト名は、古い証明書の証明書と同じである必要があります。

# certutil -K -d . certutil: Checking token "NSS Certificate DB" in slot "NSS User Private Key and Certificate Services" Enter Password or Pin for "NSS Certificate DB": < 0> rsa 69481646e38a6154dc105960aa24ccf61309d37d caSigningCert cert-pki-tomcat CA

# certutil -K -d . certutil: Checking token "NSS Certificate DB" in slot "NSS User Private Key and Certificate Services" Enter Password or Pin for "NSS Certificate DB": < 0> rsa 69481646e38a6154dc105960aa24ccf61309d37d caSigningCert cert-pki-tomcat CACopy to Clipboard Copied! Toggle word wrap Toggle overflow aliasディレクトリーをバックアップとしてコピーし、証明書データベースから元の証明書を削除します。以下に例を示します。certutil -D -n "ServerCert cert-example" -d .

certutil -D -n "ServerCert cert-example" -d .Copy to Clipboard Copied! Toggle word wrap Toggle overflow 既存の証明書の値にオプションを設定して

certutilコマンドを実行します。certutil -d . -R -n "NSS Certificate DB:cert-pki-tomcat CA" -s "cn=CA Authority,o=Example Domain" -a -o example.req2.txt

certutil -d . -R -n "NSS Certificate DB:cert-pki-tomcat CA" -s "cn=CA Authority,o=Example Domain" -a -o example.req2.txtCopy to Clipboard Copied! Toggle word wrap Toggle overflow 新しい証明書とキーのペアの生成と証明書の更新の違いは、-n オプションの値です。新しいリクエストとキーのペアを生成するには、-k でキータイプを設定し、ビット長を設定する -g と組み合わせて使用します。更新要求では、-n オプションは証明書のニックネームを使用してセキュリティーデータベースに保存された既存のキーペアにアクセスします。

パラメーターの詳細は、

certutil(1)の man ページを参照してください。- 「証明書の要求および受信」 の説明に従って、証明書要求を送信して取得し、インストールします。

18.3.4. 期限切れの Certificate System サーバー証明書の更新

Certificate System は、PKI サーバーの実行中にサーバー証明書をオンラインで自動的に更新しません。一般に、管理者はシステム証明書が期限切れになる前に更新する必要があります。ただし、システム証明書の期限が切れると、Certificate System が起動できません。

期限切れ後にシステム証明書を更新するために、一時的なサーバー証明書をセットアップできます。

システム証明書の有効期限が切れている場合は、以下を行います。

一時証明書を作成します。

pki-server cert-create sslserver --temp

# pki-server cert-create sslserver --tempCopy to Clipboard Copied! Toggle word wrap Toggle overflow Certificate System の Network Security Services (NSS) データベースに一時証明書をインポートします。

pki-server cert-import sslserver

# pki-server cert-import sslserverCopy to Clipboard Copied! Toggle word wrap Toggle overflow Certificate System を開始します。

pki-server start instance_name

# pki-server start instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

証明書を表示し、期限切れのシステム証明書の ID をメモします。

pki-server cert-find

# pki-server cert-findCopy to Clipboard Copied! Toggle word wrap Toggle overflow 新しい永続的な証明書を作成します。

pki-server cert-create certificate_ID

# pki-server cert-create certificate_IDCopy to Clipboard Copied! Toggle word wrap Toggle overflow Certificate System を停止します。

pki-server stop instance_name

# pki-server stop instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 新しい証明書をインポートして、期限切れの証明書を置き換えます。

pki-server cert-import certificate_ID

# pki-server cert-import certificate_IDCopy to Clipboard Copied! Toggle word wrap Toggle overflow Certificate System を開始します。

pki-server start instance_name

# pki-server start instance_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow