34.6. 信頼用の DNS およびレルムの設定の設定

Identity Management (IdM) と Active Directory (AD) を信頼で接続する前に、サーバーが相互に認識され、ドメイン名が正しく解決されることを確認します。

次の間のドメイン名解決を設定します。

- 統合 DNS サーバーと認証局 (CA) を使用するプライマリー IdM サーバー

- AD ドメインコントローラー

次のタスクを実行します。

- IdM サーバーで DNS ゾーンを設定する

- AD サーバーで条件付き DNS 転送を設定する

- DNS 設定の正確さを確認する

34.6.1. 一意のプライマリー DNS ドメイン

Windows では、すべてのドメインが Kerberos レルムと DNS ドメインを同時に設定します。ドメインコントローラーが管理するすべてのドメインには、独自の専用 DNS ゾーンが必要です。Identity Management (IdM) がフォレストとして Active Directory (AD) に信頼される場合も同様です。AD は、IdM に独自の DNS ドメインがあることを想定します。信頼の設定を機能させるには、DNS ドメインを Linux 環境専用にする必要があります。

各システムには、独自の固有プライマリー DNS ドメインが設定されている必要があります。以下に例を示します。

-

ad.example.com(AD の場合) およびidm.example.com(IdM の場合) -

example.com(AD の場合) およびidm.example.com(IdM の場合) -

ad.example.com(AD の場合) およびexample.com(IdM の場合)

最も便利な管理ソリューションは、各 DNS ドメインが統合 DNS サーバーで管理されている環境ですが、規格に準拠した DNS サーバーも使用できます。

- Kerberos レルム名は、プライマリー DNS ドメイン名を大文字にしたもの

-

Kerberos レルム名は、プライマリー DNS ドメイン名と同じで、すべて大文字にする必要があります。たとえば、AD のドメイン名が

ad.example.comで、IdM のドメイン名がidm.example.comの場合、Kerberos レルム名はAD.EXAMPLE.COMおよびIDM.EXAMPLE.COMになります。 - DNS レコードが信頼内の全 DNS ドメインから解決可能である

- すべてのマシンが、信頼関係に関与するすべての DNS ドメインの DNS レコードを解決する必要があります。

- IdM ドメインおよび AD DNS ドメイン

- IdM に参加しているシステムは、複数の DNS ドメインに分散できます。Active Directory によって管理される DNS ゾーンとは別の DNS ゾーンに IdM クライアントをデプロイしてください。プライマリー IdM DNS ドメインには、AD 信頼に対応するのに適切な SRV レコードが必要です。

IdM と AD の間に信頼がある環境では、Active Directory DNS ドメインの一部であるホストに IdM クライアントをインストールできる場合があります。ホストは、これにより、Linux に焦点を合わせた IdM の機能の恩恵を受けることができます。これは推奨される設定ではなく、いくつかの制限があります。詳細は Active Directory DNS ドメインで IdM クライアントの設定 を参照してください。

次のコマンドを実行して、システム設定に必要な固有の SRV レコードのリストを取得できます。

ipa dns-update-system-records --dry-run

$ ipa dns-update-system-records --dry-run生成されるリストは、たとえば以下のようになります。

同じ IdM レルムにあるその他の DNS ドメインでは、AD への信頼を設定する際に SRV レコードを設定する必要はありません。これは、AD ドメインコントローラーが、KDC の検索に SRV レコードではなく、信頼の名前接尾辞のルーティング情報を使用するためです。

34.6.2. IdM Web UI での DNS 正引きゾーンの設定

IdM Web UI を使用して、Identity Management (IdM) サーバーに DNS 正引きゾーンを追加できます。

DNS 正引きゾーンを使用すると、特定のゾーンの DNS クエリーを別の DNS サーバーに転送できます。たとえば、Active Directory (AD) ドメインの DNS クエリーを AD DNS サーバーに転送することができます。

前提条件

- 管理者権限のあるユーザーアカウントを使用して IdM Web UI にアクセスする。

- DNS サーバーを正しく設定している。

手順

- 管理者権限で IdM Web UI にログインします。

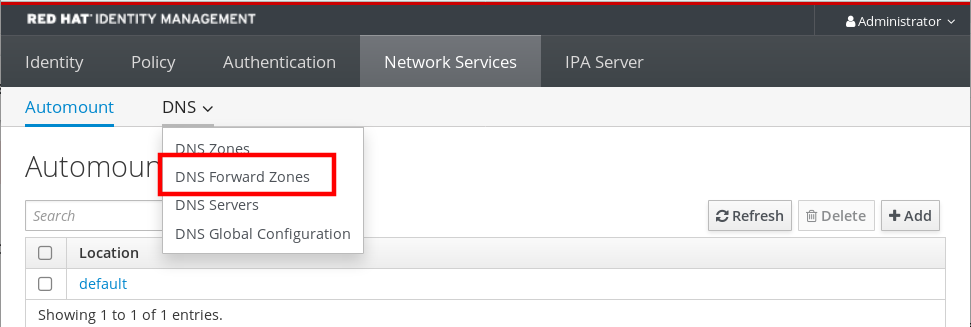

- Network Services タブをクリックします。

- DNS タブをクリックします。

ドロップダウンメニューで、DNS Forward Zones をクリックします。

- Add ボタンをクリックします。

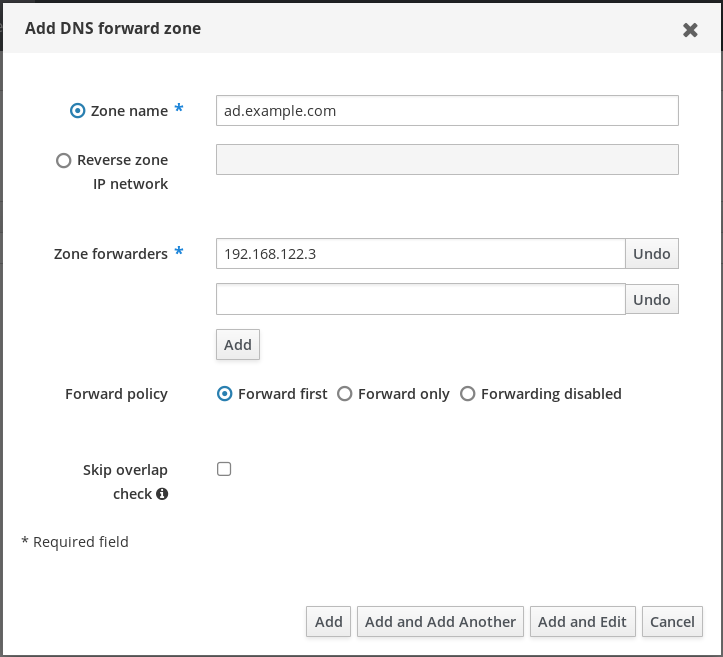

- Add DNS forward zone ダイアログボックスにゾーン名を追加します。

- Zone forwarders 項目で、Add ボタンをクリックします。

- Zone forwarders フィールドに正引きゾーンを作成するサーバーの IP アドレスを追加します。

Add ボタンをクリックします。

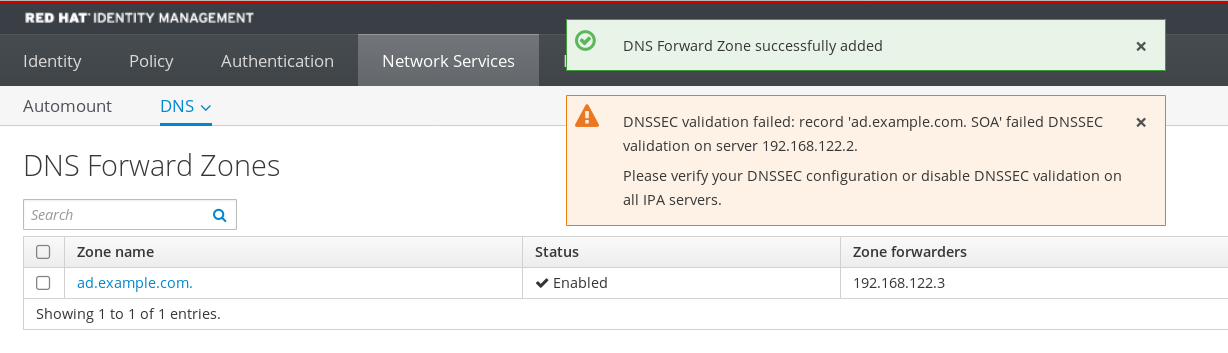

正引きゾーンが DNS 設定に追加されており、DNS 正引きゾーン設定で確認できます。Web UI は、ポップアップメッセージ DNS Forward Zone successfully added. で、成功を通知します。

設定に正引きゾーンを追加すると、Web UI に DNSSEC 検証の失敗に関する警告が表示される場合があります。

DNSSEC (Domain Name System Security Extensions) は、DNS データをデジタル署名で保護し、攻撃から DNS を保護します。このサービスは、IdM サーバーでデフォルトで有効になっています。リモート DNS サーバーが DNSSEC を使用していないため、警告が表示されます。リモート DNS サーバーで DNSSEC を有効にします。

リモートサーバーで DNSSEC 検証を有効にできない場合は、IdM サーバーで DNSSEC を無効にすることができます。

編集する適切な設定ファイルを選択します。

-

RHEL 8.0 または RHEL 8.1 を実行している IdM サーバーの場合は、

/etc/named.confファイルを開きます。 -

RHEL 8.2 以降を実行している IdM サーバーの場合は、

/etc/named/ipa-options-ext.confファイルを開きます。

-

RHEL 8.0 または RHEL 8.1 を実行している IdM サーバーの場合は、

以下の DNSSEC パラメーターを追加します。

dnssec-validation no;

dnssec-validation no;Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 設定ファイルを保存して閉じます。

DNS サービスを再起動します。

systemctl restart named

# systemctl restart namedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

DNSSEC は、IdM ではテクノロジープレビューとして提供されていることに注意してください。

検証

nslookupコマンドを、リモート DNS サーバーの名前で使用します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ドメイン転送を正しく設定すると、リモート DNS サーバーの IP アドレスが表示されます。

34.6.3. CLI での DNS 正引きゾーンの設定

コマンドライン (CLI) を使用して、新しい DNS 正引きゾーンを Identity Management (IdM) サーバーに追加できます。

DNS 正引きゾーンを使用すると、特定のゾーンの DNS クエリーを別の DNS サーバーに転送できます。たとえば、Active Directory (AD) ドメインの DNS クエリーを AD DNS サーバーに転送することができます。

前提条件

- 管理者権限のあるユーザーアカウントを使用して CLI にアクセスする。

- DNS サーバーを正しく設定している。

手順

AD ドメインの DNS 正引きゾーンを作成し、

--forwarderオプションを使用してリモート DNS サーバーの IP アドレスを指定します。ipa dnsforwardzone-add ad.example.com --forwarder=192.168.122.3 --forward-policy=first

# ipa dnsforwardzone-add ad.example.com --forwarder=192.168.122.3 --forward-policy=firstCopy to Clipboard Copied! Toggle word wrap Toggle overflow

設定に新しい正引きゾーンを追加した後に、/var/log/messages システムログに DNSSEC 検証の失敗に関する警告が表示される場合があります。

named[2572]: no valid DS resolving 'host.ad.example.com/A/IN': 192.168.100.25#53

named[2572]: no valid DS resolving 'host.ad.example.com/A/IN': 192.168.100.25#53DNSSEC (Domain Name System Security Extensions) は、DNS データをデジタル署名で保護し、攻撃から DNS を保護します。このサービスは、IdM サーバーでデフォルトで有効になっています。リモート DNS サーバーが DNSSEC を使用していないため、警告が表示されます。リモート DNS サーバーで DNSSEC を有効にします。

リモートサーバーで DNSSEC 検証を有効にできない場合は、IdM サーバーで DNSSEC を無効にすることができます。

編集する適切な設定ファイルを選択します。

-

RHEL 8.0 または RHEL 8.1 を実行している IdM サーバーの場合は、

/etc/named.confファイルを開きます。 -

RHEL 8.2 以降を実行している IdM サーバーの場合は、

/etc/named/ipa-options-ext.confファイルを開きます。

-

RHEL 8.0 または RHEL 8.1 を実行している IdM サーバーの場合は、

以下の DNSSEC パラメーターを追加します。

dnssec-validation no;

dnssec-validation no;Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 設定ファイルを保存して閉じます。

DNS サービスを再起動します。

systemctl restart named

# systemctl restart namedCopy to Clipboard Copied! Toggle word wrap Toggle overflow

DNSSEC は、IdM ではテクノロジープレビューとして提供されていることに注意してください。

検証

nslookupコマンドを、リモート DNS サーバーの名前で使用します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ドメイン転送が正しく設定されている場合、

nslookup要求はリモート DNS サーバーの IP アドレスを表示します。

34.6.4. AD での DNS 転送の設定

Active Directory (AD) で Identity Management (IdM) サーバーの DNS 転送を設定するには、次の手順に従います。

前提条件

- AD を使用する Windows Server がインストールされている。

- 両方のサーバーで DNS ポートが開いている。

手順

- Windows サーバーにログインします。

- Server Manager を開きます。

- DNS Manager を開きます。

Conditional Forwarders で、以下を含む新しい条件フォワーダーを追加します。

- IdM サーバーの IP アドレス

-

server.idm.example.comなどの完全修飾ドメイン名

- 設定を保存します。

34.6.5. DNS 設定の確認

信頼を設定する前に、Identity Management (IdM) サーバーおよび Active Directory (AD) サーバーが自身を解決でき、相互に解決できることを確認します。

前提条件

-

sudo権限を持つアカウントでログインしている。

手順

UDP サービスレコードの Kerberos、および TCP サービスレコード上の LDAP に、DNS クエリーを実行します。

dig +short -t SRV _kerberos._udp.idm.example.com. 0 100 88 server.idm.example.com. dig +short -t SRV _ldap._tcp.idm.example.com. 0 100 389 server.idm.example.com.

[admin@server ~]# dig +short -t SRV _kerberos._udp.idm.example.com. 0 100 88 server.idm.example.com. [admin@server ~]# dig +short -t SRV _ldap._tcp.idm.example.com. 0 100 389 server.idm.example.com.Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドにより、IdM サーバーの SRV レコードが返されます。

IdM Kerberos レルム名を使用して、TXT レコードに DNS クエリーを実行します。返される値は、IdM のインストール時に指定した Kerberos レルムと一致するはずです。

dig +short -t TXT _kerberos.idm.example.com. "IDM.EXAMPLE.COM"

[admin@server ~]# dig +short -t TXT _kerberos.idm.example.com. "IDM.EXAMPLE.COM"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 前の手順で想定されるレコードがすべて返されなかった場合は、欠落しているレコードで DNS 設定を更新します。

IdM 環境で統合 DNS サーバーを使用する場合は、システムレコードを更新するオプションを指定せずに

ipa dns-update-system-recordsコマンドを実行します。ipa dns-update-system-records

[admin@server ~]$ ipa dns-update-system-recordsCopy to Clipboard Copied! Toggle word wrap Toggle overflow IdM 環境で統合 DNS サーバーを使用しない場合は、以下を行います。

IdM サーバーで、IdM DNS レコードをファイルにエクスポートします。

ipa dns-update-system-records --dry-run --out dns_records_file.nsupdate

[admin@server ~]$ ipa dns-update-system-records --dry-run --out dns_records_file.nsupdateCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、関連する IdM DNS レコードで dns_records_file.nsupdate という名前のファイルを作成します。

-

nsupdateユーティリティーとdns_records_file.nsupdateファイルを使用して DNS サーバーに DNS 更新リクエストを送信します。詳細は、RHEL 7 ドキュメントの nsupdate を使用した外部 DNS レコード更新 を参照してください。または、DNS レコードの追加については、お使いの DNS サーバーのドキュメントを参照してください。

IdM が、TCP サービスレコードで Kerberos および LDAP の DNS クエリーを実行するコマンドを使用して、AD のサービスレコードを解決できることを確認します。

dig +short -t SRV _kerberos._tcp.dc._msdcs.ad.example.com. 0 100 88 addc1.ad.example.com. dig +short -t SRV _ldap._tcp.dc._msdcs.ad.example.com. 0 100 389 addc1.ad.example.com.

[admin@server ~]# dig +short -t SRV _kerberos._tcp.dc._msdcs.ad.example.com. 0 100 88 addc1.ad.example.com. [admin@server ~]# dig +short -t SRV _ldap._tcp.dc._msdcs.ad.example.com. 0 100 389 addc1.ad.example.com.Copy to Clipboard Copied! Toggle word wrap Toggle overflow