3.2. Comprendre la connexion du service privé

Le Private Service Connect (PSC), une capacité de mise en réseau Google Cloud, permet la communication privée entre les services de différents projets ou organisations au sein de GCP. Les utilisateurs qui implémentent PSC dans le cadre de leur connectivité réseau peuvent déployer des clusters OpenShift dédiés dans un environnement privé et sécurisé au sein de Google Cloud Platform (GCP) sans aucune ressource cloud accessible au public.

Consultez la section Private Service Connect pour obtenir de plus amples renseignements sur la CFP.

La CFP n’est disponible que sur OpenShift Dedicated version 4.17 et ultérieure, et n’est prise en charge que par le type d’infrastructure d’abonnement au cloud client (CCS).

3.2.1. Architecture de connexion de service privé

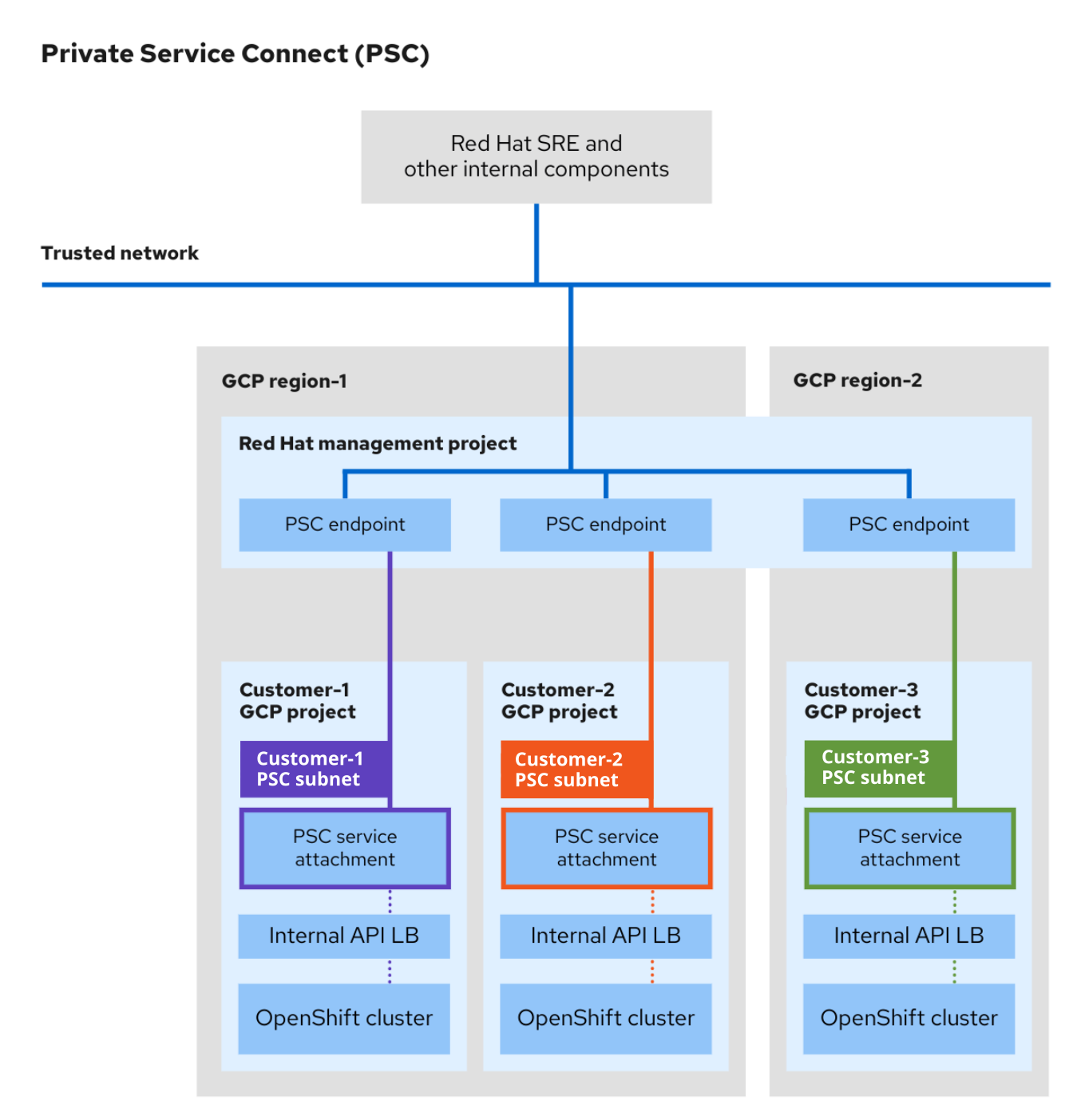

L’architecture de la CFP comprend les services aux producteurs et les services aux consommateurs. En utilisant la CFP, les consommateurs peuvent accéder aux services aux producteurs en privé à partir de l’intérieur de leur réseau VPC. De même, il permet aux producteurs d’héberger des services dans leurs propres réseaux VPC séparés et d’offrir une connexion privée à leurs consommateurs.

L’image suivante illustre la façon dont les SRE Red HAT et d’autres grappes internes d’accès aux ressources et de soutien ont été créées à l’aide de la CFP.

- Chaque cluster OSD du projet GCP client crée une pièce jointe de service PSC unique. La pièce jointe du service PSC pointe vers l’équilibreur de charge du serveur API cluster créé dans le projet GCP client.

- Comme les pièces jointes de service, un point de terminaison PSC unique est créé dans le projet Red Hat Management GCP pour chaque cluster OSD.

- Le sous-réseau dédié à GCP Private Service Connect est créé dans le réseau du cluster au sein du projet GCP client. Il s’agit d’un type de sous-réseau spécial où les services de producteurs sont publiés via des pièces jointes de service de la CFP. Ce sous-réseau est utilisé pour Source NAT (SNAT) requêtes entrantes au serveur API cluster. De plus, le sous-réseau de la CFP doit se trouver dans la plage CIDR Machine et ne peut pas être utilisé dans plus d’une pièce jointe de service.

- Les ressources internes Red Hat et les SRE accèdent à des clusters OSD privés en utilisant la connectivité entre un point de terminaison PSC et une pièce jointe du service. Bien que le trafic transite plusieurs réseaux VPC, il reste entièrement dans Google Cloud.

- L’accès aux pièces jointes du service de la CFP n’est possible que via le projet Red Hat Management.

Figure 3.1. Aperçu de l’architecture de la CFP