6.5. 同期合意の管理

6.5.1. 同期合意の作成

リンクのコピーリンクがクリップボードにコピーされました!

同期合意は、Active Directory ドメインへの 接続 を作成するため、IdM サーバー上では ipa-replica-manage connect コマンドを使用して作成します。Active Directory に対して暗号化された接続を確立するため、IdM は Windows CA 証明書を信頼する必要があります。

- root 証明局 (CA) の証明書は IdM サーバーにコピーします。

- Active Directory CA 証明書が自己署名されている場合は、以下を実行します。

- Windows サーバーで Active Directory CA 証明書をエクスポートします。

- Super key+R のキーボードの組み合わせを押して、実行 ダイアログを開きます。

- certsrv.msc と入力し、 をクリックします。

- ローカルの認証局の名前を右クリックし、Properties を選択します。

- 全般 タブで、CA certificates フィールドでエクスポートする証明書を選択し、 をクリックします。

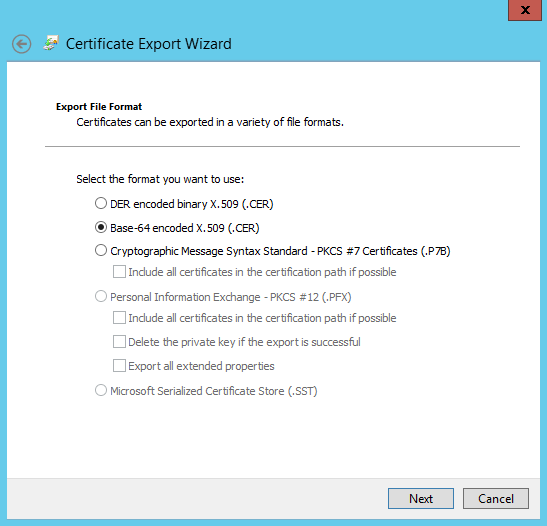

- 詳細 タブで、 をクリックして 証明書のエクスポートウィザード を起動します。

- をクリックしてから、Base-64 encoded X.509 (.CER) を選択します。

- エクスポートされたファイルに適切なディレクトリーおよびファイル名を指定します。 をクリックして証明書をエクスポートし、 をクリックします。

- エクスポートされた証明書を IdM サーバーマシンにコピーします。

- Active Directory CA 証明書が外部 CA により署名されている場合は、以下を行います。

- どの証明書が CA root 証明書かを見つけるには、証明書チェーンを表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 上記の例では、Active Directory サーバーの CA 証明書は、CN=Demo Root CA 2で署名されたCN=Demo CA-1で署名されています。つまり、CN=Demo Root CA 2が root CA であることが分かります。 - CA 証明書を IdM サーバーにコピーします。

- IdM サーバー上の既存の Kerberos 資格情報を削除します。

kdestroy

$ kdestroyCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ipa-replica-manage コマンドを使用して Windows 同期合意を作成します。これには、

--winsyncオプションが必要です。パスワードとユーザーアカウントを同期する場合は、--passsyncオプションも使用して、パスワード同期に使用するパスワードを設定します。--binddnオプションおよび--bindpwオプションを指定すると、IdM が Active Directory サーバーへの接続に使用する Active Directory サーバー上のシステムアカウントにユーザー名およびパスワードを設定します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow --winsync: Windows の同期合意として指定します。--bindDN: IdM は、Active Directory アカウントのこの DN を使用してリモートディレクトリーにバインドし、属性を同期します。--bindpw: 同期アカウントのパスワード。--cacert: 以下への完全パスおよびファイル名。- Active Directory CA 証明書 (CA が自己署名されている場合)

- 外部 CA 証明書 (Active Directory CA が外部 CA によって署名されている場合)

--win-subtree: 同期するユーザーが含まれる Windows ディレクトリーサブツリーの DN。デフォルト値はcn=Users,$SUFFIXです。AD_server_name: Active Directory ドメインコントローラーの完全修飾ドメイン名 (FQDN)。

- プロンプトが出されたら、Directory Manager のパスワードを入力します。

- 任意。「パスワード同期のセットアップ」 に説明されているようにパスワードの同期を設定します。パスワード同期クライアントがない場合、ユーザー属性はピアサーバー間で同期されますが、パスワードは同期されません。注記パスワード同期クライアントはパスワード変更を取得し、Active Directory と IdM との間で同期します。これは、新しいパスワードまたはパスワードの更新を同期することを意味します。IdM および Active Directory の両方にハッシュ化されたフォームに格納されている既存のパスワードは、Password Synchronization クライアントのインストール時に復号または同期できません。そのため、既存のパスワードは同期されません。ピアサーバー間の同期を開始するには、ユーザーパスワードを変更する必要があります。