5.3.5. サービスの PAC タイプの設定

IdM リソースについては、Active Directory ユーザーがサービスのチケットを要求する場合に IdM はその要求を Active Directory に転送して、ユーザー情報を取得します。ユーザーの Active Directory グループ割り当てに関連付けられたアクセスデータには、Active Directory により戻され、Kerberos チケットに組み込まれているアクセスデータです。

Active Directory のグループ情報は、privileged access certificates または MS-PAC と呼ばれる特殊なデータセットとして Active Directory ユーザーの各 Kerberos チケットの識別子の一覧に保存されます。アクセスを決定するには、PAC のグループ情報を Active Directory グループにマップしてから、対応する IdM グループにマップする必要があります。

IdM サービスは、ドメインサービスに対するユーザー認証の初回試行時に、認証要求に対して PAC を生成するように設定できます。

5.3.5.1. デフォルト PAC タイプの設定

リンクのコピーリンクがクリップボードにコピーされました!

IdM サーバー設定は、サービスについてデフォルトで生成される PAC タイプを定義します。グローバル設定は、特定サービスのローカル設定を変更して上書きできます。

- IPA Server タブを開きます。

- Configuration サブタブを選択します。

- Service Options 領域にスクロールします。

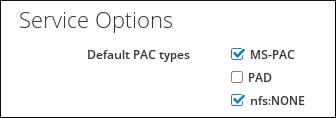

図5.7 Service Options 領域

- PAC を使用するには、MS-PAC チェックボックスを選択します。これで AD サービスで使用可能な証明書が追加されます。チェックボックスが選択されないと、PAC は Kerberos チケットに追加されません。nfs:NONE チェックボックスを選択すると、MS-PAC レコードは NFS サーバーに対して発行されたサービスチケットに追加されません。注記PAD チェックボックスは無視できます。この機能は、IdM ではまだ利用できません。

- 変更を保存するには、ページの上部にある Update リンクをクリックします。