5.2.2.2.2. 共有シークレットを使用した一方向信頼の作成

Microsoft Windows Server 2012、2012 R2、または 2016 で共有のシークレットを使用して一方向の信頼を作成するには、以下を実行します。

- 「信頼用の IdM サーバーの準備」 の説明に従って、信頼用に IdM サーバーを準備します。

- IdM ホストおよび AD ホストが、両方のドメインを解決できない DNS サーバーを使用する場合は、DNS ゾーンの転送を設定します。

- AD DNS サーバーを準備して、IdM ドメインのクエリーを IdM DNS サーバーに転送します。詳細は 「AD での IdM ドメインへの条件付きフォワーダーの作成」 を参照してください。

- AD ドメインのクエリーを AD DNS サーバーに転送するため、IdM DNS サーバーを準備します。詳細は 「IdM での AD ドメインの正引きゾーンの作成」 を参照してください。

- Active Directory ドメインおよび信頼 コンソールで信頼を設定します。

- ドメイン名を右クリックし、Properties を選択します。

- Trusts タブで、New Trust をクリックします。

- IdM ドメイン名を入力し、Next をクリックします。

- Forest trust を選択し、Next をクリックします。

- One-way: incoming を選択し、Next をクリックします。

- This domain only を選択し、Next をクリックします。

- 共有シークレット (信頼パスワード) を入力し、Next をクリックします。

- 設定を確認し、Next をクリックします。

- 受信信頼を確認するかどうかをシステムが尋ねる場合には、No, do not confirm the incoming trust を選択し、Next をクリックします。

- Finish をクリックします。

- 信頼関係を作成します。

ipa trust-add --type=ad --trust-secret ad.example.com Shared secret for the trust: password ------------------------------------------------------- Added Active Directory trust for realm "ad.example.com" ------------------------------------------------------- Realm name: ad.example.com Domain NetBIOS name: AD Domain Security Identifier: S-1-5-21-1762709870-351891212-3141221786 Trust direction: Trusting forest Trust type: Active Directory domain Trust status: Waiting for confirmation by remote side

[root@ipaserver ~]# ipa trust-add --type=ad --trust-secret ad.example.com Shared secret for the trust: password ------------------------------------------------------- Added Active Directory trust for realm "ad.example.com" ------------------------------------------------------- Realm name: ad.example.com Domain NetBIOS name: AD Domain Security Identifier: S-1-5-21-1762709870-351891212-3141221786 Trust direction: Trusting forest Trust type: Active Directory domain Trust status: Waiting for confirmation by remote sideCopy to Clipboard Copied! Toggle word wrap Toggle overflow AD ドメインおよび信頼コンソールに設定した共有シークレットを入力します。 - Active Directory Domains and Trusts コンソールで信頼を検証します。

- ドメイン名を右クリックし、Properties を選択します。

- Trusts タブで、Domains that trust this domain (incoming trusts) pane のドメインを選択し Properties をクリックします。

- Validate ボタンをクリックします。

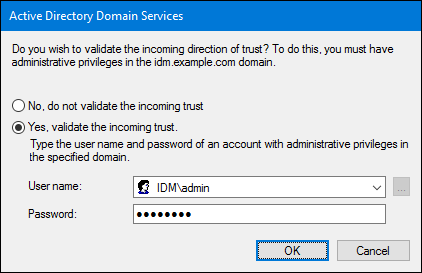

- Yes, validate the incoming trust を選択し、IdM admin ユーザーの認証情報を入力します。

- 信頼済みドメインの一覧を更新します。

ipa trust-fetch-domains ad.example.com ---------------------------------------------------------------------------------------- List of trust domains successfully refreshed. Use trustdomain-find command to list them. ---------------------------------------------------------------------------------------- ---------------------------- Number of entries returned 0 ----------------------------

[root@ipaserver ~]# ipa trust-fetch-domains ad.example.com ---------------------------------------------------------------------------------------- List of trust domains successfully refreshed. Use trustdomain-find command to list them. ---------------------------------------------------------------------------------------- ---------------------------- Number of entries returned 0 ----------------------------Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 信頼済みドメインを一覧表示します。

ipa trustdomain-find ad.example.com Domain name: ad.example.com Domain NetBIOS name: AD Domain Security Identifier: S-1-5-21-1762709870-351891212-3141221786 Domain enabled: True ---------------------------- Number of entries returned 1 ----------------------------

[root@ipaserver ~]# ipa trustdomain-find ad.example.com Domain name: ad.example.com Domain NetBIOS name: AD Domain Security Identifier: S-1-5-21-1762709870-351891212-3141221786 Domain enabled: True ---------------------------- Number of entries returned 1 ----------------------------Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 必要に応じて、IdM サーバーが AD ドメインからユーザー情報を取得できることを確認します。

getent passwd administrator@ad.example.com administrator@ad.example.com:*:610600500:610600500:Administrator:/home/ad.example.com/administrator:

[root@ipaserver ~]# getent passwd administrator@ad.example.com administrator@ad.example.com:*:610600500:610600500:Administrator:/home/ad.example.com/administrator:Copy to Clipboard Copied! Toggle word wrap Toggle overflow