第9章 ロールおよびアクセス制御の管理

JBoss Operations Network では、ユーザーおよびロール に設定されたルールを使用してセキュリティーが実装されます。制限は、アクセス可能なユーザーとロールに、実行できる操作に設定されます。

9.1. JBoss ON のセキュリティー

リンクのコピーリンクがクリップボードにコピーされました!

セキュリティーは、ユーザー、リソース、およびユーザーが実行できるタスク間の正確な関係を確立します。ユーザーとリソース間の対話は、定義されたロールでそれらのユーザーとリソースを追加または除外して順序付け、続いてタスクを実行する権限を ロール に付与します。

9.1.1. アクセス制御およびパーミッション

リンクのコピーリンクがクリップボードにコピーされました!

ユーザーが特定の操作を実行できる場合は、パーミッション と呼ばれます。すべてのパーミッションは明示的なリソースに明示的に付与する必要があります。特定のリソースグループにユーザーがパーミッションを付与されていない場合、デフォルトでは、ユーザーにはタスクを実行するパーミッションがある場合でも、そのグループにアクセス権がありません。同様に、ユーザーがグループにアクセスでき、パーミッションが割り当てられていない場合、ユーザーはタスクを実行できません。

JBoss ON に設定したパーミッションはロールに付与され、ロールのメンバーはこれらのパーミッションを継承します。パーミッションの許可または制限は アクセス制御 です。

JBoss ON では、アクセス制御が付与される 2 つのレベルがあります。

- グローバルパーミッションは JBoss ON サーバー設定に適用 されます。ここでは、ユーザーの作成、ロールの編集、グループの作成、インベントリーへのリソースのインポート、JBoss ON サーバープロパティーの変更などの管理タスクについて説明します。

- リソースレベルのパーミッション は、ユーザーが JBoss ON インベントリー内の特定のリソースに対して実行できるアクションに適用されます。アラートの作成、監視の設定、リソース設定の変更などのアクションが対象となります。リソースレベルのパーミッションは、JBoss ON 内のサブシステムエリアに関連付けられます。

JBoss ON のパーミッションはすべてに記載されてい 表9.1「JBoss ON のアクセス制御定義」 ます。

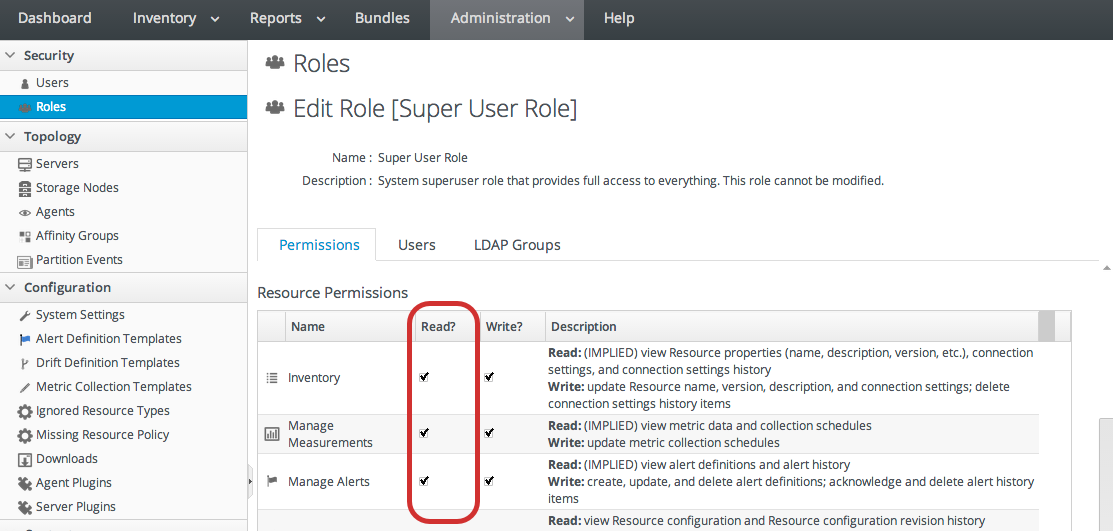

リソースレベルの権限については、読み取りおよび書き込みパーミッションは独立して付与されます。ユーザーは、その設定を編集する権限を自動的に付与することなく、リソースデータの表示(読み取り)権限を付与できます。たとえば、ユーザーは、リソースの操作履歴を表示したり、そのロールにこれらのサブシステム領域への edit アクセスが許可されていない 場合でも、ロール内でリソースの設定されたアラートを表示することができます。

デフォルトでは、読み取りアクセスは、すべてのリソースレベルの権限に対してデフォルトで有効になっています。ただし、1 つの例外: リソース設定です。リソース設定はセキュリティーリスクとみなされるため、読み取りアクセスもデフォルトで拒否されます。当然、読み取りアクセス(書き込みアクセスなど)は、リソースレベルのパーミッションに対して有効または無効にできます。

図9.1 アクセスオプションの読み取り

注記

ロールを 変更 する権限を付与しても、何かを 削除 する権限は暗黙的に付与されません。たとえば、設定書き込みパーミッションを持つユーザーは、リソース設定を編集し、設定履歴および設定を表示できますが、設定履歴の要素を削除することはできません。同様の制約は、作成および編集操作およびアラートのパーミッションを持つユーザーにも同様です。リソース履歴で要素を削除する権限はありません。

履歴内の要素を削除するには、インベントリーの管理パーミッションが必要です。

| アクセス制御の種類 | description |

|---|---|

| グローバルパーミッション | |

| セキュリティーの管理 |

superuser と同等のパーミッションです。Security パーミッションにより、他のユーザー、ロール、リソースなど、JBoss ON のエントリーを作成および編集する権限が付与され、JBoss ON のサーバー設定が変更され、インベントリーを制御することができます。

警告

Security アクセス制御レベルは非常に強力であるため、どのユーザーに割り当てられているかに注意してください。スーパーユーザーの数を必要に応じて制限します。

|

| インベントリーの管理 | 新しいリソースのインポートを含む、すべての JBoss ON リソースで操作を実行できます。 |

| 設定の管理 | JBoss ON サーバー設定自体で設定を追加または変更できるようにします。これには、プラグインのデプロイや LDAP 認証の使用などの操作が含まれます。 |

| バンドルグループの管理 |

ユーザーはバンドルグループのメンバーの追加および削除を許可します。暗黙的には、バンドルを表示するパーミッションが含まれます。これは、リソースの Inventory パーミッションの管理に類似しています。

注記

このパーミッションは、すべてのバンドルレベルの create、deploy、および delete パーミッションに必要です。

|

| バンドルのグループへのデプロイ | ユーザーがアクセス可能なリソースグループにバンドルをデプロイできるようにします。 |

| バンドルの表示 | バンドルグループ割り当てに関係なく、ユーザーはすべてのバンドルを表示できます。 |

| バンドルの作成 | ユーザーがバンドルバージョンを作成および更新できるようにします。バンドルの作成時には、ユーザーが View Bundles パーミッションを持たない限り、バンドルグループに割り当てる必要があります。この場合、ユーザーはバンドルを作成して割り当て解除することができます。 |

| バンドルの削除 | ユーザーに、表示権限を持つバンドルの削除を許可します。 |

| バンドルの管理(非推奨) |

リソースのプロビジョニングに使用するバンドル(パッケージ)のアップロードおよび管理を許可します。

このパーミッションは非推奨となっています。古いバンドル設定およびユーザーロールと後方互換性のために含まれています。ただし、このパーミッションは、特定のバンドル、グループ、またはリソース(デプロイメント用)へのアクセスを制限する機能を提供しませんでした。この詳細な制御を行わずに、このパーミッションは高レベルの管理者にのみセキュリティーを維持できます。

|

| リポジトリーの管理 | ユーザーは、指定した所有者なしで、設定されたリポジトリー(プライベートリポジトリーやリポジトリーなど)にアクセスできます。この権限を持つユーザーは、リポジトリーでコンテンツソースを関連付けることもできます。 |

| ユーザーの表示 | JBoss ON の他のユーザーのアカウントの詳細(ロール割り当てを除く)をユーザーに許可します。 |

| リソースレベルのパーミッション | |

| インベントリー | リソースの詳細と接続設定をユーザーが編集できるようにします。つまり、JBoss ON インベントリーのリソースに関する情報を表します。リソース設定を編集する権限は付与されません。 |

| 測定の管理 | ユーザーがリソースの監視設定を構成できるようにします。 |

| アラートの管理 | リソースに関するアラートおよび通知の作成を許可します。新しいアラート送信側を設定するとサーバー設定が変更されるため、グローバルパーミッションの関数になり Settings ます。 |

| Control | ユーザーがリソースに対して( コントロールアクションとも呼ばれる)操作を実行できるようにします。 |

| 設定 |

JBoss ON を使用して、リソースの設定を変更することができます。

注記

設定変更を可能にするには、ユーザーがリソースに対する適切なパーミッションを持っている必要があります。

このアクセスエリアには、以下の 2 つのオプションがあります。

これらのパーミッションのいずれかがロールに付与されない場合、ロールのユーザーはリソース設定へのアクセスは拒否されます。

|

| 誤差の管理 | リソースおよびテンプレートのドリフト定義を作成、変更、および削除できます。また、ユーザーは、スナップショットの表示や比較などのドリフト情報を管理できます。 |

| コンテンツの管理 | リソースで利用可能なコンテンツプロバイダーおよびリポジトリーを管理できるようになります。 |

| 子リソースの作成 | 指定したリソースタイプの子リソースを手動で作成できるようにします。 |

| リージョンリソースの削除 | ユーザーが指定したリソースタイプの子リソースを削除または無効化できるようにします。 |

| バンドルレベルのパーミッション | |

| グループへのバンドルの割り当て | ユーザーがバンドルをグループに追加できるようにします。明示的なバンドルグループでは、これが唯一必要なパーミッションです。割り当てられて いない グループ(基本的にすべてのグループメンバーシップから削除)にバンドルを追加するには、グローバル View Bundles パーミッションも必要です。 |

| グループからのバンドルの割り当て解除 | グループからバンドルを削除することを許可します。 |

| グループのバンドルの表示 | ユーザーがパーミッションを持つグループ内の任意のバンドルを表示できるようにします。 |

| グループへのバンドルの作成 | ユーザーがパーミッションを持つバンドルグループ内に新しいバンドルを作成できるようにします。これにより、ユーザーはバンドルグループ内の既存のバンドルのバージョンを更新することもできます。 |

| グループからのバンドルの削除 | ユーザーがパーミッションを持つグループに属し、バンドルバージョンとバンドル全体の両方を削除できるようにします。 |

| バンドルのグループへのデプロイ | ユーザーは、(作成および削除のパーミッションに関係なく)表示できるバンドルを、パーミッションを持つリソースグループ内の任意のリソースにデプロイすることを許可します。 |

9.1.2. アクセスとロール

リンクのコピーリンクがクリップボードにコピーされました!

JBoss ON は、ロール を介したリソースと JBoss ON 設定の両方へのアクセスを処理します。ロールには特定のパーミッションが割り当てられており、ロールのメンバーが許可されることを表します。

ユーザーおよびグループというロールに属することができるのは、2 種類の JBoss ON アイデンティティーのみです。

ユーザーは、これらのパーミッションを付与されるロールに割り当てられます。ユーザーを個別にロールに追加したり、LDAP グループのメンバーとして追加したりできます。

リソースグループはロールに割り当てられ、これらのユーザーがアクションを実行できるリソースの一覧を提供します。また、ユーザーには、明示的にアクセス権限が付与されているリソースしか管理できない点が挙げられます。ロールは、このアクセスを定義します。

注記

作成するカスタムロールに割り当てるリソースグループを必ず作成してください。1 つのロールにリソースグループが割り当てられていない場合は、そのロールのメンバーにいずれのリソースも表示されません。グループの作成については、を参照してください 「グループの作成」。

デフォルトでは、ロールなしで作成されたユーザーはログインできます。この設定は、トップメニューの「Administration」をクリックし、「Configuration」テーブルの「システム設定」セクションに移動し、「Enable Login Without Roles」設定を更新して変更できます。

ロールの便利な機能の 1 つが、ロール(「LDAP ユーザーグループをロールに関連付ける」)に LDAP グループを割り当てることで、自動的にロールに割り当てることができることです。そのグループに属するすべての LDAP ユーザーは、自動的にロールのメンバーになります。(LDAP ユーザーを使用した LDAP 認証の有効化による JBoss ON ユーザーの作成の簡素化と似てい 「LDAP ユーザー認証の設定」 ます)。

JBoss ON にデフォルトで 2 つのロールが設定されています。

- superuser ロールは、JBoss ON のすべてのものへの完全なアクセスを提供します。このロールは変更できず、削除できません。JBoss ON サーバーを最初にインストールしたときに作成されたユーザーは、このロールに自動的にメンバーになります。

- JBoss ON の すべてのリソースに完全なパーミッションを提供するすべての resources ロール が存在します(ユーザーの作成などの JBoss ON の管理機能には含まれません)。これは、JBoss ON によって管理されるリソースの設定を変更したり、JBoss ON によって管理されるリソースのアラートを設定できなくても JBoss ON サーバーやエージェントの設定を要求しない場合など、IT ユーザーにとって有用なロールです。

9.1.3. アクセスとグループ

リンクのコピーリンクがクリップボードにコピーされました!

ロールは基本的に、ユーザー、リソースグループ、バンドルグループ、およびそれらのグループに許可されるパーミッションの交差点です。

Access は関係を定義します。最も直接的な関係はユーザーと異なります。ロールを使用すると、ユーザーは JBoss ON 内の一部のリソースに対して何らかの作業を行うことができます。ただし、ロールへのアクセスは、グループ間 の関係も定義します。

グループ関係関数は 2 つの方法で行います。まず、メイングループとサブグループに異なるタイプのパーミッションを付与することができます。たとえば、すべてのリソースへの表示アクセスを許可し、設定アクセスを一部のリソースのみに制限します。また、2 つの異なるタイプのアクセス権限を付与することもできます。

リソースグループとバンドルグループの両方が異なるグループタイプがある場合、グループ関係はより複雑になります。非常に特殊なタイプのタスク(コンテンツまたはアプリケーションのデプロイメント)に関連していますが、リソースへのさまざまなアクセス、バンドルへのさまざまなアクセス、ライフサイクル内の操作ポイント(create、deploy、delete)に応じて、多くの異なる可能性のある対話があります。

ほとんどのインフラストラクチャーでは、ユーザーは単一のロールに属しず、1 つのロールがタスクセットを実行するすべての対話を定義することはできません。代わりに、ロールは Venn 図のように表示され、お互いに重複してアクセスルールの機能一覧を作成します。

リソースとバンドルへの単一ユーザーのアクセスを定義する 2 つのロール