13.4. 安装程序置备的安装后配置

成功部署安装程序置备的集群后,请考虑以下安装后流程。

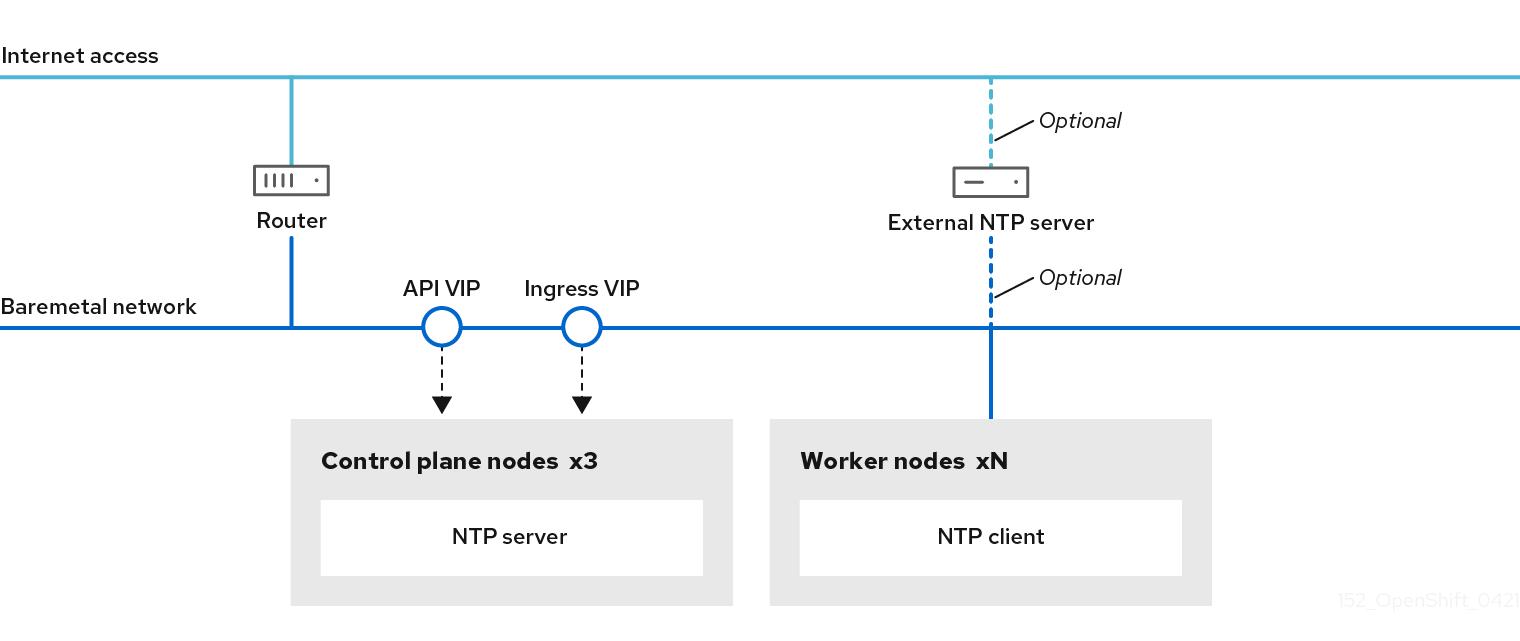

13.4.1. (可选)为断开连接的集群配置 NTP

OpenShift Container Platform 在集群节点上安装 chrony 网络时间协议(NTP)服务。使用以下步骤在 control plane 节点上配置 NTP 服务器,并将 worker 节点配置为成功部署后,将 worker 节点配置为 control plane 节点的 NTP 客户端。

OpenShift Container Platform 节点必须在日期和时间上达成一致才能正确运行。当 worker 节点从 control plane 节点上的 NTP 服务器检索日期和时间时,它会启用未连接到可路由网络的集群的安装和操作,因此无法访问更高的 stratum NTP 服务器。

流程

为 control plane 节点创建一个 Butane 配置

99-master-chrony-conf-override.bu,包括chrony.conf文件的内容。注意如需有关 Butane 的信息,请参阅"使用 Butane 创建机器配置"。

但ane 配置示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 您必须将

<cluster-name>替换为集群名称,并将<domain>替换为完全限定域名。

使用 Butane 生成

MachineConfig对象文件99-master-chrony-conf-override.yaml,其中包含要发送到 control plane 节点的配置:butane 99-master-chrony-conf-override.bu -o 99-master-chrony-conf-override.yaml

$ butane 99-master-chrony-conf-override.bu -o 99-master-chrony-conf-override.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 为引用 control plane 节点上的 NTP 服务器的 worker 节点创建 Butane 配置

99-worker-chrony-conf-override.bu,包括chrony.conf文件的内容。但ane 配置示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 您必须将

<cluster-name>替换为集群名称,并将<domain>替换为完全限定域名。

使用 Butane 生成

MachineConfig对象文件99-worker-chrony-conf-override.yaml,其中包含要交付至 worker 节点的配置:butane 99-worker-chrony-conf-override.bu -o 99-worker-chrony-conf-override.yaml

$ butane 99-worker-chrony-conf-override.bu -o 99-worker-chrony-conf-override.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将

99-master-chrony-conf-override.yaml策略应用到 control plane 节点。oc apply -f 99-master-chrony-conf-override.yaml

$ oc apply -f 99-master-chrony-conf-override.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

machineconfig.machineconfiguration.openshift.io/99-master-chrony-conf-override created

machineconfig.machineconfiguration.openshift.io/99-master-chrony-conf-override createdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将

99-worker-chrony-conf-override.yaml策略应用到 worker 节点。oc apply -f 99-worker-chrony-conf-override.yaml

$ oc apply -f 99-worker-chrony-conf-override.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

machineconfig.machineconfiguration.openshift.io/99-worker-chrony-conf-override created

machineconfig.machineconfiguration.openshift.io/99-worker-chrony-conf-override createdCopy to Clipboard Copied! Toggle word wrap Toggle overflow 检查应用的 NTP 设置的状态。

oc describe machineconfigpool

$ oc describe machineconfigpoolCopy to Clipboard Copied! Toggle word wrap Toggle overflow

13.4.2. 安装后启用置备网络

通过为裸机集群提供支持的安装程序和安装程序置备安装,可以在没有 provisioning 网络的情况下部署集群。当每个节点的基板管理控制器可以通过 baremetal 网络 路由时,此功能适用于概念验证集群或仅使用 Redfish 虚拟介质单独部署的情况。

您可在安装后使用 Cluster Baremetal Operator(CBO)启用 置备 网络。

先决条件

- 必须存在专用物理网络,连接到所有 worker 和 control plane 节点。

- 您必须隔离原生、未标记的物理网络。

-

当

provisioningNetwork配置设置为Managed时,网络无法有一个 DHCP 服务器。 -

您可以省略 OpenShift Container Platform 4.10 中的

provisioningInterface设置,以使用bootMACAddress配置设置。

流程

-

设置

provisioningInterface设置时,首先确定集群节点的调配接口名称。例如:eth0oreno1。 -

在集群节点的

调配网络接口上启用预引导执行环境(PXE)。 检索

provisioning网络的当前状态,并将其保存到 provisioning 自定义资源(CR)文件中:oc get provisioning -o yaml > enable-provisioning-nw.yaml

$ oc get provisioning -o yaml > enable-provisioning-nw.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 修改 provisioning CR 文件:

vim ~/enable-provisioning-nw.yaml

$ vim ~/enable-provisioning-nw.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 向下滚动到

provisioningNetwork配置设置,并将它从Disabled改为Managed。然后,在provisioningNetwork设置后添加provisioningIP、provisioningNetworkCIDR、provisioningDHCPRange、provisioningInterface和watchAllNameSpaces配置设置。为每项设置提供适当的值。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

provisioningNetwork是Managed、Unmanaged 或Disabled之一。当设置为Managed时,Metal3 管理调配网络,CBO 使用配置的 DHCP 服务器部署 Metal3 pod。当设置为Unmanaged时,系统管理员手动配置 DHCP 服务器。- 2

provisioningIP是 DHCP 服务器和 ironic 用于调配网络的静态 IP 地址。这个静态 IP 地址必须在provisioning子网内,且不在 DHCP 范围内。如果配置这个设置,它必须具有有效的 IP 地址,即使provisioning网络是Disabled。静态 IP 地址绑定到 metal3 pod。如果 metal3 pod 失败并移动到其他服务器,静态 IP 地址也会移到新服务器。- 3

- 无类别域间路由(CIDR)地址。如果配置这个设置,它必须具有有效的 CIDR 地址,即使

provisioning网络是Disabled。例如:192.168.0.1/24。 - 4

- DHCP 范围。此设置仅适用于

受管置备网络。如果provisioning网络为Disabled,则省略此配置设置。例如:192.168.0.64, 192.168.0.253。 - 5

- 集群节点上

置备接口的 NIC 名称。provisioningInterface设置仅适用于受管和非受管置备网络。如果provisioning网络为Disabled,忽略provisioningInterface配置设置。省略provisioningInterface配置设置,以使用bootMACAddress配置设置。 - 6

- 如果您希望 metal3 监视默认

openshift-machine-api命名空间以外的命名空间,请将此设置设置为true。默认值为false。

- 保存对 provisioning CR 文件的更改。

将 provisioning CR 文件应用到集群:

oc apply -f enable-provisioning-nw.yaml

$ oc apply -f enable-provisioning-nw.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

13.4.3. 配置外部负载均衡器

您可以将 OpenShift Container Platform 集群配置为使用外部负载均衡器来代替默认负载均衡器。

先决条件

- 在负载均衡器中,系统任意用户使用端口 6443、443 和 80 的 TCP。

- 在每个 control plane 节点之间负载平衡 API 端口 6443。

- 在所有计算节点之间负载平衡应用程序端口 443 和 80。

- 在负载均衡器中,用于为节点提供 ignition 启动配置的端口 22623 不会在集群外公开。

您的负载均衡器必须能够访问集群中的每台机器。允许此访问的方法包括:

- 将负载均衡器附加到集群的机器子网。

- 将浮动 IP 地址附加到使用负载均衡器的机器。

流程

在端口 6443、443 和 80 中启用从负载均衡器访问集群的功能。

例如,请注意此 HAProxy 配置:

HAProxy 配置示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在集群 API 的 DNS 服务器中添加记录,并在负载均衡器上应用记录。例如:

<load_balancer_ip_address> api.<cluster_name>.<base_domain> <load_balancer_ip_address> apps.<cluster_name>.<base_domain>

<load_balancer_ip_address> api.<cluster_name>.<base_domain> <load_balancer_ip_address> apps.<cluster_name>.<base_domain>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在命令行中,使用

curl验证外部负载均衡器和 DNS 配置是否正常运行。验证集群 API 是否可访问:

curl https://<loadbalancer_ip_address>:6443/version --insecure

$ curl https://<loadbalancer_ip_address>:6443/version --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,您会收到 JSON 对象的响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 验证集群应用程序是否可以访问:

注意您还可以在 Web 浏览器中打开 OpenShift Container Platform 控制台来验证应用程序的可访问性。

curl http://console-openshift-console.apps.<cluster_name>.<base_domain> -I -L --insecure

$ curl http://console-openshift-console.apps.<cluster_name>.<base_domain> -I -L --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,您会收到 HTTP 响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

13.4.4. 手动迁移到新的自定义部署安装方法

OpenShift Container Platform 4.10 中引入的新部署方法允许您在安装过程中自定义 install-config.yaml 文件中的网络配置 (networkConfig)。您还可以为每个主机设置静态 IP 和其他高级网络配置。

当您升级到 4.10 版本时,OpenShift Container Platform 不会自动升级到新部署方法,您需要执行以下手动步骤。虽然 OpenShift Container Platform 的功能不会受到影响,但在尝试扩展集群前需要这个更改。

流程

-

以具有

cluster-admin权限的用户身份登录oc。 找到存在哪些 machineSets:

oc get machinesets -A

$ oc get machinesets -ACopy to Clipboard Copied! Toggle word wrap Toggle overflow 编辑每个 machineSet:

oc edit machineset <machineset> -n openshift-machine-api

$ oc edit machineset <machineset> -n openshift-machine-apiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 更改使其包含以下内容:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意更改会删除镜像

checksum/url并添加customDeploy字段。