19.5. IPsec 加密配置

启用 IPsec,则 OVN-Kubernetes Container Network Interface(CNI)集群网络中的所有节点之间的网络流量都可以通过加密的隧道进行。

默认禁用 IPsec。

IPsec 加密只能在集群安装过程中启用,且在启用后无法禁用。有关安装文档,请参阅选择集群安装方法并为用户准备它。

19.5.1. 使用 IPsec 加密的网络流量类型

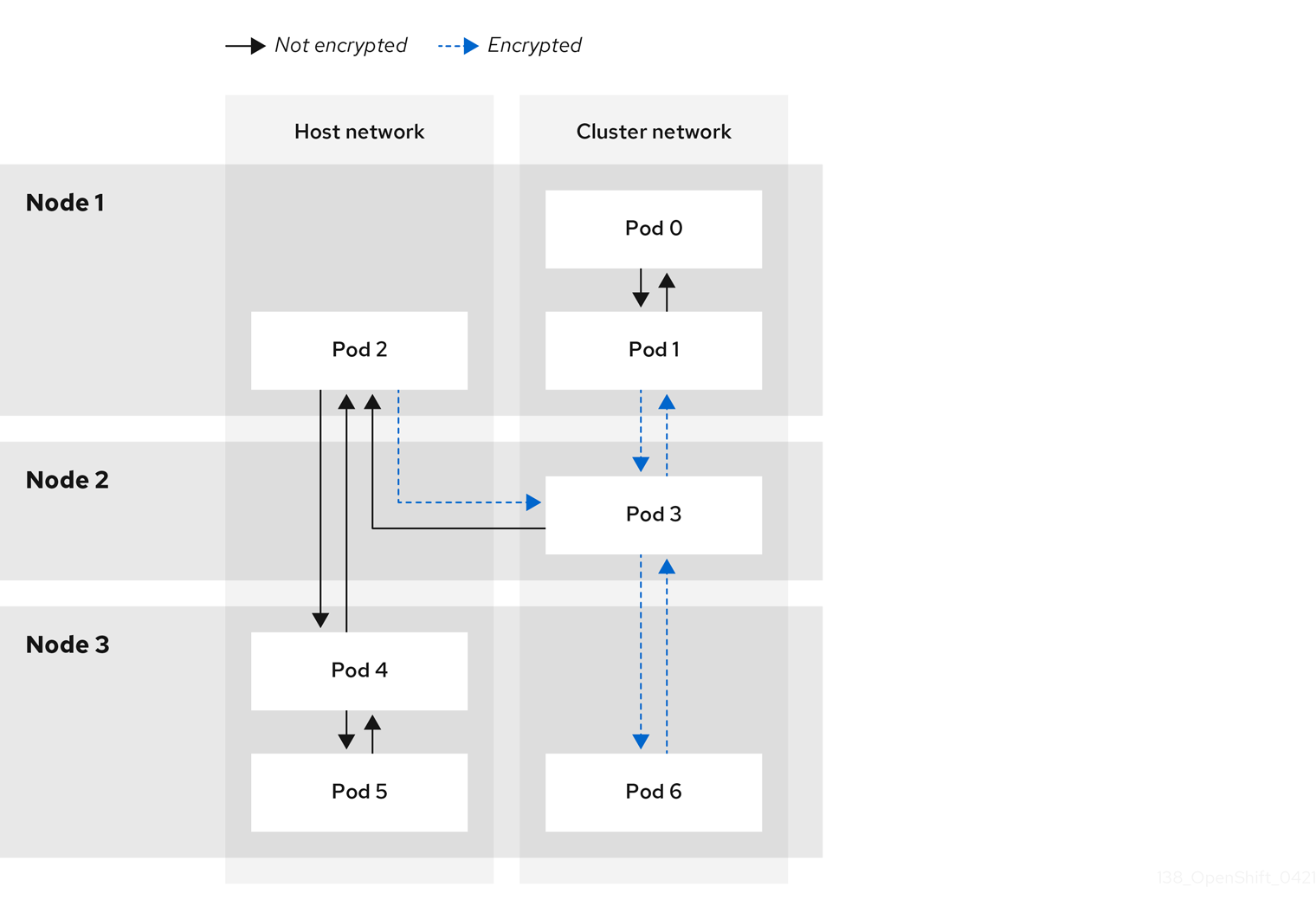

启用 IPsec 后,只有 pod 间的以下网络流量会被加密:

- 集群网络的不同节点上的 pod 间的流量

- 从主机网络上的 pod 流量到集群网络上的 pod

以下流量流没有加密:

- 集群网络上同一节点上的 pod 间的流量

- 主机网络上的 pod 间的流量

- 从集群网络上的 pod 流量到主机网络上的 pod

下图中显示了加密和未加密的流程:

19.5.1.1. 启用 IPsec 时的网络连接要求

您必须配置机器之间的网络连接,以允许 OpenShift Container Platform 集群组件进行通信。每台机器都必须能够解析集群中所有其他机器的主机名。

| 协议 | port | 描述 |

|---|---|---|

| UDP |

| IPsec IKE 数据包 |

|

| IPsec NAT-T 数据包 | |

| ESP | N/A | IPsec Encapsulating Security Payload(ESP) |

19.5.2. 加密协议和 IPsec 模式

使用的加密密码是 AES-GCM-16-256。完整性检查值 (ICV) 为 16 字节。密钥长度为 256 位。

使用的 IPsec 模式是 传输模式,这是通过向原始数据包的 IP 标头添加封装安全 Payload (ESP) 标头来加密端到端通信的模式。OpenShift Container Platform 目前不支持 pod 到 pod 通信的 IPsec Tunnel 模式。

19.5.3. 安全证书生成和轮转

Cluster Network Operator(CNO)生成自签名 X.509 证书颁发机构(CA),该颁发机构(CA)用于加密。来自每个节点的证书签名请求(CSR)由 CNO 自动实现。

CA 的有效期为 10 年。独立节点证书的有效期为 5 年,并在 4 年半后自动轮转。