10.3. 属性暗号化の設定

コマンドラインまたは Web コンソールを使用して、特定の属性の属性暗号化を有効または無効にします。

10.3.1. コマンドラインを使用した属性の暗号化の有効化

リンクのコピーリンクがクリップボードにコピーされました!

(たとえば、AES で暗号化した

userRoot データベースの telephoneNumber 属性を) Directory Server が保存するように設定するには、以下を行います。

- オプションで、既存の

telephoneNumber属性を暗号化するには、データベースをエクスポートします。「暗号化したデータベースのエクスポート」を参照してください。 userRootデータベースのtelephoneNumber属性の AES 暗号化を有効にします。dsconf -D "cn=Directory Manager" ldap://server.example.com backend attr-encrypt --add-attr telephoneNumber userRoot

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend attr-encrypt --add-attr telephoneNumber userRootCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 既存の属性を暗号化するためにデータベースをエクスポートした場合は、データベースを再インポートします。「暗号化されたデータベースへの LDIF ファイルのインポート」を参照してください。

10.3.2. Web コンソールを使用した属性の暗号化の有効化

リンクのコピーリンクがクリップボードにコピーされました!

(たとえば、AES で暗号化したデータベースの

telephoneNumber 属性を) Directory Server が保存するように設定するには、以下を行います。

- オプションで、既存の

telephoneNumber属性を暗号化するには、データベースをエクスポートします。「暗号化したデータベースのエクスポート」を参照してください。 - Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- 接尾辞エントリーを選択します。

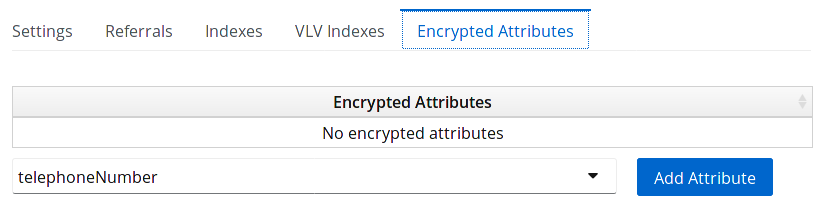

- Encrypted Attributes タブを開きます。

- 暗号化する属性の名前を入力します。

- をクリックします。

- 既存の属性を暗号化するためにデータベースをエクスポートした場合は、データベースを再インポートします。「暗号化されたデータベースへの LDIF ファイルのインポート」を参照してください。

10.3.3. コマンドラインを使用した属性の暗号化の無効化

リンクのコピーリンクがクリップボードにコピーされました!

Directory Server が保存しなくなった属性 (たとえば、

userRoot データベースに暗号化された telephoneNumber 属性) を設定するには、以下を実行します。

- 必要に応じて、既存の

telephoneNumber属性を複号するには、データベースをエクスポートします。「暗号化したデータベースのエクスポート」を参照してください。 userRootデータベースのtelephoneNumber属性の暗号化を無効にします。dsconf -D "cn=Directory Manager" ldap://server.example.com backend attr-encrypt --del-attr telephoneNumber userRoot

# dsconf -D "cn=Directory Manager" ldap://server.example.com backend attr-encrypt --del-attr telephoneNumber userRootCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 既存の属性を復号するためにデータベースをエクスポートした場合は、データベースを再インポートします。「暗号化されたデータベースへの LDIF ファイルのインポート」を参照してください。

10.3.4. Web コンソールを使用した属性の暗号化の無効化

リンクのコピーリンクがクリップボードにコピーされました!

(たとえば、AES で暗号化したデータベースの

telephoneNumber 属性を) Directory Server が保存するように設定するには、以下を行います。

- オプションで、既存の

telephoneNumber属性を暗号化するには、データベースをエクスポートします。「暗号化したデータベースのエクスポート」を参照してください。 - Web コンソールで Directory Server ユーザーインターフェイスを開きます。「Web コンソールを使用した Directory Server へのログイン」を参照してください。

- インスタンスを選択します。

- メニューを開きます。

- 接尾辞エントリーを選択します。

- Encrypted Attributes タブを開きます。

telephoneNumber属性の右側にある ボタンをクリックします。

- をクリックして確定します。

- 既存の属性を復号するためにデータベースをエクスポートした場合は、データベースを再インポートします。「暗号化されたデータベースへの LDIF ファイルのインポート」を参照してください。

10.3.5. 属性暗号化の有効化後の一般的な考慮事項

リンクのコピーリンクがクリップボードにコピーされました!

データベースにすでにあるデータの暗号化を有効にしている場合は、以下を実行します。

- 暗号化されていないデータは、サーバーのデータベースページプールのバッキングファイルで保持できます。このデータを削除するには、以下を実行します。

- インスタンスを停止します。

dsctl instance_name stop

# dsctl instance_name stopCopy to Clipboard Copied! Toggle word wrap Toggle overflow /var/lib/dirsrv/slapd-instance_name/db/guardianファイルを削除します。rm /var/lib/dirsrv/slapd-instance_name/db/guardian

# rm /var/lib/dirsrv/slapd-instance_name/db/guardianCopy to Clipboard Copied! Toggle word wrap Toggle overflow - インスタンスを起動します。

dsctl instance_name start

# dsctl instance_name startCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- 暗号化を有効にし、データが正常にインポートされた後に、暗号化されていないデータで LDIF ファイルを削除します。

- 暗号化を有効にしたら、データの再インポート時に Directory Server は新しいデータベースを削除し、作成します。

- レプリケーションログファイルは暗号化されません。このデータを保護するには、暗号化されたディスクに保存します。

- サーバーのメモリー (RAM) のデータは暗号化されず、swap パーティションに一時的に保存できます。このデータを保護するには、暗号化された swap 領域を設定します。

重要

暗号化されていないデータを含むファイルを削除すると、このデータは特定の状況で復元できます。