3.5. Web コンソールでシステム全体の暗号化ポリシーを設定する

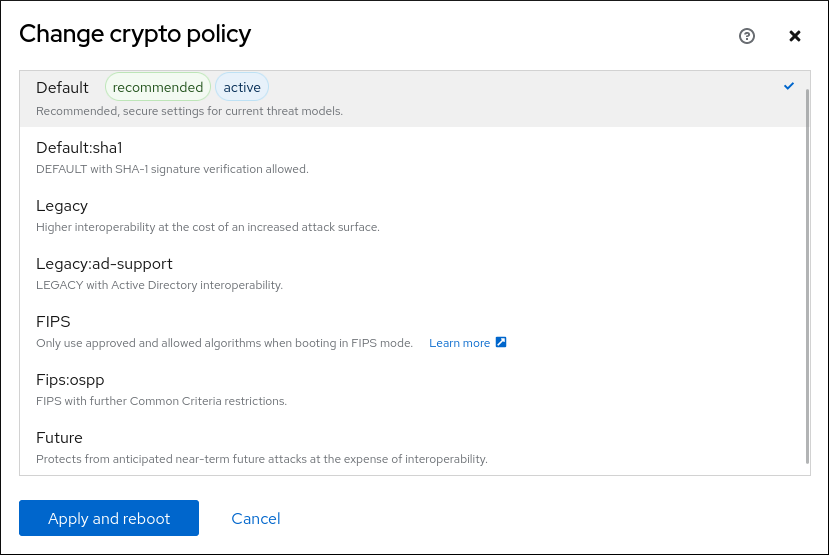

RHEL Web コンソールインターフェイスで、システム全体の暗号化ポリシーとサブポリシーのいずれかを直接設定できます。4 つの事前定義されたシステム全体の暗号化ポリシーに加え、グラフィカルインターフェイスを介して、次のポリシーとサブポリシーの組み合わせを適用することもできます。

DEFAULT:SHA1-

SHA-1アルゴリズムが有効になっているDEFAULTポリシー。 LEGACY:AD-SUPPORT-

Active Directory サービスの相互運用性を向上させる、セキュリティーの低い設定を含む

LEGACYポリシー。 FIPS:OSPP-

Common Criteria for Information Technology Security Evaluation 標準によって要求される追加の制限を含む

FIPSポリシー。

システム全体のサブポリシー FIPS:OSPP には、Common Criteria (CC) 認定に必要な暗号化アルゴリズムに関する追加の制限が含まれています。そのため、このサブポリシーを設定すると、システムの相互運用性が低下します。たとえば、3072 ビットより短い RSA 鍵と DH 鍵、追加の SSH アルゴリズム、および複数の TLS グループを使用できません。また、FIPS:OSPP を設定すると、Red Hat コンテンツ配信ネットワーク (CDN) 構造への接続が防止されます。さらに、FIPS:OSPP を使用する IdM デプロイメントには Active Directory (AD) を統合できません。FIPS:OSPP を使用する RHEL ホストと AD ドメイン間の通信が機能しないか、一部の AD アカウントが認証できない可能性があります。

FIPS:OSPP 暗号化サブポリシーを設定すると、システムが CC 非準拠になる ことに注意してください。RHEL システムを CC 標準に準拠させる唯一の正しい方法は、cc-config パッケージで提供されているガイダンスに従うことです。認定された RHEL バージョン、検証レポート、および National Information Assurance Partnership (NIAP) の Web サイトでホストされる CC ガイドへのリンクのリストは、Red Hat カスタマーポータルページの Product compliance の Common Criteria セクションを参照してください。

前提条件

- RHEL 9 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

-

root特権、またはsudoを使用して管理コマンドを入力する権限がある。

手順

RHEL 9 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

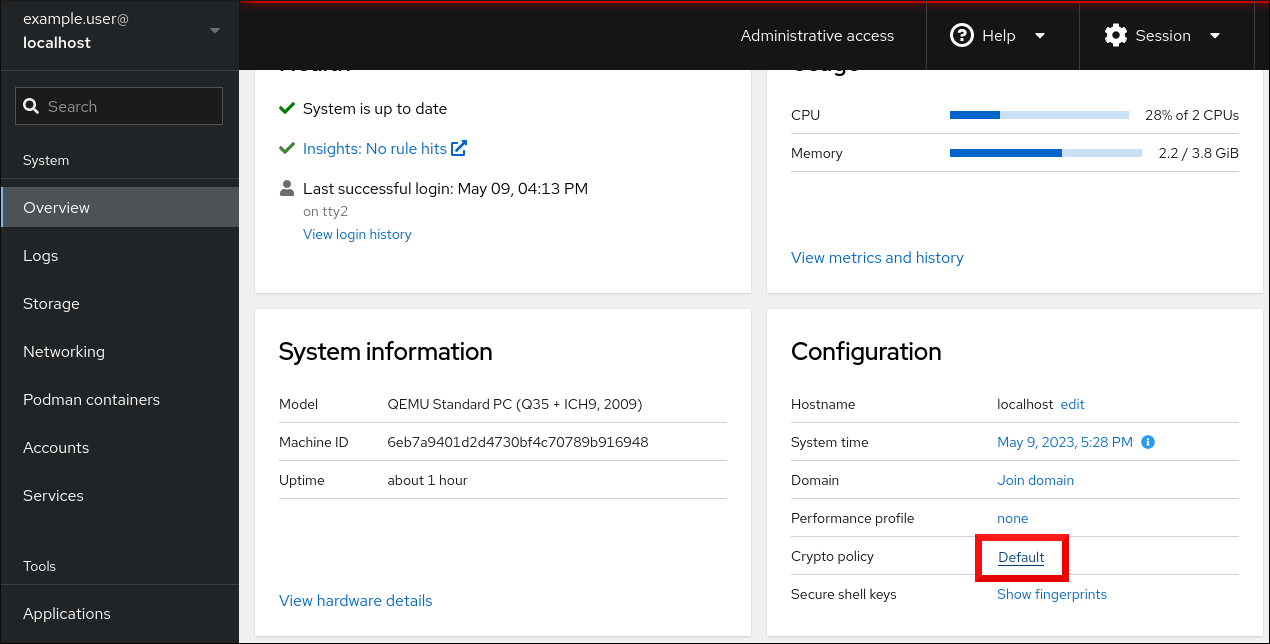

Overview ページの Configuration カードで、Crypto policy の横にある現在のポリシー値をクリックします。

Change crypto policy ダイアログウィンドウで、システムで使用を開始するポリシーをクリックします。

- ボタンをクリックします。

検証

再起動後、Web コンソールに再度ログインし、暗号化ポリシー の値が選択したものと一致していることを確認します。

あるいは、

update-crypto-policies --showコマンドを入力して、現在のシステム全体の暗号化ポリシーをターミナルに表示することもできます。