8.5. NBDE Tang Server Operator를 사용하여 Tang 서버 구성 및 관리

NBDE Tang Server Operator를 사용하면 Tang 서버를 배포하고 빠르게 구성할 수 있습니다. 배포된 Tang 서버에서 기존 키를 나열하고 회전할 수 있습니다.

8.5.1. NBDE Tang Server Operator를 사용하여 Tang 서버 배포

웹 콘솔에서 NBDE Tang Server Operator를 사용하여 하나 이상의 Tang 서버를 배포하고 빠르게 구성할 수 있습니다.

사전 요구 사항

-

OpenShift Container Platform 클러스터에 대한

cluster-admin권한이 있어야 합니다. - OCP 클러스터에 NBDE Tang Server Operator를 설치했습니다.

프로세스

-

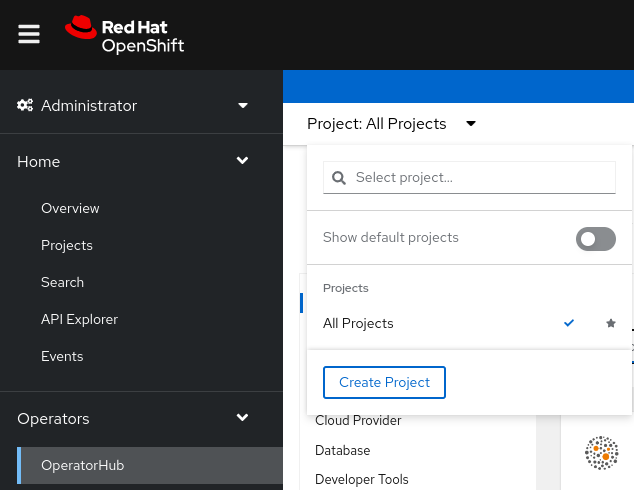

OpenShift Container Platform 웹 콘솔에서 Operator

OperatorHub로 이동합니다. 프로젝트를 선택하고 프로젝트 생성을 클릭합니다.

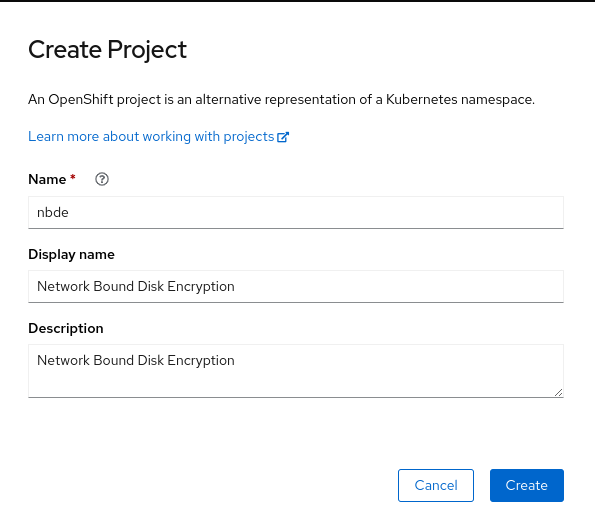

프로젝트 생성페이지에서 필요한 정보를 입력합니다. 예를 들면 다음과 같습니다.

- 생성을 클릭합니다.

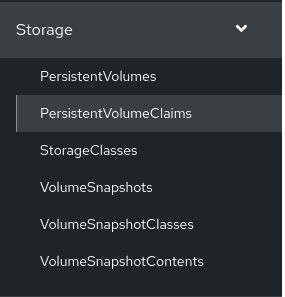

NBDE Tang 서버 복제본에는 암호화 키를 저장하기 위한 영구 볼륨 클레임(PVC)이 필요합니다. 웹 콘솔에서 스토리지

PersistentVolumeClaims 로 이동합니다.

-

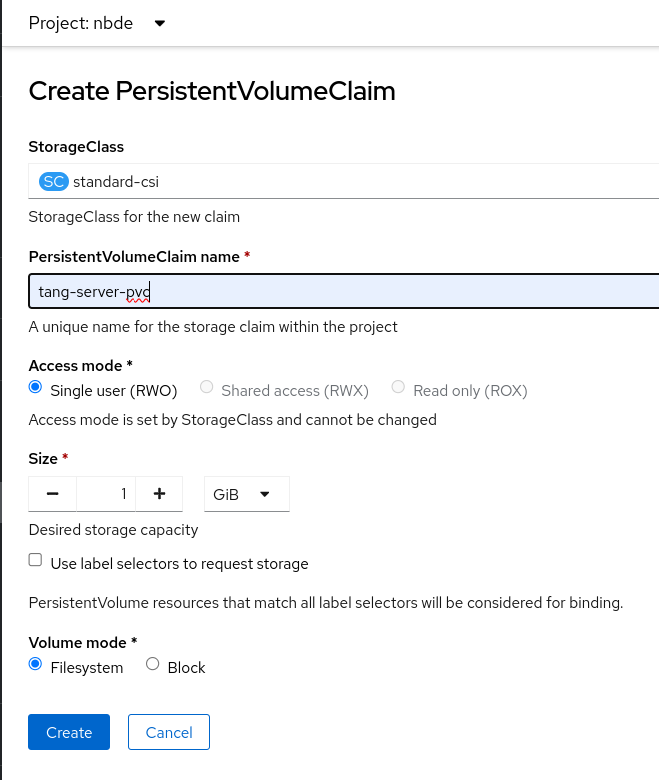

다음

PersistentVolumeClaims화면에서 PersistentVolumeClaim 생성을 클릭합니다. PersistentVolumeClaim 생성페이지에서 배포 시나리오에 맞는 스토리지를 선택합니다. 암호화 키를 교체하는 빈도를 고려하십시오. PVC의 이름을 지정하고 클레임된 스토리지 용량을 선택합니다. 예를 들면 다음과 같습니다.

-

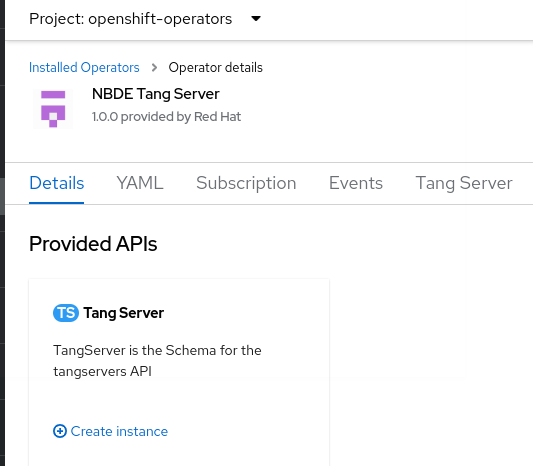

Operators

설치된 Operators 로 이동하여 NBDE Tang Server 를 클릭합니다. 인스턴스 만들기를 클릭합니다.

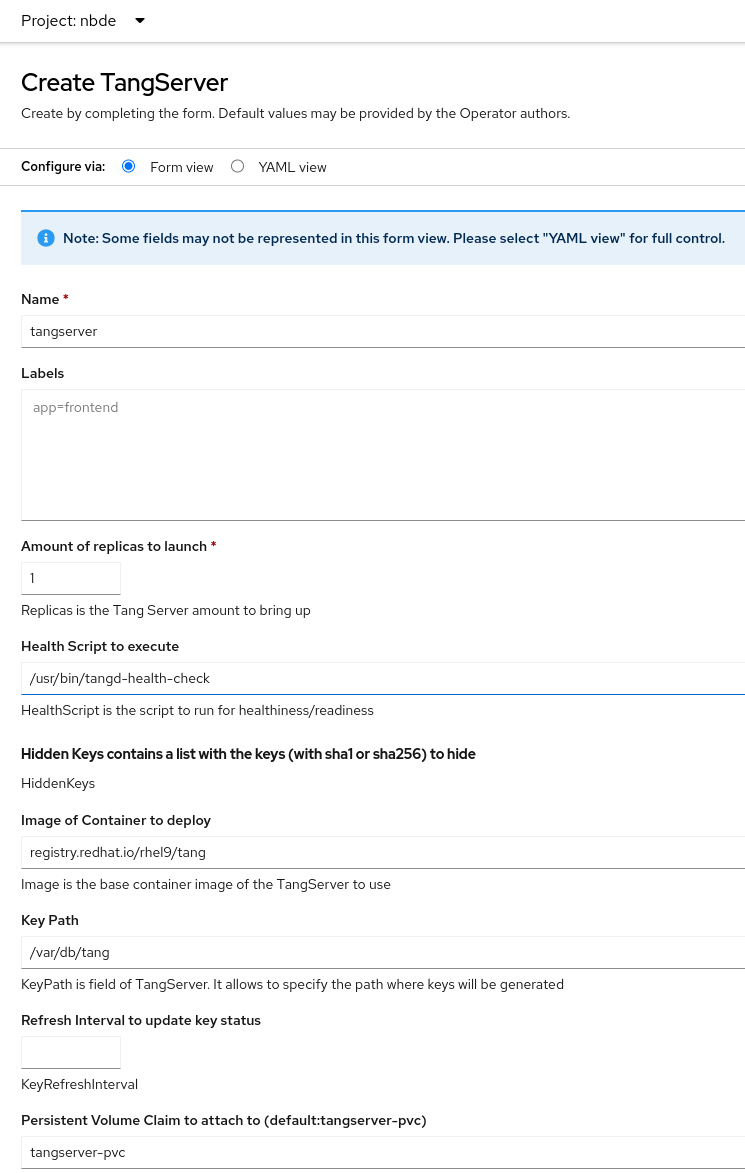

TangServer 생성 페이지에서 Tang Server인스턴스의 이름, 복제본 크기, 이전에 생성된 영구 볼륨 클레임의 이름을 지정합니다. 예를 들면 다음과 같습니다.

- 필요한 값을 입력한 후 시나리오의 기본값과 다른 변경 설정을 클릭하여 만들기 를 클릭합니다.

8.5.2. NBDE Tang Server Operator를 사용하여 키 교체

NBDE Tang Server Operator를 사용하면 Tang 서버 키를 교체할 수도 있습니다. 교체해야하는 정확한 간격은 애플리케이션, 키 크기 및 기관 정책에 따라 다릅니다.

사전 요구 사항

-

OpenShift Container Platform 클러스터에 대한

cluster-admin권한이 있어야 합니다. - OpenShift 클러스터에서 NBDE Tang Server Operator를 사용하여 Tang 서버를 배포했습니다.

-

OpenShift CLI(

oc)가 설치되어 있습니다.

프로세스

Tang 서버의 기존 키를 나열합니다. 예를 들면 다음과 같습니다.

oc -n nbde describe tangserver

$ oc -n nbde describe tangserverCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 활성 키를 숨겨진 키로 이동하기 위한 YAML 파일을 만듭니다(예:

minimal-keyretrieve-rotate-tangserver.yaml).tang-operator의 키 로테이션 YAML의 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 회전할 활성 키의 SHA-1 지문을 지정합니다.

YAML 파일을 적용합니다.

oc apply -f minimal-keyretrieve-rotate-tangserver.yaml

$ oc apply -f minimal-keyretrieve-rotate-tangserver.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

검증

구성에 따라 일정 시간이 지나면 이전

activeKey값이 새hiddenKey값이고activeKey키 파일이 새로 생성되었는지 확인합니다. 예를 들면 다음과 같습니다.oc -n nbde describe tangserver

$ oc -n nbde describe tangserverCopy to Clipboard Copied! Toggle word wrap Toggle overflow 출력 예

Copy to Clipboard Copied! Toggle word wrap Toggle overflow