15.3. 外部の LDAP プロバイダーの設定

15.3.1. 外部の LDAP プロバイダーの設定 (対話式の設定)

ovirt-engine-extension-aaa-ldap 拡張機能により、ユーザーは外部ディレクトリーの設定を容易にカスタマイズすることができます。ovirt-engine-extension-aaa-ldap 拡張機能は多数の異なる LDAP サーバータイプをサポートし、大半の LDAP タイプの設定に役立つ対話型の設定スクリプトが提供されます。

対話型の設定スクリプトに LDAP サーバータイプがリストされていない場合や、さらにカスタマイズする必要がある場合には、設定ファイルを手動で編集することができます。詳しい情報は、「外部の LDAP プロバイダーの設定 (手動の設定)」を参照してください。

Active Directory の例は、「Active Directory のアタッチ」を参照してください。

前提条件:

- DNS または LDAP サーバーのドメイン名を知る必要があります。

- LDAP サーバーと Manager の間でセキュアな接続を設定するには、PEM エンコードされた CA 証明書が準備されている必要があります。

- LDAP サーバーに対して検索およびログインのクエリーを実行するには、アカウント名とパスワードのセットを少なくとも 1 つ用意してください。

外部の LDAP プロバイダーの設定

Red Hat Virtualization Manager に LDAP 拡張機能のパッケージをインストールします。

yum install ovirt-engine-extension-aaa-ldap-setup

# yum install ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow ovirt-engine-extension-aaa-ldap-setupを実行して、対話式の設定を開始します。ovirt-engine-extension-aaa-ldap-setup

# ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow 対応する番号を入力して LDAP タイプを選択します。お使いの LDAP サーバーのスキーマがどれだかわからない場合には、LDAP サーバータイプの標準スキーマを選択してください。Active Directory の場合には、「Active Directory のアタッチ」の手順に従ってください。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Enterを押して、デフォルト値を受け入れ、お使いの LDAP サーバー名のドメイン名解決を設定します。It is highly recommended to use DNS resolution for LDAP server. If for some reason you intend to use hosts or plain address disable DNS usage. Use DNS (Yes, No) [Yes]:

It is highly recommended to use DNS resolution for LDAP server. If for some reason you intend to use hosts or plain address disable DNS usage. Use DNS (Yes, No) [Yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow DNS ポリシーメソッドを選択します。

- オプション 1 の場合は、/etc/resolv.conf にリストされている DNS サーバーが IP アドレス解決に使用されます。/etc/resolv.conf ファイルが最新の状態で、正しい DNS サーバーの情報が記載されていることを確認してください。

オプション 2 の場合は、LDAP サーバーの完全修飾ドメイン名 (FQDN) または IP アドレスを入力します。

digコマンドで SRV レコードを使用してドメイン名を確認することができます。SRV レコードは以下の形式を取ります。_service._protocol.domain_name

_service._protocol.domain_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 例:

dig _ldap._tcp.redhat.com SRV- オプション 3 の場合は、LDAP サーバーのスペース区切りリストを入力します。サーバーの FQDN または IP アドレスのいずれかを使用します。このポリシーは、LDAP サーバー間のロードバランシングを指定します。クエリーは、ラウンドロビンアルゴリズムに従って、全 LDAP サーバー間で分散されます。

オプション 4 の場合は、LDAP サーバーのスペース区切りリストを入力します。サーバーの FQDN または IP アドレスのいずれかを使用します。このポリシーは、クエリーに応答するデフォルトの LDAP サーバーとなる最初の LDAP サーバーを定義します。最初のサーバーが利用できない場合には、クエリーはこのリストで次に記載されている LDAP サーバーに割り当てられます。

1 - Single server 2 - DNS domain LDAP SRV record 3 - Round-robin between multiple hosts 4 - Failover between multiple hosts Please select:

1 - Single server 2 - DNS domain LDAP SRV record 3 - Round-robin between multiple hosts 4 - Failover between multiple hosts Please select:Copy to Clipboard Copied! Toggle word wrap Toggle overflow

お使いの LDAP サーバーがサポートするセキュアな接続メソッドを選択し、PEM エンコードされた CA 証明書の取得にそのメソッドを指定します。

-

Fileの場合は、証明書へのフルパスを指定することができます。 -

URLの場合は、証明書の URL を指定することができます。 -

Inlineの場合は、証明書の内容をターミナルにペーストすることができます。 -

Systemの場合は、全 CA ファイルのデフォルトの場所を指定することができます。 Insecureの場合は証明書の検証はスキップされますが、接続は引き続き TLS で暗号化されます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記LDAPS とは、Lightweight Directory Access Protocol Over Secure Socket Link の略語です。SSL 接続の場合には、

ldapsオプションを選択してください。

-

検索ユーザーの識別名を入力します。このユーザーには、ディレクトリーサーバー上の全ユーザーとグループを参照するパーミッションが必要です。検索ユーザーは、LDAP アノテーションで指定する必要があります。匿名検索が許可されている場合には、入力なしで

Enterを押してください。Enter search user DN (for example uid=username,dc=example,dc=com or leave empty for anonymous): uid=user1,ou=Users,ou=department-1,dc=example,dc=com Enter search user password:

Enter search user DN (for example uid=username,dc=example,dc=com or leave empty for anonymous): uid=user1,ou=Users,ou=department-1,dc=example,dc=com Enter search user password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow ベース DN を入力します。

Please enter base DN (dc=redhat,dc=com) [dc=redhat,dc=com]: ou=department-1,dc=redhat,dc=com

Please enter base DN (dc=redhat,dc=com) [dc=redhat,dc=com]: ou=department-1,dc=redhat,dc=comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 仮想マシンにシングルサインオンを設定する予定の場合には

Yesを選択してください。この機能は、管理ポータルにシングルサインオンする機能と共には使用できない点に注意してください。スクリプトにより、プロファイル名がドメイン名と一致する必要があることを注意するメッセージが表示されます。『仮想マシン管理ガイド』の「仮想マシンへのシングルサインオン (SSO) 設定」に記載の手順を実行する必要があります。Are you going to use Single Sign-On for Virtual Machines (Yes, No) [Yes]:

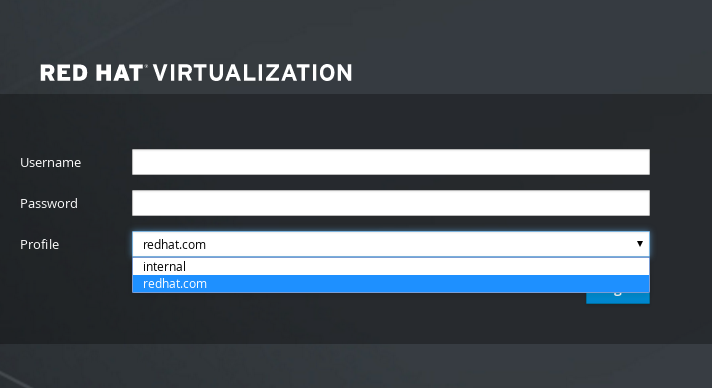

Are you going to use Single Sign-On for Virtual Machines (Yes, No) [Yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow プロファイル名を指定します。プロファイル名は、ログインページでユーザーに表示されます。以下の例では

redhat.comを使用しています。注記ドメインの設定後にプロファイルの名前を変更するには、/etc/ovirt-engine/extensions.d/redhat.com-authn.properties ファイルの

ovirt.engine.aaa.authn.profile.name属性を編集します。ovirt-engineサービスを再起動して、変更を有効にします。Please specify profile name that will be visible to users: redhat.com

Please specify profile name that will be visible to users: redhat.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 図15.1 管理者ポータルのログインページ

注記

注記ユーザーは、初回ログイン時にドロップダウンリストからプロファイルを選択する必要があります。この情報は、ブラウザーのクッキーに保管され、次回のユーザーログインでは事前に選択されます。

ログイン機能をテストして、LDAP サーバーが Red Hat Virtualization 環境に適切に接続されていることを確認します。ログインクエリーのために、

ユーザー名とパスワードを入力します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ユーザー情報が正しいことを確認します。ユーザー情報が間違っている場合は、

Abortを選択します。Please make sure that user details are correct and group membership meets expectations (search for PrincipalRecord and GroupRecord titles). Abort if output is incorrect. Select test sequence to execute (Done, Abort, Login, Search) [Abort]:

Please make sure that user details are correct and group membership meets expectations (search for PrincipalRecord and GroupRecord titles). Abort if output is incorrect. Select test sequence to execute (Done, Abort, Login, Search) [Abort]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 手動で検索機能をテストすることを推奨します。検索クエリーでは、ユーザーアカウントの場合は

Principalを、グループアカウントの場合はGroupを選択します。ユーザーアカウントのグループ情報が返されるようにするには、Resolve GroupsでYesを選択します。3 つの設定ファイルが作成され、画面の出力に表示されます。Select test sequence to execute (Done, Abort, Login, Search) [Search]: Search Select entity to search (Principal, Group) [Principal]: Term to search, trailing '*' is allowed: testuser1 Resolve Groups (Yes, No) [No]:

Select test sequence to execute (Done, Abort, Login, Search) [Search]: Search Select entity to search (Principal, Group) [Principal]: Term to search, trailing '*' is allowed: testuser1 Resolve Groups (Yes, No) [No]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 設定を完了するには、

Doneを選択します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ovirt-engineサービスを再起動します。作成したプロファイルが管理ポータルと VM ユーザーポータルのログインページで選択できるようになりました。LDAP サーバー上のユーザーアカウントに適切なロールとパーミッション (例: VM ユーザーポータルへのログイン) を割り当てるには、「管理ポータルからのユーザー管理タスク」を参照してください。systemctl restart ovirt-engine.service

# systemctl restart ovirt-engine.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

詳しい情報は、/usr/share/doc/ovirt-engine-extension-aaa-ldap-version にある LDAP の認証/承認の拡張機能の README ファイルを参照してください。

15.3.2. Active Directory のアタッチ

前提条件

Active Directory のフォレスト名を知っている必要があります。フォレスト名は、ルートドメイン名とも呼ばれます。

注記ovirt-engine-extension-aaa-ldap-setup ツールを使って設定することのできない、最も一般的な Active Directory 設定の例が、

/usr/share/ovirt-engine-extension-aaa-ldap/examples/README.mdに記載されています。- Manager の /etc/resolv.conf ファイルに、Active Directory のフォレスト名を解決できる DNS サーバーを追加するか、Active Directory DNS サーバーを書き留めておいて、対話型のセットアップスクリプトで要求された時に入力します。

- LDAP サーバーと Manager の間でセキュアな接続を設定するには、PEM エンコードされた CA 証明書が準備されている必要があります。詳しくは、「Manager と LDAP サーバー間の SSL または TLS 接続の設定」を参照してください。

- 匿名の検索がサポートされていない限りは、Active Directory 上で全ユーザーおよびグループを参照するパーミッションのあるユーザーを検索ユーザーとして使用できる必要があります。検索ユーザーの識別名をメモします。Active Directory の管理ユーザーは使用しないでください。

- Active Directory に対して検索およびログインのクエリーを実行するには、少なくとも 1 つのアカウント名とパスワードを用意しておく必要があります。

-

Active Directory のデプロイメントが複数のドメインにまたがる場合には、

/usr/share/ovirt-engine-extension-aaa-ldap/profiles/ad.propertiesファイルに記載された制約に注意してください。

外部の LDAP プロバイダーの設定

Red Hat Virtualization Manager に LDAP 拡張機能のパッケージをインストールします。

yum install ovirt-engine-extension-aaa-ldap-setup

# yum install ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow ovirt-engine-extension-aaa-ldap-setupを実行して、対話式の設定を開始します。ovirt-engine-extension-aaa-ldap-setup

# ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow 対応する番号を入力して、LDAP タイプを選択します。このステップの後に表示される LDAP 関連の質問は、LDAP タイプによって異なります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Active Directory のフォレスト名を入力します。Manager の DNS でそのフォレスト名が解決できない場合には、スクリプトによりプロンプトが表示され、Active Directory DNS サーバー名をスペース区切りリストで入力するように要求されます。

Please enter Active Directory Forest name: ad-example.redhat.com [ INFO ] Resolving Global Catalog SRV record for ad-example.redhat.com [ INFO ] Resolving LDAP SRV record for ad-example.redhat.com

Please enter Active Directory Forest name: ad-example.redhat.com [ INFO ] Resolving Global Catalog SRV record for ad-example.redhat.com [ INFO ] Resolving LDAP SRV record for ad-example.redhat.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow お使いの LDAP サーバーがサポートするセキュアな接続メソッドを選択し、PEM エンコードされた CA 証明書の取得にそのメソッドを指定します。File オプションを選択すると、証明書へのフルパスを指定することができます。URL オプションを選択すると、証明書の URL を指定することができます。証明書の内容をターミナルにペーストするには、Inline オプションを選択します。System オプションを選択すると、全 CA ファイルの場所を指定することができます。Insecureオプションを選択すると、startTLS を非セキュアモードで使用することができます。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記LDAPS とは、Lightweight Directory Access Protocol Over Secure Socket Link の略語です。SSL 接続の場合には、

ldapsオプションを選択してください。PEM エンコードされた CA 証明書の作成に関する詳しい説明は、「Manager と LDAP サーバー間の SSL または TLS 接続の設定」を参照してください。

検索ユーザーの識別名を入力します。このユーザーには、ディレクトリーサーバー上の全ユーザーとグループを参照するパーミッションが必要です。検索ユーザーは、LDAP アノテーションで指定する必要があります。匿名検索が許可されている場合には、入力なしで

Enterを押してください。Enter search user DN (empty for anonymous): cn=user1,ou=Users,dc=test,dc=redhat,dc=com Enter search user password:

Enter search user DN (empty for anonymous): cn=user1,ou=Users,dc=test,dc=redhat,dc=com Enter search user password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 仮想マシンにシングルサインオンを使用するかどうかを指定します。この機能はデフォルトで有効になっていますが、管理ポータルへのシングルサインオンが有効な場合には使用することができません。スクリプトにより、プロファイル名がドメイン名と一致する必要があることを注意するメッセージが表示されます。『仮想マシン管理ガイド』の「仮想マシンへのシングルサインオン (SSO) 設定」に記載の手順を実行する必要があります。

Are you going to use Single Sign-On for Virtual Machines (Yes, No) [Yes]:

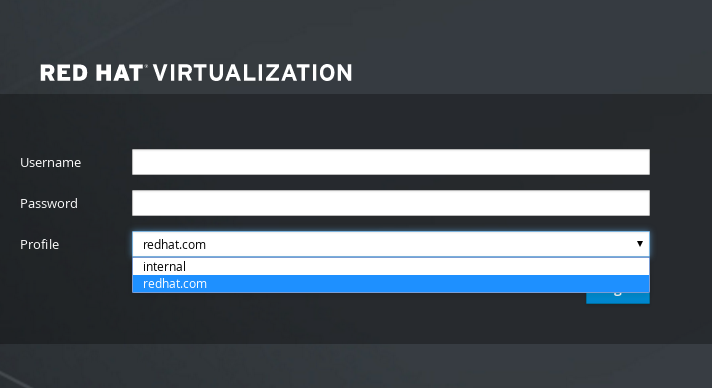

Are you going to use Single Sign-On for Virtual Machines (Yes, No) [Yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow プロファイル名を指定します。プロファイル名は、ログインページでユーザーに表示されます。以下の例では

redhat.comを使用しています。Please specify profile name that will be visible to users:redhat.com

Please specify profile name that will be visible to users:redhat.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 図15.2 管理者ポータルのログインページ

注記

注記ユーザーは、初回ログイン時にドロップダウンリストから希望のプロファイルを選択する必要があります。この情報は、ブラウザーのクッキーに保管され、次回のユーザーログインでは事前に選択されます。

検索およびログイン機能をテストして、LDAP サーバーが Red Hat Virtualization 環境に適切に接続されていることを確認します。ログインクエリーでは、アカウント名とパスワードを入力します。検索クエリーでは、ユーザーアカウントの場合は

Principalを、グループアカウントの場合はGroupを選択します。ユーザーアカウントのグループ情報が返されるようにするには、Resolve GroupsにYesと入力します。設定を完了するには、Doneを選択します。3 つの設定ファイルが作成され、画面の出力に表示されます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 作成したプロファイルが管理ポータルと VM ユーザーポータルのログインページで選択できるようになりました。LDAP サーバー上のユーザーアカウントに適切なロールとパーミッション (例: VM ユーザーポータルへのログイン) を割り当てるには、「管理ポータルからのユーザー管理タスク」を参照してください。

詳しい情報は、/usr/share/doc/ovirt-engine-extension-aaa-ldap-version にある LDAP の認証/承認の拡張機能の README ファイルを参照してください。

15.3.3. 外部の LDAP プロバイダーの設定 (手動の設定)

ovirt-engine-extension-aaa-ldap 拡張機能は、LDAP プロトコルを使用してディレクトリーサーバーにアクセスし、完全にカスタマイズ可能です。VM ユーザーポータルまたは管理ポータルの機能でシングルサインオンを有効にしない限りは、Kerberos 認証は必要ありません。

前のセクションに記載した対話式の設定メソッドではユースケースの要件を十分に満たさない場合には、手動で設定ファイルを編集して、LDAP サーバーをアタッチすることができます。以下の手順は、一般的な例を示しています。実際の値は、お使いの環境に応じて異なります。

外部の LDAP プロバイダーの手動設定

Red Hat Virtualization Manager に LDAP 拡張機能のパッケージをインストールします。

yum install ovirt-engine-extension-aaa-ldap

# yum install ovirt-engine-extension-aaa-ldapCopy to Clipboard Copied! Toggle word wrap Toggle overflow LDAP 設定テンプレートファイルを /etc/ovirt-engine ディレクトリーにコピーします。テンプレートファイルは、Active Directory 用 (ad) およびその他のディレクトリータイプ用 (simple) が用意されています。以下の例では、シンプル設定テンプレートを使用しています。

cp -r /usr/share/ovirt-engine-extension-aaa-ldap/examples/simple/. /etc/ovirt-engine

# cp -r /usr/share/ovirt-engine-extension-aaa-ldap/examples/simple/. /etc/ovirt-engineCopy to Clipboard Copied! Toggle word wrap Toggle overflow 管理ポータルおよび VM ユーザーポータルのログインページで表示されるプロファイル名と一致するように設定ファイルの名前を変更します。

mv /etc/ovirt-engine/aaa/profile1.properties /etc/ovirt-engine/aaa/example.properties mv /etc/ovirt-engine/extensions.d/profile1-authn.properties /etc/ovirt-engine/extensions.d/example-authn.properties mv /etc/ovirt-engine/extensions.d/profile1-authz.properties /etc/ovirt-engine/extensions.d/example-authz.properties

# mv /etc/ovirt-engine/aaa/profile1.properties /etc/ovirt-engine/aaa/example.properties # mv /etc/ovirt-engine/extensions.d/profile1-authn.properties /etc/ovirt-engine/extensions.d/example-authn.properties # mv /etc/ovirt-engine/extensions.d/profile1-authz.properties /etc/ovirt-engine/extensions.d/example-authz.propertiesCopy to Clipboard Copied! Toggle word wrap Toggle overflow LDAP プロパティー設定ファイルを編集して、LDAP サーバーのタイプの箇所をコメント解除し、ドメインとパスワードのフィールドを更新します。

vi /etc/ovirt-engine/aaa/example.properties

# vi /etc/ovirt-engine/aaa/example.propertiesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 例15.1 プロファイル例: LDAP サーバーのセクション

Copy to Clipboard Copied! Toggle word wrap Toggle overflow TLS または SSL プロトコルを使用して LDAP サーバーと対話するには、LDAP サーバーのルート CA 証明書を取得し、その証明書を使用して公開鍵のキーストアファイルを作成します。以下の行をコメント解除して、公開鍵のキーストアファイルへの完全パスとそのファイルにアクセスするためのパスワードを指定します。

注記公開鍵のキーストアファイルについての詳しい情報は、「Manager と LDAP サーバー間の SSL または TLS 接続の設定」を参照してください。

例15.2 プロファイル例: キーストアのセクション

# Create keystore, import certificate chain and uncomment # if using tls. pool.default.ssl.startTLS = true pool.default.ssl.truststore.file = /full/path/to/myrootca.jks pool.default.ssl.truststore.password = password

# Create keystore, import certificate chain and uncomment # if using tls. pool.default.ssl.startTLS = true pool.default.ssl.truststore.file = /full/path/to/myrootca.jks pool.default.ssl.truststore.password = passwordCopy to Clipboard Copied! Toggle word wrap Toggle overflow 認証設定ファイルを確認します。管理ポータルおよび VM ユーザーポータルのログインページでユーザーに表示されるプロファイル名は、ovirt.engine.aaa.authn.profile.name で定義されます。プロファイルの設定ファイルの場所は、LDAP 設定ファイルの場所と一致する必要があります。全フィールドの値をデフォルトのままにすることも可能です。

vi /etc/ovirt-engine/extensions.d/example-authn.properties

# vi /etc/ovirt-engine/extensions.d/example-authn.propertiesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 例15.3 認証設定ファイルの例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 承認設定ファイルを確認します。設定プロファイルの場所は、LDAP 設定ファイルの場所と一致する必要があります。

vi /etc/ovirt-engine/extensions.d/example-authz.properties

# vi /etc/ovirt-engine/extensions.d/example-authz.propertiesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 例15.4 承認設定ファイルの例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 設定プロファイルの所有権とパーミッションを適切に設定します。

chown ovirt:ovirt /etc/ovirt-engine/aaa/example.properties chmod 600 /etc/ovirt-engine/aaa/example.properties

# chown ovirt:ovirt /etc/ovirt-engine/aaa/example.properties # chmod 600 /etc/ovirt-engine/aaa/example.propertiesCopy to Clipboard Copied! Toggle word wrap Toggle overflow engine サービスを再起動します。

systemctl restart ovirt-engine.service

# systemctl restart ovirt-engine.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 作成した example プロファイルが管理ポータルと VM ユーザーポータルのログインページで選択できるようになりました。LDAP サーバー上のユーザーアカウントに適切なパーミッション (例: VM ユーザーポータルへのログイン) を付与するには、「管理ポータルからのユーザー管理タスク」を参照してください。

詳しい情報は、/usr/share/doc/ovirt-engine-extension-aaa-ldap-version にある LDAP の認証/承認の拡張機能の README ファイルを参照してください。

15.3.4. 外部の LDAP プロバイダーの削除

以下の手順では、設定した外部の LDAP プロバイダーおよびそのユーザーを削除する方法について説明します。

外部の LDAP プロバイダーの削除

LDAP プロバイダーの設定ファイルを削除します (デフォルトのプロファイル名 profile1 を実際のプロファイル名に置き換えてください)。

rm /etc/ovirt-engine/extensions.d/profile1-authn.properties rm /etc/ovirt-engine/extensions.d/profile1-authz.properties rm /etc/ovirt-engine/aaa/profile1.properties

# rm /etc/ovirt-engine/extensions.d/profile1-authn.properties # rm /etc/ovirt-engine/extensions.d/profile1-authz.properties # rm /etc/ovirt-engine/aaa/profile1.propertiesCopy to Clipboard Copied! Toggle word wrap Toggle overflow ovirt-engineサービスを再起動します。systemctl restart ovirt-engine

# systemctl restart ovirt-engineCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

管理ポータルの ユーザー リソースタブにおいて、このプロバイダーのユーザー (

認証プロバイダーに profile1-authz と表示されているユーザー) を選択して 削除 をクリックします。