15.5. 同期合意の管理

15.5.1. Active Directory および IdM CA 証明書の信頼

リンクのコピーリンクがクリップボードにコピーされました!

Active Directory と Identity Management の両方で、サーバー認証に証明書が使用されます。Active Directory と IdM SSL サーバーの証明書を相互に信頼させるには、これらの証明書の発行元である CA の CA 証明書を、両サーバーで信頼する必要があります。つまり、Active Directory CA 証明書を IdM データベースにインポートし、IdM CA 証明書を Active Directory データベースにインポートする必要があります。

- Active Directory サーバーで、

http://ipa.example.com/ipa/config/ca.crtから IdM サーバーの CA 証明書をダウンロードします。 - Active Directory 証明書データベースに IdM CA 証明書をインストールします。これは、Microsoft 管理コンソールまたは certutil ユーティリティー を使用して実行できます。以下に例を示します。

certutil -installcert -v -config "ipaserver.example.com\Example Domain CA" c:\path\to\ca.crt

certutil -installcert -v -config "ipaserver.example.com\Example Domain CA" c:\path\to\ca.crtCopy to Clipboard Copied! Toggle word wrap Toggle overflow 詳細は、Active Directory のドキュメントを参照してください。 - Active Directory CA 証明書をエクスポートします。

- My Network Places で CA の配信ポイントを開きます。

- セキュリティー証明書ファイル (

.crtファイル) をダブルクリックして、証明書 ダイアログボックスを表示します。 - 詳細 タブで、 をクリックして 証明書のエクスポートウィザード を起動します。

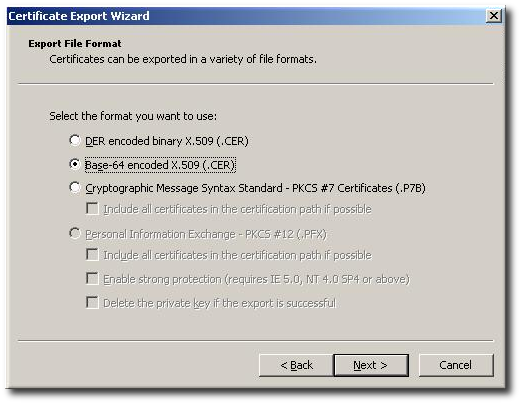

- をクリックしてから、Base-64 encoded X.509 (.CER) を選択します。

- エクスポートされたファイルに適切なディレクトリーおよびファイル名を指定します。 をクリックして証明書をエクスポートし、 をクリックします。

- Active Directory 証明書を IdM サーバーマシンにコピーします。

- IdM サーバーの CA 証明書を

http://ipa.example.com/ipa/config/ca.crtからダウンロードします。 - Active Directory CA 証明書と IdM CA 証明書の両方を

/etc/openldap/cacerts/ディレクトリーにコピーします。 - 証明書のハッシュシンボリックリンクを更新します。

cacertdir_rehash /etc/openldap/cacerts/

cacertdir_rehash /etc/openldap/cacerts/Copy to Clipboard Copied! Toggle word wrap Toggle overflow /etc/openldap/ldap.confファイルを編集して、/etc/openldap/cacerts/ディレクトリーの証明書を参照および使用するための情報を追加します。TLS_CACERTDIR /etc/openldap/cacerts/ TLS_REQCERT allow

TLS_CACERTDIR /etc/openldap/cacerts/ TLS_REQCERT allowCopy to Clipboard Copied! Toggle word wrap Toggle overflow