8.4.3.2. Chrome の設定

- CA 証明書のインポート

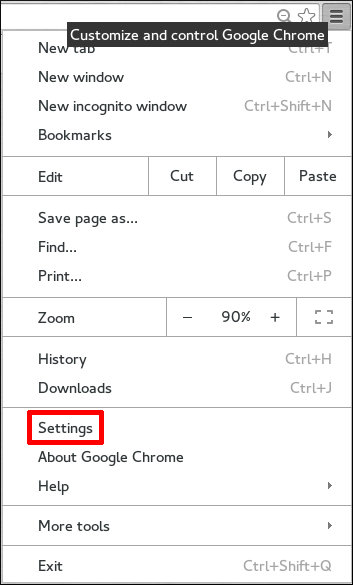

http://my.ipa.server/ipa/config/ca.crtから CA 証明書をダウンロードします。ホストが IdM クライアントでもある場合は、/etc/ipa/ca.crtで証明書を確認することができます。- デフォルトでは Chrome の右上隅にある

Customize and control Google Chromeのツールチップのメニューボタンをクリックし、Settings をクリックします。

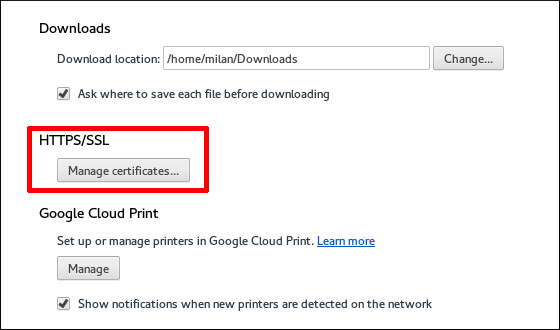

- Show advanced settings をクリックして他のオプションを表示し、

HTTPS/SSLヘディングの下にある Manage certificates ボタンをクリックします。

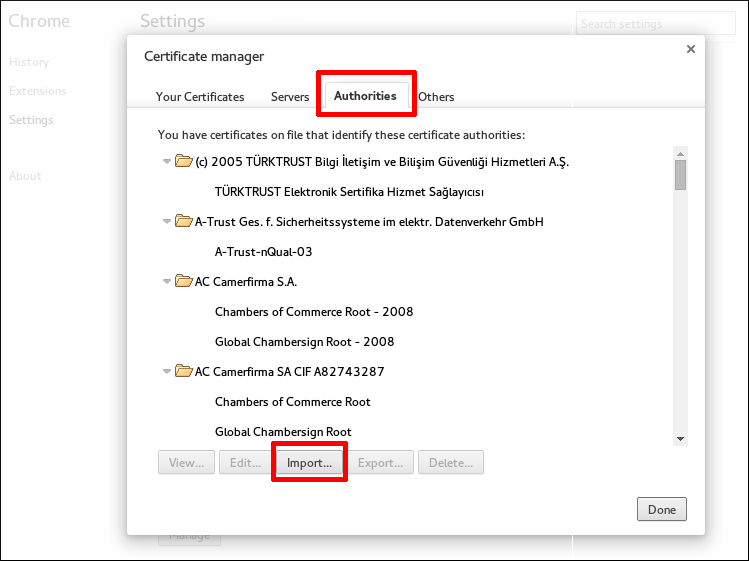

- Authorities タブで、下部の インポート ボタンをクリックします。

- 最初の手順でダウンロードした CA 証明書ファイルを選択します。

- SPNEGO (Simple and Protected GSSAPI Negotiation Mechanism) を有効にして Chrome で Kerberos 認証を使用します。

- 以下を実行して、必要なディレクトリーを作成していることを確認します。

mkdir -p /etc/opt/chrome/policies/managed/

[root@client]# mkdir -p /etc/opt/chrome/policies/managed/Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 書き込み権限をシステム管理者または root に限定して新しい

/etc/opt/chrome/policies/managed/mydomain.jsonファイルを作成し、以下の行を追加します。{ "AuthServerWhitelist": "*.example.com" }{ "AuthServerWhitelist": "*.example.com" }Copy to Clipboard Copied! Toggle word wrap Toggle overflow これには以下を実行します。echo '{ "AuthServerWhitelist": "*.example.com" }' > /etc/opt/chrome/policies/managed/mydomain.json[root@server]# echo '{ "AuthServerWhitelist": "*.example.com" }' > /etc/opt/chrome/policies/managed/mydomain.jsonCopy to Clipboard Copied! Toggle word wrap Toggle overflow