24.6. IdM CA でユーザー証明書を発行するための証明書プロファイルおよび ACL の使用

ユーザーは、認証局のアクセス制御リスト (CA ACL) で許可される場合に、証明書を要求できます。以下の手順では、「証明書プロファイル」 および 「認証局 ACL ルール」 で別々に説明されている証明書プロファイルおよび CA ACL を使用します。証明書プロファイルおよび CA ACL の使用に関する詳細は、以下のセクションを参照してください。

コマンドラインでの証明書の発行

- ユーザー証明書の要求を処理する新規のカスタム証明書プロファイルを作成またはインポートします。以下に例を示します。

$ ipa certprofile-import certificate_profile --file=certificate_profile.cfg --store=True

- ユーザーエントリーの証明書の要求を許可するために使用される新しい認証局 (CA)ACL を追加します。以下に例を示します。

$ ipa caacl-add users_certificate_profile --usercat=all

- カスタム証明書プロファイルを CA ACL に追加します。

$ ipa caacl-add-profile users_certificate_profile --certprofiles=certificate_profile

- ユーザーの証明書要求を生成します。例: OpenSSL の使用:

$ openssl req -new -newkey rsa:2048 -days 365 -nodes -keyout private.key -out cert.csr -subj '/CN=user'

- Ipa cert-request コマンドを実行して、IdM CA にユーザーの新しい証明書を発行するようにします。

$ ipa cert-request cert.csr --principal=user --profile-id=certificate_profile

必要に応じて、--ca sub-CA_nameオプションをコマンドに渡して、ルート CAipaではなくサブ CA から証明書を要求します。

新たに発行した証明書がユーザーに割り当てられていることを確認するには、ipa user-show コマンドを使用できます。

$ ipa user-show user

User login: user

...

Certificate: MIICfzCCAWcCAQA...

...

Web UI で証明書のユーザーへの発行

- ユーザー証明書の要求を処理する新規のカスタム証明書プロファイルを作成またはインポートします。プロファイルのインポートはコマンドラインからのみ可能です。以下に例を示します。

$ ipa certprofile-import certificate_profile --file=certificate_profile.txt --store=True

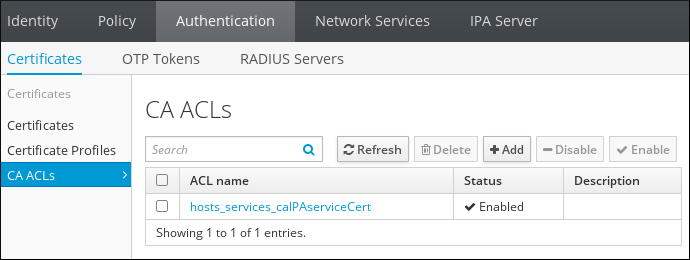

証明書プロファイルの詳細は、「証明書プロファイル」 を参照してください。 - Web UI の Authentication タブで、CA ACL セクションを開きます。

図24.11 Web UI での CA ACL ルールの管理

認証局 (CA) ACL リストの上部にある をクリックして、ユーザーエントリーの証明書を要求する新しい CA ACL を追加します。

認証局 (CA) ACL リストの上部にある をクリックして、ユーザーエントリーの証明書を要求する新しい CA ACL を追加します。- 開いている Add CA ACL ウィンドウで、新規 CA ACL に必要な情報を入力します。

図24.12 新規 CA ACL の追加

次に、 をクリックして CA ACL 設定ページに直接移動します。

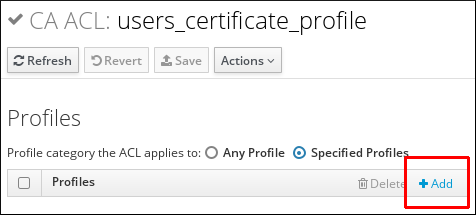

次に、 をクリックして CA ACL 設定ページに直接移動します。 - CA ACL 設定ページで Profiles セクションまでスクロールし、プロファイルリストの上部にある をクリックします。

図24.13 CA ACL への証明書プロファイルの追加

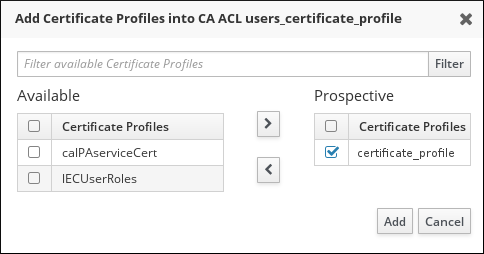

- プロファイルを選択し、Prospective 列 に移動し、カスタム証明書プロファイルを CA ACL に追加します。

図24.14 証明書プロファイルの選択

次に、 をクリックします。

次に、 をクリックします。 - Permitted to have certificates issued セクションまでスクロールし、CA ACL をユーザーまたはユーザーグループに関連付けます。ボタンを使用してユーザーまたはグループを追加するか、Anyone オプションを選択して CA ACL をすべてのユーザーに関連付けることができます。

図24.15 CA ACL へのユーザーの追加

- Permitted to have certificates issued セクションで、CA ACL を 1 つ以上の CA に関連付けることができます。ボタンを使用して CA を追加するか、Any CA オプションを選択して CA ACL とすべての CA を関連付けることができます。

図24.16 CA ACL への CA の追加

- CA ACL 設定ページの上部にある をクリックし、CA ACL への変更を確認します。

- ユーザーの新しい証明書を要求します。

- Identity タブおよび Users サブタブで、証明書が要求されるユーザーを選択します。ユーザーのユーザー名をクリックして、ユーザーエントリー設定ページを開きます。

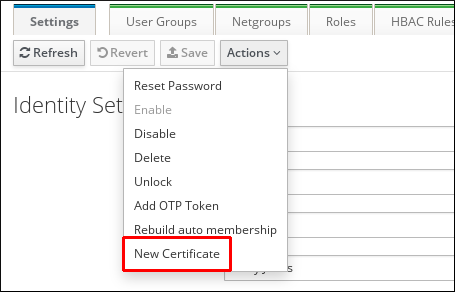

- ユーザー設定ページの上部にある をクリックし、New Certificate をクリックします。

図24.17 ユーザーの証明書の要求

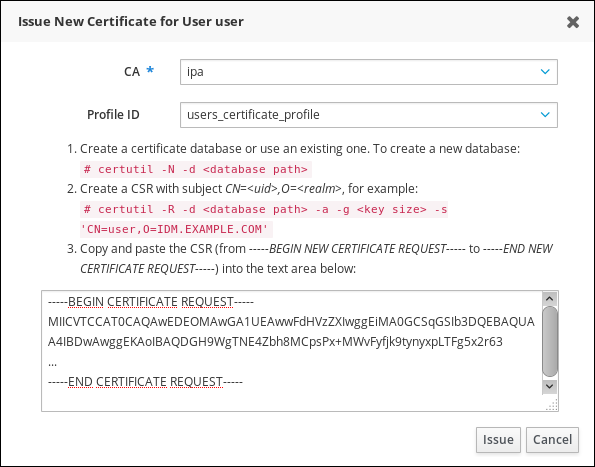

- 必要な情報を入力します。

図24.18 ユーザーの証明書の発行

次に、 をクリックします。

次に、 をクリックします。

これにより、新たに発行した証明書がユーザー設定ページに表示されます。