第22章 ユーザー認証

本章では、ユーザーのパスワード、SSH キー、および証明書を管理する方法や、ワンタイムパスワード (OTP) およびスマートカード認証を設定する方法など、ユーザー認証メカニズムの管理について説明します。

注記

Kerberos を使用して Identity Management (IdM) にログインする方法は、5章IdM サーバーおよびサービスの基本的な管理 を参照してください。

22.1. ユーザーパスワード

22.1.1. ユーザーパスワードの変更およびリセット

他のユーザーのパスワードを変更するパーミッションのない通常ユーザーは、独自の個人パスワードのみを変更できます。この方法で個人パスワードが変更されました。

- IdM パスワードポリシーを満たしている必要があります。パスワードポリシーの設定に関する詳細は、28章パスワードポリシーの定義 を参照してください。

管理者およびパスワード変更権限を持つユーザーは、新しいユーザーに初期パスワードを設定し、既存のユーザーのパスワードをリセットできます。この方法でパスワードが変更されました。

- IdM パスワードポリシーを満たす必要はありません。

- 最初のログインに成功したら失効します。このような場合、IdM はユーザーが期限切れのパスワードを直ちに変更するよう要求します。この動作を無効にするには、「Next login でパスワード変更を要求しないパスワードリセットの有効化」 を参照してください。

注記

LDAP Directory Manager(DM) ユーザーは、LDAP ツールを使用してユーザーパスワードを変更できます。新しいパスワードは、任意の IdM パスワードポリシーを上書きできます。DM によって設定されたパスワードは最初のログイン後に有効期限が切れません。

22.1.1.1. Web UI: 独自の個人パスワードの変更

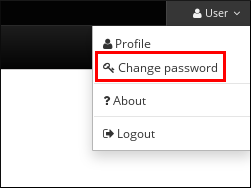

- 右上の

をクリックします。 図22.1 パスワードのリセット

- 新しいパスワードを入力します。

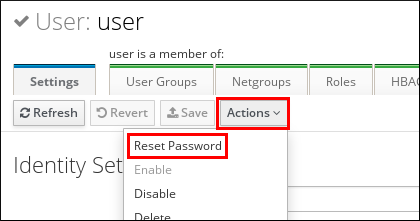

22.1.1.2. Web UI: 別のユーザーのパスワードの設定

を選択します。 - 編集するユーザー名をクリックします。

をクリックします。 図22.2 パスワードのリセット

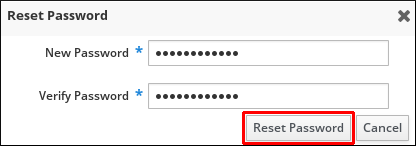

- 新しいパスワードを入力し、 をクリックします。

図22.3 新しいパスワードの確認

22.1.1.3. コマンドライン: 別のユーザーのパスワードの変更または再設定

独自の個人パスワードを変更したり、別のユーザーのパスワードを変更またはリセットするには、

--password オプションを ipa user-mod コマンドに追加します。このコマンドにより、新しいパスワードの入力が求められます。

$ ipa user-mod user --password Password: Enter Password again to verify: -------------------- Modified user "user" -------------------- ...

22.1.2. Next login でパスワード変更を要求しないパスワードリセットの有効化

デフォルトでは、管理者が別のユーザーのパスワードをリセットすると、初回のログインに成功したらパスワードが期限切れになります。詳細は「ユーザーパスワードの変更およびリセット」を参照してください。

管理者が設定したパスワードが期限切れにならないようにするには、ドメイン内のすべての Identity Management サーバーでこれらの変更を加えます。

- パスワード同期エントリー (

cn=ipa_pwd_extop,cn=plugins,cn=config) を編集します。 PassSyncManagersDNs属性に管理ユーザーアカウントを指定します。属性は多値です。

たとえば、

ldapmodify ユーティリティーを使用して admin ユーザーを指定するには、次のコマンドを実行します。

$ ldapmodify -x -D "cn=Directory Manager" -W -h ldap.example.com -p 389

dn: cn=ipa_pwd_extop,cn=plugins,cn=config

changetype: modify

add: passSyncManagersDNs

passSyncManagersDNs: uid=admin,cn=users,cn=accounts,dc=example,dc=com警告

これらの追加権限を必要とするユーザーのみが指定します。

PassSyncManagerDNs にリスト表示されているすべてのユーザーが、以下 を行うことができます。

- 後続のパスワードリセットを必要とせずにパスワード変更操作を実行する

- 強度や履歴の強制が適用されないようにパスワードポリシーをバイパスします。

22.1.3. ログイン失敗後のユーザーアカウントのロック解除

ユーザーが間違ったパスワードを使用してログインしようとすると、IdM はユーザーアカウントをロックし、ユーザーがログインできなくなります。IdM は、ユーザーアカウントがロックされていることを示す警告メッセージが表示されないことに注意してください。

注記

許容される失敗した試行の数とロックアウトの期間を正確に設定する方法は、28章パスワードポリシーの定義 を参照してください。

IdM は、指定した時間が経過した後にユーザーアカウントを自動的にアンロックします。また、管理者は、ユーザーアカウントを手動でアンロックできます。

ユーザーアカウントの手動ロック解除

ユーザーアカウントのロックを解除するには、ipa user-unlock コマンドを使用します。

$ ipa user-unlock user ----------------------- Unlocked account "user" -----------------------

その後、ユーザーは再度ログインできるようになります。

22.1.3.1. ユーザーアカウントのステータスの確認

ユーザーの失敗したログイン試行の数を表示するには、ipa user-status コマンドを使用します。表示される数が、許可されるログイン試行回数を超えると、ユーザーアカウントはロックされます。

$ ipa user-status user

-----------------------

Account disabled: False

-----------------------

Server: example.com

Failed logins: 8

Last successful authentication: 20160229080309Z

Last failed authentication: 20160229080317Z

Time now: 2016-02-29T08:04:46Z

----------------------------

Number of entries returned 1

----------------------------

デフォルトでは、Red Hat Enterprise Linux 7.4 以降の IdM は、最後に成功した Kerberos 認証のタイムスタンプを保存しません。この機能を有効にするには、「最後に成功した Kerberos 認証の追跡の有効化」 を参照してください。