8.15. RHEL Web コンソールを使用した WireGuard クライアントの設定

ブラウザーベースの RHEL Web コンソールを使用して、WireGuard クライアントを設定できます。この方法を使用して、NetworkManager に WireGuard 接続を管理させます。

前提条件

- RHEL Web コンソールにログインしています。

以下の情報を把握している。

- サーバーとクライアントの両方の静的トンネル IP アドレスとサブネットマスク

- サーバーの公開鍵

手順

- 画面左側のナビゲーションで Networking タブを選択します。

- Interfaces セクションで Add VPN をクリックします。

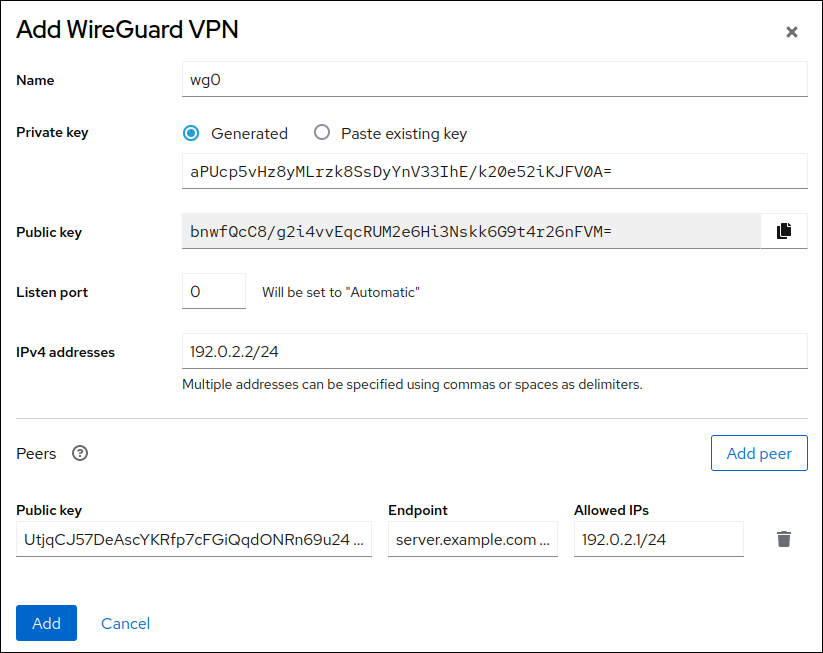

-

wireguard-toolsおよびsystemd-resolvedパッケージがまだインストールされていない場合は、Web コンソールにその旨の通知が表示されます。これらのパッケージをインストールするには、Install をクリックします。 - 作成する WireGuard デバイスの名前を入力します。

このホストの鍵ペアを設定します。

Web コンソールによって作成された鍵を使用する場合は、次の手順を実行します。

- Private key エリアで、事前に選択済みの Generated オプションをそのままにします。

- Public key の値をメモします。クライアントを設定するときにこの情報が必要になります。

既存の秘密鍵を使用する場合は、次の手順を実行します。

- Private key エリアで Paste existing key を選択します。

- 秘密鍵をテキストフィールドに貼り付けます。Web コンソールにより対応する公開鍵が自動的に計算されます。

-

Listen port フィールドの

0値をそのまま使用します。 クライアントのトンネル IPv4 アドレスとサブネットマスクを設定します。

IPv6 アドレスも設定するには、接続を作成した後に編集する必要があります。

このクライアントとの通信を許可するサーバーのピア設定を追加します。

- Add peer をクリックします。

- サーバーの公開鍵を入力します。

-

Endpoint フィールドにサーバーのホスト名または IP アドレスとポートを設定します (例:

server.example.com:51820)。クライアントはこの情報を使用して接続を確立します。 Allowed IPs フィールドに、このサーバーへのデータ送信を許可するクライアントのトンネル IP アドレスを設定します。たとえば、フィールドを次のいずれかに設定します。

- サーバーのトンネル IP アドレスに設定すると、そのサーバーのみがこのクライアントと通信できるようになります。以下のスクリーンキャプチャーの値を使用すると、そのように設定されます。

-

0.0.0.0/0に設定すると、リモートの IPv4 アドレスがこのクライアントと通信できるようになります。この設定を使用して、すべてのトラフィックをトンネル経由でルーティングし、WireGuard サーバーをデフォルトゲートウェイとして使用します。

- Add をクリックして WireGuard 接続を作成します。

トンネル IPv6 アドレスも設定する場合は、次の手順を実行します。

- Interfaces セクションで WireGuard 接続の名前をクリックします。

- IPv6 の横にある edit をクリックします。

-

Addresses フィールドを

Manualに設定し、クライアントのトンネル IPv6 アドレスと接頭辞を入力します。 - Save をクリックします。

検証

サーバーの IP アドレスの ping を実行します。

# ping 192.0.2.1トンネル経由でトラフィックを送信しようとすると、WireGuard が接続を確立します。

wg0デバイスのインターフェイス設定を表示します。# wg show wg0 interface: wg0 public key: bnwfQcC8/g2i4vvEqcRUM2e6Hi3Nskk6G9t4r26nFVM= private key: (hidden) listening port: 45513 peer: UtjqCJ57DeAscYKRfp7cFGiQqdONRn69u249Fa4O6BE= endpoint: server.example.com:51820 allowed ips: 192.0.2.1/32, 2001:db8:1::1/128 latest handshake: 1 minute, 41 seconds ago transfer: 824 B received, 1.01 KiB sent persistent keepalive: every 20 seconds

出力で秘密鍵を表示するには、

WG_HIDE_KEYS=never wg show wg0コマンドを使用します。VPN トンネルを介してトラフィックを送信している場合は、

latest handshakeエントリーとtransferエントリーのみが含まれることに注意してください。wg0デバイスの IP 設定を表示します。# ip address show wg0 10: wg0: <POINTOPOINT,NOARP,UP,LOWER_UP> mtu 1420 qdisc noqueue state UNKNOWN group default qlen 1000 link/none inet 192.0.2.2/24 brd 192.0.2.255 scope global noprefixroute wg0 valid_lft forever preferred_lft forever inet6 2001:db8:1::2/32 scope global noprefixroute valid_lft forever preferred_lft forever inet6 fe80::73d9:6f51:ea6f:863e/64 scope link noprefixroute valid_lft forever preferred_lft forever