21.2. 安装程序置备的基础架构

21.2.1. vSphere 安装要求

在使用安装程序置备的基础架构开始安装前,请确保您的 vSphere 环境满足以下安装要求。

21.2.1.1. VMware vSphere 基础架构要求

您必须在满足您使用的组件要求的 VMware vSphere 实例之一上安装 OpenShift Container Platform 集群:

- 版本 7.0 更新 2 或更高版本

- 版本 8.0 更新 1 或更高版本

这两个版本都支持 Container Storage Interface (CSI) 迁移,它在 OpenShift Container Platform 4.16 中默认启用。

您可以在内部或 VMware Cloud 验证的供应商中托管 VMware vSphere 基础架构,以满足下表中概述的要求:

| 虚拟环境产品 | 所需的版本 |

|---|---|

| VMware 虚拟硬件 | 15 或更高版本 |

| vSphere ESXi 主机 | 7.0 更新 2 或更高版本; 8.0 更新 1 或更高版本 |

| vCenter 主机 | 7.0 更新 2 或更高版本; 8.0 更新 1 或更高版本 |

您必须确保在安装 OpenShift Container Platform 前同步 ESXi 主机上的时间。请参阅 VMware 文档中的 编辑主机时间配置。

| 组件 | 最低支持版本 | 描述 |

|---|---|---|

| 虚拟机监控程序(Hypervisor) | vSphere 7.0 更新 2 (或更新版本)或 vSphere 8.0 更新 1 (或更新版本)带有虚拟硬件版本 15 | 此 hypervisor 版本是 Red Hat Enterprise Linux CoreOS (RHCOS) 支持的最低版本。有关与 RHCOS 兼容的 Red Hat Enterprise Linux (RHEL) 最新版本中支持的硬件的更多信息,请参阅红帽客户门户网站中的硬件。 |

| 可选: Networking(NSX-T) | vSphere 7.0 更新 2 或更高版本; vSphere 8.0 更新 1 或更高版本 | OpenShift Container Platform 至少需要 vSphere 7.0 Update 2 或 vSphere 8.0 Update 1。有关 NSX 和 OpenShift Container Platform 兼容性的更多信息,请参阅 VMware 的 NSX 容器插件文档中的发行注记部分。 |

| CPU 微架构 | x86-64-v2 或更高版本 | OpenShift 4.13 及更高版本基于 RHEL 9.2 主机操作系统,这提高了 x86-64-v2 的微架构要求。请参阅 RHEL Microarchitecture 要求文档。您可以按照这个 KCS 文章中介绍的步骤验证兼容性。 |

为确保在 Oracle® Cloud Infrastructure (OCI) 和 Oracle® Cloud VMware Solution (OCVS) 服务上运行的集群工作负载的最佳性能条件,请确保块卷的卷性能单元 (VPU) 为您的工作负载的大小。

以下列表提供了一些有关选择特定性能需要 VPU 的指导信息:

- 测试或概念验证环境:100 GB,20 到 30 个 VPU。

- 基础生产环境:500 GB 和 60 个 VPU.

- 高度使用生产环境:超过 500 GB,100 个或更多 VPU。

考虑分配额外的 VPU,以便为更新和扩展活动提供足够的容量。请参阅块卷性能级别(Oracle 文档)。

21.2.1.2. 网络连接要求

您必须配置机器之间的网络连接,以允许 OpenShift Container Platform 集群组件进行通信。

查看有关所需网络端口的以下详细信息。

| 协议 | port | 描述 |

|---|---|---|

| VRRP | N/A | keepalived 需要 |

| ICMP | N/A | 网络可访问性测试 |

| TCP |

| 指标 |

|

|

主机级别的服务,包括端口 9 | |

|

| Kubernetes 保留的默认端口 | |

|

| openshift-sdn | |

| UDP |

| 虚拟可扩展 LAN (VXLAN) |

|

| Geneve | |

|

|

主机级别的服务,包括端口 | |

|

| IPsec IKE 数据包 | |

|

| IPsec NAT-T 数据包 | |

| TCP/UDP |

| Kubernetes 节点端口 |

| ESP | N/A | IPsec Encapsulating Security Payload(ESP) |

| 协议 | port | 描述 |

|---|---|---|

| TCP |

| Kubernetes API |

| 协议 | port | 描述 |

|---|---|---|

| TCP |

| etcd 服务器和对等端口 |

21.2.1.3. VMware vSphere CSI Driver Operator 要求

要安装 vSphere Container Storage Interface (CSI) Driver Operator,必须满足以下要求:

- VMware vSphere 版本: 7.0 更新 2 或更高版本; 8.0 更新 1 或更高版本

- vCenter 版本: 7.0 更新 2 或更高版本; 8.0 更新 1 或更高版本

- 硬件版本 15 或更高版本的虚拟机

- 集群中还没有安装第三方 vSphere CSI 驱动程序

如果集群中存在第三方 vSphere CSI 驱动程序,OpenShift Container Platform 不会覆盖它。存在第三方 vSphere CSI 驱动程序可防止 OpenShift Container Platform 更新到 OpenShift Container Platform 4.13 或更高版本。

只有在安装清单中使用 platform: vsphere 部署的集群中才支持 VMware vSphere CSI Driver Operator。

您可以为 Container Storage Interface (CSI) 驱动程序、vSphere CSI Driver Operator 和 vSphere Problem Detector Operator 创建自定义角色。自定义角色可以包含为每个 vSphere 对象分配最小权限集的权限集。这意味着 CSI 驱动程序、vSphere CSI Driver Operator 和 vSphere Problem Detector Operator 可以建立与这些对象的基本交互。

在 vCenter 中安装 OpenShift Container Platform 集群会根据完整权限列表进行测试,如 "Required vCenter account privileges" 部分所述。通过遵循完整的特权列表,您可以减少创建具有一组受限权限的自定义角色时可能会出现意外和不支持的行为的可能性。

21.2.1.4. vCenter 要求

在使用安装程序置备的基础架构的 vCenter 上安装 OpenShift Container Platform 集群前,您必须准备自己的环境。

所需的 vCenter 帐户权限

要在 vCenter 中安装 OpenShift Container Platform 集群,安装程序需要访问具有特权的帐户来读取和创建所需资源。使用具有全局管理特权的帐户是访问所有所需权限的最简单方法。

如果无法使用具有全局管理特权的帐户,则必须创建角色来授予 OpenShift Container Platform 集群安装所需的权限。虽然大多数权限都是需要的,但只有在安装程序计划置备一个文件夹来包含 vCenter 实例上的 OpenShift Container Platform 集群时,才需要一些权限,这是默认行为。您必须为指定对象创建或调整 vSphere 角色,才能授予所需的特权。

如果安装程序要创建 vSphere 虚拟机文件夹,则需要额外的角色。

例 21.1. 在 vSphere API 中安装所需的角色和权限

| 适用于角色的 vSphere 对象 | 必要时 | vSphere API 中所需的权限 |

|---|---|---|

| vSphere vCenter | Always |

|

| vSphere vCenter 集群 | 如果在集群 root 中创建虚拟机 |

|

| vSphere vCenter 资源池 | 如果提供了现有的资源池 |

|

| vSphere 数据存储 | Always |

|

| vSphere 端口组 | Always |

|

| 虚拟机文件夹 | Always |

|

| vSphere vCenter 数据中心 |

如果安装程序创建虚拟机文件夹对于用户置备的基础架构,如果集群没有使用 Machine API,则 |

|

例 21.2. 在 vCenter 图形用户界面 (GUI) 中安装所需的角色和权限

| 适用于角色的 vSphere 对象 | 必要时 | vCenter GUI 中所需的权限 |

|---|---|---|

| vSphere vCenter | Always |

|

| vSphere vCenter 集群 | 如果在集群 root 中创建虚拟机 |

|

| vSphere vCenter 资源池 | 如果提供了现有的资源池 |

|

| vSphere 数据存储 | Always |

|

| vSphere 端口组 | Always |

|

| 虚拟机文件夹 | Always |

|

| vSphere vCenter 数据中心 |

如果安装程序创建虚拟机文件夹对于用户置备的基础架构,如果集群没有使用 Machine API,则 |

|

此外,用户需要一些 ReadOnly 权限,一些角色需要相应的权限来将权限代理到子对象。这些设置会因您是否将集群安装到现有文件夹而有所不同。

例 21.3. 所需的权限和传播设置

| vSphere object | 必要时 | 传播到子对象 | 所需的权限 |

|---|---|---|---|

| vSphere vCenter | Always | False | 列出所需的权限 |

| vSphere vCenter 数据中心 | 现有文件夹 | False |

|

| 安装程序创建文件夹 | True | 列出所需的权限 | |

| vSphere vCenter 集群 | 现有资源池 | False |

|

| 集群 root 中的虚拟机 | True | 列出所需的权限 | |

| vSphere vCenter 数据存储 | Always | False | 列出所需的权限 |

| vSphere Switch | Always | False |

|

| vSphere 端口组 | Always | False | 列出所需的权限 |

| vSphere vCenter 虚拟机文件夹 | 现有文件夹 | True | 列出所需的权限 |

| vSphere vCenter 资源池 | 现有资源池 | True | 列出所需的权限 |

有关只使用所需权限创建帐户的更多信息,请参阅 vSphere 文档中的 vSphere 权限和用户管理任务。

最低所需的 vCenter 帐户权限

创建自定义角色并为其分配特权后,您可以通过选择特定的 vSphere 对象来创建权限,然后为每个对象将自定义角色分配给用户或组。

在为 vSphere 对象创建权限或请求创建权限前,请确定将什么最小权限应用到 vSphere 对象。通过执行此任务,您可以确保 vSphere 对象和 OpenShift Container Platform 架构之间存在基本交互。

如果您创建一个自定义角色,且没有为其分配特权,vSphere 服务器默认会为自定义角色分配一个 Read Only 角色。请注意,对于云供应商 API,自定义角色只需要继承 Read Only 角色的权限。

当具有全局管理特权的帐户不满足您的需要时,请考虑创建自定义角色。

不支持使用所需权限配置的帐户。在 vCenter 中安装 OpenShift Container Platform 集群会根据完整权限列表进行测试,如 "Required vCenter account privileges" 部分所述。通过遵循完整的特权列表,您可以降低创建具有受限特权的自定义角色时可能会出现意外行为的可能性。

下表列出了与特定 OpenShift Container Platform 架构交互的 vSphere 对象的最低权限。

例 21.4. 安装程序置备的基础架构上的最低权限

| 适用于角色的 vSphere 对象 | 必要时 | 所需的权限 |

|---|---|---|

| vSphere vCenter | Always |

|

| vSphere vCenter 集群 | 如果要在集群 root 中创建虚拟机 |

|

| vSphere vCenter 资源池 |

如果您在 |

|

| vSphere 端口组 | Always |

|

| 虚拟机文件夹 | Always |

|

| vSphere vCenter 数据中心 |

如果安装程序创建虚拟机文件夹对于用户置备的基础架构,如果集群没有使用 Machine API,则 |

|

例 21.5. 安装后管理组件的最小权限

| 适用于角色的 vSphere 对象 | 必要时 | 所需的权限 |

|---|---|---|

| vSphere vCenter | Always |

|

| vSphere vCenter 集群 | 如果要在集群 root 中创建虚拟机 |

|

| vSphere vCenter 资源池 |

如果您在 |

|

| vSphere 数据存储 | Always |

|

| vSphere 端口组 | Always |

|

| 虚拟机文件夹 | Always |

|

| vSphere vCenter 数据中心 |

如果安装程序创建虚拟机文件夹对于用户置备的基础架构,如果集群没有使用 Machine API,则 |

|

例 21.6. 存储组件的最低权限

| 适用于角色的 vSphere 对象 | 必要时 | 所需的权限 |

|---|---|---|

| vSphere vCenter | Always |

|

| vSphere vCenter 集群 | 如果要在集群 root 中创建虚拟机 |

|

| vSphere vCenter 资源池 |

如果您在 |

|

| vSphere 数据存储 | Always |

|

| vSphere 端口组 | Always |

|

| 虚拟机文件夹 | Always |

|

| vSphere vCenter 数据中心 |

如果安装程序创建虚拟机文件夹对于用户置备的基础架构,如果集群没有使用 Machine API,则 |

|

例 21.7. Machine API 的最低权限

| 适用于角色的 vSphere 对象 | 必要时 | 所需的权限 |

|---|---|---|

| vSphere vCenter | Always |

|

| vSphere vCenter 集群 | 如果要在集群 root 中创建虚拟机 |

|

| vSphere vCenter 资源池 |

如果您在 |

|

| vSphere 数据存储 | Always |

|

| vSphere 端口组 | Always |

|

| 虚拟机文件夹 | Always |

|

| vSphere vCenter 数据中心 |

如果安装程序创建虚拟机文件夹对于用户置备的基础架构,如果集群没有使用 Machine API,则 |

|

将 OpenShift Container Platform 与 vMotion 搭配使用

如果要在 vSphere 环境中使用 vMotion,请在安装 OpenShift Container Platform 集群前考虑以下内容。

- 使用 Storage vMotion 可能会导致问题且不受支持。

使用 VMware compute vMotion 为 OpenShift Container Platform 计算机器和 control plane 机器迁移工作负载通常被支持,通常意味着您满足 vMotion 的所有 VMware 最佳实践。

为了帮助确保计算和 control plane 节点的正常运行时间,请确保遵循 VMware 最佳实践进行 vMotion,并使用 VMware 反关联性规则提高 OpenShift Container Platform 在维护或硬件问题期间的可用性。

有关 vMotion 和 anti-affinity 规则的更多信息,请参阅 VMware vSphere 文档以了解 vMotion 网络要求和虚拟机反关联性规则。

- 如果您在 pod 中使用 VMware vSphere 卷,请手动或通过 Storage vMotion 在数据存储间迁移虚拟机,这会导致 OpenShift Container Platform 持久性卷(PV)对象中的无效引用,这可能会导致数据丢失。

OpenShift Container Platform 不支持在数据存储间有选择地迁移 VMDK,使用数据存储集群进行虚拟机置备或动态或静态置备 PV,或使用作为数据存储集群一部分的数据存储来动态或静态置备 PV。

重要您可以指定数据存储集群中存在的任何数据存储路径。默认情况下,使用 Storage vMotion 的存储分布式资源调度程序(SDRS)会自动为数据存储集群启用。红帽不支持 Storage vMotion,因此您必须禁用 Storage DRS 以避免 OpenShift Container Platform 集群的数据丢失问题。

如果需要在多个数据存储间指定虚拟机,请使用

数据存储对象在集群install-config.yaml配置文件中指定故障域。如需更多信息,请参阅"VMware vSphere 区域和区启用"。

集群资源

当您部署使用安装程序置备的基础架构的 OpenShift Container Platform 集群时,安装程序必须能够在 vCenter 实例中创建多个资源。

标准 OpenShift Container Platform 安装会创建以下 vCenter 资源:

- 1 个文件夹

- 1 标签类别

- 1 标签

虚拟机:

- 1 个模板

- 1 个临时 bootstrap 节点

- 3 个 control plane 节点

- 3 个计算机器

虽然这些资源使用 856 GB 存储,但 bootstrap 节点会在集群安装过程中销毁。使用标准集群至少需要 800 GB 存储。

如果部署更多计算机器,OpenShift Container Platform 集群将使用更多存储。

集群限制

可用资源因集群而异。vCenter 中可能的集群数量主要受可用存储空间以及对所需资源数量的限制。确保考虑集群创建的 vCenter 资源的限制和部署集群所需的资源,如 IP 地址和网络。

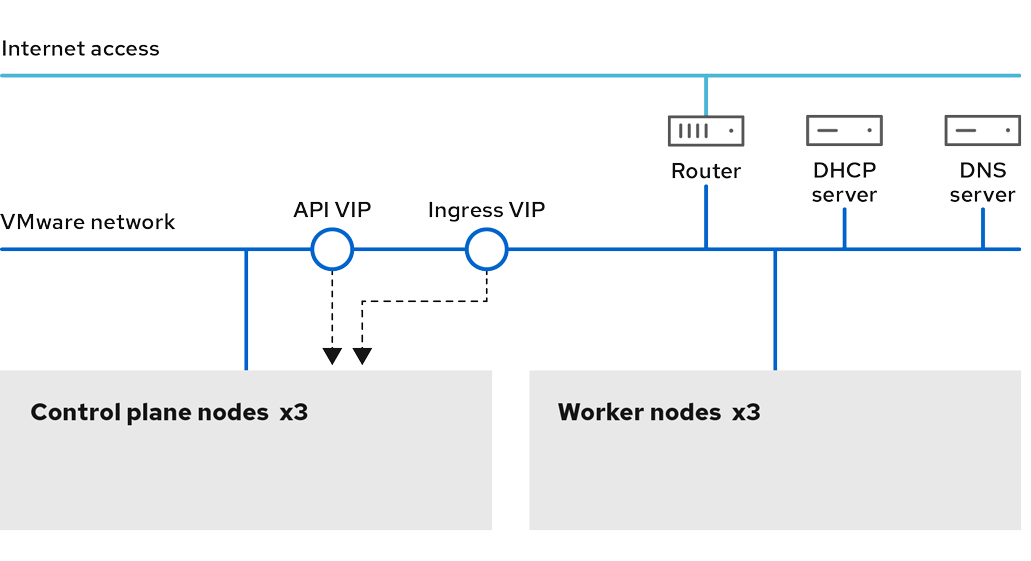

网络要求

对网络使用动态主机配置协议(DHCP),并确保 DHCP 服务器配置为为集群机器提供持久的 IP 地址。

如果要使用静态 IP 地址置备节点,则不需要将 DHCP 用于网络。

将默认网关配置为使用 DHCP 服务器。所有节点必须位于同一 VLAN 中。您不能将第二 VLAN 用作第 2 天操作来缩放集群。

您必须为网络使用动态主机配置协议 (DHCP),并确保 DHCP 服务器被配置为为集群机器提供持久的 IP 地址。在 DHCP 租期中,您必须将 DHCP 配置为使用默认网关。所有节点必须位于同一 VLAN 中。您不能将第二 VLAN 用作第 2 天操作来缩放集群。

如果要安装到受限环境中,受限网络中的虚拟机必须有权访问 vCenter,以便它可以置备和管理节点、持久性卷声明 (PVC) 和其他资源。

另外,在安装 OpenShift Container Platform 集群前,您必须创建以下网络资源:

建议集群中的每个 OpenShift Container Platform 节点都必须有权访问可通过 DHCP 发现的网络时间协议(NTP)服务器。没有 NTP 服务器即可安装。但是,异步服务器时钟将导致错误,NTP 服务器会阻止。

所需的 IP 地址

对于使用 DHCP 的网络,安装程序置备的 vSphere 安装需要两个静态 IP 地址:

- API 地址用于访问集群 API。

- Ingress 地址用于集群入口流量。

安装 OpenShift Container Platform 集群时,必须向安装程序提供这些 IP 地址。

DNS 记录

您必须在适当的 DNS 服务器中为托管 OpenShift Container Platform 集群的 vCenter 实例创建两个静态 IP 地址的 DNS 记录。在每个记录中,<cluster_name> 是集群名称,<base_domain> 是您 在安装集群时指定的集群基域。完整的 DNS 记录采用以下形式: <component>.<cluster_name>.<base_domain>.。

| 组件 | 记录 | 描述 |

|---|---|---|

| API VIP |

| 此 DNS A/AAAA 或 CNAME (Canonical Name) 记录必须指向 control plane 机器的负载均衡器。此记录必须由集群外的客户端和集群中的所有节点解析。 |

| Ingress VIP |

| 通配符 DNS A/AAAA 或 CNAME 记录,指向以运行入口路由器 Pod 的机器(默认为 worker 节点)为目标的负载均衡器。此记录必须由集群外的客户端和集群中的所有节点解析。 |

vSphere 节点的静态 IP 地址

您可以在没有动态主机配置协议(DHCP)的环境中置备 bootstrap、control plane 和计算节点,以使用静态 IP 地址配置。要配置此环境,您必须为 install-config.yaml 文件中的 platform.vsphere.hosts.role 参数提供值。

默认情况下,安装程序被配置为使用 DHCP 作为网络,但此网络具有有限的可配置功能。

在 install-config.yaml 文件中定义一个或多个机器池后,您可以为网络上的节点定义网络定义。确保网络定义数量与您为集群配置的机器池数量匹配。

指定不同角色的网络配置示例

在部署集群以使用静态 IP 地址运行节点后,您可以扩展机器以使用这些静态 IP 地址之一。另外,您可以使用机器集将机器配置为使用配置的静态 IP 地址之一。

21.2.2. 准备使用安装程序置备的基础架构安装集群

您可以通过完成以下步骤,准备在 vSphere 上安装 OpenShift Container Platform 集群:

下载安装程序。

注意如果您要在断开连接的环境中安装,您可以从镜像内容中提取安装程序。如需更多信息,请参阅为断开连接的安装镜像镜像。

安装 OpenShift CLI (

oc)。注意如果要在断开连接的环境中安装,请将

oc安装到镜像主机上。- 生成 SSH 密钥对。您可以在部署后使用此密钥对在 OpenShift Container Platform 集群的节点上进行身份验证。

- 将 vCenter 的可信 root CA 证书添加到您的系统信任中。

21.2.2.1. 获取安装程序

在安装 OpenShift Container Platform 前,将安装文件下载到您用于安装的主机上。

先决条件

您有一个运行 Linux 的机器,如 Red Hat Enterprise Linux 8,本地磁盘空间为 500 MB。

重要如果您试图在 macOS 上运行安装程序,与

golang编译器相关的已知问题会导致 OpenShift Container Platform 集群的安装失败。有关此问题的更多信息,请参阅 OpenShift Container Platform 4.16 发行注记文档中的"已知问题"部分。

流程

- 访问 OpenShift Cluster Manager 站点的 Infrastructure Provider 页面。如果您有红帽帐户,请使用您的凭证登录。如果没有,请创建一个帐户。

- 选择您的基础架构供应商。

进入到安装类型的页面,下载与您的主机操作系统和架构对应的安装程序,并将该文件放在您要存储安装配置文件的目录中。

重要安装程序会在用来安装集群的计算机上创建几个文件。在完成集群安装后,您必须保留安装程序和安装程序所创建的文件。这两个文件都需要删除集群。

重要删除安装程序创建的文件不会删除您的集群,即使集群在安装过程中失败也是如此。要删除集群,请为特定云供应商完成 OpenShift Container Platform 卸载流程。

提取安装程序。例如,在使用 Linux 操作系统的计算机上运行以下命令:

tar -xvf openshift-install-linux.tar.gz

$ tar -xvf openshift-install-linux.tar.gzCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 从 Red Hat OpenShift Cluster Manager 下载安装 pull secret。此 pull secret 允许您与所含授权机构提供的服务进行身份验证,这些服务包括为 OpenShift Container Platform 组件提供容器镜像的 Quay.io。

21.2.2.2. 安装 OpenShift CLI

您可以安装 OpenShift CLI(oc)来使用命令行界面与 OpenShift Container Platform 进行交互。您可以在 Linux、Windows 或 macOS 上安装 oc。

如果安装了旧版本的 oc,则可能无法使用 OpenShift Container Platform 4.16 中的所有命令。下载并安装新版本的 oc。

在 Linux 上安装 OpenShift CLI

您可以按照以下流程在 Linux 上安装 OpenShift CLI(oc)二进制文件。

流程

- 导航到红帽客户门户网站上的 OpenShift Container Platform 下载页面。

- 从 产品变体 下拉列表中选择架构。

- 从 版本 下拉列表中选择适当的版本。

- 点 OpenShift v4.16 Linux Client 条目旁的 Download Now 来保存文件。

解包存档:

tar xvf <file>

$ tar xvf <file>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将

oc二进制文件放到PATH 中的目录中。要查看您的

PATH,请执行以下命令:echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

安装 OpenShift CLI 后,可以使用

oc命令:oc <command>

$ oc <command>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

在 Windows 上安装 OpenShift CLI

您可以按照以下流程在 Windows 上安装 OpenShift CLI(oc)二进制文件。

流程

- 导航到红帽客户门户网站上的 OpenShift Container Platform 下载页面。

- 从 版本 下拉列表中选择适当的版本。

- 点 OpenShift v4.16 Windows Client 条目旁的 Download Now 来保存文件。

- 使用 ZIP 程序解压存档。

将

oc二进制文件移到PATH 中的目录中。要查看您的

PATH,请打开命令提示并执行以下命令:path

C:\> pathCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

安装 OpenShift CLI 后,可以使用

oc命令:oc <command>

C:\> oc <command>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

在 macOS 上安装 OpenShift CLI

您可以按照以下流程在 macOS 上安装 OpenShift CLI(oc)二进制文件。

流程

- 导航到红帽客户门户网站上的 OpenShift Container Platform 下载页面。

- 从 版本 下拉列表中选择适当的版本。

点 OpenShift v4.16 macOS Client 条目旁的 Download Now 来保存文件。

注意对于 macOS arm64,请选择 OpenShift v4.16 macOS arm64 Client 条目。

- 解包和解压存档。

将

oc二进制文件移到 PATH 的目录中。要查看您的

PATH,请打开终端并执行以下命令:echo $PATH

$ echo $PATHCopy to Clipboard Copied! Toggle word wrap Toggle overflow

验证

使用

oc命令验证安装:oc <command>

$ oc <command>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

21.2.2.3. 为集群节点 SSH 访问生成密钥对

在 OpenShift Container Platform 安装过程中,您可以为安装程序提供 SSH 公钥。密钥通过它们的 Ignition 配置文件传递给 Red Hat Enterprise Linux CoreOS(RHCOS)节点,用于验证对节点的 SSH 访问。密钥添加到每个节点上 core 用户的 ~/.ssh/authorized_keys 列表中,这将启用免密码身份验证。

将密钥传递给节点后,您可以使用密钥对作为用户 核心 通过 SSH 连接到 RHCOS 节点。若要通过 SSH 访问节点,必须由 SSH 为您的本地用户管理私钥身份。

如果要通过 SSH 连接到集群节点来执行安装调试或灾难恢复,则必须在安装过程中提供 SSH 公钥。./openshift-install gather 命令还需要在集群节点上设置 SSH 公钥。

不要在生产环境中跳过这个过程,在生产环境中需要灾难恢复和调试。

您必须使用本地密钥,而不是使用特定平台方法配置 的密钥,如 AWS 密钥对。

流程

如果您在本地计算机上没有可用于在集群节点上进行身份验证的现有 SSH 密钥对,请创建一个。例如,在使用 Linux 操作系统的计算机上运行以下命令:

ssh-keygen -t ed25519 -N '' -f <path>/<file_name>

$ ssh-keygen -t ed25519 -N '' -f <path>/<file_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 指定新 SSH 密钥的路径和文件名,如

~/.ssh/id_ed25519。如果您已有密钥对,请确保您的公钥位于~/.ssh目录中。

注意如果您计划在

x86_64、ppc64le和s390x架构上安装使用 RHEL 加密库(这些加密库已提交给 NIST 用于 FIPS 140-2/140-3 验证)的 OpenShift Container Platform 集群,则不要创建使用ed25519算法的密钥。相反,创建一个使用rsa或ecdsa算法的密钥。查看公共 SSH 密钥:

cat <path>/<file_name>.pub

$ cat <path>/<file_name>.pubCopy to Clipboard Copied! Toggle word wrap Toggle overflow 例如,运行以下命令来查看

~/.ssh/id_ed25519.pub公钥:cat ~/.ssh/id_ed25519.pub

$ cat ~/.ssh/id_ed25519.pubCopy to Clipboard Copied! Toggle word wrap Toggle overflow 将 SSH 私钥身份添加到本地用户的 SSH 代理(如果尚未添加)。在集群节点上,或者要使用

./openshift-install gather命令,需要对该密钥进行 SSH 代理管理,才能在集群节点上进行免密码 SSH 身份验证。注意在某些发行版中,自动管理默认 SSH 私钥身份,如

~/.ssh/id_rsa和~/.ssh/id_dsa。如果

ssh-agent进程尚未为您的本地用户运行,请将其作为后台任务启动:eval "$(ssh-agent -s)"

$ eval "$(ssh-agent -s)"Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

Agent pid 31874

Agent pid 31874Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注意如果集群处于 FIPS 模式,则只使用 FIPS 兼容算法来生成 SSH 密钥。密钥必须是 RSA 或 ECDSA。

将 SSH 私钥添加到

ssh-agent:ssh-add <path>/<file_name>

$ ssh-add <path>/<file_name>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 指定 SSH 私钥的路径和文件名,如

~/.ssh/id_ed25519.pub

输出示例

Identity added: /home/<you>/<path>/<file_name> (<computer_name>)

Identity added: /home/<you>/<path>/<file_name> (<computer_name>)Copy to Clipboard Copied! Toggle word wrap Toggle overflow

后续步骤

- 安装 OpenShift Container Platform 时,为安装程序提供 SSH 公钥。

21.2.2.4. 在您的系统信任中添加 vCenter root CA 证书

因为安装程序需要访问 vCenter 的 API,所以您必须在安装 OpenShift Container Platform 集群前将 vCenter 的可信 root CA 证书添加到系统信任中。

流程

-

在 vCenter 主页中下载 vCenter 的 root CA 证书。在 vSphere Web Services SDK 部分点 Download trusted root CA 证书。

<vCenter>/certs/download.zip文件下载。 提取包含 vCenter root CA 证书的压缩文件。压缩文件的内容类似以下文件结构:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 将您的操作系统的文件添加到系统信任中。例如,在 Fedora 操作系统中运行以下命令:

cp certs/lin/* /etc/pki/ca-trust/source/anchors

# cp certs/lin/* /etc/pki/ca-trust/source/anchorsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 更新您的系统信任关系。例如,在 Fedora 操作系统中运行以下命令:

update-ca-trust extract

# update-ca-trust extractCopy to Clipboard Copied! Toggle word wrap Toggle overflow

21.2.3. 在 vSphere 上安装集群

在 OpenShift Container Platform 版本 4.16 中,您可以使用安装程序置备的基础架构在 VMware vSphere 实例上安装集群。

OpenShift Container Platform 支持将集群部署到单个 VMware vCenter 中。不支持在多个 vCenter 上使用机器/机器集部署集群。

21.2.3.1. 先决条件

- 您已完成了 准备使用安装程序置备的基础架构安装集群 中的任务。

- 您检查了 VMware 平台许可证。红帽不会对 VMware 许可证产生任何限制,但有些 VMware 基础架构组件需要许可。

- 您可以参阅有关 OpenShift Container Platform 安装和更新 流程的详细信息。

- 您可以阅读有关 选择集群安装方法的文档,并为用户准备它。

-

已为集群置备了 持久性存储。要部署私有镜像 registry,您的存储必须提供

ReadWriteMany访问模式。 - OpenShift Container Platform 安装程序需要访问 vCenter 和 ESXi 主机上的端口 443。您确认可以访问端口 443。

- 如果您使用防火墙,您与管理员确认可以访问端口 443。control plane 节点必须能够通过端口 443 访问 vCenter 和 ESXi 主机,才能成功安装。

如果使用防火墙,则会 将其配置为允许集群需要访问的站点。

注意如果要配置代理,请务必查看此站点列表。

21.2.3.2. OpenShift Container Platform 互联网访问

在 OpenShift Container Platform 4.16 中,您需要访问互联网来安装集群。

您必须具有以下互联网访问权限:

- 访问 OpenShift Cluster Manager 以下载安装程序并执行订阅管理。如果集群可以访问互联网,并且没有禁用 Telemetry,该服务会自动授权您的集群。

- 访问 Quay.io,以获取安装集群所需的软件包。

- 获取执行集群更新所需的软件包。

如果您的集群无法直接访问互联网,则可以在置备的某些类型的基础架构上执行受限网络安装。在此过程中,您可以下载所需的内容,并使用它为镜像 registry 填充安装软件包。对于某些安装类型,集群要安装到的环境不需要访问互联网。在更新集群前,您要更新镜像 registry 的内容。

21.2.3.3. 部署集群

您可以在兼容云平台上安装 OpenShift Container Platform。

在初始安装过程中,您只能运行安装程序的 create cluster 命令一次。

先决条件

- 您有 OpenShift Container Platform 安装程序和集群的 pull secret。

- 已确认主机上的云供应商帐户具有部署集群的正确权限。权限不正确的帐户会导致安装过程失败,并显示包括缺失权限的错误消息。

可选:在创建集群时,配置外部负载均衡器来代替默认负载均衡器。

重要您不需要为安装程序指定 API 和 Ingress 静态地址。如果选择此配置,则必须采取额外的操作来定义接受每个引用的 vSphere 子网的 IP 地址的网络目标。请参阅"配置用户管理的负载均衡器"部分。

流程

删除所有不使用您为集群配置的 GCP 帐户的服务帐户密钥的现有 GCP 凭证,这些凭证存储在以下位置:

-

GOOGLE_CREDENTIALS、GOOGLE_CLOUD_KEYFILE_JSON或GCLOUD_KEYFILE_JSON环境变量 -

The

~/.gcp/osServiceAccount.jsonfile -

gcloud cli默认凭证

-

进入包含安装程序的目录并初始化集群部署:

./openshift-install create cluster --dir <installation_directory> \ --log-level=info$ ./openshift-install create cluster --dir <installation_directory> \1 --log-level=info2 Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在指定目录时:

-

验证该目录是否具有

执行权限。在安装目录中运行 Terraform 二进制文件需要这个权限。 - 使用空目录。有些安装资产,如 bootstrap X.509 证书的过期间隔较短,因此不得重复使用安装目录。如果要重复使用另一个集群安装中的单个文件,您可以将它们复制到您的目录中。但是,安装资产的文件名可能会在发行版本间有所变化。从以前的 OpenShift Container Platform 版本中复制安装文件时请小心。

-

验证该目录是否具有

在提示符处提供值:

可选: 选择用于访问集群机器的 SSH 密钥。

注意对于您要在其上执行安装调试或灾难恢复的生产环境 OpenShift Container Platform 集群,请指定

ssh-agent进程使用的 SSH 密钥。- 选择 aws 作为目标平台。

如果计算机上没有保存 Amazon Web Services (AWS) 配置集,请为您配置用于运行安装程序的用户输入 AWS 访问密钥 ID 和 Secret 访问密钥。

注意AWS 访问密钥 ID 和 secret 访问密钥存储在安装主机上当前用户主目录中的

~/.aws/credentials中。如果文件中不存在导出的配置集凭证,安装程序会提示您输入凭证。您向安装程序提供的所有凭证都存储在文件中。- 选择要将集群部署到的 AWS 区域。

- 选择您为集群配置的 Route 53 服务的基域。

- 选择 gcp 作为目标平台。

- 如果您没有为主机上的 GCP 帐户配置服务帐户密钥,则必须从 GCP 获取它,并粘贴文件的内容或输入文件的绝对路径。

- 选择要在其中置备集群的项目 ID。默认值由您配置的服务帐户指定。

- 选择要将集群部署到的区域。

- 选择集群要部署到的基域。基域与您为集群创建的公共 DNS 区对应。

- Select vsphere 作为目标平台。

- 指定 vCenter 实例的名称。

指定创建集群所需的权限的 vCenter 帐户的用户名和密码。

安装程序连接到您的 vCenter 实例。

重要有些带有活动目录(AD)集成的 VMware vCenter Single Sign-On (SSO)环境可能主要要求您使用传统的登录方法,这需要

<domain>\构造。要确保 vCenter 帐户权限正确检查,请考虑使用 User Principal Name (UPN)登录方法,如

<username>@<fully_qualified_domainname>。- 选择要连接的 vCenter 实例中的数据中心。

选择要使用的默认 vCenter 数据存储。

注意数据存储和集群名称不能超过 60 个字符,因此请确保组合字符串长度不超过 60 个字符的限制。

- 选择要在其中安装 OpenShift Container Platform 集群的 vCenter 集群。安装程序使用 vSphere 集群的 root 资源池作为默认资源池。

- 选择包含您配置的虚拟 IP 地址和 DNS 记录的 vCenter 实例中的网络。

- 输入您为 control plane API 访问配置的虚拟 IP 地址。

- 输入您为集群入口配置的虚拟 IP 地址。

- 输入基域。这个基域必须与您配置的 DNS 记录中使用的域相同。

为集群输入描述性名称。集群名称必须与您配置的 DNS 记录中使用的相同。

注意数据存储和集群名称不能超过 60 个字符,因此请确保组合字符串长度不超过 60 个字符的限制。

如果您提供的名称超过 6 个字符,则只有前 6 个字符用于从集群名称生成的基础架构 ID 中。

- 粘贴 Red Hat OpenShift Cluster Manager 中的 pull secret。

可选:从您用来安装集群的 IAM 帐户删除或禁用

AdministratorAccess策略。注意只有在安装过程中才需要

AdministratorAccess策略提供的升级权限。可选:您可以减少用来安装集群的服务帐户的权限数量。

-

如果将

Owner角色分配给您的服务帐户,您可以删除该角色并将其替换为Viewer角色。 -

如果包含

Service Account Key Admin 角色,您可以将其删除。

-

如果将

验证

当集群部署成功完成时:

-

终端会显示用于访问集群的说明,包括指向 Web 控制台和

kubeadmin用户的凭证的链接。 -

凭证信息还会输出到

<installation_directory>/.openshift_install.log.

不要删除安装程序或安装程序所创建的文件。需要这两者才能删除集群。

输出示例

-

安装程序生成的 Ignition 配置文件包含在 24 小时后过期的证书,然后在过期时进行续订。如果在更新证书前关闭集群,且集群在 24 小时后重启,集群会自动恢复过期的证书。一个例外是,您必须手动批准待处理的

node-bootstrapper证书签名请求(CSR)来恢复 kubelet 证书。如需更多信息,请参阅从过期的 control plane 证书 中恢复的文档。 - 建议您在 Ignition 配置文件生成后的 12 小时内使用它们,因为 24 小时的证书会在集群安装后的 16 小时到 22 小时间进行轮转。通过在 12 小时内使用 Ignition 配置文件,您可以避免在安装过程中因为执行了证书更新而导致安装失败的问题。

21.2.3.4. 使用 CLI 登录集群

您可以通过导出集群 kubeconfig 文件,以默认系统用户身份登录集群。kubeconfig 文件包含有关集群的信息,供 CLI 用于将客户端连接到正确的集群和 API 服务器。该文件特定于集群,在 OpenShift Container Platform 安装过程中创建。

先决条件

- 已部署 OpenShift Container Platform 集群。

-

已安装

ocCLI。

流程

导出

kubeadmin凭证:export KUBECONFIG=<installation_directory>/auth/kubeconfig

$ export KUBECONFIG=<installation_directory>/auth/kubeconfig1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 对于

<installation_directory>,请指定安装文件保存到的目录的路径。

验证您可以使用导出的配置成功运行

oc命令:oc whoami

$ oc whoamiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

system:admin

system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow

21.2.3.5. 创建 registry 存储

安装集群后,必须为 registry Operator 创建存储。

21.2.3.5.1. 安装过程中删除的镜像 registry

在不提供可共享对象存储的平台上,OpenShift Image Registry Operator bootstraps 本身为 Removed。这允许 openshift-installer 在这些平台类型上完成安装。

安装后,您必须编辑 Image Registry Operator 配置,将 managementState 从 Removed 切换到 Managed。完成此操作后,您必须配置存储。

21.2.3.5.2. 镜像 registry 存储配置

Amazon Web Services 提供默认存储,这意味着 Image Registry Operator 在安装后可用。但是,如果 Registry Operator 无法创建 S3 存储桶并自动配置存储,您需要手工配置 registry 存储。

显示配置生产集群所需的持久性卷的说明。如果适用,显示有关将空目录配置为存储位置的说明,这仅适用于非生产集群。

提供了在升级过程中使用 Recreate rollout 策略来允许镜像 registry 使用块存储类型的说明。

21.2.3.5.2.1. 为 VMware vSphere 配置 registry 存储

作为集群管理员,在安装后需要配置 registry 来使用存储。

先决条件

- 集群管理员权限。

- VMware vSphere 上有一个集群。

为集群置备的持久性存储,如 Red Hat OpenShift Data Foundation。

重要当您只有一个副本时,OpenShift Container Platform 支持对镜像 registry 存储的

ReadWriteOnce访问。ReadWriteOnce访问还要求 registry 使用Recreaterollout 策略。要部署支持高可用性的镜像 registry,需要两个或多个副本,ReadWriteMany访问。- 必须具有"100Gi"容量.

测试显示在 RHEL 中使用 NFS 服务器作为核心服务的存储后端的问题。这包括 OpenShift Container Registry 和 Quay,Prometheus 用于监控存储,以及 Elasticsearch 用于日志存储。因此,不建议使用 RHEL NFS 作为 PV 后端用于核心服务。

市场上的其他 NFS 实现可能没有这些问题。如需了解更多与此问题相关的信息,请联络相关的 NFS 厂商。

流程

要将 registry 配置为使用存储,修改

configs.imageregistry/cluster资源中的spec.storage.pvc。注意使用共享存储时,请查看您的安全设置以防止外部访问。

验证您没有 registry pod:

oc get pod -n openshift-image-registry -l docker-registry=default

$ oc get pod -n openshift-image-registry -l docker-registry=defaultCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

No resourses found in openshift-image-registry namespace

No resourses found in openshift-image-registry namespaceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意如果您的输出中有一个 registry pod,则不需要继续这个过程。

检查 registry 配置:

oc edit configs.imageregistry.operator.openshift.io

$ oc edit configs.imageregistry.operator.openshift.ioCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

storage: pvc: claim:storage: pvc: claim:1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 将

claim字段留空以允许自动创建image-registry-storage持久性卷声明(PVC)。PVC 基于默认存储类生成。但请注意,默认存储类可能会提供 ReadWriteOnce (RWO)卷,如 RADOS 块设备(RBD),这可能会在复制到多个副本时导致问题。

检查

clusteroperator状态:oc get clusteroperator image-registry

$ oc get clusteroperator image-registryCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

NAME VERSION AVAILABLE PROGRESSING DEGRADED SINCE MESSAGE image-registry 4.7 True False False 6h50m

NAME VERSION AVAILABLE PROGRESSING DEGRADED SINCE MESSAGE image-registry 4.7 True False False 6h50mCopy to Clipboard Copied! Toggle word wrap Toggle overflow

21.2.3.5.2.2. 为 VMware vSphere 配置块 registry 存储

要允许镜像 registry 在作为集群管理员升级过程中使用块存储类型,如 vSphere Virtual Machine Disk(VMDK),您可以使用 Recreate rollout 策略。

支持块存储卷,但不建议在生产环境中用于镜像 registry。在块存储上配置 registry 的安装不具有高可用性,因为 registry 无法具有多个副本。

流程

输入以下命令将镜像 registry 存储设置为块存储类型,对 registry 进行补丁,使其使用

Recreaterollout 策略,并只使用一个副本运行:oc patch config.imageregistry.operator.openshift.io/cluster --type=merge -p '{"spec":{"rolloutStrategy":"Recreate","replicas":1}}'$ oc patch config.imageregistry.operator.openshift.io/cluster --type=merge -p '{"spec":{"rolloutStrategy":"Recreate","replicas":1}}'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 为块存储设备置备 PV,并为该卷创建 PVC。请求的块卷使用 ReadWriteOnce(RWO)访问模式。

创建包含以下内容的

pvc.yaml文件以定义 VMware vSpherePersistentVolumeClaim对象:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令从文件创建

PersistentVolumeClaim对象:oc create -f pvc.yaml -n openshift-image-registry

$ oc create -f pvc.yaml -n openshift-image-registryCopy to Clipboard Copied! Toggle word wrap Toggle overflow

输入以下命令编辑 registry 配置,使其引用正确的 PVC:

oc edit config.imageregistry.operator.openshift.io -o yaml

$ oc edit config.imageregistry.operator.openshift.io -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

storage: pvc: claim:storage: pvc: claim:1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 通过创建自定义 PVC,您可以将

claim字段留空,以便默认自动创建image-registry-storagePVC。

有关配置 registry 存储以便引用正确的 PVC 的说明,请参阅 为 vSphere 配置 registry。

21.2.3.6. OpenShift Container Platform 的 Telemetry 访问

在 OpenShift Container Platform 4.16 中,默认运行的 Telemetry 服务提供有关集群健康状况和成功更新的指标,需要访问互联网。如果您的集群连接到互联网,Telemetry 会自动运行,而且集群会注册到 OpenShift Cluster Manager。

确认 OpenShift Cluster Manager 清单正确后,可以由 Telemetry 自动维护,也可以使用 OpenShift Cluster Manager 手动维护,使用订阅监控来跟踪帐户或多集群级别的 OpenShift Container Platform 订阅。

21.2.3.7. 后续步骤

- 自定义集群。

- 如果需要,您可以选择 不使用远程健康报告。

- 设置 registry 并配置 registry 存储。

- 可选: 查看 vSphere 问题检测器 Operator 中的事件,以确定集群是否有权限或存储配置问题。

21.2.4. 使用自定义在 vSphere 上安装集群

在 OpenShift Container Platform 版本 4.16 中,您可以使用安装程序置备的基础架构在 VMware vSphere 实例上安装集群。要自定义安装,请在安装集群前修改 install-config.yaml 文件中的参数。

OpenShift Container Platform 支持将集群部署到单个 VMware vCenter 中。不支持在多个 vCenter 上使用机器/机器集部署集群。

21.2.4.1. 先决条件

- 您已完成了 准备使用安装程序置备的基础架构安装集群 中的任务。

- 您检查了 VMware 平台许可证。红帽不会对 VMware 许可证产生任何限制,但有些 VMware 基础架构组件需要许可。

- 您可以参阅有关 OpenShift Container Platform 安装和更新 流程的详细信息。

- 您可以阅读有关 选择集群安装方法的文档,并为用户准备它。

-

已为集群置备了 持久性存储。要部署私有镜像 registry,您的存储必须提供

ReadWriteMany访问模式。 - OpenShift Container Platform 安装程序需要访问 vCenter 和 ESXi 主机上的端口 443。您确认可以访问端口 443。

- 如果您使用防火墙,您与管理员确认可以访问端口 443。control plane 节点必须能够通过端口 443 访问 vCenter 和 ESXi 主机,才能成功安装。

如果使用防火墙,则会 将其配置为允许集群需要访问的站点。

注意如果要配置代理,请务必查看此站点列表。

21.2.4.2. OpenShift Container Platform 互联网访问

在 OpenShift Container Platform 4.16 中,您需要访问互联网来安装集群。

您必须具有以下互联网访问权限:

- 访问 OpenShift Cluster Manager 以下载安装程序并执行订阅管理。如果集群可以访问互联网,并且没有禁用 Telemetry,该服务会自动授权您的集群。

- 访问 Quay.io,以获取安装集群所需的软件包。

- 获取执行集群更新所需的软件包。

如果您的集群无法直接访问互联网,则可以在置备的某些类型的基础架构上执行受限网络安装。在此过程中,您可以下载所需的内容,并使用它为镜像 registry 填充安装软件包。对于某些安装类型,集群要安装到的环境不需要访问互联网。在更新集群前,您要更新镜像 registry 的内容。

21.2.4.3. VMware vSphere 区域和区启用

您可以将 OpenShift Container Platform 集群部署到在单个 VMware vCenter 中运行的多个 vSphere 数据中心。每个数据中心都可以运行多个集群。此配置降低了导致集群失败的硬件故障或网络中断的风险。要启用区域和区域,您必须为 OpenShift Container Platform 集群定义多个故障域。

VMware vSphere 区域和区启用功能需要 vSphere Container Storage Interface (CSI) 驱动程序作为集群中的默认存储驱动程序。因此,这个功能只在新安装的集群中可用。

对于从上一版本升级的集群,您必须为集群启用 CSI 自动迁移。然后,您可以为升级的集群配置多个区域和区域。

默认安装配置将集群部署到单个 vSphere 数据中心。如果要将集群部署到多个 vSphere 数据中心,您必须创建一个启用地区和区功能的安装配置文件。

默认 install-config.yaml 文件包含 vcenters 和 failureDomains 字段,您可以在其中为 OpenShift Container Platform 集群指定多个 vSphere 数据中心和集群。如果要在由单个数据中心组成的 vSphere 环境中安装 OpenShift Container Platform 集群,您可以将这些字段留空。

以下列表描述了为集群定义区和区域相关的术语:

-

故障域:建立地区和区域之间的关系。您可以使用 vCenter 对象(如

datastore对象)定义故障域。故障域定义 OpenShift Container Platform 集群节点的 vCenter 位置。 -

Region :指定 vCenter 数据中心。您可以使用

openshift-region标签类别中的标签来定义区域。 -

Zone:指定一个 vCenter 集群。您可以使用

openshift-zone标签类别中的标签来定义区。

如果您计划在 install-config.yaml 文件中指定多个故障域,则必须在创建配置文件前创建标签类别、区域标签和区域标签。

您必须为每个代表一个区域的 vCenter 数据中心创建一个 vCenter 标签。另外,您必须为比数据中心(代表一个区)中运行的每个集群创建一个 vCenter 标签。创建标签后,您必须将每个标签附加到对应的数据中心和集群。

下表概述了在单个 VMware vCenter 中运行的多个 vSphere 数据中心的区域、区域和标签之间的关系示例。

| 数据中心(区域) | 集群(区) | Tags |

|---|---|---|

| us-east | us-east-1 | us-east-1a |

| us-east-1b | ||

| us-east-2 | us-east-2a | |

| us-east-2b | ||

| us-west | us-west-1 | us-west-1a |

| us-west-1b | ||

| us-west-2 | us-west-2a | |

| us-west-2b |

21.2.4.4. 创建安装配置文件

您可以自定义在 Amazon Web Services (AWS) 上安装的 OpenShift Container Platform 集群。Google Cloud Platform (GCP)。VMware vSphere.

先决条件

- 您有 OpenShift Container Platform 安装程序和集群的 pull secret。

流程

创建

install-config.yaml文件。进入包含安装程序的目录并运行以下命令:

./openshift-install create install-config --dir <installation_directory>

$ ./openshift-install create install-config --dir <installation_directory>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 对于

<installation_directory>,请指定要存储安装程序创建的文件的目录名称。

在指定目录时:

-

验证该目录是否具有

执行权限。在安装目录中运行 Terraform 二进制文件需要这个权限。 - 使用空目录。有些安装资产,如 bootstrap X.509 证书的过期间隔较短,因此不得重复使用安装目录。如果要重复使用另一个集群安装中的单个文件,您可以将它们复制到您的目录中。但是,安装资产的文件名可能会在发行版本间有所变化。从以前的 OpenShift Container Platform 版本中复制安装文件时请小心。

在提示符处,提供云的配置详情:

可选: 选择用于访问集群机器的 SSH 密钥。

注意对于您要在其上执行安装调试或灾难恢复的生产环境 OpenShift Container Platform 集群,请指定

ssh-agent进程使用的 SSH 密钥。- 选择 AWS 作为目标平台。

- 如果计算机上没有保存 Amazon Web Services (AWS) 配置集,请为您配置用于运行安装程序的用户输入 AWS 访问密钥 ID 和 Secret 访问密钥。

- 选择要将集群部署到的 AWS 区域。

- 选择您为集群配置的 Route 53 服务的基域。

- 选择 gcp 作为目标平台。

- 如果您没有为计算机上的 GCP 帐户配置服务帐户密钥,则必须从 GCP 获取它,并粘贴文件的内容或输入文件的绝对路径。

- 选择要在其中置备集群的项目 ID。默认值由您配置的服务帐户指定。

- 选择要将集群部署到的区域。

- 选择集群要部署到的基域。基域与您为集群创建的公共 DNS 区对应。

- Select vsphere 作为目标平台。

- 指定 vCenter 实例的名称。

指定创建集群所需的权限的 vCenter 帐户的用户名和密码。

安装程序连接到您的 vCenter 实例。

选择要连接的 vCenter 实例中的数据中心。

注意创建安装配置文件后,您可以修改该文件以创建多个 vSphere 数据中心环境。这意味着您可以将 OpenShift Container Platform 集群部署到在单个 VMware vCenter 中运行的多个 vSphere 数据中心。有关创建此环境的更多信息,请参阅名为 VMware vSphere 区域和区启用的部分。

选择要使用的默认 vCenter 数据存储。

警告您可以指定数据存储集群中存在的任何数据存储路径。默认情况下,使用 Storage vMotion 的存储分布式资源调度程序(SDRS)会自动为数据存储集群启用。红帽不支持 Storage vMotion,因此您必须禁用 Storage DRS 以避免 OpenShift Container Platform 集群的数据丢失问题。

您不能指定多个数据存储路径。如果需要在多个数据存储间指定虚拟机,请使用

数据存储对象在集群install-config.yaml配置文件中指定故障域。如需更多信息,请参阅"VMware vSphere 区域和区启用"。- 选择要在其中安装 OpenShift Container Platform 集群的 vCenter 集群。安装程序使用 vSphere 集群的 root 资源池作为默认资源池。

- 选择包含您配置的虚拟 IP 地址和 DNS 记录的 vCenter 实例中的网络。

- 输入您为 control plane API 访问配置的虚拟 IP 地址。

- 输入您为集群入口配置的虚拟 IP 地址。

- 输入基域。这个基域必须与您配置的 DNS 记录中使用的域相同。

为集群输入描述性名称。

您输入的集群名称必须与您在配置 DNS 记录时指定的集群名称匹配。

修改

install-config.yaml文件。您可以在"安装配置参数"部分找到有关可用参数的更多信息。注意如果要安装三节点集群,请确保将

compute.replicas参数设置为0。这样可确保集群的 control plane 可以调度。如需更多信息,请参阅"在 vSphere 上安装三节点集群"。备份

install-config.yaml文件,以便您可以使用它安装多个集群。重要install-config.yaml文件会在安装过程中消耗掉。如果要重复使用此文件,必须现在备份。

您可以自定义 install-config.yaml 文件,以指定有关 OpenShift Container Platform 集群平台的更多详情,或修改所需参数的值。

- 1

- 集群的基域。所有 DNS 记录都必须是这个基域的子域,并包含集群名称。

- 2 3

controlPlane部分是一个单个映射,但compute部分是一系列映射。为满足不同数据结构的要求,compute部分的第一行必须以连字符-开头,controlPlane部分的第一行则不以连字符开头。仅使用一个 control plane 池。- 4

- 您在 DNS 记录中指定的集群名称。

- 5

- 可选:为 compute 和 control plane 机器提供额外的机器池参数配置。

- 6

- 建立地区和区域之间的关系。您可以使用 vCenter 对象(如

datastore对象)定义故障域。故障域定义 OpenShift Container Platform 集群节点的 vCenter 位置。 - 7

- 保存虚拟机文件、模板和 ISO 镜像的 vSphere 数据存储路径。重要

您可以指定数据存储集群中存在的任何数据存储路径。默认情况下,Storage vMotion 会自动为数据存储集群启用。红帽不支持 Storage vMotion,因此您必须禁用 Storage vMotion 以避免 OpenShift Container Platform 集群的数据丢失问题。

如果需要在多个数据存储间指定虚拟机,请使用

数据存储对象在集群install-config.yaml配置文件中指定故障域。如需更多信息,请参阅"VMware vSphere 区域和区启用"。 - 8

- 可选:为创建机器提供现有资源池。如果没有指定值,安装程序将使用 vSphere 集群的 root 资源池。

- 9

- 可选:由 OpenShift Container Platform 创建的每个虚拟机都会被分配一个特定于集群的唯一标签。分配的标签可让安装程序在集群停用时识别和删除关联的虚拟机。您可以最多列出十个额外标签 ID,以附加到安装程序置备的虚拟机。

- 10

- 安装程序关联的标签的 ID。例如,

urn:vmomi:InventoryServiceTag:208e713c-cae3-4b7f-918e-4051ca7d1f97:GLOBAL.有关确定标签 ID 的更多信息,请参阅 vSphere 标签和属性文档。 - 11

- vSphere 磁盘置备方法。

在 OpenShift Container Platform 4.12 及更新的版本中,apiVIP 和 ingressVIP 配置设置已弃用。反之,使用列表格式在 apiVIPs 和 ingressVIPs 配置设置中输入值。

21.2.4.4.2. 在安装过程中配置集群范围的代理

生产环境可能会拒绝直接访问互联网,而是提供 HTTP 或 HTTPS 代理。您可以通过在 install-config.yaml 文件中配置代理设置,将新的 OpenShift Container Platform 集群配置为使用代理。

先决条件

-

您有一个现有的

install-config.yaml文件。 您检查了集群需要访问的站点,并确定它们中的任何站点是否需要绕过代理。默认情况下,所有集群出口流量都经过代理,包括对托管云供应商 API 的调用。如果需要,您将在

Proxy 对象的spec.noProxy字段中添加站点来绕过代理。注意Proxy对象status.noProxy字段使用安装配置中的networking.machineNetwork[].cidr、networking.clusterNetwork[].cidr和networking.serviceNetwork[]字段的值填充。对于在 Amazon Web Services(AWS)、Google Cloud Platform(GCP)、Microsoft Azure 和 Red Hat OpenStack Platform(RHOSP)上安装,

Proxy对象status.noProxy字段也会使用实例元数据端点填充(169.254.169.254)。

流程

编辑

install-config.yaml文件并添加代理设置。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 用于创建集群外 HTTP 连接的代理 URL。URL 方案必须是

http。 - 2

- 用于创建集群外 HTTPS 连接的代理 URL。

- 3

- 要从代理中排除的目标域名、IP 地址或其他网络 CIDR 的逗号分隔列表。在域前面加上

.以仅匹配子域。例如,.y.com匹配x.y.com,但不匹配y.com。使用*绕过所有目的地的代理。如果您已将 AmazonEC2、Elastic Load Balancing和S3VPC 端点添加到 VPC 中,您必须将这些端点添加到noProxy字段。您必须包含 vCenter 的 IP 地址以及用于其机器的 IP 范围。 - 4

- 如果提供,安装程序会在

openshift-config命名空间中生成名为user-ca-bundle的配置映射,其包含代理 HTTPS 连接所需的一个或多个额外 CA 证书。然后,Cluster Network Operator 会创建trusted-ca-bundle配置映射,将这些内容与 Red Hat Enterprise Linux CoreOS(RHCOS)信任捆绑包合并,Proxy对象的trustedCA字段中也会引用此配置映射。additionalTrustBundle字段是必需的,除非代理的身份证书由来自 RHCOS 信任捆绑包的颁发机构签名。 - 5

- 可选:决定

Proxy对象的配置以引用trustedCA字段中user-ca-bundle配置映射的策略。允许的值是Proxyonly和Always。仅在配置了http/https代理时,使用Proxyonly引用user-ca-bundle配置映射。使用Always始终引用user-ca-bundle配置映射。默认值为Proxyonly。

注意安装程序不支持代理的

readinessEndpoints字段。注意如果安装程序超时,重启并使用安装程序的

wait-for命令完成部署。例如:./openshift-install wait-for install-complete --log-level debug

$ ./openshift-install wait-for install-complete --log-level debugCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 保存该文件并在安装 OpenShift Container Platform 时引用。

安装程序会创建一个名为 cluster 的集群范围代理,该代理 使用 提供的 install-config.yaml 文件中的代理设置。如果没有提供代理设置,仍然会创建一个 cluster Proxy 对象,但它会有一个空 spec。

只支持名为 cluster 的 Proxy 对象,且无法创建额外的代理。

21.2.4.4.3. 为 VMware vCenter 配置区域和区域

您可以修改默认安装配置文件,以便您可以将 OpenShift Container Platform 集群部署到在单个 VMware vCenter 中运行的多个 vSphere 数据中心。

之前版本的 OpenShift Container Platform 的默认 install-config.yaml 文件配置已弃用。您可以继续使用已弃用的默认配置,但 openshift-installer 会提示您显示在配置文件中已弃用字段的警告信息。

这个示例使用 govc 命令。govc 命令是 VMware 提供的开源命令;它不是红帽提供的。红帽支持团队不维护 govc 命令。有关下载和安装 govc 的说明,请参阅 VMware 文档网站

先决条件

您有一个现有的

install-config.yaml安装配置文件。重要您必须为 OpenShift Container Platform 集群指定一个故障域,以便您可以为 VMware vCenter 服务器置备数据中心对象。如果您需要在不同的数据中心、集群、数据存储和其他组件中置备虚拟机节点,请考虑指定多个故障域。要启用区域和区域,您必须为 OpenShift Container Platform 集群定义多个故障域。

流程

输入以下

govc命令行工具命令,以创建openshift-region和openshift-zonevCenter 标签类别:重要如果为

openshift-region和openshift-zonevCenter 标签类别指定不同的名称,OpenShift Container Platform 集群的安装会失败。govc tags.category.create -d "OpenShift region" openshift-region

$ govc tags.category.create -d "OpenShift region" openshift-regionCopy to Clipboard Copied! Toggle word wrap Toggle overflow govc tags.category.create -d "OpenShift zone" openshift-zone

$ govc tags.category.create -d "OpenShift zone" openshift-zoneCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要为您要部署集群的每个区域 vSphere 数据中心创建一个 region 标签,请在终端中输入以下命令:

govc tags.create -c <region_tag_category> <region_tag>

$ govc tags.create -c <region_tag_category> <region_tag>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 要为您要部署集群的每个 vSphere 集群创建一个区标签,请输入以下命令:

govc tags.create -c <zone_tag_category> <zone_tag>

$ govc tags.create -c <zone_tag_category> <zone_tag>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令将区域标签附加到每个 vCenter 数据中心对象:

govc tags.attach -c <region_tag_category> <region_tag_1> /<data_center_1>

$ govc tags.attach -c <region_tag_category> <region_tag_1> /<data_center_1>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令将区域标签附加到每个 vCenter 数据中心对象:

govc tags.attach -c <zone_tag_category> <zone_tag_1> /<data_center_1>/host/vcs-mdcnc-workload-1

$ govc tags.attach -c <zone_tag_category> <zone_tag_1> /<data_center_1>/host/vcs-mdcnc-workload-1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 进入包含安装程序的目录,并根据您选择的安装要求初始化集群部署。

在 vSphere 数据中心中定义的多个数据中心的 install-config.yaml 文件示例

21.2.4.5. 用户管理的负载均衡器的服务

您可以将 OpenShift Container Platform 集群配置为使用用户管理的负载均衡器来代替默认负载均衡器。

配置用户管理的负载均衡器取决于您的厂商的负载均衡器。

本节中的信息和示例仅用于指导目的。有关供应商负载均衡器的更多信息,请参阅供应商文档。

红帽支持用户管理的负载均衡器的以下服务:

- Ingress Controller

- OpenShift API

- OpenShift MachineConfig API

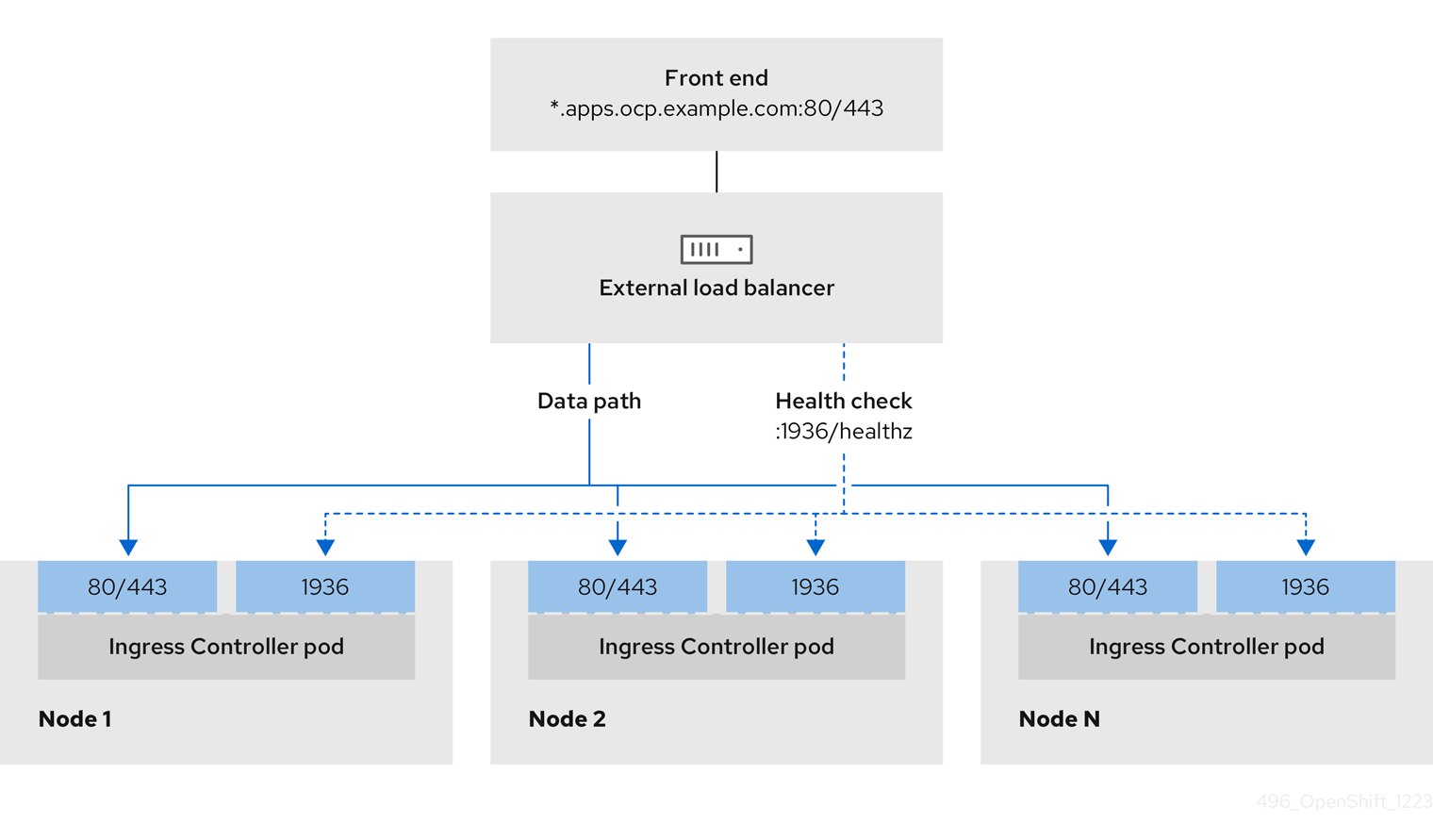

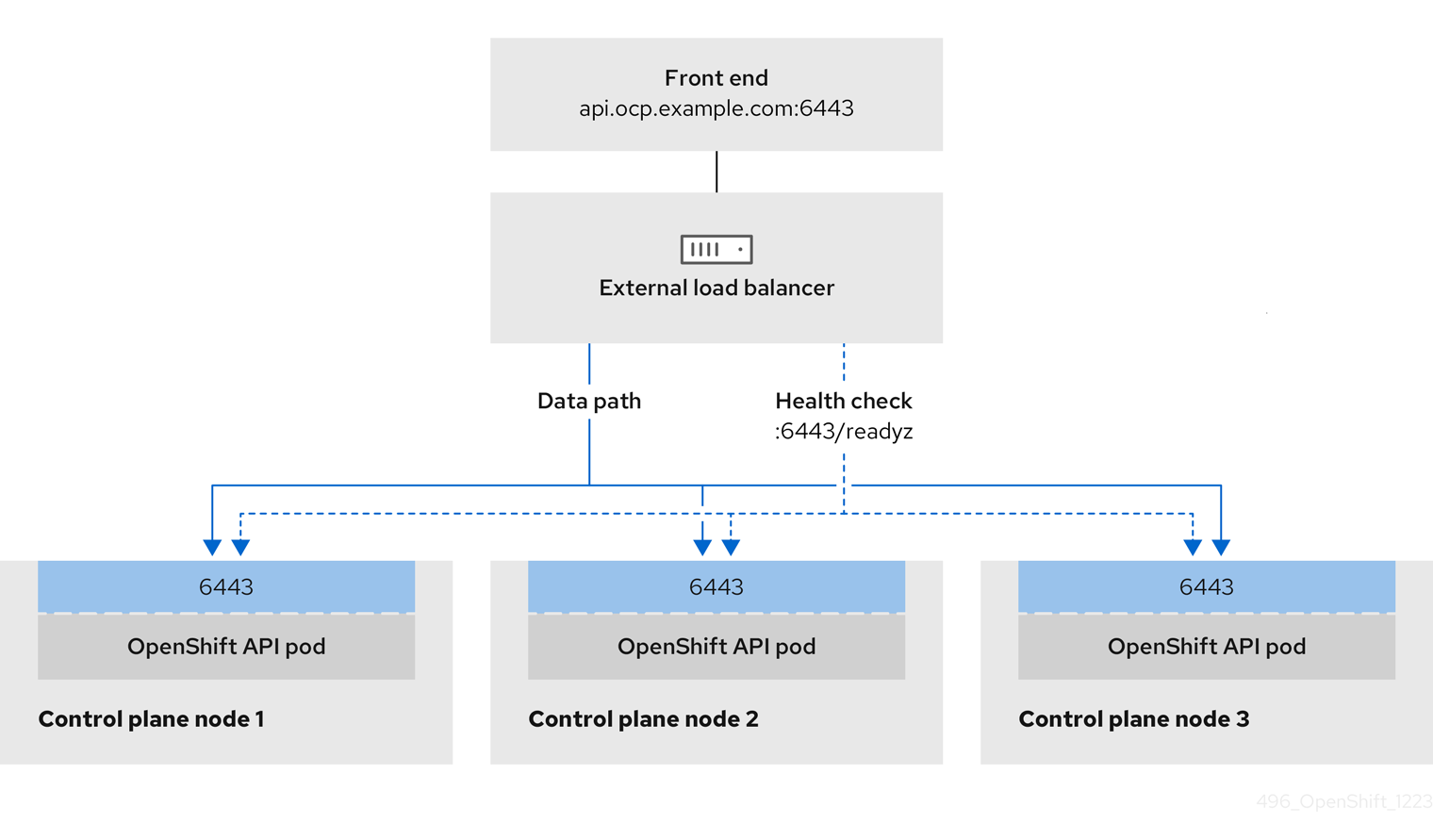

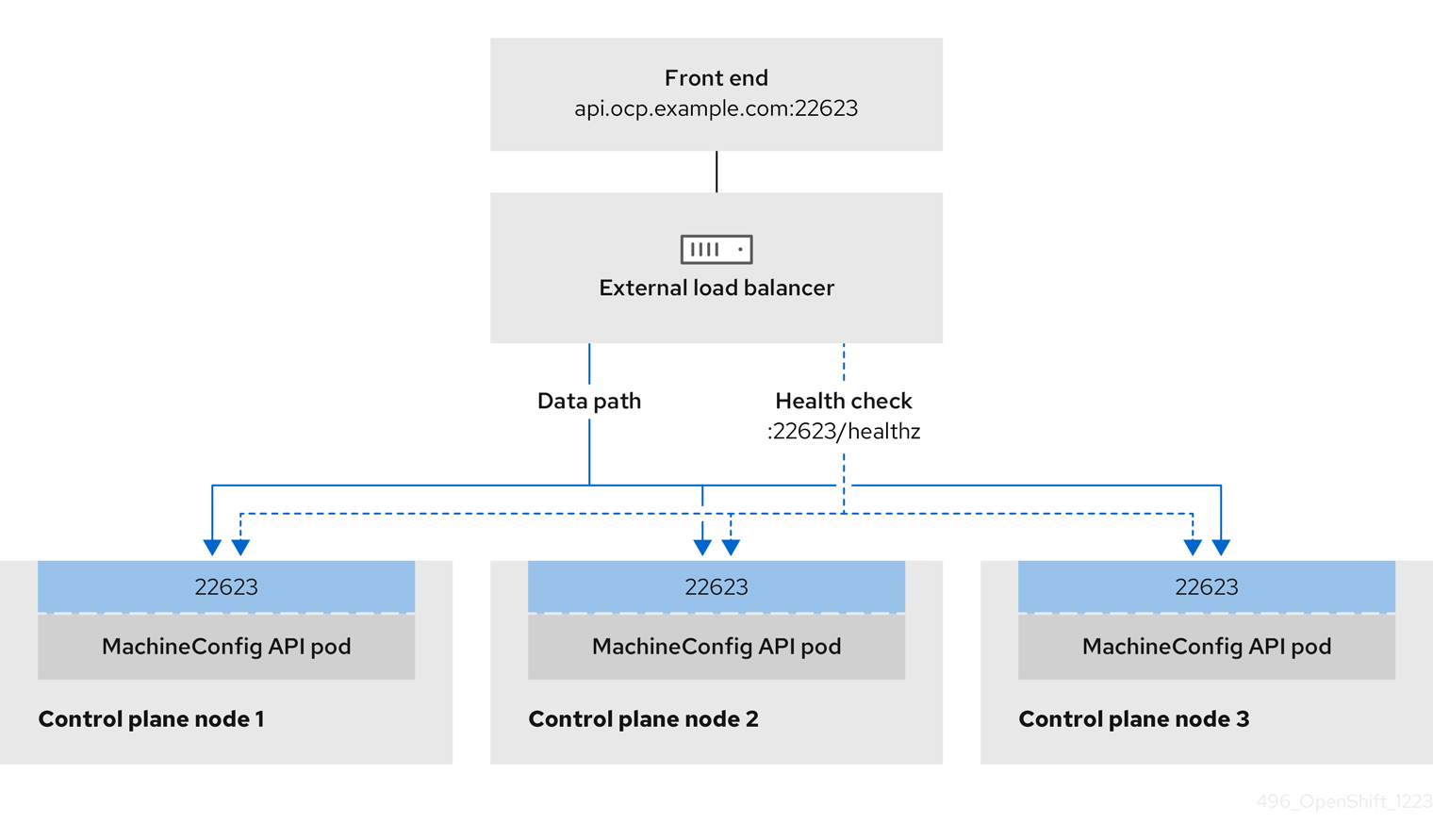

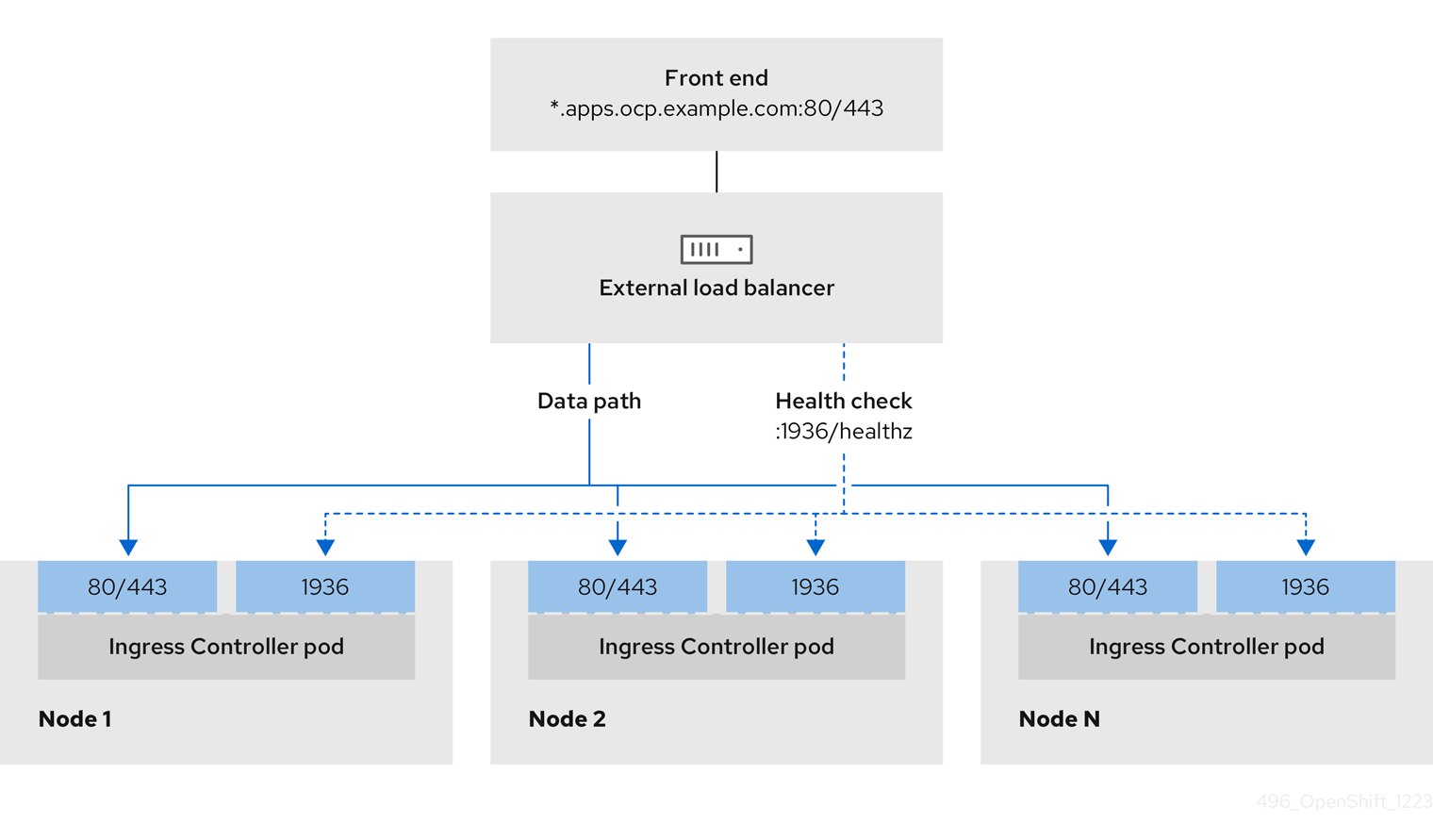

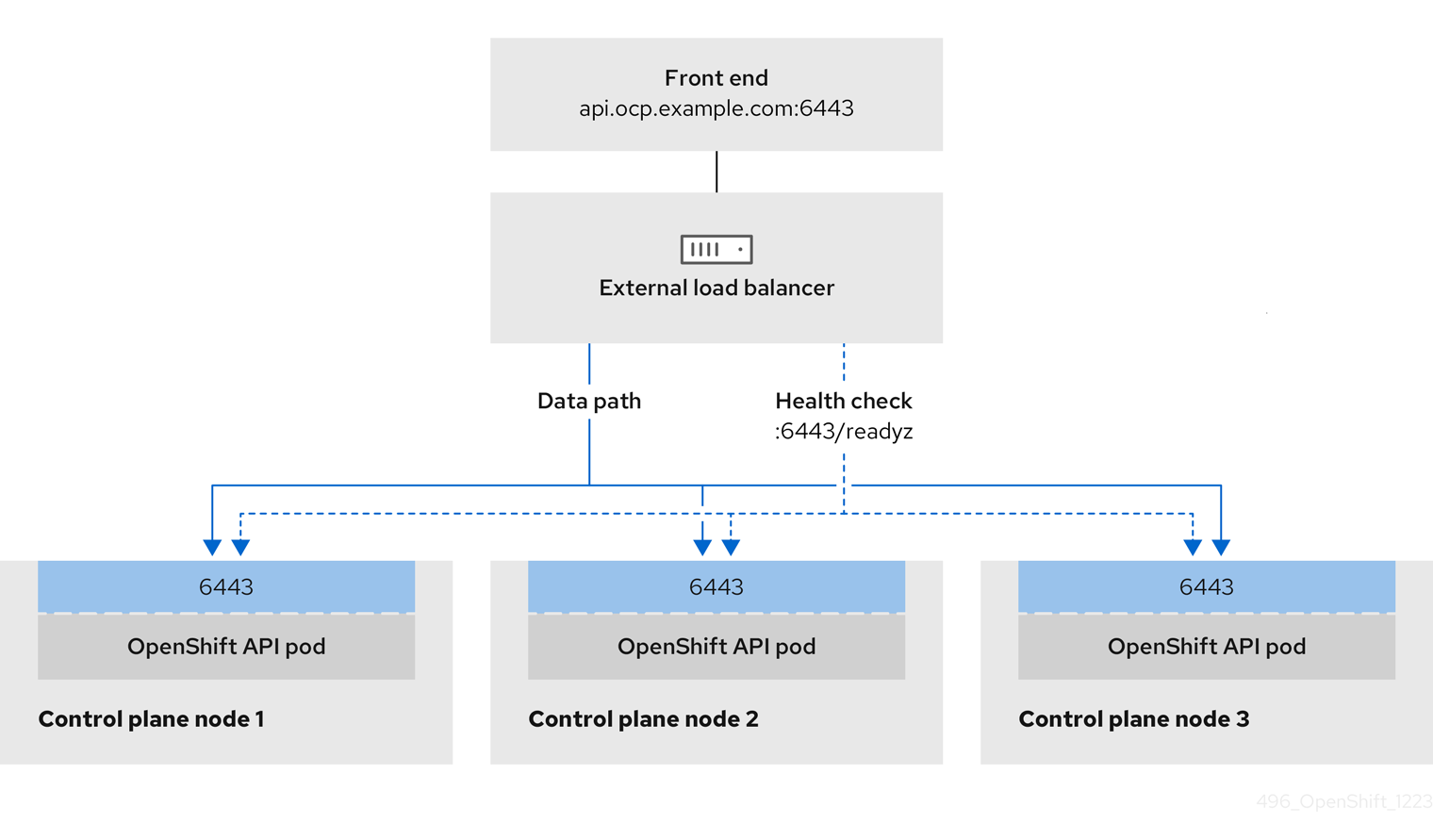

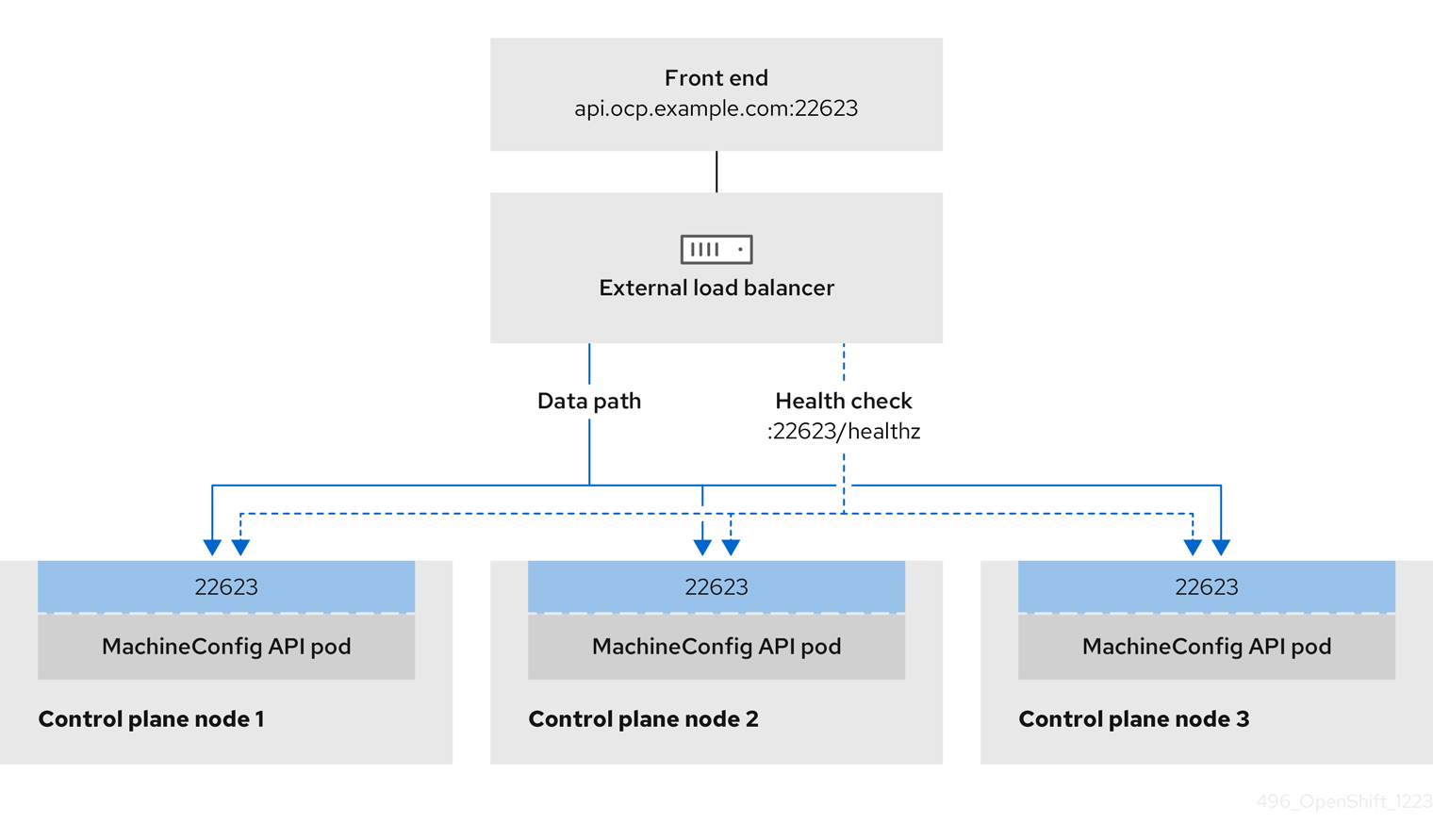

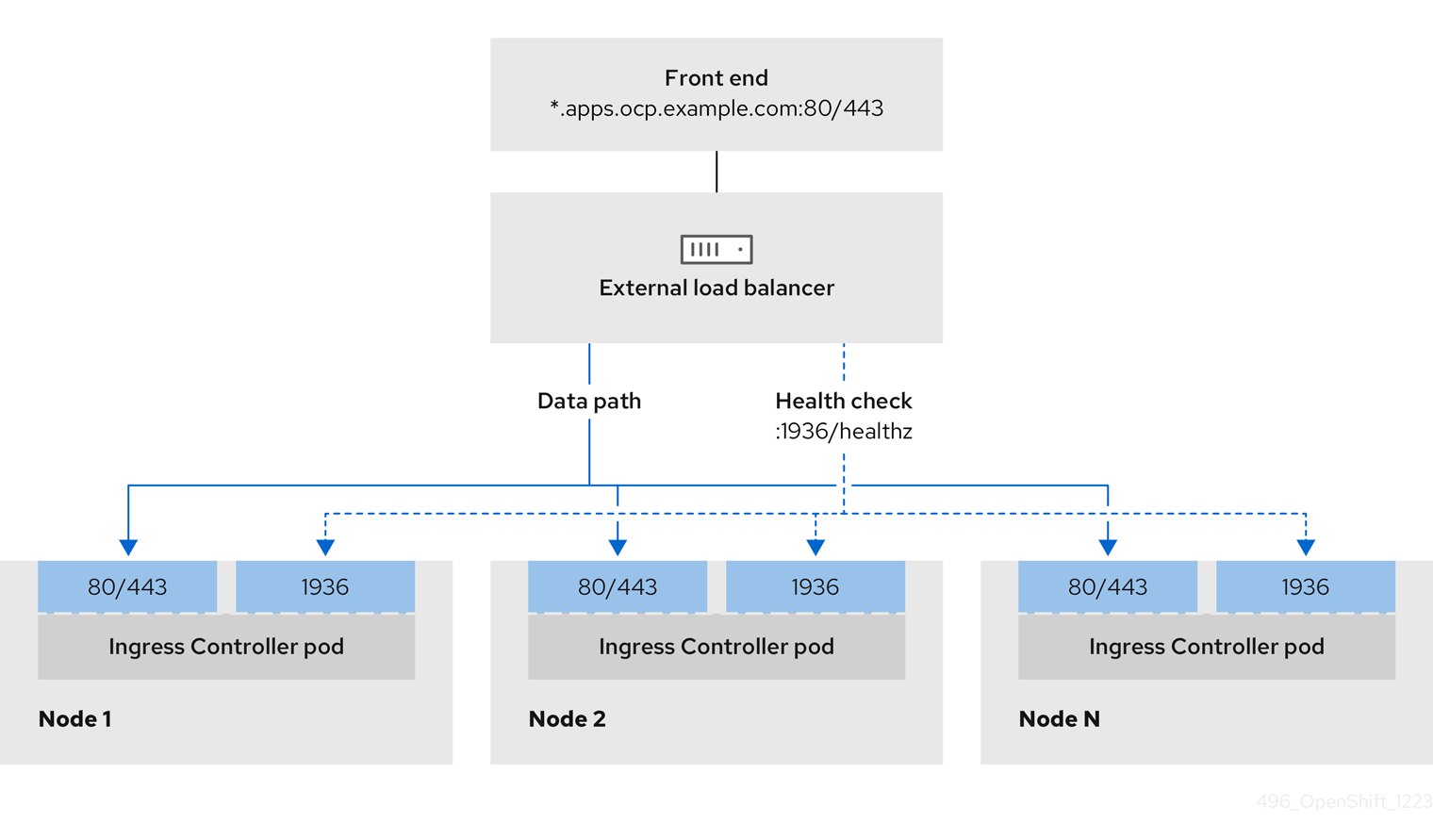

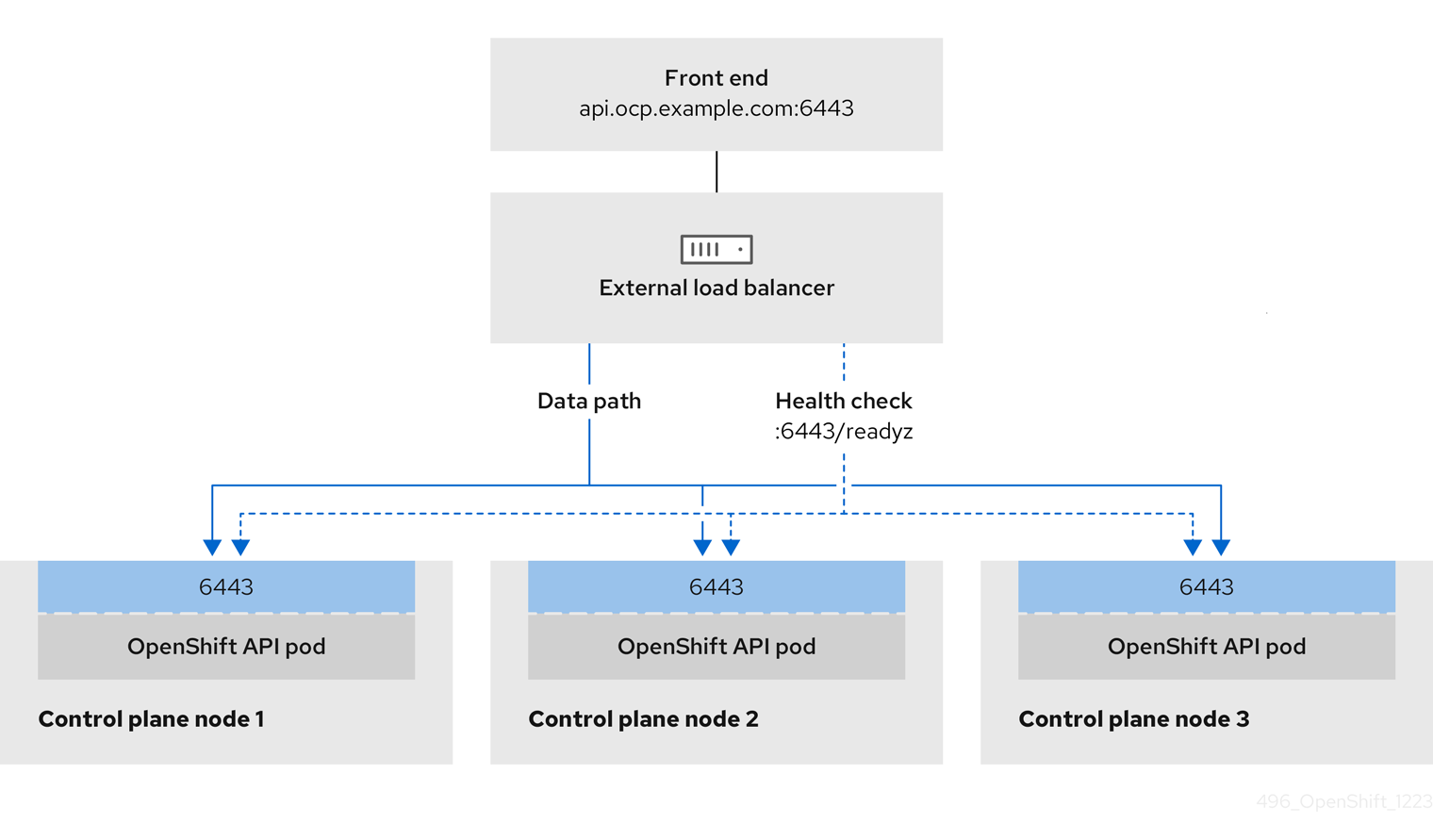

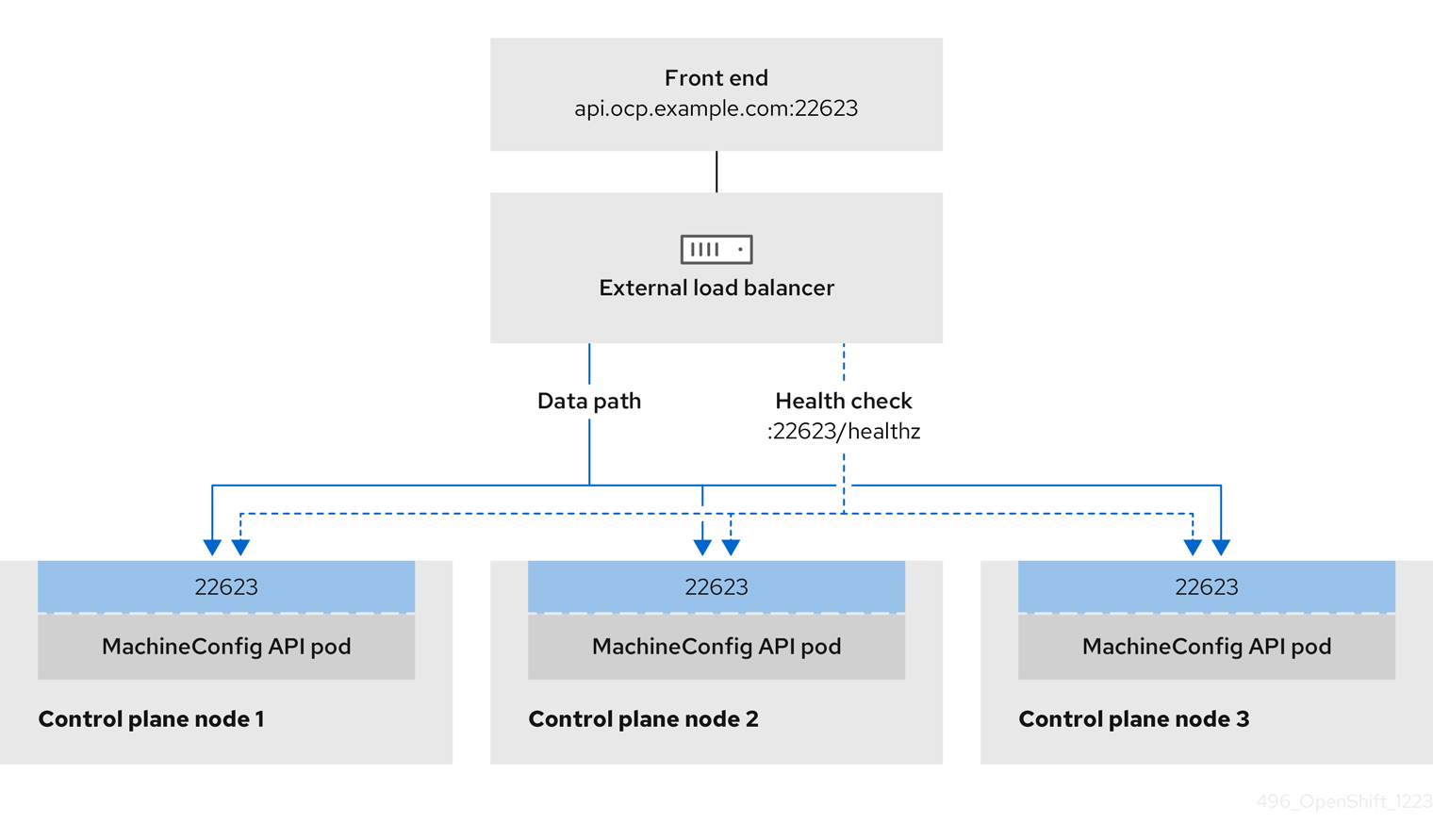

您可以选择是否要为用户管理的负载均衡器配置一个或多个所有服务。仅配置 Ingress Controller 服务是一个通用的配置选项。要更好地了解每个服务,请查看以下图表:

图 21.1. 显示 OpenShift Container Platform 环境中运行的 Ingress Controller 的网络工作流示例

图 21.2. 显示 OpenShift Container Platform 环境中运行的 OpenShift API 的网络工作流示例

图 21.3. 显示 OpenShift Container Platform 环境中运行的 OpenShift MachineConfig API 的网络工作流示例

用户管理的负载均衡器支持以下配置选项:

- 使用节点选择器将 Ingress Controller 映射到一组特定的节点。您必须为这个集合中的每个节点分配一个静态 IP 地址,或者将每个节点配置为从动态主机配置协议(DHCP)接收相同的 IP 地址。基础架构节点通常接收这种类型的配置。

以子网上的所有 IP 地址为目标。此配置可减少维护开销,因为您可以在这些网络中创建和销毁节点,而无需重新配置负载均衡器目标。如果您使用较小的网络上的机器集来部署入口 pod,如

/27或/28,您可以简化负载均衡器目标。提示您可以通过检查机器配置池的资源来列出网络中存在的所有 IP 地址。

在为 OpenShift Container Platform 集群配置用户管理的负载均衡器前,请考虑以下信息:

- 对于前端 IP 地址,您可以对前端 IP 地址、Ingress Controller 的负载均衡器和 API 负载均衡器使用相同的 IP 地址。查看厂商的文档以获取此功能的相关信息。

对于后端 IP 地址,请确保 OpenShift Container Platform control plane 节点的 IP 地址在用户管理的负载均衡器生命周期内不会改变。您可以通过完成以下操作之一来实现此目的:

- 为每个 control plane 节点分配一个静态 IP 地址。

- 将每个节点配置为在每次节点请求 DHCP 租期时从 DHCP 接收相同的 IP 地址。根据供应商,DHCP 租期可能采用 IP 保留或静态 DHCP 分配的形式。

- 在 Ingress Controller 后端服务的用户管理的负载均衡器中手动定义运行 Ingress Controller 的每个节点。例如,如果 Ingress Controller 移到未定义节点,则可能会出现连接中断。

21.2.4.5.1. 配置用户管理的负载均衡器

您可以将 OpenShift Container Platform 集群配置为使用用户管理的负载均衡器来代替默认负载均衡器。

在配置用户管理的负载均衡器前,请确保阅读用户管理的负载均衡器部分。

阅读适用于您要为用户管理的负载均衡器配置的服务的以下先决条件。

MetalLB,在集群中运行,充当用户管理的负载均衡器。

OpenShift API 的先决条件

- 您定义了前端 IP 地址。

TCP 端口 6443 和 22623 在负载均衡器的前端 IP 地址上公开。检查以下项:

- 端口 6443 提供对 OpenShift API 服务的访问。

- 端口 22623 可以为节点提供 ignition 启动配置。

- 前端 IP 地址和端口 6443 可以被您的系统的所有用户访问,其位置为 OpenShift Container Platform 集群外部。

- 前端 IP 地址和端口 22623 只能被 OpenShift Container Platform 节点访问。

- 负载均衡器后端可以在端口 6443 和 22623 上与 OpenShift Container Platform control plane 节点通信。

Ingress Controller 的先决条件

- 您定义了前端 IP 地址。

- TCP 端口 443 和 80 在负载均衡器的前端 IP 地址上公开。

- 前端 IP 地址、端口 80 和端口 443 可以被您的系统所有用户访问,以及 OpenShift Container Platform 集群外部的位置。

- 前端 IP 地址、端口 80 和端口 443 可被 OpenShift Container Platform 集群中运行的所有节点访问。

- 负载均衡器后端可以在端口 80、443 和 1936 上与运行 Ingress Controller 的 OpenShift Container Platform 节点通信。

健康检查 URL 规格的先决条件

您可以通过设置健康检查 URL 来配置大多数负载均衡器,以确定服务是否可用或不可用。OpenShift Container Platform 为 OpenShift API、Machine Configuration API 和 Ingress Controller 后端服务提供这些健康检查。

以下示例显示了之前列出的后端服务的健康检查规格:

Kubernetes API 健康检查规格示例

Path: HTTPS:6443/readyz Healthy threshold: 2 Unhealthy threshold: 2 Timeout: 10 Interval: 10

Path: HTTPS:6443/readyz

Healthy threshold: 2

Unhealthy threshold: 2

Timeout: 10

Interval: 10Machine Config API 健康检查规格示例

Path: HTTPS:22623/healthz Healthy threshold: 2 Unhealthy threshold: 2 Timeout: 10 Interval: 10

Path: HTTPS:22623/healthz

Healthy threshold: 2

Unhealthy threshold: 2

Timeout: 10

Interval: 10Ingress Controller 健康检查规格示例

Path: HTTP:1936/healthz/ready Healthy threshold: 2 Unhealthy threshold: 2 Timeout: 5 Interval: 10

Path: HTTP:1936/healthz/ready

Healthy threshold: 2

Unhealthy threshold: 2

Timeout: 5

Interval: 10流程

配置 HAProxy Ingress Controller,以便您可以在端口 6443、22623、443 和 80 上从负载均衡器访问集群。根据您的需要,您可以在 HAProxy 配置中指定来自多个子网的单个子网或 IP 地址的 IP 地址。

带有列出子网的 HAProxy 配置示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 带有多个列出子网的 HAProxy 配置示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

curlCLI 命令验证用户管理的负载均衡器及其资源是否正常运行:运行以下命令并查看响应,验证集群机器配置 API 是否可以被 Kubernetes API 服务器资源访问:

curl https://<loadbalancer_ip_address>:6443/version --insecure

$ curl https://<loadbalancer_ip_address>:6443/version --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,您会收到 JSON 对象的响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并观察输出,验证集群机器配置 API 是否可以被 Machine 配置服务器资源访问:

curl -v https://<loadbalancer_ip_address>:22623/healthz --insecure

$ curl -v https://<loadbalancer_ip_address>:22623/healthz --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

HTTP/1.1 200 OK Content-Length: 0

HTTP/1.1 200 OK Content-Length: 0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并观察输出,验证控制器是否可以被端口 80 上的 Ingress Controller 资源访问:

curl -I -L -H "Host: console-openshift-console.apps.<cluster_name>.<base_domain>" http://<load_balancer_front_end_IP_address>

$ curl -I -L -H "Host: console-openshift-console.apps.<cluster_name>.<base_domain>" http://<load_balancer_front_end_IP_address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

HTTP/1.1 302 Found content-length: 0 location: https://console-openshift-console.apps.ocp4.private.opequon.net/ cache-control: no-cache

HTTP/1.1 302 Found content-length: 0 location: https://console-openshift-console.apps.ocp4.private.opequon.net/ cache-control: no-cacheCopy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并观察输出,验证控制器是否可以被端口 443 上的 Ingress Controller 资源访问:

curl -I -L --insecure --resolve console-openshift-console.apps.<cluster_name>.<base_domain>:443:<Load Balancer Front End IP Address> https://console-openshift-console.apps.<cluster_name>.<base_domain>

$ curl -I -L --insecure --resolve console-openshift-console.apps.<cluster_name>.<base_domain>:443:<Load Balancer Front End IP Address> https://console-openshift-console.apps.<cluster_name>.<base_domain>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

配置集群的 DNS 记录,使其以用户管理的负载均衡器的前端 IP 地址为目标。您必须在负载均衡器上将记录更新为集群 API 和应用程序的 DNS 服务器。

修改 DNS 记录示例

<load_balancer_ip_address> A api.<cluster_name>.<base_domain> A record pointing to Load Balancer Front End

<load_balancer_ip_address> A api.<cluster_name>.<base_domain> A record pointing to Load Balancer Front EndCopy to Clipboard Copied! Toggle word wrap Toggle overflow <load_balancer_ip_address> A apps.<cluster_name>.<base_domain> A record pointing to Load Balancer Front End

<load_balancer_ip_address> A apps.<cluster_name>.<base_domain> A record pointing to Load Balancer Front EndCopy to Clipboard Copied! Toggle word wrap Toggle overflow 重要DNS 传播可能需要一些时间才能获得每个 DNS 记录。在验证每个记录前,请确保每个 DNS 记录传播。

要使 OpenShift Container Platform 集群使用用户管理的负载均衡器,您必须在集群的

install-config.yaml文件中指定以下配置:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 为

type参数设置UserManaged,为集群指定用户管理的负载均衡器。参数默认为OpenShiftManagedDefault,它表示默认的内部负载均衡器。对于openshift-kni-infra命名空间中定义的服务,用户管理的负载均衡器可将coredns服务部署到集群中的 pod,但忽略keepalived和haproxy服务。 - 2

- 指定用户管理的负载均衡器时所需的参数。指定用户管理的负载均衡器的公共 IP 地址,以便 Kubernetes API 可以与用户管理的负载均衡器通信。

- 3

- 指定用户管理的负载均衡器时所需的参数。指定用户管理的负载均衡器的公共 IP 地址,以便用户管理的负载均衡器可以管理集群的入口流量。

验证

使用

curlCLI 命令验证用户管理的负载均衡器和 DNS 记录配置是否正常工作:运行以下命令并查看输出,验证您可以访问集群 API:

curl https://api.<cluster_name>.<base_domain>:6443/version --insecure

$ curl https://api.<cluster_name>.<base_domain>:6443/version --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,您会收到 JSON 对象的响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并查看输出,验证您可以访问集群机器配置:

curl -v https://api.<cluster_name>.<base_domain>:22623/healthz --insecure

$ curl -v https://api.<cluster_name>.<base_domain>:22623/healthz --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

HTTP/1.1 200 OK Content-Length: 0

HTTP/1.1 200 OK Content-Length: 0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并查看输出,验证您可以在端口上访问每个集群应用程序:

curl http://console-openshift-console.apps.<cluster_name>.<base_domain> -I -L --insecure

$ curl http://console-openshift-console.apps.<cluster_name>.<base_domain> -I -L --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并查看输出,验证您可以在端口 443 上访问每个集群应用程序:

curl https://console-openshift-console.apps.<cluster_name>.<base_domain> -I -L --insecure

$ curl https://console-openshift-console.apps.<cluster_name>.<base_domain> -I -L --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

21.2.4.6. 部署集群

您可以在兼容云平台上安装 OpenShift Container Platform。

在初始安装过程中,您只能运行安装程序的 create cluster 命令一次。

先决条件

- 您有 OpenShift Container Platform 安装程序和集群的 pull secret。

- 已确认主机上的云供应商帐户具有部署集群的正确权限。权限不正确的帐户会导致安装过程失败,并显示包括缺失权限的错误消息。

可选:在创建集群时,配置外部负载均衡器来代替默认负载均衡器。

重要您不需要为安装程序指定 API 和 Ingress 静态地址。如果选择此配置,则必须采取额外的操作来定义接受每个引用的 vSphere 子网的 IP 地址的网络目标。请参阅"配置用户管理的负载均衡器"部分。

流程

删除所有不使用您为集群配置的 GCP 帐户的服务帐户密钥的现有 GCP 凭证,这些凭证存储在以下位置:

-

GOOGLE_CREDENTIALS、GOOGLE_CLOUD_KEYFILE_JSON或GCLOUD_KEYFILE_JSON环境变量 -

The

~/.gcp/osServiceAccount.jsonfile -

gcloud cli默认凭证

-

进入包含安装程序的目录并初始化集群部署:

进入包含安装程序的目录并初始化集群部署:

./openshift-install create cluster --dir <installation_directory> \ --log-level=info$ ./openshift-install create cluster --dir <installation_directory> \1 --log-level=info2 Copy to Clipboard Copied! Toggle word wrap Toggle overflow

可选:从您用来安装集群的 IAM 帐户删除或禁用

AdministratorAccess策略。注意只有在安装过程中才需要

AdministratorAccess策略提供的升级权限。可选:您可以减少用来安装集群的服务帐户的权限数量。

-

如果将

Owner角色分配给您的服务帐户,您可以删除该角色并将其替换为Viewer角色。 -

如果包含

Service Account Key Admin 角色,您可以将其删除。

-

如果将

验证

当集群部署成功完成时:

-

终端会显示用于访问集群的说明,包括指向 Web 控制台和

kubeadmin用户的凭证的链接。 -

凭证信息还会输出到

<installation_directory>/.openshift_install.log.

不要删除安装程序或安装程序所创建的文件。需要这两者才能删除集群。

输出示例

-

安装程序生成的 Ignition 配置文件包含在 24 小时后过期的证书,然后在过期时进行续订。如果在更新证书前关闭集群,且集群在 24 小时后重启,集群会自动恢复过期的证书。一个例外是,您必须手动批准待处理的

node-bootstrapper证书签名请求(CSR)来恢复 kubelet 证书。如需更多信息,请参阅从过期的 control plane 证书 中恢复的文档。 - 建议您在 Ignition 配置文件生成后的 12 小时内使用它们,因为 24 小时的证书会在集群安装后的 16 小时到 22 小时间进行轮转。通过在 12 小时内使用 Ignition 配置文件,您可以避免在安装过程中因为执行了证书更新而导致安装失败的问题。

21.2.4.7. 使用 CLI 登录集群

您可以通过导出集群 kubeconfig 文件,以默认系统用户身份登录集群。kubeconfig 文件包含有关集群的信息,供 CLI 用于将客户端连接到正确的集群和 API 服务器。该文件特定于集群,在 OpenShift Container Platform 安装过程中创建。

先决条件

- 已部署 OpenShift Container Platform 集群。

-

已安装

ocCLI。

流程

导出

kubeadmin凭证:export KUBECONFIG=<installation_directory>/auth/kubeconfig

$ export KUBECONFIG=<installation_directory>/auth/kubeconfig1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 对于

<installation_directory>,请指定安装文件保存到的目录的路径。

验证您可以使用导出的配置成功运行

oc命令:oc whoami

$ oc whoamiCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

system:admin

system:adminCopy to Clipboard Copied! Toggle word wrap Toggle overflow

21.2.4.8. 创建 registry 存储

安装集群后,必须为 registry Operator 创建存储。

21.2.4.8.1. 安装过程中删除的镜像 registry

在不提供可共享对象存储的平台上,OpenShift Image Registry Operator bootstraps 本身为 Removed。这允许 openshift-installer 在这些平台类型上完成安装。

安装后,您必须编辑 Image Registry Operator 配置,将 managementState 从 Removed 切换到 Managed。完成此操作后,您必须配置存储。

21.2.4.8.2. 镜像 registry 存储配置

Amazon Web Services 提供默认存储,这意味着 Image Registry Operator 在安装后可用。但是,如果 Registry Operator 无法创建 S3 存储桶并自动配置存储,您需要手工配置 registry 存储。

显示配置生产集群所需的持久性卷的说明。如果适用,显示有关将空目录配置为存储位置的说明,这仅适用于非生产集群。

提供了在升级过程中使用 Recreate rollout 策略来允许镜像 registry 使用块存储类型的说明。

21.2.4.8.2.1. 为 VMware vSphere 配置 registry 存储

作为集群管理员,在安装后需要配置 registry 来使用存储。

先决条件

- 集群管理员权限。

- VMware vSphere 上有一个集群。

为集群置备的持久性存储,如 Red Hat OpenShift Data Foundation。

重要当您只有一个副本时,OpenShift Container Platform 支持对镜像 registry 存储的

ReadWriteOnce访问。ReadWriteOnce访问还要求 registry 使用Recreaterollout 策略。要部署支持高可用性的镜像 registry,需要两个或多个副本,ReadWriteMany访问。- 必须具有"100Gi"容量.

测试显示在 RHEL 中使用 NFS 服务器作为核心服务的存储后端的问题。这包括 OpenShift Container Registry 和 Quay,Prometheus 用于监控存储,以及 Elasticsearch 用于日志存储。因此,不建议使用 RHEL NFS 作为 PV 后端用于核心服务。

市场上的其他 NFS 实现可能没有这些问题。如需了解更多与此问题相关的信息,请联络相关的 NFS 厂商。

流程

要将 registry 配置为使用存储,修改

configs.imageregistry/cluster资源中的spec.storage.pvc。注意使用共享存储时,请查看您的安全设置以防止外部访问。

验证您没有 registry pod:

oc get pod -n openshift-image-registry -l docker-registry=default

$ oc get pod -n openshift-image-registry -l docker-registry=defaultCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

No resourses found in openshift-image-registry namespace

No resourses found in openshift-image-registry namespaceCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注意如果您的输出中有一个 registry pod,则不需要继续这个过程。

检查 registry 配置:

oc edit configs.imageregistry.operator.openshift.io

$ oc edit configs.imageregistry.operator.openshift.ioCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

storage: pvc: claim:storage: pvc: claim:1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 将

claim字段留空以允许自动创建image-registry-storage持久性卷声明(PVC)。PVC 基于默认存储类生成。但请注意,默认存储类可能会提供 ReadWriteOnce (RWO)卷,如 RADOS 块设备(RBD),这可能会在复制到多个副本时导致问题。

检查

clusteroperator状态:oc get clusteroperator image-registry

$ oc get clusteroperator image-registryCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

NAME VERSION AVAILABLE PROGRESSING DEGRADED SINCE MESSAGE image-registry 4.7 True False False 6h50m

NAME VERSION AVAILABLE PROGRESSING DEGRADED SINCE MESSAGE image-registry 4.7 True False False 6h50mCopy to Clipboard Copied! Toggle word wrap Toggle overflow

21.2.4.8.2.2. 为 VMware vSphere 配置块 registry 存储

要允许镜像 registry 在作为集群管理员升级过程中使用块存储类型,如 vSphere Virtual Machine Disk(VMDK),您可以使用 Recreate rollout 策略。

支持块存储卷,但不建议在生产环境中用于镜像 registry。在块存储上配置 registry 的安装不具有高可用性,因为 registry 无法具有多个副本。

流程

输入以下命令将镜像 registry 存储设置为块存储类型,对 registry 进行补丁,使其使用

Recreaterollout 策略,并只使用一个副本运行:oc patch config.imageregistry.operator.openshift.io/cluster --type=merge -p '{"spec":{"rolloutStrategy":"Recreate","replicas":1}}'$ oc patch config.imageregistry.operator.openshift.io/cluster --type=merge -p '{"spec":{"rolloutStrategy":"Recreate","replicas":1}}'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 为块存储设备置备 PV,并为该卷创建 PVC。请求的块卷使用 ReadWriteOnce(RWO)访问模式。

创建包含以下内容的

pvc.yaml文件以定义 VMware vSpherePersistentVolumeClaim对象:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令从文件创建

PersistentVolumeClaim对象:oc create -f pvc.yaml -n openshift-image-registry

$ oc create -f pvc.yaml -n openshift-image-registryCopy to Clipboard Copied! Toggle word wrap Toggle overflow

输入以下命令编辑 registry 配置,使其引用正确的 PVC:

oc edit config.imageregistry.operator.openshift.io -o yaml

$ oc edit config.imageregistry.operator.openshift.io -o yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 输出示例

storage: pvc: claim:storage: pvc: claim:1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 通过创建自定义 PVC,您可以将

claim字段留空,以便默认自动创建image-registry-storagePVC。

有关配置 registry 存储以便引用正确的 PVC 的说明,请参阅 为 vSphere 配置 registry。

21.2.4.9. OpenShift Container Platform 的 Telemetry 访问

在 OpenShift Container Platform 4.16 中,默认运行的 Telemetry 服务提供有关集群健康状况和成功更新的指标,需要访问互联网。如果您的集群连接到互联网,Telemetry 会自动运行,而且集群会注册到 OpenShift Cluster Manager。

确认 OpenShift Cluster Manager 清单正确后,可以由 Telemetry 自动维护,也可以使用 OpenShift Cluster Manager 手动维护,使用订阅监控来跟踪帐户或多集群级别的 OpenShift Container Platform 订阅。

21.2.4.10. 后续步骤

- 自定义集群。

- 如果需要,您可以选择 不使用远程健康报告。

- 设置 registry 并配置 registry 存储。

- 可选: 查看 vSphere 问题检测器 Operator 中的事件,以确定集群是否有权限或存储配置问题。

21.2.5. 使用自定义网络在 vSphere 上安装集群

在 OpenShift Container Platform 版本 4.16 中,您可以使用安装程序置备的基础架构和自定义的网络配置选项在 VMware vSphere 实例上安装集群。通过自定义网络配置,您的集群可以与环境中现有的 IP 地址分配共存,并与现有的 MTU 和 VXLAN 配置集成。要自定义安装,请在安装集群前修改 install-config.yaml 文件中的参数。

您必须在安装过程中设置大多数网络配置参数,且您只能在正在运行的集群中修改 kubeProxy 配置参数。

OpenShift Container Platform 支持将集群部署到单个 VMware vCenter 中。不支持在多个 vCenter 上使用机器/机器集部署集群。

21.2.5.1. 先决条件

- 您已完成了 准备使用安装程序置备的基础架构安装集群 中的任务。

- 您检查了 VMware 平台许可证。红帽不会对 VMware 许可证产生任何限制,但有些 VMware 基础架构组件需要许可。

- 您可以参阅有关 OpenShift Container Platform 安装和更新 流程的详细信息。

- 您可以阅读有关 选择集群安装方法的文档,并为用户准备它。

-

已为集群置备了 持久性存储。要部署私有镜像 registry,您的存储必须提供

ReadWriteMany访问模式。 - OpenShift Container Platform 安装程序需要访问 vCenter 和 ESXi 主机上的端口 443。您确认可以访问端口 443。

- 如果您使用防火墙,请与管理员一起确认可以访问端口 443。control plane 节点必须能够通过端口 443 访问 vCenter 和 ESXi 主机,才能成功安装。

如果使用防火墙,则会 将其配置为允许集群需要访问的站点。

注意如果要配置代理,请务必查看此站点列表。

21.2.5.2. OpenShift Container Platform 互联网访问

在 OpenShift Container Platform 4.16 中,您需要访问互联网来安装集群。

您必须具有以下互联网访问权限:

- 访问 OpenShift Cluster Manager 以下载安装程序并执行订阅管理。如果集群可以访问互联网,并且没有禁用 Telemetry,该服务会自动授权您的集群。

- 访问 Quay.io,以获取安装集群所需的软件包。

- 获取执行集群更新所需的软件包。

如果您的集群无法直接访问互联网,则可以在置备的某些类型的基础架构上执行受限网络安装。在此过程中,您可以下载所需的内容,并使用它为镜像 registry 填充安装软件包。对于某些安装类型,集群要安装到的环境不需要访问互联网。在更新集群前,您要更新镜像 registry 的内容。

21.2.5.3. VMware vSphere 区域和区启用

您可以将 OpenShift Container Platform 集群部署到在单个 VMware vCenter 中运行的多个 vSphere 数据中心。每个数据中心都可以运行多个集群。此配置降低了导致集群失败的硬件故障或网络中断的风险。要启用区域和区域,您必须为 OpenShift Container Platform 集群定义多个故障域。

VMware vSphere 区域和区启用功能需要 vSphere Container Storage Interface (CSI) 驱动程序作为集群中的默认存储驱动程序。因此,这个功能只在新安装的集群中可用。

对于从上一版本升级的集群,您必须为集群启用 CSI 自动迁移。然后,您可以为升级的集群配置多个区域和区域。

默认安装配置将集群部署到单个 vSphere 数据中心。如果要将集群部署到多个 vSphere 数据中心,您必须创建一个启用地区和区功能的安装配置文件。

默认 install-config.yaml 文件包含 vcenters 和 failureDomains 字段,您可以在其中为 OpenShift Container Platform 集群指定多个 vSphere 数据中心和集群。如果要在由单个数据中心组成的 vSphere 环境中安装 OpenShift Container Platform 集群,您可以将这些字段留空。

以下列表描述了为集群定义区和区域相关的术语:

-

故障域:建立地区和区域之间的关系。您可以使用 vCenter 对象(如

datastore对象)定义故障域。故障域定义 OpenShift Container Platform 集群节点的 vCenter 位置。 -

Region :指定 vCenter 数据中心。您可以使用

openshift-region标签类别中的标签来定义区域。 -

Zone:指定一个 vCenter 集群。您可以使用

openshift-zone标签类别中的标签来定义区。

如果您计划在 install-config.yaml 文件中指定多个故障域,则必须在创建配置文件前创建标签类别、区域标签和区域标签。

您必须为每个代表一个区域的 vCenter 数据中心创建一个 vCenter 标签。另外,您必须为比数据中心(代表一个区)中运行的每个集群创建一个 vCenter 标签。创建标签后,您必须将每个标签附加到对应的数据中心和集群。

下表概述了在单个 VMware vCenter 中运行的多个 vSphere 数据中心的区域、区域和标签之间的关系示例。

| 数据中心(区域) | 集群(区) | Tags |

|---|---|---|

| us-east | us-east-1 | us-east-1a |

| us-east-1b | ||

| us-east-2 | us-east-2a | |

| us-east-2b | ||

| us-west | us-west-1 | us-west-1a |

| us-west-1b | ||

| us-west-2 | us-west-2a | |

| us-west-2b |

21.2.5.4. 创建安装配置文件

您可以自定义在 Amazon Web Services (AWS) 上安装的 OpenShift Container Platform 集群。Google Cloud Platform (GCP)。VMware vSphere.

先决条件

- 您有 OpenShift Container Platform 安装程序和集群的 pull secret。

流程

创建

install-config.yaml文件。进入包含安装程序的目录并运行以下命令:

./openshift-install create install-config --dir <installation_directory>

$ ./openshift-install create install-config --dir <installation_directory>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 对于

<installation_directory>,请指定要存储安装程序创建的文件的目录名称。

在指定目录时:

-

验证该目录是否具有

执行权限。在安装目录中运行 Terraform 二进制文件需要这个权限。 - 使用空目录。有些安装资产,如 bootstrap X.509 证书的过期间隔较短,因此不得重复使用安装目录。如果要重复使用另一个集群安装中的单个文件,您可以将它们复制到您的目录中。但是,安装资产的文件名可能会在发行版本间有所变化。从以前的 OpenShift Container Platform 版本中复制安装文件时请小心。

在提示符处,提供云的配置详情:

可选: 选择用于访问集群机器的 SSH 密钥。

注意对于您要在其上执行安装调试或灾难恢复的生产环境 OpenShift Container Platform 集群,请指定

ssh-agent进程使用的 SSH 密钥。- 选择 AWS 作为目标平台。

- 如果计算机上没有保存 Amazon Web Services (AWS) 配置集,请为您配置用于运行安装程序的用户输入 AWS 访问密钥 ID 和 Secret 访问密钥。

- 选择要将集群部署到的 AWS 区域。

- 选择您为集群配置的 Route 53 服务的基域。

- 选择 gcp 作为目标平台。

- 如果您没有为计算机上的 GCP 帐户配置服务帐户密钥,则必须从 GCP 获取它,并粘贴文件的内容或输入文件的绝对路径。

- 选择要在其中置备集群的项目 ID。默认值由您配置的服务帐户指定。

- 选择要将集群部署到的区域。

- 选择集群要部署到的基域。基域与您为集群创建的公共 DNS 区对应。

- Select vsphere 作为目标平台。

- 指定 vCenter 实例的名称。

指定创建集群所需的权限的 vCenter 帐户的用户名和密码。

安装程序连接到您的 vCenter 实例。

选择要连接的 vCenter 实例中的数据中心。

注意创建安装配置文件后,您可以修改该文件以创建多个 vSphere 数据中心环境。这意味着您可以将 OpenShift Container Platform 集群部署到在单个 VMware vCenter 中运行的多个 vSphere 数据中心。有关创建此环境的更多信息,请参阅名为 VMware vSphere 区域和区启用的部分。

选择要使用的默认 vCenter 数据存储。

警告您可以指定数据存储集群中存在的任何数据存储路径。默认情况下,使用 Storage vMotion 的存储分布式资源调度程序(SDRS)会自动为数据存储集群启用。红帽不支持 Storage vMotion,因此您必须禁用 Storage DRS 以避免 OpenShift Container Platform 集群的数据丢失问题。

您不能指定多个数据存储路径。如果需要在多个数据存储间指定虚拟机,请使用

数据存储对象在集群install-config.yaml配置文件中指定故障域。如需更多信息,请参阅"VMware vSphere 区域和区启用"。- 选择要在其中安装 OpenShift Container Platform 集群的 vCenter 集群。安装程序使用 vSphere 集群的 root 资源池作为默认资源池。

- 选择包含您配置的虚拟 IP 地址和 DNS 记录的 vCenter 实例中的网络。

- 输入您为 control plane API 访问配置的虚拟 IP 地址。

- 输入您为集群入口配置的虚拟 IP 地址。

- 输入基域。这个基域必须与您配置的 DNS 记录中使用的域相同。

为集群输入描述性名称。

您输入的集群名称必须与您在配置 DNS 记录时指定的集群名称匹配。

-

修改

install-config.yaml文件。您可以在"安装配置参数"部分找到有关可用参数的更多信息。 备份

install-config.yaml文件,以便您可以使用它安装多个集群。重要install-config.yaml文件会在安装过程中消耗掉。如果要重复使用此文件,必须现在备份。

您可以自定义 install-config.yaml 文件,以指定有关 OpenShift Container Platform 集群平台的更多详情,或修改所需参数的值。

- 1

- 集群的基域。所有 DNS 记录都必须是这个基域的子域,并包含集群名称。

- 2 3

controlPlane部分是一个单个映射,但compute部分是一系列映射。为满足不同数据结构的要求,compute部分的第一行必须以连字符-开头,controlPlane部分的第一行则不以连字符开头。仅使用一个 control plane 池。- 4

- 您在 DNS 记录中指定的集群名称。

- 6

- 可选:为 compute 和 control plane 机器提供额外的机器池参数配置。

- 7

- 建立地区和区域之间的关系。您可以使用 vCenter 对象(如

datastore对象)定义故障域。故障域定义 OpenShift Container Platform 集群节点的 vCenter 位置。 - 8

- 保存虚拟机文件、模板和 ISO 镜像的 vSphere 数据存储路径。重要

您可以指定数据存储集群中存在的任何数据存储路径。默认情况下,Storage vMotion 会自动为数据存储集群启用。红帽不支持 Storage vMotion,因此您必须禁用 Storage vMotion 以避免 OpenShift Container Platform 集群的数据丢失问题。

如果需要在多个数据存储间指定虚拟机,请使用

数据存储对象在集群install-config.yaml配置文件中指定故障域。如需更多信息,请参阅"VMware vSphere 区域和区启用"。 - 9

- 可选:为创建机器提供现有资源池。如果没有指定值,安装程序将使用 vSphere 集群的 root 资源池。

- 10

- 可选:由 OpenShift Container Platform 创建的每个虚拟机都会被分配一个特定于集群的唯一标签。分配的标签可让安装程序在集群停用时识别和删除关联的虚拟机。您可以最多列出十个额外标签 ID,以附加到安装程序置备的虚拟机。

- 11

- 安装程序关联的标签的 ID。例如,

urn:vmomi:InventoryServiceTag:208e713c-cae3-4b7f-918e-4051ca7d1f97:GLOBAL.有关确定标签 ID 的更多信息,请参阅 vSphere 标签和属性文档。 - 12

- vSphere 磁盘置备方法。

- 5

- 要安装的集群网络插件。默认值

OVNKubernetes是唯一支持的值。

在 OpenShift Container Platform 4.12 及更新的版本中,apiVIP 和 ingressVIP 配置设置已弃用。反之,使用列表格式在 apiVIPs 和 ingressVIPs 配置设置中输入值。

21.2.5.4.2. 在安装过程中配置集群范围的代理

生产环境可能会拒绝直接访问互联网,而是提供 HTTP 或 HTTPS 代理。您可以通过在 install-config.yaml 文件中配置代理设置,将新的 OpenShift Container Platform 集群配置为使用代理。

先决条件

-

您有一个现有的

install-config.yaml文件。 您检查了集群需要访问的站点,并确定它们中的任何站点是否需要绕过代理。默认情况下,所有集群出口流量都经过代理,包括对托管云供应商 API 的调用。如果需要,您将在

Proxy 对象的spec.noProxy字段中添加站点来绕过代理。注意Proxy对象status.noProxy字段使用安装配置中的networking.machineNetwork[].cidr、networking.clusterNetwork[].cidr和networking.serviceNetwork[]字段的值填充。对于在 Amazon Web Services(AWS)、Google Cloud Platform(GCP)、Microsoft Azure 和 Red Hat OpenStack Platform(RHOSP)上安装,

Proxy对象status.noProxy字段也会使用实例元数据端点填充(169.254.169.254)。

流程

编辑

install-config.yaml文件并添加代理设置。例如:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 用于创建集群外 HTTP 连接的代理 URL。URL 方案必须是

http。 - 2

- 用于创建集群外 HTTPS 连接的代理 URL。

- 3

- 要从代理中排除的目标域名、IP 地址或其他网络 CIDR 的逗号分隔列表。在域前面加上

.以仅匹配子域。例如,.y.com匹配x.y.com,但不匹配y.com。使用*绕过所有目的地的代理。如果您已将 AmazonEC2、Elastic Load Balancing和S3VPC 端点添加到 VPC 中,您必须将这些端点添加到noProxy字段。您必须包含 vCenter 的 IP 地址以及用于其机器的 IP 范围。 - 4

- 如果提供,安装程序会在

openshift-config命名空间中生成名为user-ca-bundle的配置映射,其包含代理 HTTPS 连接所需的一个或多个额外 CA 证书。然后,Cluster Network Operator 会创建trusted-ca-bundle配置映射,将这些内容与 Red Hat Enterprise Linux CoreOS(RHCOS)信任捆绑包合并,Proxy对象的trustedCA字段中也会引用此配置映射。additionalTrustBundle字段是必需的,除非代理的身份证书由来自 RHCOS 信任捆绑包的颁发机构签名。 - 5

- 可选:决定

Proxy对象的配置以引用trustedCA字段中user-ca-bundle配置映射的策略。允许的值是Proxyonly和Always。仅在配置了http/https代理时,使用Proxyonly引用user-ca-bundle配置映射。使用Always始终引用user-ca-bundle配置映射。默认值为Proxyonly。

注意安装程序不支持代理的

readinessEndpoints字段。注意如果安装程序超时,重启并使用安装程序的

wait-for命令完成部署。例如:./openshift-install wait-for install-complete --log-level debug

$ ./openshift-install wait-for install-complete --log-level debugCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 保存该文件并在安装 OpenShift Container Platform 时引用。

安装程序会创建一个名为 cluster 的集群范围代理,该代理 使用 提供的 install-config.yaml 文件中的代理设置。如果没有提供代理设置,仍然会创建一个 cluster Proxy 对象,但它会有一个空 spec。

只支持名为 cluster 的 Proxy 对象,且无法创建额外的代理。

21.2.5.4.3. 可选:使用双栈网络部署

对于 OpenShift Container Platform 集群中的双栈网络,您可以为集群节点配置 IPv4 和 IPv6 地址端点。要为集群节点配置 IPv4 和 IPv6 地址端点,请编辑 install-config.yaml 文件中的 machineNetwork、clusterNetwork 和 serviceNetwork 配置设置。每个设置必须分别有两个 CIDR 条目。对于将 IPv4 系列用作主地址系列的集群,请首先指定 IPv4 设置。对于将 IPv6 系列用作主地址系列的集群,请首先指定 IPv6 设置。

要为使用 IPv4 和 IPv6 地址的应用程序提供接口,请为 Ingress VIP 和 API VIP 服务配置 IPv4 和 IPv6 虚拟 IP (VIP) 地址端点。要配置 IPv4 和 IPv6 地址端点,请编辑 install-config.yaml 文件中的 apiVIPs 和 ingressVIPs 配置设置。apiVIPs 和 ingressVIPs 配置设置使用列表格式。列表的顺序决定了每个服务的主 VIP 地址和次 VIP 地址。

对于具有双栈网络配置的集群,您必须将 IPv4 和 IPv6 地址分配到同一接口。

21.2.5.4.4. 为 VMware vCenter 配置区域和区域

您可以修改默认安装配置文件,以便您可以将 OpenShift Container Platform 集群部署到在单个 VMware vCenter 中运行的多个 vSphere 数据中心。

之前版本的 OpenShift Container Platform 的默认 install-config.yaml 文件配置已弃用。您可以继续使用已弃用的默认配置,但 openshift-installer 会提示您显示在配置文件中已弃用字段的警告信息。

这个示例使用 govc 命令。govc 命令是 VMware 提供的开源命令;它不是红帽提供的。红帽支持团队不维护 govc 命令。有关下载和安装 govc 的说明,请参阅 VMware 文档网站

先决条件

您有一个现有的

install-config.yaml安装配置文件。重要您必须为 OpenShift Container Platform 集群指定一个故障域,以便您可以为 VMware vCenter 服务器置备数据中心对象。如果您需要在不同的数据中心、集群、数据存储和其他组件中置备虚拟机节点,请考虑指定多个故障域。要启用区域和区域,您必须为 OpenShift Container Platform 集群定义多个故障域。

流程

输入以下

govc命令行工具命令,以创建openshift-region和openshift-zonevCenter 标签类别:重要如果为

openshift-region和openshift-zonevCenter 标签类别指定不同的名称,OpenShift Container Platform 集群的安装会失败。govc tags.category.create -d "OpenShift region" openshift-region

$ govc tags.category.create -d "OpenShift region" openshift-regionCopy to Clipboard Copied! Toggle word wrap Toggle overflow govc tags.category.create -d "OpenShift zone" openshift-zone

$ govc tags.category.create -d "OpenShift zone" openshift-zoneCopy to Clipboard Copied! Toggle word wrap Toggle overflow 要为您要部署集群的每个区域 vSphere 数据中心创建一个 region 标签,请在终端中输入以下命令:

govc tags.create -c <region_tag_category> <region_tag>

$ govc tags.create -c <region_tag_category> <region_tag>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 要为您要部署集群的每个 vSphere 集群创建一个区标签,请输入以下命令:

govc tags.create -c <zone_tag_category> <zone_tag>

$ govc tags.create -c <zone_tag_category> <zone_tag>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令将区域标签附加到每个 vCenter 数据中心对象:

govc tags.attach -c <region_tag_category> <region_tag_1> /<data_center_1>

$ govc tags.attach -c <region_tag_category> <region_tag_1> /<data_center_1>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 输入以下命令将区域标签附加到每个 vCenter 数据中心对象:

govc tags.attach -c <zone_tag_category> <zone_tag_1> /<data_center_1>/host/vcs-mdcnc-workload-1

$ govc tags.attach -c <zone_tag_category> <zone_tag_1> /<data_center_1>/host/vcs-mdcnc-workload-1Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 进入包含安装程序的目录,并根据您选择的安装要求初始化集群部署。

在 vSphere 数据中心中定义的多个数据中心的 install-config.yaml 文件示例

21.2.5.5. 网络配置阶段

OpenShift Container Platform 安装前有两个阶段,您可以在其中自定义网络配置。

- 第 1 阶段

在创建清单文件前,您可以自定义

install-config.yaml文件中的以下与网络相关的字段:-

networking.networkType -

networking.clusterNetwork -

networking.serviceNetwork networking.machineNetwork如需更多信息,请参阅"安装配置参数"。

注意将

networking.machineNetwork设置为与首选子网所在的无类别域间路由 (CIDR) 匹配。重要CIDR 范围

172.17.0.0/16由libVirt保留。对于集群中的网络,您无法使用与172.17.0.0/16CIDR 范围重叠的任何其他 CIDR 范围。

-

- 第 2 阶段

-

运行

openshift-install create 清单创建清单文件后,您可以只使用您要修改的字段定义自定义 Cluster Network Operator 清单。您可以使用 清单指定高级网络配置。

在阶段 2 中,您无法覆盖 install-config.yaml 文件中在第 1 阶段指定的值。但是,您可以在第 2 阶段自定义网络插件。

21.2.5.6. 指定高级网络配置

您可以使用网络插件的高级网络配置将集群集成到现有网络环境中。

您只能在安装集群前指定高级网络配置。

不支持通过修改安装程序创建的 OpenShift Container Platform 清单文件来自定义网络配置。支持应用您创建的清单文件,如以下流程中所示。

先决条件

-

您已创建

install-config.yaml文件并完成对其所做的任何修改。

流程

进入包含安装程序的目录并创建清单:

./openshift-install create manifests --dir <installation_directory>

$ ./openshift-install create manifests --dir <installation_directory>1 Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

<installation_directory>指定包含集群的install-config.yaml文件的目录名称。

在

<installation_directory>/manifests/目录中为高级网络配置创建一个名为 cluster-network-03-config.yml的 stub 清单文件:apiVersion: operator.openshift.io/v1 kind: Network metadata: name: cluster spec:

apiVersion: operator.openshift.io/v1 kind: Network metadata: name: cluster spec:Copy to Clipboard Copied! Toggle word wrap Toggle overflow 在

cluster-network-03-config.yml文件中指定集群的高级网络配置,如下例所示:为 OVN-Kubernetes 网络供应商启用 IPsec

Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

可选:备份

manifests/cluster-network-03-config.yml文件。创建 Ignition 配置文件时,安装程序会使用manifests/目录。 删除定义 control plane 机器的 Kubernetes 清单文件和计算 machineSets:

rm -f openshift/99_openshift-cluster-api_master-machines-*.yaml openshift/99_openshift-cluster-api_worker-machineset-*.yaml

$ rm -f openshift/99_openshift-cluster-api_master-machines-*.yaml openshift/99_openshift-cluster-api_worker-machineset-*.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 由于您要自行创建和管理这些资源,因此不必初始化这些资源。

- 您可以使用机器 API 保留 MachineSet 文件以创建计算机器,但您必须更新对它们的引用以匹配您的环境。

21.2.5.6.1. 为您的网络指定多个子网

在 vSphere 主机上安装 OpenShift Container Platform 集群前,您可以为网络实现指定多个子网,以便 vSphere 云控制器管理器 (CCM) 可以为给定网络情况选择适当的子网。vSphere 可以使用子网来管理集群中的 pod 和服务。

对于此配置,您必须在 vSphere CCM 配置中指定内部和外部无类别域间路由 (CIDR) 实现。每个 CIDR 实现都会列出 CCM 用来决定与来自内部和外部网络的流量交互的 IP 地址范围。

在 vSphere CCM 配置中配置内部和外部 CIDR 实现可能会导致 vSphere CCM 选择错误的子网。这种情况会导致以下错误:

ERROR Bootstrap failed to complete: timed out waiting for the condition ERROR Failed to wait for bootstrapping to complete. This error usually happens when there is a problem with control plane hosts that prevents the control plane operators from creating the control plane.

ERROR Bootstrap failed to complete: timed out waiting for the condition

ERROR Failed to wait for bootstrapping to complete. This error usually happens when there is a problem with control plane hosts that prevents the control plane operators from creating the control plane.

此配置可能会导致与 MachineSet 对象与单个子网关联的新节点变得不可用,因为每个新节点接收 node.cloudprovider.kubernetes.io/uninitialized 污点。这些情况可能会导致与 Kubernetes API 服务器的通信问题,这可能会导致集群安装失败。

先决条件

- 为 OpenShift Container Platform 集群创建 Kubernetes 清单文件。

流程

-

从存储 OpenShift Container Platform 集群清单文件的目录中,打开

manifests/cluster-infrastructure-02-config.yml清单文件。 将

nodeNetworking对象添加到文件,并为对象指定内部和外部网络子网 CIDR 实现。提示对于大多数网络情况,请考虑设置标准多子网配置。此配置要求您在

nodeNetworking.internal.networkSubnetCidr和nodeNetworking.external.networkSubnetCidr参数中设置相同的 IP 地址范围。配置了

cluster-infrastructure-02-config.yml清单文件的示例Copy to Clipboard Copied! Toggle word wrap Toggle overflow

21.2.5.7. Cluster Network Operator 配置

集群网络的配置作为 Cluster Network Operator(CNO)配置的一部分指定,并存储在名为 cluster 的自定义资源(CR)对象中。CR 指定 operator.openshift.io API 组中的 Network API 的字段。

CNO 配置在集群安装过程中从 Network.config.openshift.io API 组中的 Network API 继承以下字段:

clusterNetwork- 从中分配 Pod IP 地址的 IP 地址池。

serviceNetwork- 服务的 IP 地址池.

defaultNetwork.type-

集群网络插件。

OVNKubernetes是安装期间唯一支持的插件。

您可以通过在名为 cluster 的 CNO 对象中设置 defaultNetwork 对象的字段来为集群指定集群网络插件配置。

21.2.5.7.1. Cluster Network Operator 配置对象

下表中描述了 Cluster Network Operator(CNO)的字段:

| 字段 | 类型 | 描述 |

|---|---|---|

|

|

|

CNO 对象的名称。这个名称始终是 |

|

|

| 用于指定从哪些 IP 地址块分配 Pod IP 地址以及集群中每个节点的子网前缀长度的列表。例如: |

|

|

| 服务的 IP 地址块。OpenShift SDN 和 OVN-Kubernetes 网络插件只支持服务网络的一个 IP 地址块。例如: spec: serviceNetwork: - 172.30.0.0/14

您只能在创建清单前在 |

|

|

| 为集群网络配置网络插件。 |

|

|

| 此对象的字段指定 kube-proxy 配置。如果使用 OVN-Kubernetes 集群网络供应商,则 kube-proxy 配置不会起作用。 |

defaultNetwork 对象配置

下表列出了 defaultNetwork 对象的值:

| 字段 | 类型 | 描述 |

|---|---|---|

|

|

|

注意 OpenShift Container Platform 默认使用 OVN-Kubernetes 网络插件。OpenShift SDN 不再作为新集群的安装选择提供。 |

|

|

| 此对象仅对 OVN-Kubernetes 网络插件有效。 |

配置 OVN-Kubernetes 网络插件

下表描述了 OVN-Kubernetes 网络插件的配置字段:

| 字段 | 类型 | 描述 |

|---|---|---|

|

|

| Geneve(通用网络虚拟化封装)覆盖网络的最大传输单元(MTU)。这根据主网络接口的 MTU 自动探测。您通常不需要覆盖检测到的 MTU。 如果自动探测的值不是您期望的值,请确认节点上主网络接口上的 MTU 是否正确。您不能使用这个选项更改节点上主网络接口的 MTU 值。

如果集群中不同节点需要不同的 MTU 值,则必须将此值设置为 |

|

|

|

用于所有 Geneve 数据包的端口。默认值为 |

|

|

| 指定用于自定义 IPsec 配置的配置对象。 |

|

|

| 为 IPv4 设置指定配置对象。 |

|

|

| 为 IPv6 设置指定配置对象。 |

|

|

| 指定用于自定义网络策略审计日志的配置对象。如果未设置,则使用默认的审计日志设置。 |

|

|

| 可选:指定一个配置对象来自定义如何将出口流量发送到节点网关。 注意 在迁移出口流量时,工作负载和服务流量会受到一定影响,直到 Cluster Network Operator (CNO) 成功推出更改。 |

| 字段 | 类型 | 描述 |

|---|---|---|

|

| 字符串 |

如果您的现有网络基础架构与

默认值为 |

|

| 字符串 |

如果您的现有网络基础架构与

默认值为 |

| 字段 | 类型 | 描述 |

|---|---|---|

|

| 字符串 |

如果您的现有网络基础架构与

默认值为 |

|

| 字符串 |

如果您的现有网络基础架构与

默认值为 |

| 字段 | 类型 | 描述 |

|---|---|---|

|

| 整数 |

每个节点每秒生成一次的消息数量上限。默认值为每秒 |

|

| 整数 |

审计日志的最大大小,以字节为单位。默认值为 |

|

| 整数 | 保留的日志文件的最大数量。 |

|

| 字符串 | 以下附加审计日志目标之一:

|

|

| 字符串 |

syslog 工具,如 as |

| 字段 | 类型 | 描述 |

|---|---|---|

|

|

|

将此字段设置为

此字段与 Open vSwitch 硬件卸载功能有交互。如果将此字段设置为 |

|

|

|

您可以使用 |

|

|

| 可选:指定一个对象来为主机配置内部 OVN-Kubernetes 伪装地址,以服务 IPv4 地址的流量。 |

|

|

| 可选:指定一个对象来为主机配置内部 OVN-Kubernetes 伪装地址,以服务 IPv6 地址的流量。 |

| 字段 | 类型 | 描述 |

|---|---|---|

|

|

|

内部使用的伪装 IPv4 地址,以启用主机服务流量。主机配置了这些 IP 地址和共享网关网桥接口。默认值为 |

| 字段 | 类型 | 描述 |

|---|---|---|

|

|

|

内部使用的伪装 IPv6 地址,以启用主机服务流量。主机配置了这些 IP 地址和共享网关网桥接口。默认值为 |

| 字段 | 类型 | 描述 |

|---|---|---|

|

|

| 指定 IPsec 实现的行为。必须是以下值之一:

|

启用 IPSec 的 OVN-Kubernetes 配置示例

使用 OVNKubernetes 可能会导致 IBM Power® 上的堆栈耗尽问题。

kubeProxyConfig 对象配置(仅限 OpenShiftSDN 容器网络接口)

kubeProxyConfig 对象的值在下表中定义:

| 字段 | 类型 | 描述 |

|---|---|---|

|

|

|

注意

由于 OpenShift Container Platform 4.3 及更高版本中引进了性能改进,不再需要调整 |

|

|

|

刷新 kubeProxyConfig:

proxyArguments:

iptables-min-sync-period:

- 0s

|

21.2.5.8. 用户管理的负载均衡器的服务

您可以将 OpenShift Container Platform 集群配置为使用用户管理的负载均衡器来代替默认负载均衡器。

配置用户管理的负载均衡器取决于您的厂商的负载均衡器。

本节中的信息和示例仅用于指导目的。有关供应商负载均衡器的更多信息,请参阅供应商文档。

红帽支持用户管理的负载均衡器的以下服务:

- Ingress Controller

- OpenShift API

- OpenShift MachineConfig API

您可以选择是否要为用户管理的负载均衡器配置一个或多个所有服务。仅配置 Ingress Controller 服务是一个通用的配置选项。要更好地了解每个服务,请查看以下图表:

图 21.4. 显示 OpenShift Container Platform 环境中运行的 Ingress Controller 的网络工作流示例

图 21.5. 显示 OpenShift Container Platform 环境中运行的 OpenShift API 的网络工作流示例

图 21.6. 显示 OpenShift Container Platform 环境中运行的 OpenShift MachineConfig API 的网络工作流示例

用户管理的负载均衡器支持以下配置选项:

- 使用节点选择器将 Ingress Controller 映射到一组特定的节点。您必须为这个集合中的每个节点分配一个静态 IP 地址,或者将每个节点配置为从动态主机配置协议(DHCP)接收相同的 IP 地址。基础架构节点通常接收这种类型的配置。

以子网上的所有 IP 地址为目标。此配置可减少维护开销,因为您可以在这些网络中创建和销毁节点,而无需重新配置负载均衡器目标。如果您使用较小的网络上的机器集来部署入口 pod,如

/27或/28,您可以简化负载均衡器目标。提示您可以通过检查机器配置池的资源来列出网络中存在的所有 IP 地址。

在为 OpenShift Container Platform 集群配置用户管理的负载均衡器前,请考虑以下信息:

- 对于前端 IP 地址,您可以对前端 IP 地址、Ingress Controller 的负载均衡器和 API 负载均衡器使用相同的 IP 地址。查看厂商的文档以获取此功能的相关信息。

对于后端 IP 地址,请确保 OpenShift Container Platform control plane 节点的 IP 地址在用户管理的负载均衡器生命周期内不会改变。您可以通过完成以下操作之一来实现此目的:

- 为每个 control plane 节点分配一个静态 IP 地址。

- 将每个节点配置为在每次节点请求 DHCP 租期时从 DHCP 接收相同的 IP 地址。根据供应商,DHCP 租期可能采用 IP 保留或静态 DHCP 分配的形式。

- 在 Ingress Controller 后端服务的用户管理的负载均衡器中手动定义运行 Ingress Controller 的每个节点。例如,如果 Ingress Controller 移到未定义节点,则可能会出现连接中断。

21.2.5.8.1. 配置用户管理的负载均衡器

您可以将 OpenShift Container Platform 集群配置为使用用户管理的负载均衡器来代替默认负载均衡器。

在配置用户管理的负载均衡器前,请确保阅读用户管理的负载均衡器部分。

阅读适用于您要为用户管理的负载均衡器配置的服务的以下先决条件。

MetalLB,在集群中运行,充当用户管理的负载均衡器。

OpenShift API 的先决条件

- 您定义了前端 IP 地址。

TCP 端口 6443 和 22623 在负载均衡器的前端 IP 地址上公开。检查以下项:

- 端口 6443 提供对 OpenShift API 服务的访问。

- 端口 22623 可以为节点提供 ignition 启动配置。

- 前端 IP 地址和端口 6443 可以被您的系统的所有用户访问,其位置为 OpenShift Container Platform 集群外部。

- 前端 IP 地址和端口 22623 只能被 OpenShift Container Platform 节点访问。

- 负载均衡器后端可以在端口 6443 和 22623 上与 OpenShift Container Platform control plane 节点通信。

Ingress Controller 的先决条件

- 您定义了前端 IP 地址。

- TCP 端口 443 和 80 在负载均衡器的前端 IP 地址上公开。

- 前端 IP 地址、端口 80 和端口 443 可以被您的系统所有用户访问,以及 OpenShift Container Platform 集群外部的位置。

- 前端 IP 地址、端口 80 和端口 443 可被 OpenShift Container Platform 集群中运行的所有节点访问。

- 负载均衡器后端可以在端口 80、443 和 1936 上与运行 Ingress Controller 的 OpenShift Container Platform 节点通信。

健康检查 URL 规格的先决条件

您可以通过设置健康检查 URL 来配置大多数负载均衡器,以确定服务是否可用或不可用。OpenShift Container Platform 为 OpenShift API、Machine Configuration API 和 Ingress Controller 后端服务提供这些健康检查。

以下示例显示了之前列出的后端服务的健康检查规格:

Kubernetes API 健康检查规格示例

Path: HTTPS:6443/readyz Healthy threshold: 2 Unhealthy threshold: 2 Timeout: 10 Interval: 10

Path: HTTPS:6443/readyz

Healthy threshold: 2

Unhealthy threshold: 2

Timeout: 10

Interval: 10Machine Config API 健康检查规格示例

Path: HTTPS:22623/healthz Healthy threshold: 2 Unhealthy threshold: 2 Timeout: 10 Interval: 10

Path: HTTPS:22623/healthz

Healthy threshold: 2

Unhealthy threshold: 2

Timeout: 10

Interval: 10Ingress Controller 健康检查规格示例

Path: HTTP:1936/healthz/ready Healthy threshold: 2 Unhealthy threshold: 2 Timeout: 5 Interval: 10

Path: HTTP:1936/healthz/ready

Healthy threshold: 2

Unhealthy threshold: 2

Timeout: 5

Interval: 10流程

配置 HAProxy Ingress Controller,以便您可以在端口 6443、22623、443 和 80 上从负载均衡器访问集群。根据您的需要,您可以在 HAProxy 配置中指定来自多个子网的单个子网或 IP 地址的 IP 地址。

带有列出子网的 HAProxy 配置示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 带有多个列出子网的 HAProxy 配置示例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 使用

curlCLI 命令验证用户管理的负载均衡器及其资源是否正常运行:运行以下命令并查看响应,验证集群机器配置 API 是否可以被 Kubernetes API 服务器资源访问:

curl https://<loadbalancer_ip_address>:6443/version --insecure

$ curl https://<loadbalancer_ip_address>:6443/version --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,您会收到 JSON 对象的响应:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并观察输出,验证集群机器配置 API 是否可以被 Machine 配置服务器资源访问:

curl -v https://<loadbalancer_ip_address>:22623/healthz --insecure

$ curl -v https://<loadbalancer_ip_address>:22623/healthz --insecureCopy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应:

HTTP/1.1 200 OK Content-Length: 0

HTTP/1.1 200 OK Content-Length: 0Copy to Clipboard Copied! Toggle word wrap Toggle overflow 运行以下命令并观察输出,验证控制器是否可以被端口 80 上的 Ingress Controller 资源访问:

curl -I -L -H "Host: console-openshift-console.apps.<cluster_name>.<base_domain>" http://<load_balancer_front_end_IP_address>

$ curl -I -L -H "Host: console-openshift-console.apps.<cluster_name>.<base_domain>" http://<load_balancer_front_end_IP_address>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 如果配置正确,命令的输出会显示以下响应: