24.9. Configuration du cryptage IPsec

Lorsque l'option IPsec est activée, tout le trafic réseau entre les nœuds du cluster OVN-Kubernetes est crypté avec IPsec Transport mode.

IPsec est désactivé par défaut. Il peut être activé pendant ou après l'installation du cluster. Pour plus d'informations sur l'installation d'un cluster, voir OpenShift Container Platform installation overview. Si vous devez activer IPsec après l'installation du cluster, vous devez d'abord redimensionner le MTU de votre cluster pour prendre en compte la surcharge de l'en-tête IPsec ESP.

La documentation suivante décrit comment activer et désactiver IPSec après l'installation du cluster.

24.9.1. Conditions préalables

-

Vous avez diminué la taille du MTU de la grappe de

46octets pour tenir compte de la surcharge supplémentaire de l'en-tête ESP IPsec. Pour plus d'informations sur le redimensionnement du MTU utilisé par votre cluster, reportez-vous à la section Modification du MTU pour le réseau du cluster.

24.9.2. Types de flux de trafic réseau cryptés par IPsec

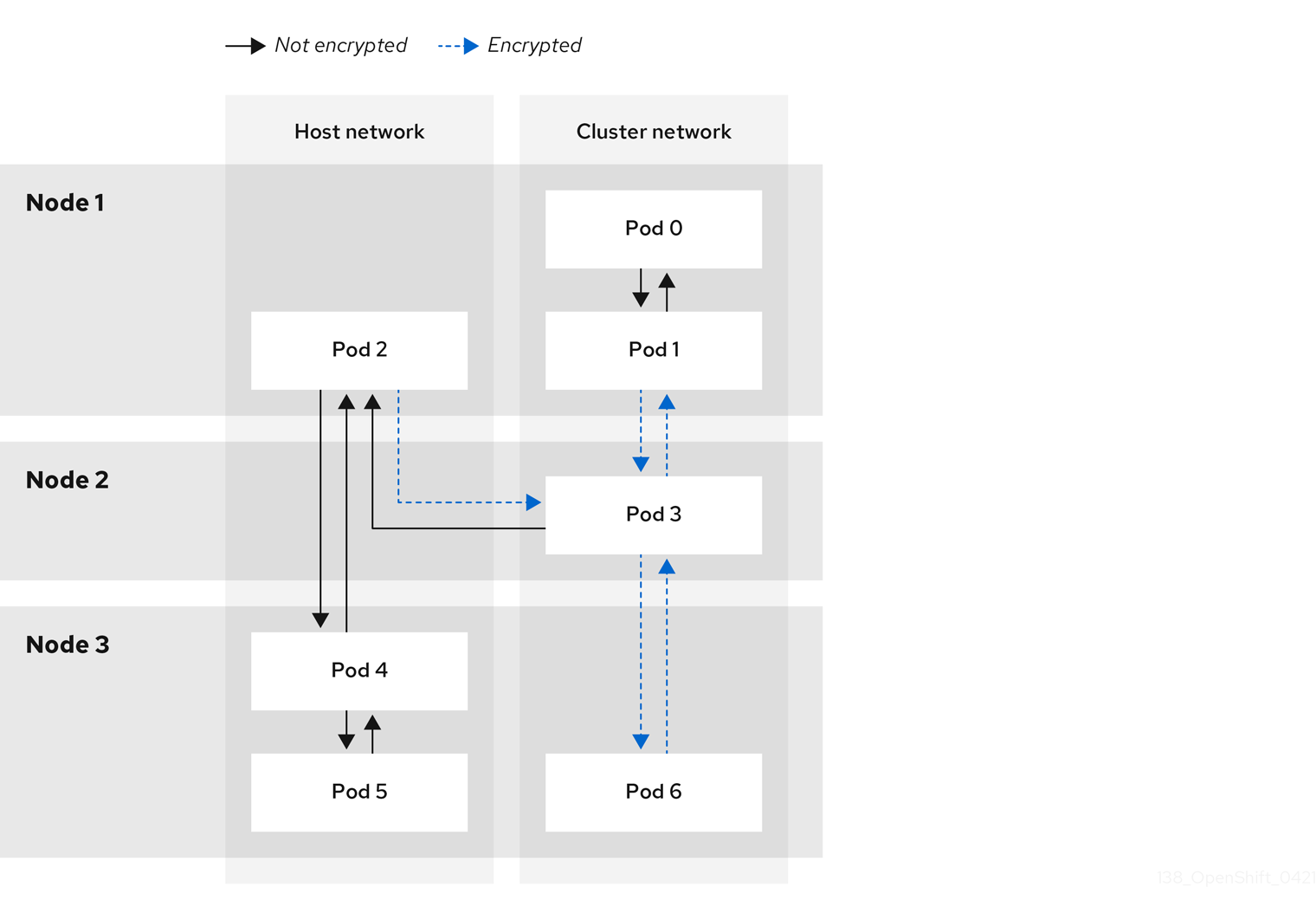

Lorsque le protocole IPsec est activé, seuls les flux de trafic réseau suivants entre les pods sont cryptés :

- Trafic entre pods sur différents nœuds du réseau de la grappe

- Trafic d'un pod sur le réseau hôte vers un pod sur le réseau cluster

Les flux de trafic suivants ne sont pas cryptés :

- Trafic entre les pods situés sur le même nœud du réseau de la grappe

- Trafic entre les pods sur le réseau hôte

- Trafic d'un pod sur le réseau cluster vers un pod sur le réseau hôte

Les flux cryptés et non cryptés sont illustrés dans le diagramme suivant :

24.9.2.1. Exigences en matière de connectivité réseau lorsque IPsec est activé

You must configure the network connectivity between machines to allow OpenShift Container Platform cluster components to communicate. Each machine must be able to resolve the hostnames of all other machines in the cluster.

| Protocol | Port | Description |

|---|---|---|

| UDP |

| IPsec IKE packets |

|

| IPsec NAT-T packets | |

| ESP | N/A | IPsec Encapsulating Security Payload (ESP) |

24.9.3. Protocole de cryptage et mode IPsec

Le cryptogramme utilisé est AES-GCM-16-256. La valeur de contrôle d'intégrité (ICV) est de 16 octets. La longueur de la clé est de 256 bits.

Le mode IPsec utilisé est Transport modeiPsec est un mode qui crypte les communications de bout en bout en ajoutant un en-tête ESP (Encapsulated Security Payload) à l'en-tête IP du paquet d'origine et en cryptant les données du paquet. OpenShift Container Platform n'utilise ni ne prend actuellement en charge IPsec Tunnel mode pour les communications de pod à pod.

24.9.4. Génération et rotation des certificats de sécurité

L'opérateur du réseau de cluster (CNO) génère une autorité de certification (CA) X.509 auto-signée qui est utilisée par IPsec pour le cryptage. Les demandes de signature de certificat (CSR) de chaque nœud sont automatiquement satisfaites par le CNO.

La validité de l'autorité de certification est de 10 ans. Les certificats individuels des nœuds sont valables 5 ans et sont automatiquement remplacés après 4 ans et demi.

24.9.5. Activation du cryptage IPsec

En tant qu'administrateur de cluster, vous pouvez activer le cryptage IPsec après l'installation du cluster.

Conditions préalables

-

Installez le CLI OpenShift (

oc). -

Connectez-vous au cluster avec un utilisateur disposant des privilèges

cluster-admin. -

Vous avez réduit la taille du MTU de votre cluster de

46octets pour tenir compte de la surcharge de l'en-tête IPsec ESP.

Procédure

Pour activer le cryptage IPsec, entrez la commande suivante :

oc patch networks.operator.openshift.io cluster --type=merge \ -p '{"spec":{"defaultNetwork":{"ovnKubernetesConfig":{"ipsecConfig":{ }}}}}'$ oc patch networks.operator.openshift.io cluster --type=merge \ -p '{"spec":{"defaultNetwork":{"ovnKubernetesConfig":{"ipsecConfig":{ }}}}}'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

24.9.6. Vérification de l'activation d'IPsec

En tant qu'administrateur de cluster, vous pouvez vérifier que le protocole IPsec est activé.

Vérification

Pour trouver les noms des pods du plan de contrôle OVN-Kubernetes, entrez la commande suivante :

oc get pods -n openshift-ovn-kubernetes | grep ovnkube-master

$ oc get pods -n openshift-ovn-kubernetes | grep ovnkube-masterCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Vérifiez que le protocole IPsec est activé sur votre cluster :

oc -n openshift-ovn-kubernetes -c nbdb rsh ovnkube-master-<XXXXX> \ ovn-nbctl --no-leader-only get nb_global . ipsec

$ oc -n openshift-ovn-kubernetes -c nbdb rsh ovnkube-master-<XXXXX> \ ovn-nbctl --no-leader-only get nb_global . ipsecCopy to Clipboard Copied! Toggle word wrap Toggle overflow où :

<XXXXX>- Spécifie la séquence aléatoire de lettres pour un pod de l'étape précédente.

Exemple de sortie

true

trueCopy to Clipboard Copied! Toggle word wrap Toggle overflow

24.9.7. Désactivation du cryptage IPsec

En tant qu'administrateur de cluster, vous ne pouvez désactiver le cryptage IPsec que si vous avez activé IPsec après l'installation du cluster.

Si vous avez activé IPsec lors de l'installation de votre cluster, vous ne pouvez pas désactiver IPsec avec cette procédure.

Conditions préalables

-

Installez le CLI OpenShift (

oc). -

Connectez-vous au cluster avec un utilisateur disposant des privilèges

cluster-admin.

Procédure

Pour désactiver le cryptage IPsec, entrez la commande suivante :

oc patch networks.operator.openshift.io/cluster --type=json \ -p='[{"op":"remove", "path":"/spec/defaultNetwork/ovnKubernetesConfig/ipsecConfig"}]'$ oc patch networks.operator.openshift.io/cluster --type=json \ -p='[{"op":"remove", "path":"/spec/defaultNetwork/ovnKubernetesConfig/ipsecConfig"}]'Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

Facultatif : vous pouvez augmenter la taille du MTU de votre cluster de

46octets car il n'y a plus de surcharge due à l'en-tête ESP IPsec dans les paquets IP.