Chapitre 15. Recherche de vulnérabilités dans les pods

En utilisant Red Hat Quay Container Security Operator, vous pouvez accéder aux résultats de l'analyse de vulnérabilité à partir de la console web d'OpenShift Container Platform pour les images de conteneurs utilisées dans les pods actifs sur le cluster. L'Opérateur de sécurité des conteneurs Red Hat Quay :

- Surveille les conteneurs associés aux pods sur tous les espaces de noms ou sur les espaces de noms spécifiés

- Interroge le registre de conteneurs d'où proviennent les conteneurs pour obtenir des informations sur les vulnérabilités, à condition que le registre d'une image exécute une analyse d'image (comme Quay.io ou un registre Quay de Red Hat avec une analyse Clair)

-

Expose des vulnérabilités via l'objet

ImageManifestVulndans l'API Kubernetes

En utilisant les instructions ici, Red Hat Quay Container Security Operator est installé dans l'espace de noms openshift-operators, il est donc disponible pour tous les espaces de noms sur votre cluster OpenShift Container Platform.

15.1. Exécuter l'opérateur de sécurité des conteneurs Red Hat Quay

Vous pouvez démarrer l'opérateur Red Hat Quay Container Security depuis la console web OpenShift Container Platform en sélectionnant et en installant cet opérateur depuis le Hub de l'opérateur, comme décrit ici.

Conditions préalables

- Disposer de privilèges d'administrateur sur le cluster OpenShift Container Platform

- Faites tourner sur votre cluster des conteneurs provenant d'un registre Red Hat Quay ou Quay.io

Procédure

-

Naviguez vers Operators

OperatorHub et sélectionnez Security. - Sélectionnez l'opérateur Container Security, puis Install pour accéder à la page Créer un abonnement opérateur.

- Vérifiez les paramètres. Tous les espaces de noms et la stratégie d'approbation automatique sont sélectionnés par défaut.

- Sélectionnez Install. L'opérateur Container Security apparaît après quelques instants sur l'écran Installed Operators.

Facultatif : Vous pouvez ajouter des certificats personnalisés à l'Opérateur de sécurité Red Hat Quay Container. Dans cet exemple, créez un certificat nommé

quay.crtdans le répertoire actuel. Exécutez ensuite la commande suivante pour ajouter le certificat à l'Opérateur de sécurité pour conteneurs Red Hat Quay :oc create secret generic container-security-operator-extra-certs --from-file=quay.crt -n openshift-operators

$ oc create secret generic container-security-operator-extra-certs --from-file=quay.crt -n openshift-operatorsCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Si vous avez ajouté un certificat personnalisé, redémarrez l'Operator Pod pour que les nouveaux certificats prennent effet.

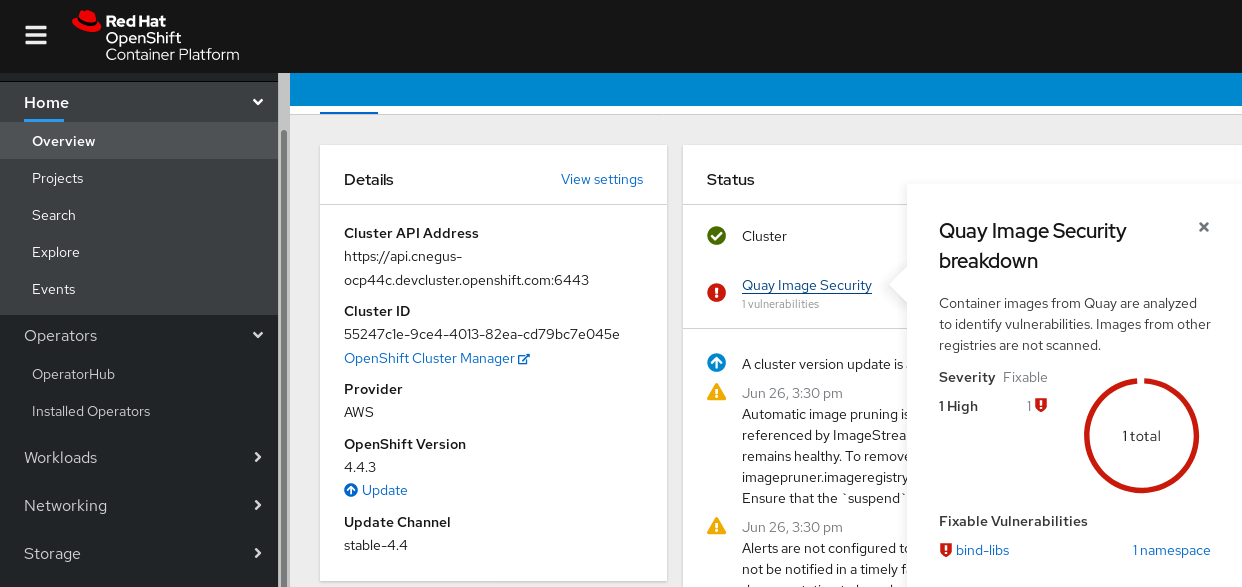

Ouvrez le tableau de bord OpenShift (

HomeOverview). Un lien vers Quay Image Security apparaît sous la section status, avec une liste du nombre de vulnérabilités trouvées jusqu'à présent. Sélectionnez le lien pour voir une page Quay Image Security breakdown, comme le montre la figure suivante :

À ce stade, vous pouvez faire l'une des deux choses suivantes pour donner suite aux vulnérabilités détectées :

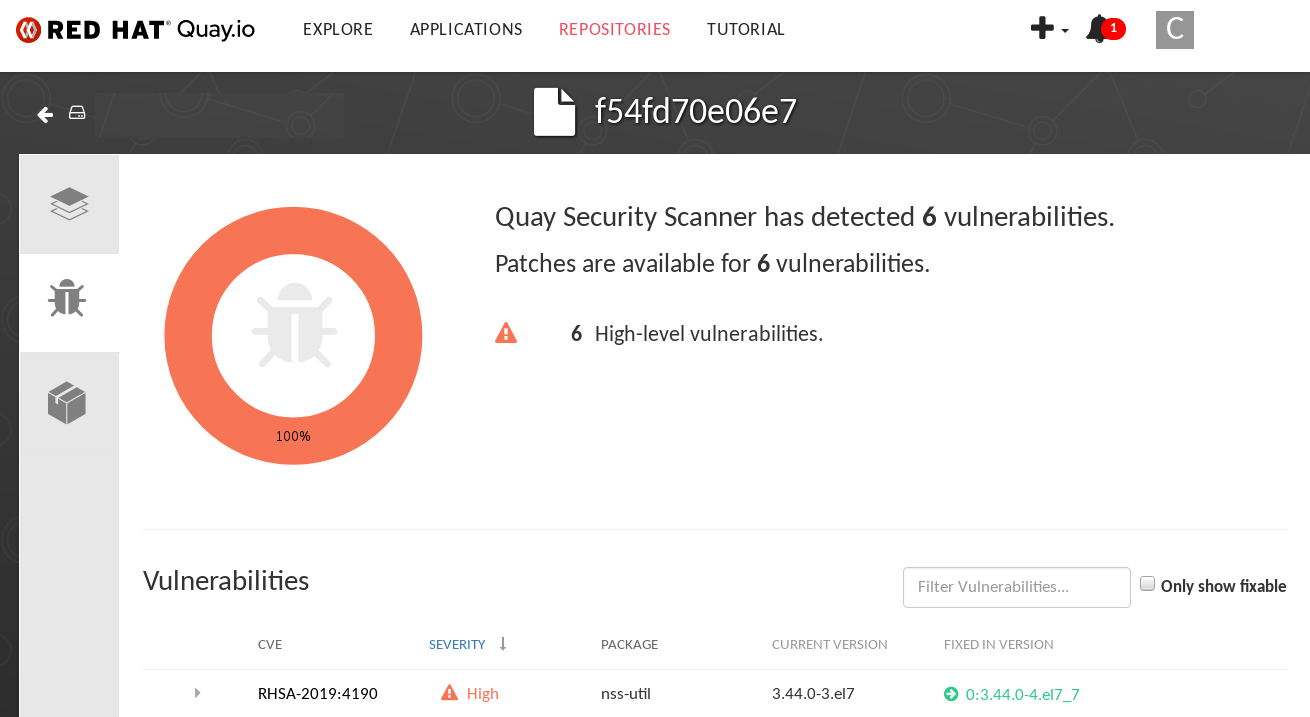

Sélectionnez le lien vers la vulnérabilité. Vous êtes redirigé vers le registre de conteneurs d'où provient le conteneur, où vous pouvez voir des informations sur la vulnérabilité. La figure suivante montre un exemple de vulnérabilités détectées dans un registre Quay.io :

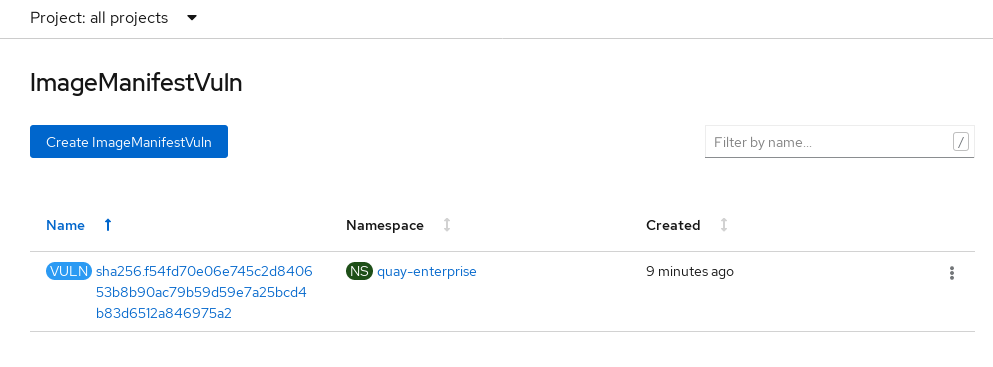

Sélectionnez le lien namespaces pour accéder à l'écran ImageManifestVuln, où vous pouvez voir le nom de l'image sélectionnée et tous les espaces de noms dans lesquels cette image est exécutée. La figure suivante indique qu'une image vulnérable particulière est exécutée dans l'espace de noms

quay-enterprise:

À ce stade, vous savez quelles images sont vulnérables, ce que vous devez faire pour corriger ces vulnérabilités, et tous les espaces de noms dans lesquels l'image a été exécutée. Vous pouvez donc

- Alerter toute personne exécutant l'image qu'elle doit corriger la vulnérabilité

- Arrêtez l'exécution des images en supprimant le déploiement ou tout autre objet qui a démarré le module dans lequel se trouve l'image

Notez que si vous supprimez le module, la réinitialisation de la vulnérabilité sur le tableau de bord peut prendre plusieurs minutes.