Chapitre 16. Configuration des sysctl de réseau au niveau de l'interface

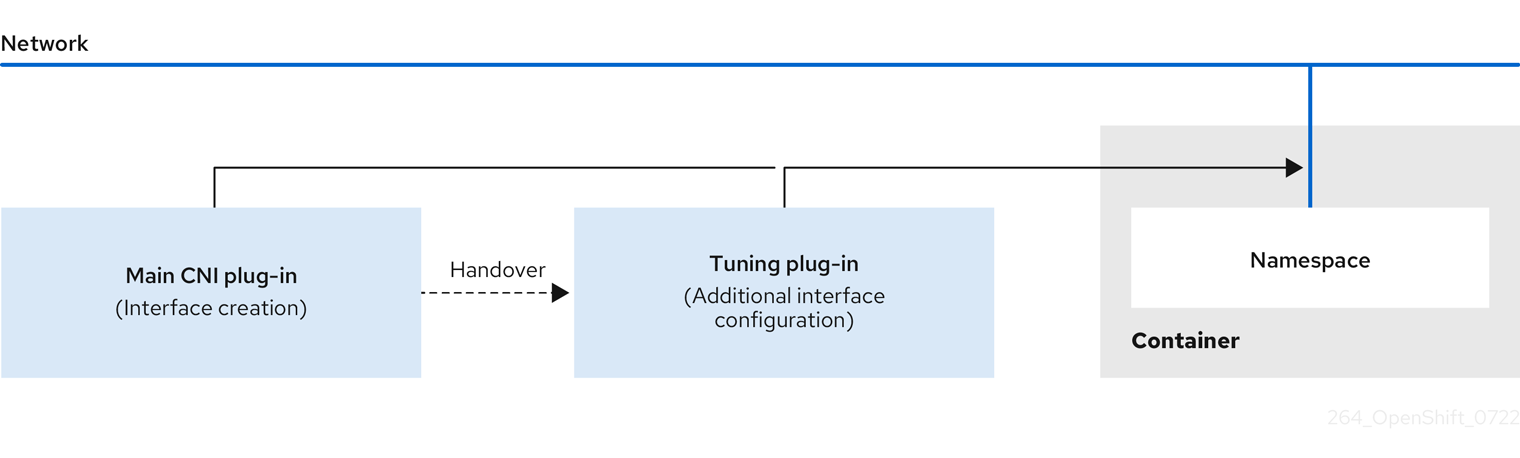

Sous Linux, sysctl permet à un administrateur de modifier les paramètres du noyau au moment de l'exécution. Vous pouvez modifier les sysctls réseau au niveau de l'interface en utilisant le méta plugin tuning Container Network Interface (CNI). Le méta plugin CNI de réglage fonctionne en chaîne avec un plugin CNI principal, comme illustré.

Le plugin CNI principal attribue l'interface et la transmet au méta plugin CNI de réglage au moment de l'exécution. Vous pouvez modifier certains sysctls et plusieurs attributs d'interface (mode promiscuous, mode all-multicast, MTU et adresse MAC) dans l'espace de noms du réseau en utilisant le méta plugin CNI tuning. Dans la configuration du méta plugin CNI tuning, le nom de l'interface est représenté par le jeton IFNAME, et est remplacé par le nom réel de l'interface au moment de l'exécution.

Dans OpenShift Container Platform, le méta plugin CNI tuning ne prend en charge que la modification des sysctls réseau au niveau de l'interface.

16.1. Configuration du CNI d'accord

La procédure suivante configure le CNI de réglage pour modifier le réseau au niveau de l'interface net.ipv4.conf.IFNAME.accept_redirects sysctl. Cet exemple permet d'accepter et d'envoyer des paquets ICMP redirigés.

Procédure

Créez une définition de pièce jointe au réseau, telle que

tuning-example.yaml, avec le contenu suivant :Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- Spécifie le nom de la pièce jointe réseau supplémentaire à créer. Le nom doit être unique dans l'espace de noms spécifié.

- 2

- Spécifie l'espace de noms auquel l'objet est associé.

- 3

- Spécifie la version de la spécification CNI.

- 4

- Spécifie le nom de la configuration. Il est recommandé de faire correspondre le nom de la configuration à la valeur du nom de la définition de l'attachement au réseau.

- 5

- Spécifie le nom du plugin CNI principal à configurer.

- 6

- Spécifie le nom du méta plugin CNI.

- 7

- Spécifie le sysctl à définir.

Un exemple de fichier yaml est présenté ici :

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Appliquez le fichier yaml en exécutant la commande suivante :

oc apply -f tuning-example.yaml

$ oc apply -f tuning-example.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

networkattachmentdefinition.k8.cni.cncf.io/tuningnad created

networkattachmentdefinition.k8.cni.cncf.io/tuningnad createdCopy to Clipboard Copied! Toggle word wrap Toggle overflow Créez un pod tel que

examplepod.yamlavec la définition de l'attachement réseau similaire à ce qui suit :Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- Spécifiez le nom du site configuré

NetworkAttachmentDefinition. - 2

runAsUsercontrôle l'identifiant de l'utilisateur avec lequel le conteneur est exécuté.- 3

runAsGroupcontrôle l'identifiant du groupe primaire avec lequel les conteneurs sont exécutés.- 4

allowPrivilegeEscalationdétermine si un pod peut demander à autoriser l'escalade des privilèges. S'il n'est pas spécifié, la valeur par défaut est true. Ce booléen contrôle directement si le drapeauno_new_privsest activé sur le processus du conteneur.- 5

capabilitiespermettent des actions privilégiées sans donner un accès complet à la racine. Cette politique permet de s'assurer que toutes les capacités sont supprimées du pod.- 6

runAsNonRoot: trueexige que le conteneur fonctionne avec un utilisateur dont l'UID est différent de 0.- 7

RuntimeDefaultactive le profil seccomp par défaut pour un pod ou une charge de travail de conteneur.

Appliquez le fichier yaml en exécutant la commande suivante :

oc apply -f examplepod.yaml

$ oc apply -f examplepod.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow Vérifiez que le module est créé en exécutant la commande suivante :

oc get pod

$ oc get podCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

NAME READY STATUS RESTARTS AGE tunepod 1/1 Running 0 47s

NAME READY STATUS RESTARTS AGE tunepod 1/1 Running 0 47sCopy to Clipboard Copied! Toggle word wrap Toggle overflow Connectez-vous au module en exécutant la commande suivante :

oc rsh tunepod

$ oc rsh tunepodCopy to Clipboard Copied! Toggle word wrap Toggle overflow Vérifiez les valeurs des drapeaux sysctl configurés. Par exemple, trouvez la valeur

net.ipv4.conf.net1.accept_redirectsen exécutant la commande suivante :sysctl net.ipv4.conf.net1.accept_redirects

sh-4.4# sysctl net.ipv4.conf.net1.accept_redirectsCopy to Clipboard Copied! Toggle word wrap Toggle overflow Résultats attendus

net.ipv4.conf.net1.accept_redirects = 1

net.ipv4.conf.net1.accept_redirects = 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow