10.4.

중요

10.4.1.

링크 복사링크가 클립보드에 복사되었습니다!

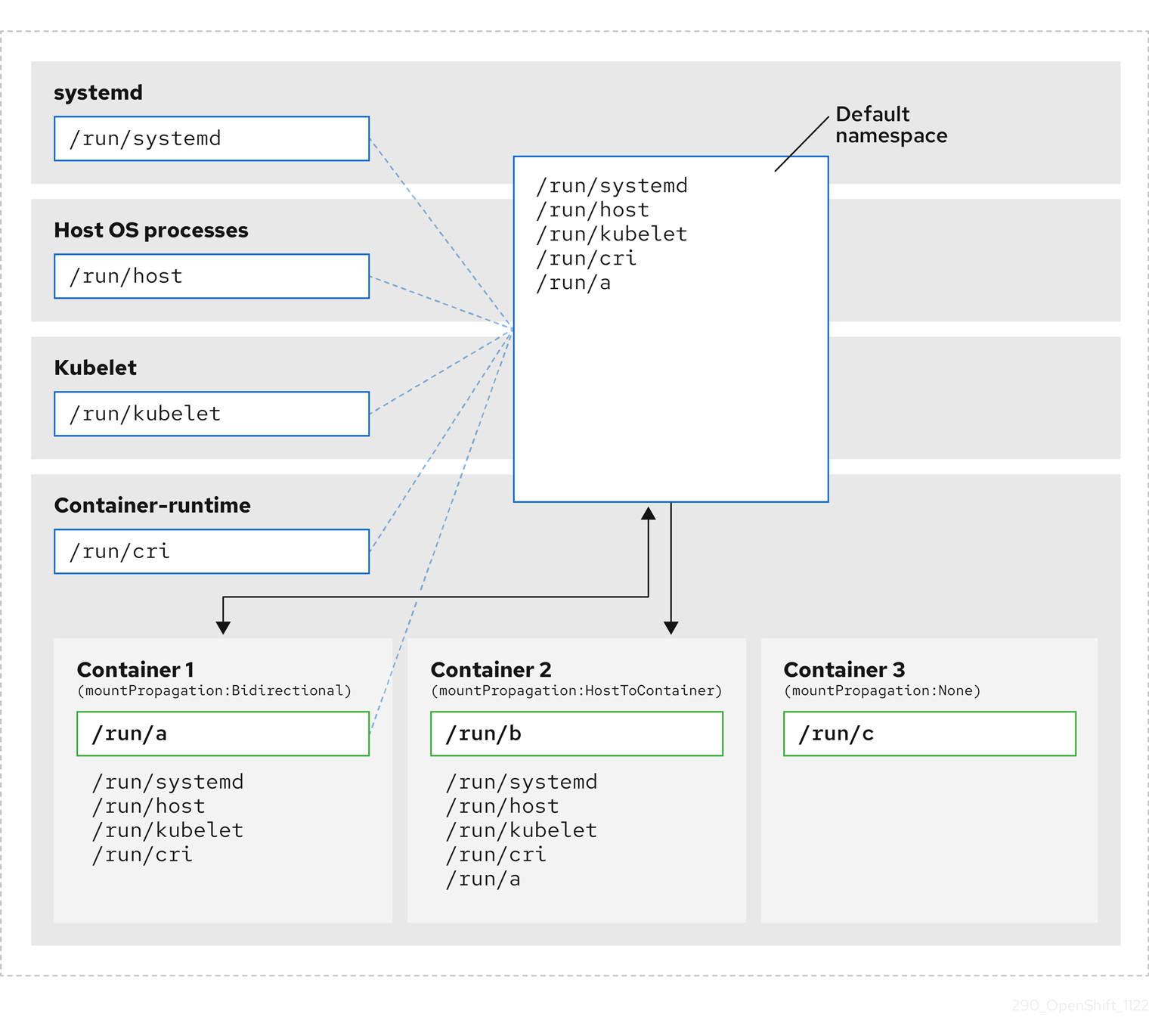

[D]

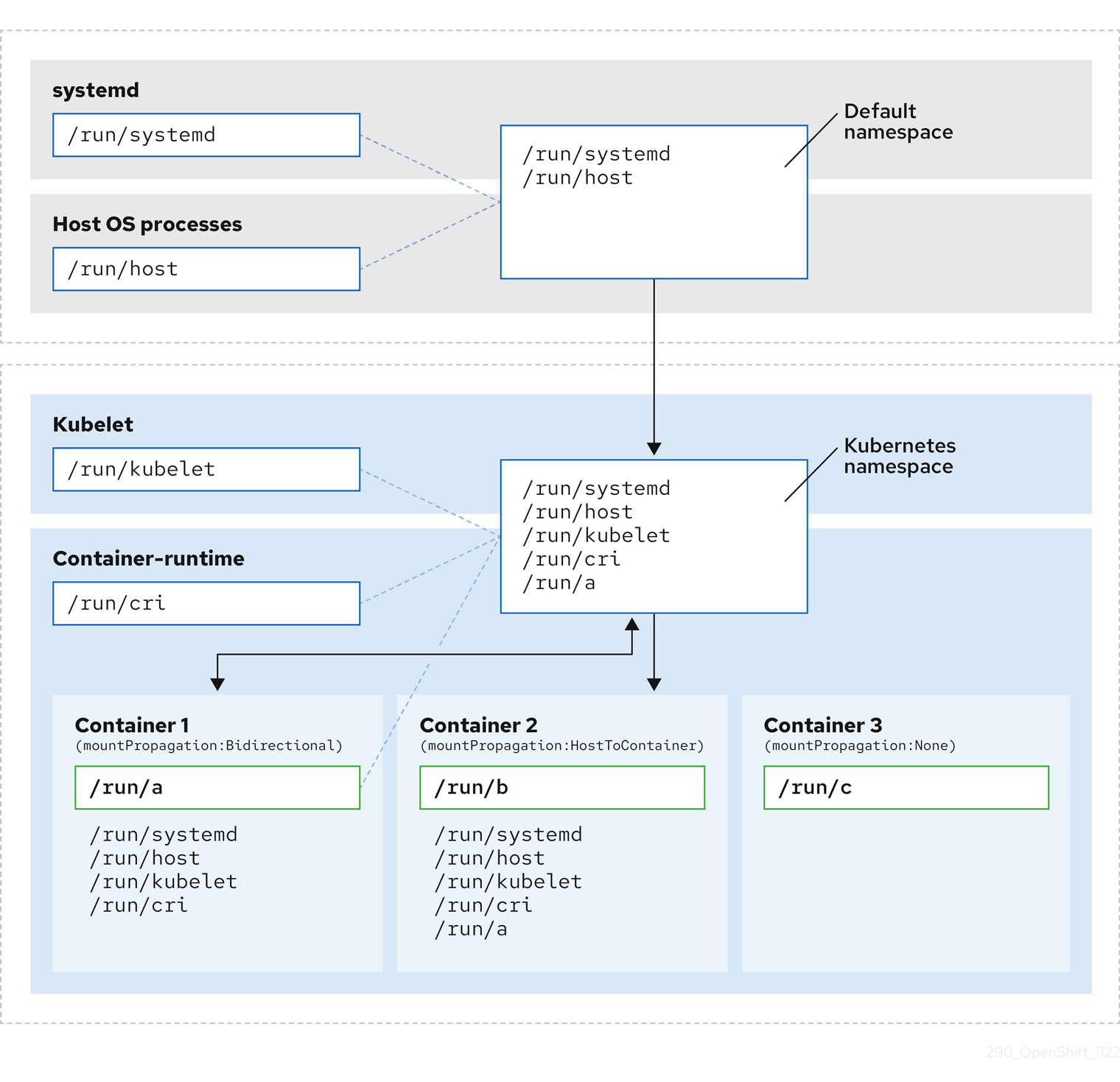

[D]

10.4.2.

링크 복사링크가 클립보드에 복사되었습니다!

참고

Copy to Clipboard Copied! Toggle word wrap Toggle overflow oc apply -f mount_namespace_config.yaml

$ oc apply -f mount_namespace_config.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow machineconfig.machineconfiguration.openshift.io/99-kubens-master created machineconfig.machineconfiguration.openshift.io/99-kubens-worker created

machineconfig.machineconfiguration.openshift.io/99-kubens-master created machineconfig.machineconfiguration.openshift.io/99-kubens-worker createdCopy to Clipboard Copied! Toggle word wrap Toggle overflow oc get mcp

$ oc get mcpCopy to Clipboard Copied! Toggle word wrap Toggle overflow NAME CONFIG UPDATED UPDATING DEGRADED MACHINECOUNT READYMACHINECOUNT UPDATEDMACHINECOUNT DEGRADEDMACHINECOUNT AGE master rendered-master-03d4bc4befb0f4ed3566a2c8f7636751 False True False 3 0 0 0 45m worker rendered-worker-10577f6ab0117ed1825f8af2ac687ddf False True False 3 1 1

NAME CONFIG UPDATED UPDATING DEGRADED MACHINECOUNT READYMACHINECOUNT UPDATEDMACHINECOUNT DEGRADEDMACHINECOUNT AGE master rendered-master-03d4bc4befb0f4ed3566a2c8f7636751 False True False 3 0 0 0 45m worker rendered-worker-10577f6ab0117ed1825f8af2ac687ddf False True False 3 1 1Copy to Clipboard Copied! Toggle word wrap Toggle overflow oc wait --for=condition=Updated mcp --all --timeout=30m

$ oc wait --for=condition=Updated mcp --all --timeout=30mCopy to Clipboard Copied! Toggle word wrap Toggle overflow machineconfigpool.machineconfiguration.openshift.io/master condition met machineconfigpool.machineconfiguration.openshift.io/worker condition met

machineconfigpool.machineconfiguration.openshift.io/master condition met machineconfigpool.machineconfiguration.openshift.io/worker condition metCopy to Clipboard Copied! Toggle word wrap Toggle overflow

oc debug node/<node_name>

$ oc debug node/<node_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow chroot /host

sh-4.4# chroot /hostCopy to Clipboard Copied! Toggle word wrap Toggle overflow readlink /proc/1/ns/mnt

sh-4.4# readlink /proc/1/ns/mntCopy to Clipboard Copied! Toggle word wrap Toggle overflow mnt:[4026531953]

mnt:[4026531953]Copy to Clipboard Copied! Toggle word wrap Toggle overflow readlink /proc/$(pgrep kubelet)/ns/mnt

sh-4.4# readlink /proc/$(pgrep kubelet)/ns/mntCopy to Clipboard Copied! Toggle word wrap Toggle overflow mnt:[4026531840]

mnt:[4026531840]Copy to Clipboard Copied! Toggle word wrap Toggle overflow readlink /proc/$(pgrep crio)/ns/mnt

sh-4.4# readlink /proc/$(pgrep crio)/ns/mntCopy to Clipboard Copied! Toggle word wrap Toggle overflow mnt:[4026531840]

mnt:[4026531840]Copy to Clipboard Copied! Toggle word wrap Toggle overflow

10.4.3.

링크 복사링크가 클립보드에 복사되었습니다!

참고

ssh core@<node_name>

$ ssh core@<node_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow sudo kubensenter findmnt

[core@control-plane-1 ~]$ sudo kubensenter findmntCopy to Clipboard Copied! Toggle word wrap Toggle overflow Copy to Clipboard Copied! Toggle word wrap Toggle overflow sudo kubensenter

[core@control-plane-1 ~]$ sudo kubensenterCopy to Clipboard Copied! Toggle word wrap Toggle overflow kubensenter: Autodetect: kubens.service namespace found at /run/kubens/mnt

kubensenter: Autodetect: kubens.service namespace found at /run/kubens/mntCopy to Clipboard Copied! Toggle word wrap Toggle overflow

10.4.4.

링크 복사링크가 클립보드에 복사되었습니다!

[Unit] Description=Example service [Service] ExecStart=/usr/bin/kubensenter /path/to/original/command arg1 arg2

[Unit]

Description=Example service

[Service]

ExecStart=/usr/bin/kubensenter /path/to/original/command arg1 arg2