26.4. レガシーネットワークスクリプトを使用した特定のサブネットから別のデフォルトゲートウェイへのトラフィックのルーティング

ポリシーベースのルーティングを使用して、特定のサブネットからのトラフィックに対して別のデフォルトゲートウェイを設定できます。たとえば、RHEL をルーターとして設定し、デフォルトルートを使用してすべてのトラフィックをインターネットプロバイダー A にデフォルトでルーティングできます。ただし、内部ワークステーションサブネットから受信したトラフィックはプロバイダー B にルーティングされます。

network-scripts パッケージが提供する従来のネットワークスクリプトを使用したネットワークの設定は、RHEL 8 では非推奨になりました。この手順は、ホストで NetworkManager ではなく、レガシーネットワークスクリプトを使用している場合に限り行います。NetworkManager を使用してネットワーク設定を管理する場合は、 nmcli を使用した特定のサブネットから別のデフォルトゲートウェイへのトラフィックのルーティング を参照してください。

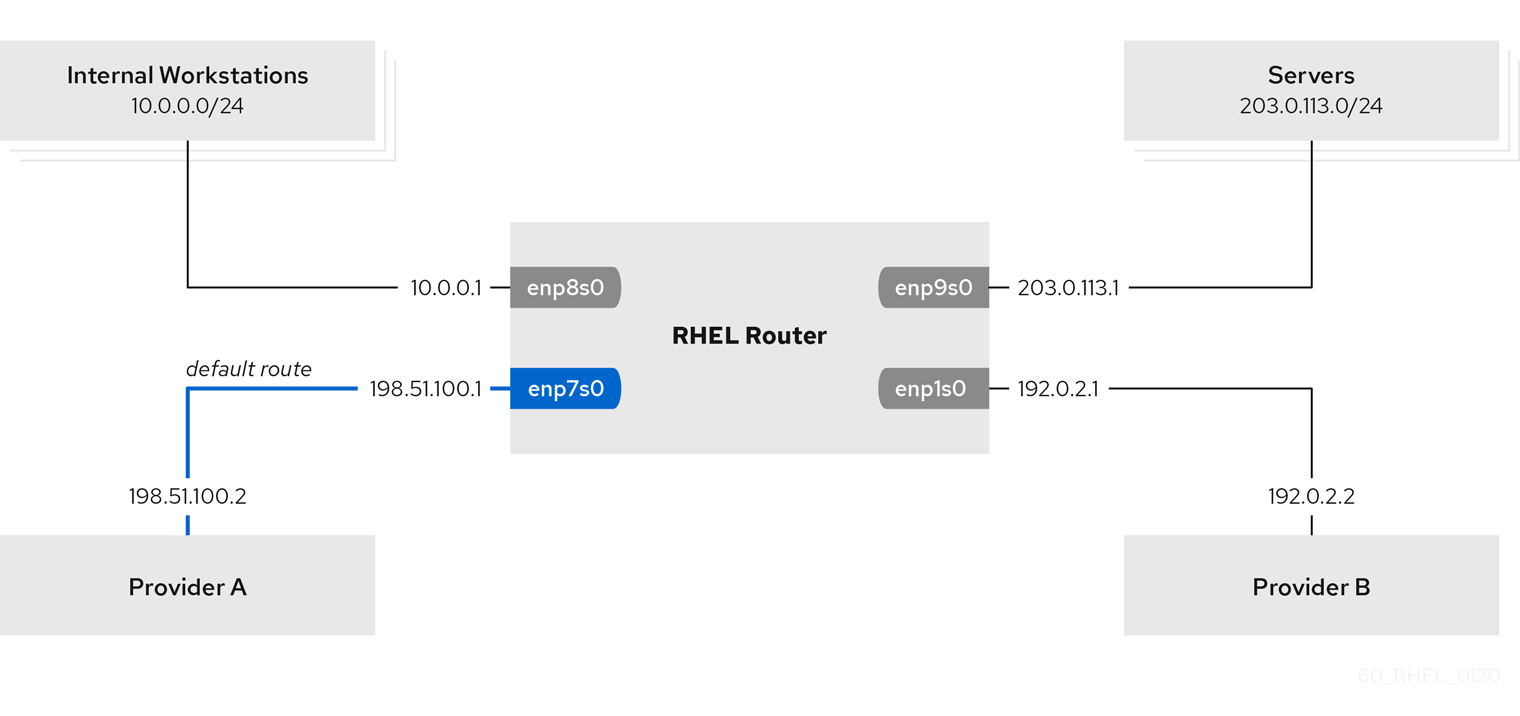

この手順では、次のネットワークトポロジーを想定しています。

従来のネットワークスクリプトは、設定ファイルをアルファベット順に処理します。したがって、他のインターフェイスのルールとルートで使用されるインターフェイスが、依存するインターフェイスが必要とするときに確実に稼働するように、設定ファイルに名前を付ける必要があります。正しい順序を達成するために、この手順では ifcfg-* ファイル、route-* ファイル、および rules-* ファイルの番号を使用します。

前提条件

-

NetworkManagerパッケージがインストールされていないか、NetworkManagerサービスが無効になります。 -

network-scriptsパッケージがインストールされている。 この手順で設定する RHEL ルーターには、4 つのネットワークインターフェイスがあります。

-

enp7s0インターフェイスはプロバイダー A のネットワークに接続されます。プロバイダーのネットワークのゲートウェイ IP は198.51.100.2で、ネットワークは/30ネットワークマスクを使用します。 -

enp1s0インターフェイスはプロバイダー B のネットワークに接続されます。プロバイダーのネットワークのゲートウェイ IP は192.0.2.2で、ネットワークは/30ネットワークマスクを使用します。 -

enp8s0インターフェイスは、内部ワークステーションで10.0.0.0/24サブネットに接続されています。 -

enp9s0インターフェイスは、会社のサーバーで203.0.113.0/24サブネットに接続されています。

-

-

内部ワークステーションのサブネット内のホストは、デフォルトゲートウェイとして

10.0.0.1を使用します。この手順では、この IP アドレスをルーターのenp8s0ネットワークインターフェイスに割り当てます。 -

サーバーサブネット内のホストは、デフォルトゲートウェイとして

203.0.113.1を使用します。この手順では、この IP アドレスをルーターのenp9s0ネットワークインターフェイスに割り当てます。 -

デフォルトでは、

firewalldサービスは有効でアクティブになっています。

手順

以下の内容で

/etc/sysconfig/network-scripts/ifcfg-1_Provider-Aファイルを作成して、ネットワークインターフェイスの設定をプロバイダー A に追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 設定ファイルは以下のパラメーターを使用します。

-

TYPE=Ethernet: 接続タイプがイーサネットであることを定義します。 -

IPADDR=IP_address- IPv4 アドレスを設定します。 -

PREFIX=subnet_mask- サブネットマスクを設定します。 -

GATEWAY=IP_address- デフォルトのゲートウェイアドレスを設定します。 -

DNS1=IP_of_DNS_server- DNS サーバーの IPv4 アドレスを設定します。 -

DEFROUTE=yes|no- 接続がデフォルトルートであるかどうかを定義します。 -

NAME=connection_name- 接続プロファイルの名前を設定します。混乱を避けるために、わかりやすい名前を使用してください。 -

DEVICE=network_device- ネットワークインターフェイスを設定します。 -

ONBOOT=yes- システムの起動時に RHEL がこの接続を開始することを定義します。 -

zone=firewalld_zone- 定義したfirewalldゾーンにネットワークインターフェイスを割り当てます。firewalldは、外部ゾーンに割り当てられたマスカレードインターフェイスを自動的に有効にすることに注意してください。

-

プロバイダー B にネットワークインターフェイスの設定を追加します。

以下の内容で

/etc/sysconfig/network-scripts/ifcfg-2_Provider-Bファイルを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow このインターフェイスの設定ファイルには、デフォルトのゲートウェイ設定が含まれていないことに注意してください。

2_Provider-B接続のゲートウェイを別のルーティングテーブルに割り当てます。したがって、以下の内容で/etc/sysconfig/network-scripts/route-2_Provider-Bファイルを作成します。0.0.0.0/0 via 192.0.2.2 table 5000

0.0.0.0/0 via 192.0.2.2 table 5000Copy to Clipboard Copied! Toggle word wrap Toggle overflow このエントリーは、このゲートウェイを経由するすべてのサブネットからのゲートウェイおよびトラフィックをテーブル

5000に割り当てます。

内部ワークステーションサブネットへのネットワークインターフェイスの設定を作成します。

以下の内容で

/etc/sysconfig/network-scripts/ifcfg-3_Internal-Workstationsファイルを作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow 内部ワークステーションサブネットのルーティングルール設定を追加します。したがって、以下の内容で

/etc/sysconfig/network-scripts/rule-3_Internal-Workstationsファイルを作成します。pri 5 from 10.0.0.0/24 table 5000

pri 5 from 10.0.0.0/24 table 5000Copy to Clipboard Copied! Toggle word wrap Toggle overflow この設定では、優先度

5のルーティングルールを定義します。これは、すべてのトラフィックを10.0.0.0/24サブネットからテーブル5000にルーティングします。値が小さいほど優先度が高くなります。以下の内容を含む

/etc/sysconfig/network-scripts/route-3_Internal-Workstationsファイルを作成し、ID5000のルーティングテーブルに静的ルートを追加します。10.0.0.0/24 via 192.0.2.1 table 5000

10.0.0.0/24 via 192.0.2.1 table 5000Copy to Clipboard Copied! Toggle word wrap Toggle overflow この静的ルートは、RHEL が、ローカルネットワークインターフェイスの IP への

10.0.0.0/24サブネットから、プロバイダー B (192.0.2.1) にトラフィックを送信することを定義します。このインターフェイスは、ルーティングテーブル5000に対するものであり、ネクストホップとして使用されます。

以下の内容で

/etc/sysconfig/network-scripts/ifcfg-4_Serversファイルを作成して、ネットワークインターフェイスの設定をサーバーのサブネットに追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow ネットワークを再起動します。

systemctl restart network

# systemctl restart networkCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

内部ワークステーションサブネットの RHEL ホストで、以下を行います。

tracerouteパッケージをインストールします。yum install traceroute

# yum install tracerouteCopy to Clipboard Copied! Toggle word wrap Toggle overflow tracerouteユーティリティーを使用して、インターネット上のホストへのルートを表示します。traceroute redhat.com

# traceroute redhat.com traceroute to redhat.com (209.132.183.105), 30 hops max, 60 byte packets 1 10.0.0.1 (10.0.0.1) 0.337 ms 0.260 ms 0.223 ms 2 192.0.2.2 (192.0.2.2) 0.884 ms 1.066 ms 1.248 ms ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドの出力には、ルーターがプロバイダー B のネットワークである

192.0.2.1経由でパケットを送信することが表示されます。

サーバーのサブネットの RHEL ホストで、以下を行います。

tracerouteパッケージをインストールします。yum install traceroute

# yum install tracerouteCopy to Clipboard Copied! Toggle word wrap Toggle overflow tracerouteユーティリティーを使用して、インターネット上のホストへのルートを表示します。traceroute redhat.com

# traceroute redhat.com traceroute to redhat.com (209.132.183.105), 30 hops max, 60 byte packets 1 203.0.113.1 (203.0.113.1) 2.179 ms 2.073 ms 1.944 ms 2 198.51.100.2 (198.51.100.2) 1.868 ms 1.798 ms 1.549 ms ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドの出力には、ルーターがプロバイダー A のネットワークである

198.51.100.2経由でパケットを送信することが表示されます。

トラブルシューティングの手順

RHEL ルーターで以下を行います。

ルールのリストを表示します。

ip rule list

# ip rule list 0: from all lookup local 5: from 10.0.0.0/24 lookup 5000 32766: from all lookup main 32767: from all lookup defaultCopy to Clipboard Copied! Toggle word wrap Toggle overflow デフォルトでは、RHEL には、

localテーブル、mainテーブル、およびdefaultテーブルのルールが含まれます。テーブル

5000のルートを表示します。ip route list table 5000

# ip route list table 5000 default via 192.0.2.2 dev enp1s0 10.0.0.0/24 via 192.0.2.1 dev enp1s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow インターフェイスとファイアウォールゾーンを表示します。

firewall-cmd --get-active-zones

# firewall-cmd --get-active-zones external interfaces: enp1s0 enp7s0 internal interfaces: enp8s0 enp9s0Copy to Clipboard Copied! Toggle word wrap Toggle overflow externalゾーンでマスカレードが有効になっていることを確認します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow