15.3.2. Active Directory の接続

前提条件:

- Active Directory フォレスト名を知っている必要があります。フォレスト名は、ルートドメイン名とも呼ばれます。

- Active Directory フォレスト名を解決できる DNS サーバーを Manager の

/etc/resolv.confファイルに追加するか、Active Directory DNS サーバーを書き留めて、対話型セットアップスクリプトのプロンプトが表示されたら入力する必要があります。 - LDAP サーバーと Manager の間に安全な接続を設定するには、PEM でエンコードされた CA 証明書が準備されていることを確認してください。詳細は、「Manager と LDAP サーバー間の SSL または TLS 接続の設定」 を参照してください。

- 匿名検索がサポートされていない限り、検索ユーザーとして使用するには、すべてのユーザーとグループを参照する権限を持つユーザーが Active Directory で利用可能である必要があります。検索ユーザーの識別名(DN)を書き留めます。Active Directory の管理ユーザーを使用しないでください。

- Active Directory への検索およびログインクエリーを実行するために、少なくとも 1 セットのアカウント名とパスワードを用意します。

手順15.2 外部 LDAP プロバイダーの設定

- Red Hat Virtualization Manager で、LDAP 拡張パッケージをインストールします。

yum install ovirt-engine-extension-aaa-ldap-setup

# yum install ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ovirt-engine-extension-aaa-ldap-setup を実行して、対話型セットアップを開始します。

ovirt-engine-extension-aaa-ldap-setup

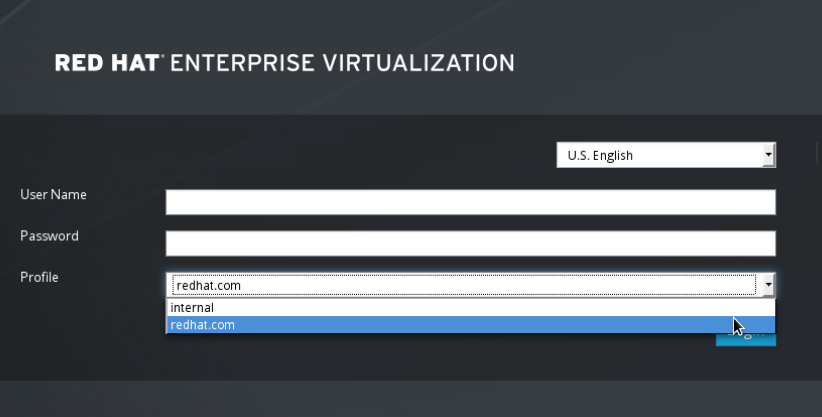

# ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow - プロファイル名を指定します。プロファイル名は、ログインページでユーザーに表示されます。この例では、

redhat.comを使用しています。Please specify profile name that will be visible to users:redhat.com

Please specify profile name that will be visible to users:redhat.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 図15.2 管理ポータルのログインページ

注記ユーザーは、初めてログインするときに、ドロップダウンリストから目的のプロファイルを選択する必要があります。その後、情報はブラウザーの Cookie に保存され、ユーザーが次にログインしたときに事前に選択されます。

注記ユーザーは、初めてログインするときに、ドロップダウンリストから目的のプロファイルを選択する必要があります。その後、情報はブラウザーの Cookie に保存され、ユーザーが次にログインしたときに事前に選択されます。 - 対応する番号を入力して、LDAP タイプを選択します。この手順の後の LDAP 関連の質問は、LDAP タイプによって異なります。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Active Directory フォレスト名を入力します。フォレスト名が Manager の DNS で解決できない場合、スクリプトにより、スペースで区切られた Active Directory サーバー名のリストを入力するように求められます。

Please enter Active Directory Forest name: ad-example.redhat.com [ INFO ] Resolving Global Catalog SRV record for ad-example.redhat.com [ INFO ] Resolving LDAP SRV record for ad-example.redhat.com

Please enter Active Directory Forest name: ad-example.redhat.com [ INFO ] Resolving Global Catalog SRV record for ad-example.redhat.com [ INFO ] Resolving LDAP SRV record for ad-example.redhat.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow - LDAP サーバーがサポートする安全な接続方法を選択し、PEM でエンコードされた CA 証明書を取得する方法を指定します。ファイルオプションを使用すると、証明書へのフルパスを指定できます。URL オプションを使用すると、証明書への URL を指定できます。インラインオプションを使用して、証明書の内容をターミナルに貼り付けます。システムオプションを使用すると、すべての CA ファイルの場所を指定できます。安全でないオプションを使用すると、startTLS を安全でないモードで使用できます。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記LDAPS は、セキュアソケットリンクを介したライトウェイトディレクトリーアクセスプロトコルの略です。SSL 接続の場合は、ldapsオプションを選択します。PEM でエンコードされた CA 証明書の作成に関する詳細は、「Manager と LDAP サーバー間の SSL または TLS 接続の設定」 を参照してください。 - 検索ユーザーの識別名 (DN) を入力します。ユーザーには、Directory Server 上のすべてのユーザーとグループを参照するためのアクセス許可が必要です。検索ユーザーは LDAP アノテーションである必要があります。匿名検索が許可されている場合は、入力せずに Enter を押します。

Enter search user DN (empty for anonymous): uid=user1,ou=Users,dc=test,dc=redhat,dc=com Enter search user password:

Enter search user DN (empty for anonymous): uid=user1,ou=Users,dc=test,dc=redhat,dc=com Enter search user password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 検索およびログイン機能をテストして、LDAP サーバーが Red Hat Virtualization 環境に正しく接続されていることを確認します。ログインクエリーには、アカウント名とパスワードを入力します。検索クエリーで、ユーザーアカウントの場合は

Principalを選択し、グループアカウントの場合はGroupを選択します。ユーザーアカウントのグループアカウント情報を返す場合は、Resolve GroupsにYesを入力します。Doneを選択してセットアップを完了します。3 つの設定ファイルが作成され、画面出力に表示されます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 作成したプロファイルは、管理ポータルおよびユーザーポータルのログインページで利用できるようになります。LDAP サーバー上のユーザーアカウントに適切なロールとパーミッションを割り当てるには、たとえば、ユーザーポータルにログインするには、「管理ポータルからのユーザータスクの管理」 を参照してください。

注記

詳細は、

/usr/share/doc/ovirt-engine-extension-aaa-ldap-version の LDAP 認証および承認拡張 README ファイルを参照してください。