15.3. 外部 LDAP プロバイダーの設定

15.3.1. 外部 LDAP プロバイダーの設定 (対話型セットアップ)

リンクのコピーリンクがクリップボードにコピーされました!

ovirt-engine-extension-aaa-ldap 拡張を使用すると、ユーザーは外部ディレクトリーの設定を簡単にカスタマイズできます。ovirt-engine-extension-aaa-ldap 拡張機能は、さまざまな LDAP サーバータイプをサポートしており、ほとんどの LDAP タイプのセットアップを支援する対話型セットアップスクリプトが提供されています。

LDAP サーバーの種類が対話型セットアップスクリプトにリストされていない場合、またはさらにカスタマイズしたい場合は、設定ファイルを手動で編集できます。詳細は、「外部 LDAP プロバイダーの設定 (手動による方法)」 を参照してください。

Active Directory の例は、「Active Directory の接続」 を参照してください。

前提条件:

- DNS または LDAP サーバーのドメイン名を知っている必要があります。ラウンドロビンポリシーおよびフェイルオーバーポリシーもサポートされます。

- LDAP サーバーと Manager の間に安全な接続を設定するには、PEM でエンコードされた CA 証明書が準備されていることを確認してください。詳細は、「Manager と LDAP サーバー間の SSL または TLS 接続の設定」 を参照してください。

- 匿名検索がサポートされていない限り、検索ユーザーとして使用するディレクトリーサーバーで、すべてのユーザーおよびグループを参照するパーミッションを持つユーザーが利用できる必要があります。検索ユーザーの識別名(DN)を書き留めます。ディレクトリーサーバーの管理ユーザーを使用しないでください。

- LDAP サーバーへの検索およびログインクエリーを実行するために、少なくとも 1 セットのアカウント名とパスワードを用意します。

手順15.1 外部 LDAP プロバイダーの設定

- Red Hat Virtualization Manager で、LDAP 拡張パッケージをインストールします。

yum install ovirt-engine-extension-aaa-ldap-setup

# yum install ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow - ovirt-engine-extension-aaa-ldap-setup を実行して、対話型セットアップを開始します。

ovirt-engine-extension-aaa-ldap-setup

# ovirt-engine-extension-aaa-ldap-setupCopy to Clipboard Copied! Toggle word wrap Toggle overflow - プロファイル名を指定します。プロファイル名は、ログインページでユーザーに表示されます。この例では、

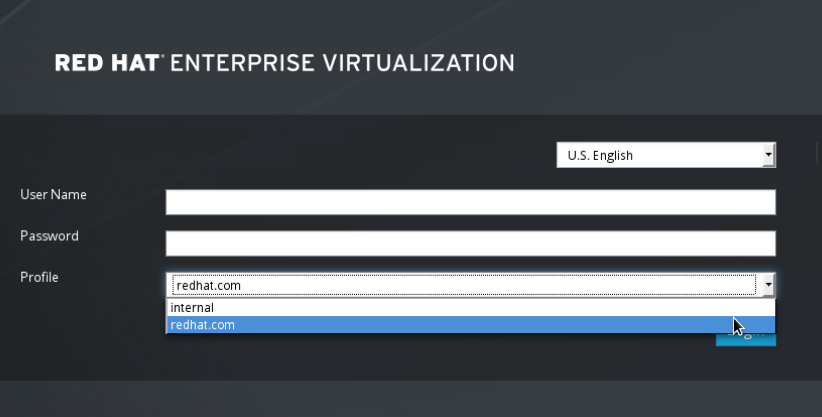

redhat.comを使用しています。注記ドメインの設定後にプロファイルの名前を変更するには、/etc/ovirt-engine/extensions.d/redhat.com-authn.properties ファイルの属性を編集します。エンジンサービスを再起動して、変更を適用します。ovirt.engine.aaa.authn.profile.namePlease specify profile name that will be visible to users:redhat.com

Please specify profile name that will be visible to users:redhat.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 図15.1 管理ポータルのログインページ

注記ユーザーは、初めてログインするときに、ドロップダウンリストから目的のプロファイルを選択する必要があります。その後、情報はブラウザーの Cookie に保存され、ユーザーが次にログインしたときに事前に選択されます。

注記ユーザーは、初めてログインするときに、ドロップダウンリストから目的のプロファイルを選択する必要があります。その後、情報はブラウザーの Cookie に保存され、ユーザーが次にログインしたときに事前に選択されます。 - 対応する番号を入力して、LDAP タイプを選択します。LDAP サーバーがどのスキーマであるかわからない場合は、LDAP サーバータイプの標準スキーマを選択してください。Active Directory の場合は、「Active Directory の接続」 の手順に従います。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Enter を押してデフォルトを受け入れ、LDAP サーバー名のドメイン名解決を設定します。

It is highly recommended to use DNS resolution for LDAP server. If for some reason you intend to use hosts or plain address disable DNS usage. Use DNS (Yes, No) [Yes]:

It is highly recommended to use DNS resolution for LDAP server. If for some reason you intend to use hosts or plain address disable DNS usage. Use DNS (Yes, No) [Yes]:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 対応する番号を入力して DNS ポリシーメソッドを選択します。

1 - Single server 2 - DNS domain LDAP SRV record 3 - Round-robin between multiple hosts 4 - Failover between multiple hosts Please select:

1 - Single server 2 - DNS domain LDAP SRV record 3 - Round-robin between multiple hosts 4 - Failover between multiple hosts Please select:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - オプション 1 の場合、

/etc/resolv.confに一覧表示されている DNS サーバーを使用して IP アドレスを解決します。/etc/resolv.confファイルが正しい DNS サーバーで更新されていることを確認します。完全修飾ドメイン名(FQDN)または LDAP サーバーの IP アドレスを入力します。SRV レコードで dig コマンドを使用して、ドメイン名を見つけることができます。SRV レコードは、_service._protocol.ドメイン名 の形式を取ります。例: dig _ldap._tcp.redhat.com SRV - オプション 2 には、DNS サーバーのドメイン名を入力します。DNS 検索は、SRV レコードを検索して LDAP サーバーのドメイン名を見つけるために実行されます。

- オプション 3 には、LDAP サーバーのスペース区切りのリストを入力します。サーバーの FQDN または IP アドレスのいずれかを使用します。このポリシーは、LDAP サーバー間の負荷分散を提供します。クエリーは、ラウンドロビンアルゴリズムに従ってすべての LDAP サーバーに分散されます。

- オプション 4 には、スペースで区切られた LDAP サーバーのリストを入力します。サーバーの FQDN または IP アドレスのいずれかを使用します。このポリシーは、クエリーに応答するデフォルトの LDAP サーバーとなる最初の LDAP サーバーを定義します。最初のサーバーが使用できない場合、クエリーはリストの次の LDAP サーバーに移動します。

- LDAP サーバーがサポートする安全な接続方法を選択し、PEM でエンコードされた CA 証明書を取得する方法を指定します。ファイルオプションを使用すると、証明書へのフルパスを指定できます。URL オプションを使用すると、証明書への URL を指定できます。インラインオプションを使用して、証明書の内容をターミナルに貼り付けます。システムオプションを使用すると、すべての CA ファイルのデフォルトの場所を指定できます。セキュアでないモードが選択されている場合、接続は TLS を使用して暗号化されますが、証明書の検証はスキップされます。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記LDAPS は、セキュアソケットリンクを介したライトウェイトディレクトリーアクセスプロトコルの略です。SSL 接続の場合は、ldapsオプションを選択します。PEM でエンコードされた CA 証明書の作成に関する詳細は、「Manager と LDAP サーバー間の SSL または TLS 接続の設定」 を参照してください。 - 検索ユーザーの識別名 (DN) を入力します。ユーザーには、Directory Server 上のすべてのユーザーとグループを参照するためのアクセス許可が必要です。検索ユーザーは、LDAP アノテーションで指定する必要があります。匿名検索が許可されている場合は、入力せずに Enter を押します。

Enter search user DN (empty for anonymous): uid=user1,ou=Users,dc=test,dc=redhat,dc=com Enter search user password:

Enter search user DN (empty for anonymous): uid=user1,ou=Users,dc=test,dc=redhat,dc=com Enter search user password:Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 検索およびログイン機能をテストして、LDAP サーバーが Red Hat Virtualization 環境に正しく接続されていることを確認します。ログインクエリーには、アカウント名とパスワードを入力します。検索クエリーで、ユーザーアカウントの場合は

Principalを選択し、グループアカウントの場合はGroupを選択します。ユーザーアカウントのグループアカウント情報を返す場合は、Resolve GroupsにYesを入力します。Doneを選択してセットアップを完了します。3 つの設定ファイルが作成され、画面出力に表示されます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - エンジンサービスを再起動します。作成したプロファイルは、管理ポータルおよびユーザーポータルのログインページで利用できるようになります。LDAP サーバー上のユーザーアカウントに適切なロールとパーミッションを割り当てるには、たとえば、ユーザーポータルにログインするには、「管理ポータルからのユーザータスクの管理」 を参照してください。

systemctl restart ovirt-engine.service

# systemctl restart ovirt-engine.serviceCopy to Clipboard Copied! Toggle word wrap Toggle overflow

注記

詳細は、

/usr/share/doc/ovirt-engine-extension-aaa-ldap-version の LDAP 認証および承認拡張 README ファイルを参照してください。