4.3. Autres principes sur votre ROSA avec le cluster HCP

Les rôles AWS Identity and Access Management (IAM) peuvent être autorisés en tant que directeurs supplémentaires pour vous connecter au point de terminaison privé du serveur API de votre cluster.

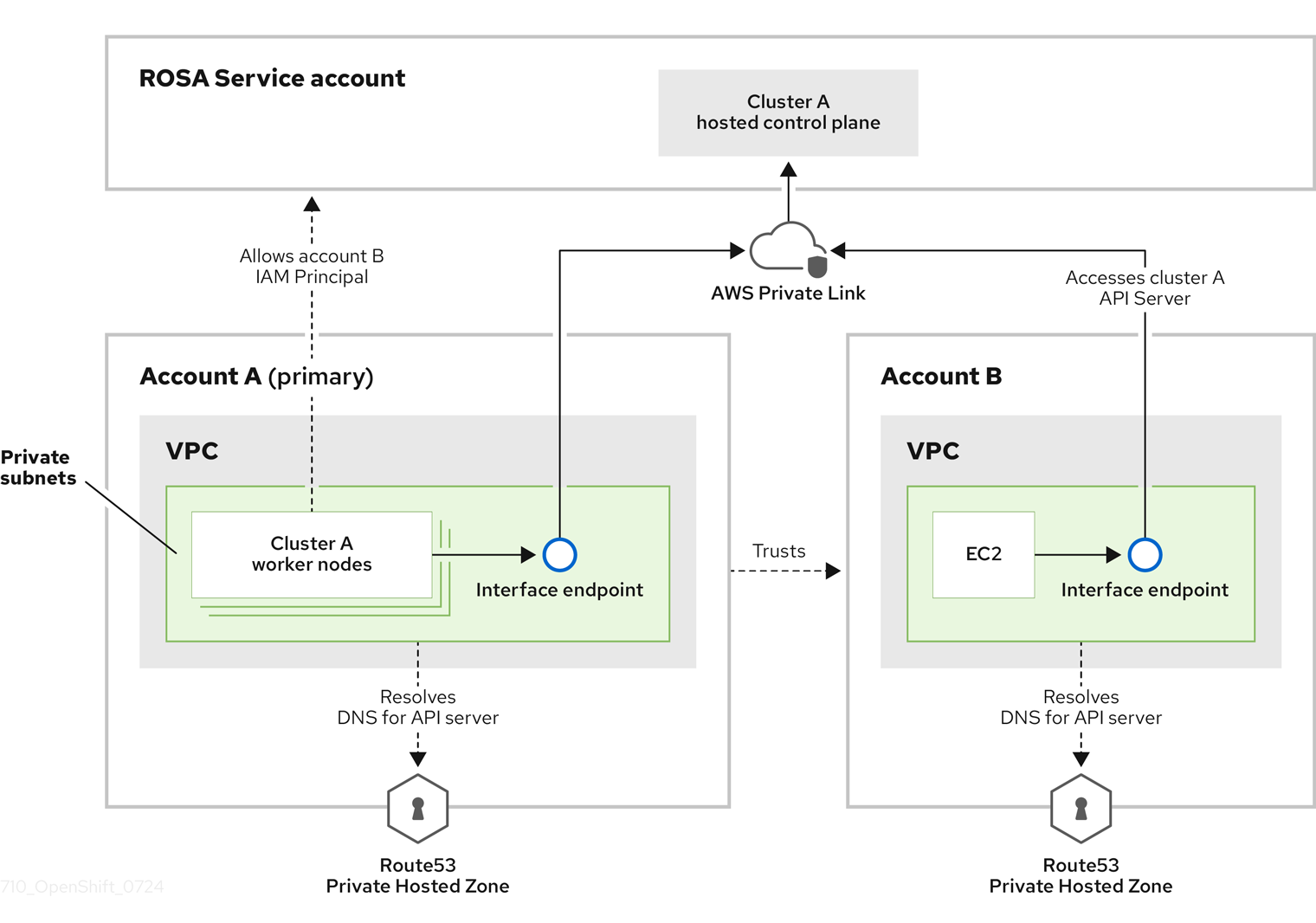

Il est possible d’accéder à votre ROSA avec le point de terminaison API Server du cluster HCP à partir de l’Internet public ou du point de terminaison de l’interface créé dans les sous-réseaux privés VPC. Par défaut, vous pouvez accéder en privé à votre ROSA avec HCP API Server en utilisant le rôle -kube-system-kube-controller-manager Operator. Afin de pouvoir accéder directement à ROSA avec un serveur d’API HCP à partir d’un autre compte sans utiliser le compte principal où le cluster est installé, vous devez inclure les rôles intercomptes IAM en tant que directeurs supplémentaires. Cette fonctionnalité vous permet de simplifier l’architecture de votre réseau et de réduire les coûts de transfert de données en évitant le peering ou en attachant des VPC multicomptes au VPC de cluster.

Dans ce diagramme, le cluster de création de compte est désigné comme Compte A. Ce compte désigne qu’un autre compte, le compte B, devrait avoir accès au serveur API.

Après avoir configuré d’autres principes autorisés, vous devez créer le point de terminaison VPC de l’interface à partir de l’endroit où vous souhaitez accéder au compte croisé ROSA avec le serveur d’API HCP. Ensuite, créez une zone hébergée privée dans Route53 pour acheminer les appels effectués pour croiser le compte ROSA avec le serveur d’API HCP pour passer par le point de terminaison VPC créé.

4.3.1. Ajout de principes supplémentaires lors de la création de votre ROSA avec le cluster HCP

Employez l’argument --supplément-autorisé-principaux pour permettre l’accès par d’autres rôles.

Procédure

Ajoutez l’argument --additionnel-autorisé-principals à la commande rosa create cluster, similaire à ce qui suit:

rosa create cluster [...] --additional-allowed-principals <arn_string>

$ rosa create cluster [...] --additional-allowed-principals <arn_string>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Il est possible d’utiliser arn:aws:iam::account_id:role/role_name pour approuver un rôle spécifique.

Lorsque la commande de création de cluster s’exécute, vous recevez un résumé de votre cluster avec les principaux --additionnels-autorisés spécifiés:

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

4.3.2. Ajout de principes supplémentaires à votre ROSA existante avec le cluster HCP

Il est possible d’ajouter des principes supplémentaires à votre cluster en utilisant l’interface de ligne de commande (CLI).

Procédure

Exécutez la commande suivante pour modifier votre cluster et ajouter un principal supplémentaire qui peut accéder au point de terminaison de ce cluster:

rosa edit cluster -c <cluster_name> --additional-allowed-principals <arn_string>

$ rosa edit cluster -c <cluster_name> --additional-allowed-principals <arn_string>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Il est possible d’utiliser arn:aws:iam::account_id:role/role_name pour approuver un rôle spécifique.