17.4. Déploiement d’un cluster

17.4.1. Tutoriel : Choisir une méthode de déploiement

Ce tutoriel décrit les différentes façons de déployer un cluster. Choisissez la méthode de déploiement qui correspond le mieux à vos préférences et besoins.

17.4.1.1. Les options de déploiement

Et si vous voulez:

- Il n’y a que les commandes CLI nécessaires - Guide CLI simple

- Interface utilisateur - Guide simple de l’interface utilisateur

- Les commandes CLI avec des détails - Guide CLI détaillé

- Interface utilisateur avec détails - Guide d’interface utilisateur détaillée

Les options de déploiement ci-dessus fonctionnent bien pour ce tutoriel. Lorsque vous faites ce tutoriel pour la première fois, le guide CLI simple est la méthode la plus simple et recommandée.

17.4.2. Didacticiel: Guide CLI simple

Cette page décrit la liste minimale de commandes pour déployer un Red Hat OpenShift Service sur AWS (ROSA) cluster à l’aide de l’interface de ligne de commande (CLI).

Bien que ce déploiement simple fonctionne bien pour un paramètre de tutoriel, les clusters utilisés dans la production devraient être déployés avec une méthode plus détaillée.

17.4.2.1. Conditions préalables

- Dans le tutoriel de configuration, vous avez rempli les conditions préalables.

17.4.2.2. Création de rôles de compte

Exécutez la commande suivante une fois pour chaque compte AWS et la version OpenShift y-stream:

rosa create account-roles --mode auto --yes

rosa create account-roles --mode auto --yes17.4.2.3. Déploiement du cluster

Créez le cluster avec la configuration par défaut en exécutant la commande suivante en remplaçant votre propre nom de cluster:

rosa create cluster --cluster-name <cluster-name> --sts --mode auto --yes

rosa create cluster --cluster-name <cluster-name> --sts --mode auto --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Consultez l’état de votre cluster en exécutant la commande suivante:

rosa list clusters

rosa list clustersCopy to Clipboard Copied! Toggle word wrap Toggle overflow

17.4.3. Guide détaillé de CLI

Ce tutoriel décrit les étapes détaillées pour déployer un cluster ROSA à l’aide du ROSA CLI.

17.4.3.1. Les modes de déploiement CLI

Il existe deux modes pour déployer un cluster ROSA. La première est automatique, qui est plus rapide et effectue le travail manuel pour vous. L’autre est manuel, vous oblige à exécuter des commandes supplémentaires et vous permet d’inspecter les rôles et les politiques créés. Ce tutoriel documente les deux options.

Lorsque vous souhaitez créer un cluster rapidement, utilisez l’option automatique. Lorsque vous préférez explorer les rôles et les politiques créés, utilisez l’option manuelle.

Choisissez le mode de déploiement en utilisant l’indicateur --mode dans les commandes pertinentes.

Les options valides pour --mode sont:

- le rôle et les stratégies sont créés et enregistrés dans le répertoire actuel. Il faut exécuter manuellement les commandes fournies comme étape suivante. Cette option vous permet de revoir la politique et les rôles avant de les créer.

- auto : Les rôles et les stratégies sont créés et appliqués automatiquement à l’aide du compte AWS actuel.

Il est possible d’utiliser l’une ou l’autre méthode de déploiement pour ce tutoriel. Le mode automatique est plus rapide et a moins d’étapes.

17.4.3.2. Flux de travail de déploiement

Le flux de travail global de déploiement suit ces étapes:

- créer des rôles de compte - Ceci n’est exécuté qu’une seule fois pour chaque compte. Lorsqu’ils ont été créés, les rôles de compte n’ont pas besoin d’être créés à nouveau pour plus de clusters de la même version y-stream.

-

créer le cluster Rosa - créer des rôles d’opérateur - Pour le mode manuel seulement.

- créer oidc-fourr - Pour le mode manuel seulement.

Chaque cluster supplémentaire dans le même compte pour la même version y-stream, seule l’étape 2 est nécessaire pour le mode automatique. Les étapes 2 à 4 sont nécessaires pour le mode manuel.

17.4.3.3. Le mode automatique

Cette méthode est utilisée si vous souhaitez que le ROSA CLI automatise la création des rôles et des politiques pour créer rapidement votre cluster.

17.4.3.3.1. Création de rôles de compte

Lorsque c’est la première fois que vous déployez ROSA dans ce compte et que vous n’avez pas encore créé les rôles de compte, alors créez les rôles et les politiques à l’échelle du compte, y compris les politiques d’opérateur.

Exécutez la commande suivante pour créer les rôles à l’échelle du compte:

rosa create account-roles --mode auto --yes

rosa create account-roles --mode auto --yesExemple de sortie

17.4.3.3.2. Créer un cluster

Exécutez la commande suivante pour créer un cluster avec toutes les options par défaut:

rosa create cluster --cluster-name <cluster-name> --sts --mode auto --yes

rosa create cluster --cluster-name <cluster-name> --sts --mode auto --yesCela créera également les rôles d’opérateur requis et le fournisseur OIDC. Lorsque vous souhaitez voir toutes les options disponibles pour votre cluster, utilisez le drapeau --help ou --interactive pour le mode interactif.

Exemple d’entrée

rosa create cluster --cluster-name my-rosa-cluster --sts --mode auto --yes

$ rosa create cluster --cluster-name my-rosa-cluster --sts --mode auto --yesExemple de sortie

17.4.3.3.2.1. Configuration par défaut

Les paramètres par défaut sont les suivants:

Les nœuds:

- 3 nœuds de plan de contrôle

- 2 nœuds d’infrastructure

- 2 nœuds ouvriers

- Aucune mise à l’échelle automatique

- Consultez la documentation sur les instances ec2 pour plus de détails.

- Comme configuré pour l’aws CLI

Gammes IP réseau:

- CIDR machine: 10.0.0.0/16

- CIDR de service: 172.30.0.0/16

- Dose CIDR: 10.128.0.0/14

- Le nouveau VPC

- Clé AWS KMS par défaut pour le chiffrement

- La version la plus récente d’OpenShift disponible sur rosa

- D’une seule zone de disponibilité

- Groupe de travail public

17.4.3.3.3. Contrôle de l’état de l’installation

Exécutez l’une des commandes suivantes pour vérifier l’état de votre cluster:

Afin d’obtenir une vue détaillée de l’état, exécutez:

rosa describe cluster --cluster <cluster-name>

rosa describe cluster --cluster <cluster-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Dans le cas d’une vue abrégée de l’état, courez:

rosa list clusters

rosa list clustersCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- L’état du cluster passera de "attente" à "installation" à "prêt". Cela prendra environ 40 minutes.

- Lorsque l’état change pour "prêt" votre cluster est installé.

17.4.3.4. Le mode manuel

Lorsque vous souhaitez revoir les rôles et les politiques avant de les appliquer à un cluster, utilisez la méthode manuelle. Cette méthode nécessite d’exécuter quelques commandes supplémentaires pour créer les rôles et les politiques.

Cette section utilise le mode --interactive. Consultez la documentation sur le mode interactif pour une description des champs de cette section.

17.4.3.4.1. Création de rôles de compte

Lorsque c’est la première fois que vous déployez ROSA dans ce compte et que vous n’avez pas encore créé les rôles de compte, créez les rôles et les politiques à l’échelle du compte, y compris les politiques d’opérateur. La commande crée les fichiers JSON nécessaires pour les rôles et stratégies requis pour votre compte dans le répertoire courant. Il affiche également les commandes aws CLI que vous devez exécuter pour créer ces objets.

Exécutez la commande suivante pour créer les fichiers nécessaires et afficher les commandes supplémentaires:

rosa create account-roles --mode manual

rosa create account-roles --mode manualCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Consultez le contenu de votre répertoire actuel pour voir les nouveaux fichiers. L’Aws CLI permet de créer chacun de ces objets.

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Facultatif: Ouvrez les fichiers pour examiner ce que vous allez créer. À titre d’exemple, l’ouverture de sts_installer_permission_policy.json montre:

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow En outre, vous pouvez voir le contenu de la documentation des clusters ROSA sur les ressources de l’IAM.

- Exécutez les commandes aws listées à l’étape 1. Il est possible de copier et coller si vous êtes dans le même répertoire que les fichiers JSON que vous avez créés.

17.4.3.4.2. Créer un cluster

Après que les commandes aws soient exécutées avec succès, exécutez la commande suivante pour commencer la création de cluster ROSA en mode interactif:

rosa create cluster --interactive --sts

rosa create cluster --interactive --stsCopy to Clipboard Copied! Toggle word wrap Toggle overflow Consultez la documentation ROSA pour une description des champs.

Aux fins de ce tutoriel, copiez puis entrez les valeurs suivantes:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow NoteL’état du cluster restera « en attente » jusqu’à ce que les deux prochaines étapes soient terminées.

17.4.3.4.3. Créer des rôles d’opérateur

L’étape ci-dessus produit les commandes suivantes à exécuter. Ces rôles doivent être créés une fois pour chaque cluster. Afin de créer les rôles exécutez la commande suivante:

rosa create operator-roles --mode manual --cluster <cluster-name>

rosa create operator-roles --mode manual --cluster <cluster-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Exécutez chacune des commandes aws.

17.4.3.4.4. Création du fournisseur OIDC

Exécutez la commande suivante pour créer le fournisseur OIDC:

rosa create oidc-provider --mode manual --cluster <cluster-name>

rosa create oidc-provider --mode manual --cluster <cluster-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Cela affiche les commandes aws que vous devez exécuter.

Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Le cluster va maintenant poursuivre le processus d’installation.

17.4.3.4.5. Contrôle de l’état de l’installation

Exécutez l’une des commandes suivantes pour vérifier l’état de votre cluster:

Afin d’obtenir une vue détaillée de l’état, exécutez:

rosa describe cluster --cluster <cluster-name>

rosa describe cluster --cluster <cluster-name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow Dans le cas d’une vue abrégée de l’état, courez:

rosa list clusters

rosa list clustersCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- L’état du cluster passera de "attente" à "installation" à "prêt". Cela prendra environ 40 minutes.

- Lorsque l’état change pour "prêt" votre cluster est installé.

17.4.3.5. L’obtention de l’URL Red Hat Hybrid Cloud Console

Afin d’obtenir l’URL Hybrid Cloud Console, exécutez la commande suivante:

rosa describe cluster -c <cluster-name> | grep Console

rosa describe cluster -c <cluster-name> | grep ConsoleCopy to Clipboard Copied! Toggle word wrap Toggle overflow

Le cluster a maintenant été déployé avec succès. Le tutoriel suivant montre comment créer un utilisateur admin pour pouvoir utiliser le cluster immédiatement.

17.4.4. Guide de l’interface utilisateur simple

Cette page décrit la liste minimale de commandes pour déployer un cluster ROSA à l’aide de l’interface utilisateur (UI).

Bien que ce déploiement simple fonctionne bien pour un paramètre de tutoriel, les clusters utilisés dans la production devraient être déployés avec une méthode plus détaillée.

17.4.4.1. Conditions préalables

- Dans le tutoriel de configuration, vous avez rempli les conditions préalables.

17.4.4.2. Création de rôles de compte

Exécutez la commande suivante une fois pour chaque compte AWS et la version OpenShift y-stream:

rosa create account-roles --mode auto --yes

rosa create account-roles --mode auto --yes17.4.4.3. Création de rôles Red Hat OpenShift Cluster Manager

Créez un rôle OpenShift Cluster Manager pour chaque compte AWS en exécutant la commande suivante:

rosa create ocm-role --mode auto --admin --yes

rosa create ocm-role --mode auto --admin --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Créez un rôle utilisateur OpenShift Cluster Manager pour chaque compte AWS en exécutant la commande suivante:

rosa create user-role --mode auto --yes

rosa create user-role --mode auto --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Le gestionnaire de cluster OpenShift vous permet de sélectionner votre compte AWS, les options de cluster et de commencer le déploiement.

L’interface utilisateur OpenShift Cluster Manager affiche l’état du cluster.

17.4.5. Guide détaillé de l’interface utilisateur

Ce tutoriel décrit les étapes détaillées pour déployer un Red Hat OpenShift Service sur AWS (ROSA) en utilisant l’interface utilisateur Red Hat OpenShift Cluster Manager (UI).

17.4.5.1. Flux de travail de déploiement

Le flux de travail global de déploiement suit ces étapes:

- Créez les rôles et les politiques du compte.

Associez votre compte AWS à votre compte Red Hat.

- Créez et liez le rôle de Red Hat OpenShift Cluster Manager.

- Créer et lier le rôle de l’utilisateur.

- Créez le cluster.

L’étape 1 ne doit être effectuée que la première fois que vous déployez un compte AWS. L’étape 2 ne doit être effectuée que la première fois que vous utilisez l’interface utilisateur. Il suffit de créer le cluster pour les clusters successifs d’une même version Y-stream.

17.4.5.2. Création de rôles larges de compte

Lorsque vous avez déjà des rôles de compte lors d’un déploiement antérieur, sautez cette étape. L’interface utilisateur détectera vos rôles existants après avoir sélectionné un compte AWS associé.

Lorsque c’est la première fois que vous déployez ROSA dans ce compte et que vous n’avez pas encore créé les rôles de compte, créez les rôles et les politiques à l’échelle du compte, y compris les politiques d’opérateur.

Dans votre terminal, exécutez la commande suivante pour créer les rôles à l’échelle du compte:

rosa create account-roles --mode auto --yes

$ rosa create account-roles --mode auto --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

17.4.5.3. Associer votre compte AWS à votre compte Red Hat

Cette étape indique au gestionnaire de cluster OpenShift quel compte AWS vous souhaitez utiliser lors du déploiement de ROSA.

Lorsque vous avez déjà associé vos comptes AWS, passez cette étape.

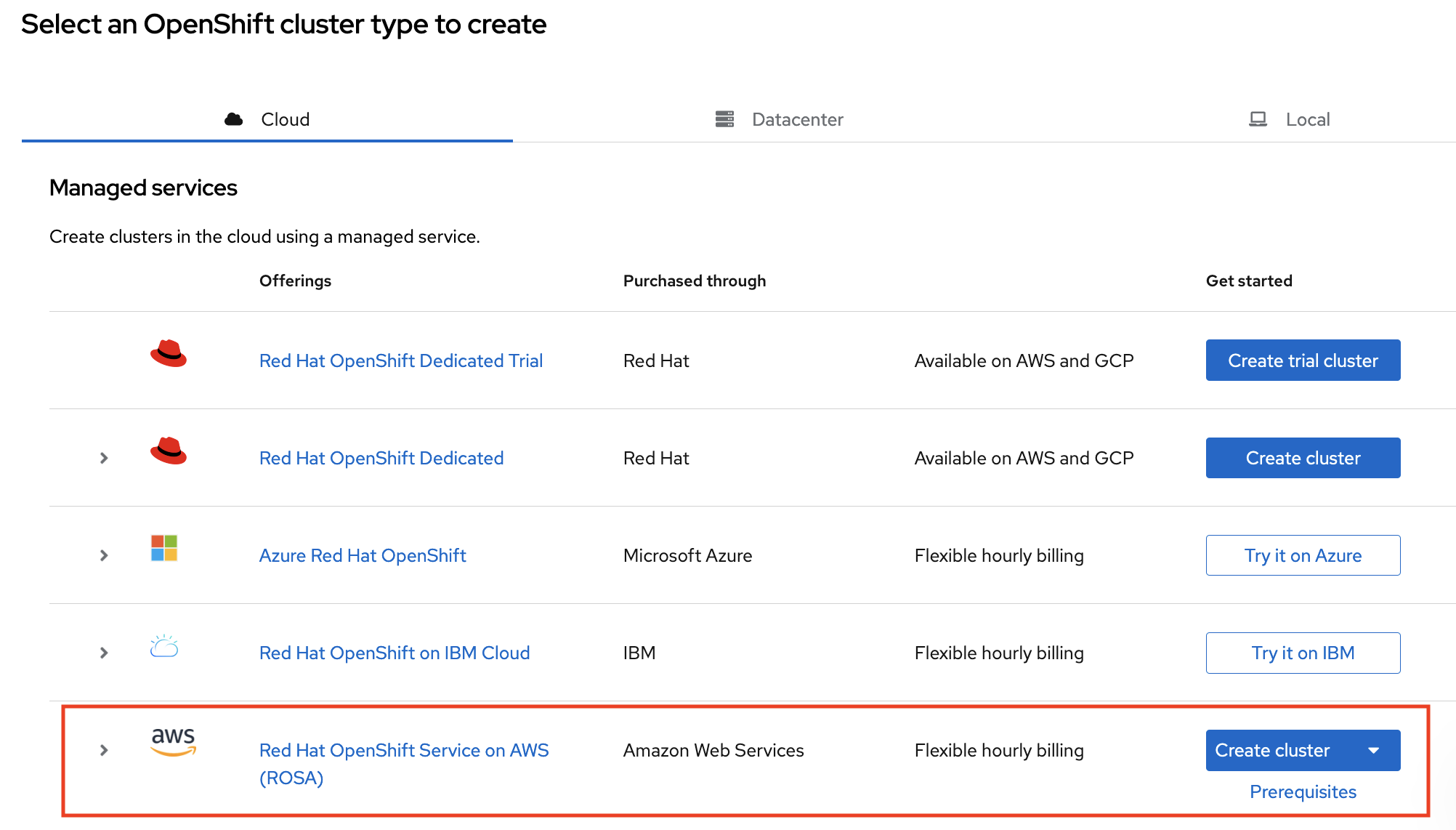

- Ouvrez la console de cloud hybride Red Hat en visitant le gestionnaire de cluster OpenShift et en vous connectant à votre compte Red Hat.

- Cliquez sur Créer un cluster.

Faites défiler vers le bas jusqu’à la ligne Red Hat OpenShift Service sur AWS (ROSA) et cliquez sur Créer un cluster.

Le menu déroulant s’affiche. Cliquez avec l’interface Web.

Dans « Sélectionnez un type de plan de contrôle AWS », choisissez Classic. Cliquez ensuite sur Suivant.

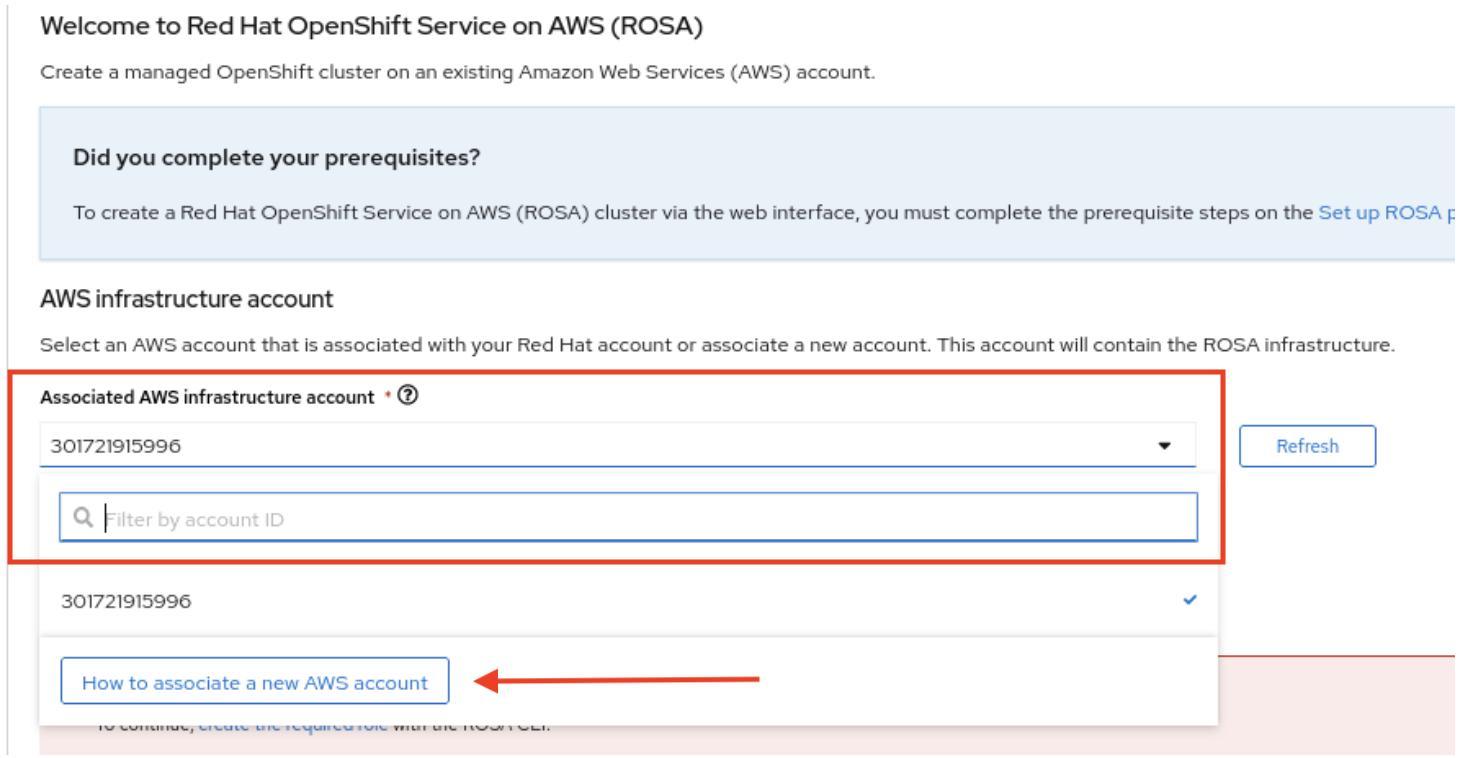

- Cliquez sur la boîte de dépôt sous compte d’infrastructure AWS associé. Dans le cas où vous n’avez pas encore associé de comptes AWS, la dropbox peut être vide.

Cliquez sur Comment associer un nouveau compte AWS.

La barre latérale apparaît avec des instructions pour associer un nouveau compte AWS.

17.4.5.4. Créer et associer un rôle de gestionnaire de cluster OpenShift

Exécutez la commande suivante pour voir si un rôle OpenShift Cluster Manager existe:

rosa list ocm-role

$ rosa list ocm-roleCopy to Clipboard Copied! Toggle word wrap Toggle overflow L’interface utilisateur affiche les commandes pour créer un rôle OpenShift Cluster Manager avec deux niveaux différents d’autorisations:

- Base OpenShift Cluster Manager : Permet au gestionnaire de cluster OpenShift d’avoir accès en lecture seule au compte pour vérifier si les rôles et les politiques requis par ROSA sont présents avant de créer un cluster. Il vous faudra créer manuellement les rôles, les stratégies et le fournisseur OIDC requis à l’aide du CLI.

Admin OpenShift Cluster Manager: octroie à OpenShift Cluster Manager des autorisations supplémentaires pour créer les rôles, les politiques et le fournisseur OIDC requis pour ROSA. Cela rend le déploiement d’un cluster ROSA plus rapide puisque le gestionnaire de cluster OpenShift sera en mesure de créer les ressources nécessaires pour vous.

En savoir plus sur ces rôles, consultez la section des rôles et autorisations OpenShift Cluster Manager de la documentation.

Aux fins de ce tutoriel, utilisez le rôle d’administrateur OpenShift Cluster Manager pour l’approche la plus simple et la plus rapide.

Copiez la commande pour créer le rôle Admin OpenShift Cluster Manager à partir de la barre latérale ou basculez sur votre terminal et entrez la commande suivante:

rosa create ocm-role --mode auto --admin --yes

$ rosa create ocm-role --mode auto --admin --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Cette commande crée le rôle OpenShift Cluster Manager et l’associe à votre compte Red Hat.

Exemple de sortie

I: Creating ocm role I: Creating role using 'arn:aws:iam::000000000000:user/rosa-user' I: Created role 'ManagedOpenShift-OCM-Role-12561000' with ARN 'arn:aws:iam::000000000000:role/ManagedOpenShift-OCM-Role-12561000' I: Linking OCM role I: Successfully linked role-arn 'arn:aws:iam::000000000000:role/ManagedOpenShift-OCM-Role-12561000' with organization account '1MpZfntsZeUdjWHg7XRgP000000'

I: Creating ocm role I: Creating role using 'arn:aws:iam::000000000000:user/rosa-user' I: Created role 'ManagedOpenShift-OCM-Role-12561000' with ARN 'arn:aws:iam::000000000000:role/ManagedOpenShift-OCM-Role-12561000' I: Linking OCM role I: Successfully linked role-arn 'arn:aws:iam::000000000000:role/ManagedOpenShift-OCM-Role-12561000' with organization account '1MpZfntsZeUdjWHg7XRgP000000'Copy to Clipboard Copied! Toggle word wrap Toggle overflow - Cliquez sur l’étape 2: rôle de l’utilisateur.

17.4.5.4.1. Autres options de création de rôles OpenShift Cluster Manager

Le mode manuel : Si vous préférez exécuter vous-même les commandes AWS CLI, vous pouvez définir le mode comme étant manuel plutôt que automatique. Le CLI affichera les commandes AWS et les fichiers JSON pertinents sont créés dans le répertoire actuel.

En mode manuel, utilisez la commande suivante pour créer le rôle OpenShift Cluster Manager:

rosa create ocm-role --mode manual --admin --yes

$ rosa create ocm-role --mode manual --admin --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Basic OpenShift Cluster Manager: Si vous préférez que le gestionnaire de cluster OpenShift ait lu uniquement l’accès au compte, créez un rôle de gestionnaire de cluster OpenShift de base. Ensuite, vous devrez créer manuellement les rôles, les stratégies et le fournisseur OIDC requis à l’aide du CLI.

Créez la commande suivante pour créer un rôle de gestionnaire de cluster OpenShift Basic:

rosa create ocm-role --mode auto --yes

$ rosa create ocm-role --mode auto --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow

17.4.5.5. Création d’un rôle utilisateur OpenShift Cluster Manager

Comme défini dans la documentation du rôle utilisateur, le rôle d’utilisateur doit être créé afin que ROSA puisse vérifier votre identité AWS. Ce rôle n’a pas d’autorisations, et il n’est utilisé que pour créer une relation de confiance entre le compte du programme d’installation et vos ressources de rôles OpenShift Cluster Manager.

Vérifiez si un rôle d’utilisateur existe déjà en exécutant la commande suivante:

rosa list user-role

$ rosa list user-roleCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exécutez la commande suivante pour créer le rôle de l’utilisateur et le lier à votre compte Red Hat:

rosa create user-role --mode auto --yes

$ rosa create user-role --mode auto --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

I: Creating User role I: Creating ocm user role using 'arn:aws:iam::000000000000:user/rosa-user' I: Created role 'ManagedOpenShift-User-rosa-user-Role' with ARN 'arn:aws:iam::000000000000:role/ManagedOpenShift-User-rosa-user-Role' I: Linking User role I: Successfully linked role ARN 'arn:aws:iam::000000000000:role/ManagedOpenShift-User-rosa-user-Role' with account '1rbOQez0z5j1YolInhcXY000000'

I: Creating User role I: Creating ocm user role using 'arn:aws:iam::000000000000:user/rosa-user' I: Created role 'ManagedOpenShift-User-rosa-user-Role' with ARN 'arn:aws:iam::000000000000:role/ManagedOpenShift-User-rosa-user-Role' I: Linking User role I: Successfully linked role ARN 'arn:aws:iam::000000000000:role/ManagedOpenShift-User-rosa-user-Role' with account '1rbOQez0z5j1YolInhcXY000000'Copy to Clipboard Copied! Toggle word wrap Toggle overflow NoteComme avant, vous pouvez définir --mode manuel si vous préférez exécuter vous-même les commandes AWS CLI. Les commandes AWS et les fichiers JSON pertinents sont créés dans le répertoire actuel. Assurez-vous de lier le rôle.

- Cliquez sur l’étape 3: Rôles de compte.

17.4.5.6. Création de rôles de compte

Créez les rôles de votre compte en exécutant la commande suivante:

rosa create account-roles --mode auto

$ rosa create account-roles --mode autoCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Cliquez sur OK pour fermer la barre latérale.

17.4.5.7. Confirmation de la réussite de l’association de comptes

- Consultez maintenant votre compte AWS dans le menu déroulant du compte d’infrastructure AWS associé. Lorsque vous voyez votre compte, l’association de compte a été couronnée de succès.

- Choisissez le compte.

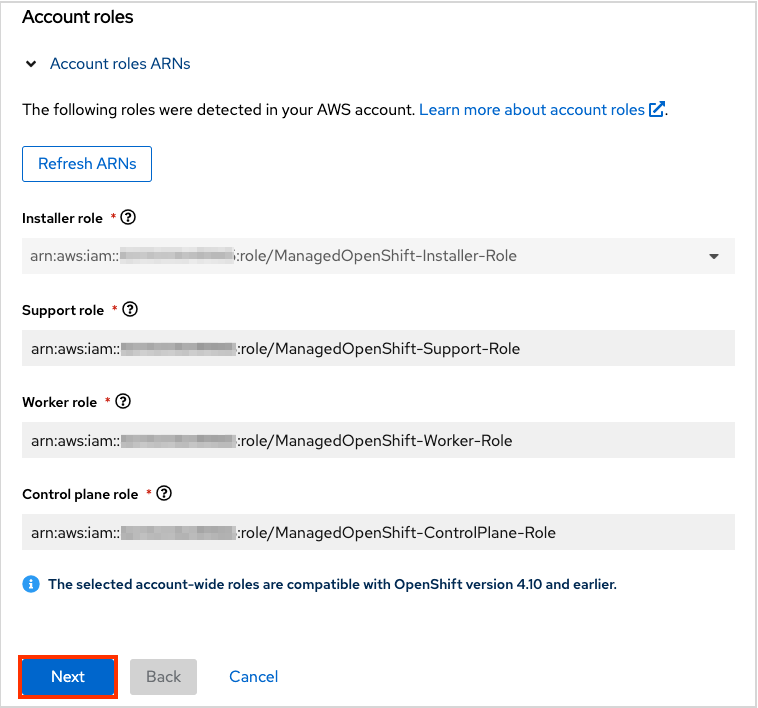

Le rôle du compte ARN est peuplé ci-dessous.

- Cliquez sur Next.

17.4.5.8. Créer le cluster

Aux fins de ce tutoriel, faites les sélections suivantes:

Configurations du cluster

- Cluster name: <pick a name\>

- Dernière version: <sélectionner la dernière version\>

- La région: <sélectionner la région\>

- Disponibilité: Zone unique

- Activer la surveillance de la charge de travail de l’utilisateur: laisser vérifié

- Activer le chiffrement etcd supplémentaire: laisser non coché

- Chiffrer les volumes persistants avec les clés client: laisser non coché

- Cliquez sur Next.

Laissez les paramètres par défaut pour le pool de machines:

Paramètres de pool de machines par défaut

- Calculer le type d’instance du nœud: m5.xlarge - 4 vCPU 16 GiB RAM

- Activer l’autoscaling: non vérifié

- Calcul du nombre de nœuds: 2

- Laisser les étiquettes de nœud vierges

- Cliquez sur Next.

17.4.5.8.1. Le réseautage

- Laissez toutes les valeurs par défaut pour la configuration.

- Cliquez sur Next.

- Laissez toutes les valeurs par défaut pour les plages CIDR.

- Cliquez sur Next.

17.4.5.8.2. Les rôles et les politiques des clusters

Dans ce tutoriel, laissez Auto sélectionné. Cela rendra le processus de déploiement du cluster plus simple et plus rapide.

Lorsque vous avez sélectionné le rôle Basic OpenShift Cluster Manager plus tôt, vous pouvez uniquement utiliser le mode manuel. Il faut créer manuellement les rôles d’opérateur et le fournisseur OIDC. Consultez la section « Basic OpenShift Cluster Manager » ci-dessous après avoir terminé la section « Mises à jour du cluster » et commencé la création de cluster.

17.4.5.8.3. Les mises à jour des clusters

- Laissez toutes les options par défaut dans cette section.

17.4.5.8.4. Examiner et créer votre cluster

- Examinez le contenu de la configuration du cluster.

- Cliquez sur Créer un cluster.

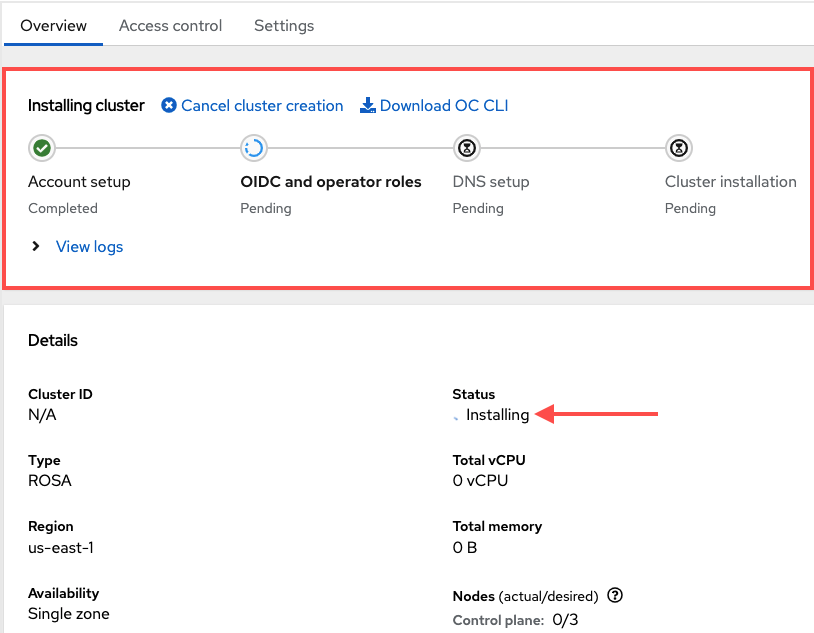

17.4.5.8.5. Contrôle de l’état d’avancement de l’installation

Demeurez sur la page actuelle pour suivre l’avancement de l’installation. Cela devrait prendre environ 40 minutes.

17.4.5.9. Base OpenShift Cluster Manager Rôle

Lorsque vous avez créé un rôle d’administrateur OpenShift Cluster Manager comme indiqué ci-dessus, ignorez toute cette section. Le gestionnaire de cluster OpenShift créera les ressources pour vous.

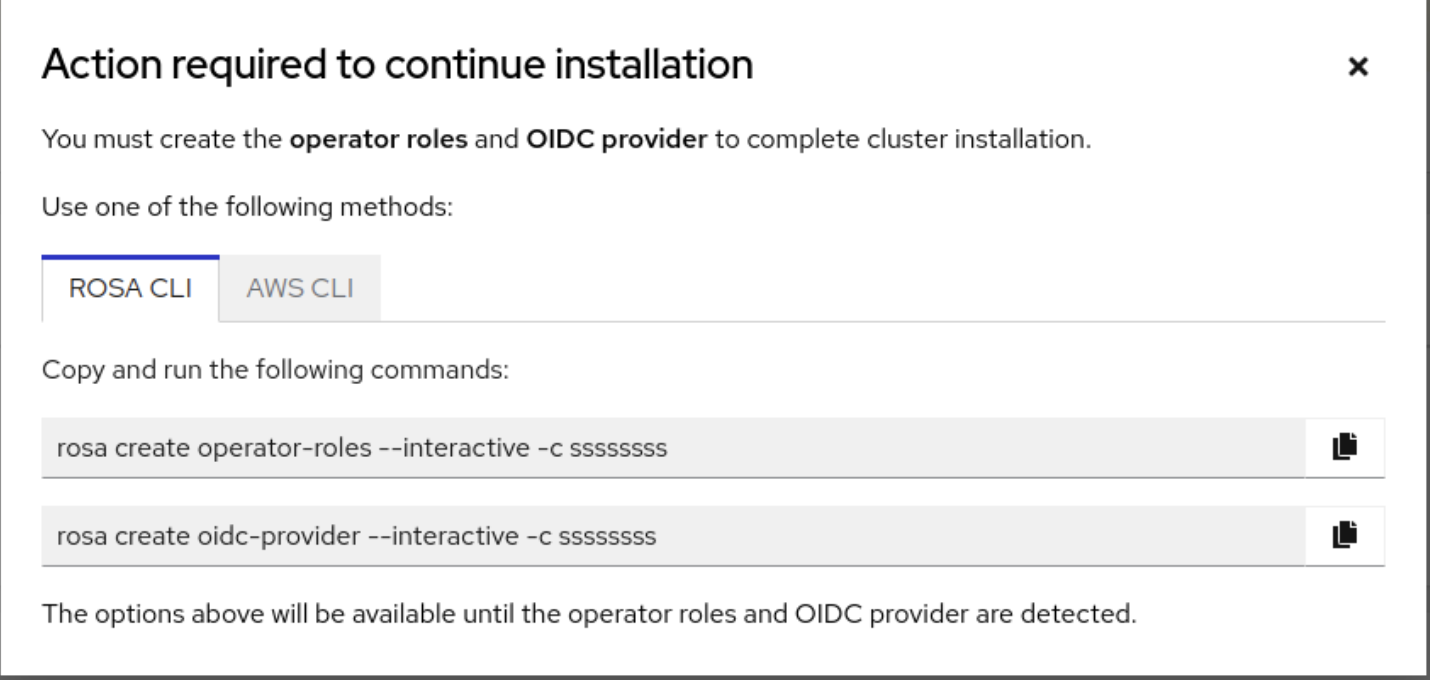

Lorsque vous avez créé un rôle de base OpenShift Cluster Manager plus tôt, vous devrez créer manuellement deux autres éléments avant que l’installation du cluster puisse continuer:

- Les rôles d’opérateur

- Fournisseur OIDC

17.4.5.9.1. Créer des rôles d’opérateur

La fenêtre pop up vous montrera les commandes à exécuter.

Exécutez les commandes depuis la fenêtre de votre terminal pour lancer le mode interactif. Exécutez la commande suivante pour créer les rôles d’opérateur:

rosa create operator-roles --mode auto --cluster <cluster-name> --yes

$ rosa create operator-roles --mode auto --cluster <cluster-name> --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

17.4.5.9.2. Création du fournisseur OIDC

Dans votre terminal, exécutez la commande suivante pour créer le fournisseur OIDC:

rosa create oidc-provider --mode auto --cluster <cluster-name> --yes

$ rosa create oidc-provider --mode auto --cluster <cluster-name> --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

I: Creating OIDC provider using 'arn:aws:iam::000000000000:user/rosauser' I: Created OIDC provider with ARN 'arn:aws:iam::000000000000:oidc-provider/rh-oidc.s3.us-east-1.amazonaws.com/1tt4kvrr2kha2rgs8gjfvf0000000000'

I: Creating OIDC provider using 'arn:aws:iam::000000000000:user/rosauser' I: Created OIDC provider with ARN 'arn:aws:iam::000000000000:oidc-provider/rh-oidc.s3.us-east-1.amazonaws.com/1tt4kvrr2kha2rgs8gjfvf0000000000'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

17.4.6. Guide du plan de contrôle hébergé (HCP)

Découvrez cet atelier pour déployer un échantillon de Red Hat OpenShift Service sur AWS (ROSA) avec un cluster de plans de contrôle hébergés (HCP). Ensuite, vous pouvez utiliser votre cluster dans les tutoriels suivants.

Les objectifs du tutoriel

Apprenez à créer vos prérequis de cluster:

- Créer un exemple de cloud privé virtuel (VPC)

- Créer un échantillon de ressources OpenID Connect (OIDC)

- Créer des variables d’environnement d’échantillon

- Déployer un échantillon de cluster ROSA

Conditions préalables

- La version 1.2.31 de ROSA ou ultérieure

- Interface de ligne de commande Amazon Web Service (AWS) (CLI)

- CLI ROSA (rosa)

17.4.6.1. Créer vos prérequis de cluster

Avant de déployer un ROSA avec le cluster HCP, vous devez disposer à la fois d’un VPC et d’une ressource OIDC. D’abord, nous allons créer ces ressources. La ROSA utilise votre propre modèle VPC (BYO-VPC).

17.4.6.1.1. Créer un VPC

Assurez-vous que votre AWS CLI (aws) est configuré pour utiliser une région où ROSA est disponible. Consultez les régions prises en charge par AWS CLI en exécutant la commande suivante:

rosa list regions --hosted-cp

$ rosa list regions --hosted-cpCopy to Clipboard Copied! Toggle word wrap Toggle overflow Créez le VPC. Dans ce tutoriel, le script suivant crée le VPC et ses composants requis. Il utilise la région configurée dans votre CLI aws.

Copy to Clipboard Copied! Toggle word wrap Toggle overflow Le script sort les commandes. Définissez les commandes comme variables d’environnement pour stocker les ID de sous-réseau pour une utilisation ultérieure. Copiez et exécutez les commandes:

export PUBLIC_SUBNET_ID=$PUBLIC_SUBNET_ID export PRIVATE_SUBNET_ID=$PRIVATE_SUBNET_ID

$ export PUBLIC_SUBNET_ID=$PUBLIC_SUBNET_ID $ export PRIVATE_SUBNET_ID=$PRIVATE_SUBNET_IDCopy to Clipboard Copied! Toggle word wrap Toggle overflow Confirmez vos variables d’environnement en exécutant la commande suivante:

echo "Public Subnet: $PUBLIC_SUBNET_ID"; echo "Private Subnet: $PRIVATE_SUBNET_ID"

$ echo "Public Subnet: $PUBLIC_SUBNET_ID"; echo "Private Subnet: $PRIVATE_SUBNET_ID"Copy to Clipboard Copied! Toggle word wrap Toggle overflow Exemple de sortie

Public Subnet: subnet-0faeeeb0000000000 Private Subnet: subnet-011fe340000000000

Public Subnet: subnet-0faeeeb0000000000 Private Subnet: subnet-011fe340000000000Copy to Clipboard Copied! Toggle word wrap Toggle overflow

17.4.6.1.2. Créer votre configuration OIDC

Dans ce tutoriel, nous utiliserons le mode automatique lors de la création de la configuration OIDC. En outre, nous stockerons l’IDC ID en tant que variable d’environnement pour une utilisation ultérieure. La commande utilise le ROSA CLI pour créer la configuration OIDC unique de votre cluster.

Créez la configuration OIDC en exécutant la commande suivante:

export OIDC_ID=$(rosa create oidc-config --mode auto --managed --yes -o json | jq -r '.id')

$ export OIDC_ID=$(rosa create oidc-config --mode auto --managed --yes -o json | jq -r '.id')Copy to Clipboard Copied! Toggle word wrap Toggle overflow

17.4.6.2. Création de variables d’environnement supplémentaires

Exécutez la commande suivante pour configurer des variables d’environnement. Ces variables facilitent l’exécution de la commande pour créer un cluster ROSA:

export CLUSTER_NAME=<cluster_name> export REGION=<VPC_region>

$ export CLUSTER_NAME=<cluster_name> $ export REGION=<VPC_region>Copy to Clipboard Copied! Toggle word wrap Toggle overflow AstuceExécutez rosa whoami pour trouver la région VPC.

17.4.6.3. Créer un cluster

Facultatif: exécutez la commande suivante pour créer les rôles et les politiques à l’échelle du compte, y compris les politiques d’opérateur et les rôles et politiques AWS IAM:

ImportantComplétez cette étape uniquement si c’est la première fois que vous déployez ROSA dans ce compte et que vous n’avez pas encore créé vos rôles et stratégies de compte.

rosa create account-roles --mode auto --yes

$ rosa create account-roles --mode auto --yesCopy to Clipboard Copied! Toggle word wrap Toggle overflow Exécutez la commande suivante pour créer le cluster:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

Le cluster est prêt après environ 10 minutes. Le cluster aura un plan de contrôle sur trois zones de disponibilité AWS dans votre région sélectionnée et créera deux nœuds de travail dans votre compte AWS.

17.4.6.4. Contrôle de l’état de l’installation

Exécutez l’une des commandes suivantes pour vérifier l’état du cluster:

Afin d’obtenir une vue détaillée de l’état du cluster, exécutez:

rosa describe cluster --cluster $CLUSTER_NAME

$ rosa describe cluster --cluster $CLUSTER_NAMECopy to Clipboard Copied! Toggle word wrap Toggle overflow Dans le cas d’une vue abrégée de l’état du cluster, exécutez:

rosa list clusters

$ rosa list clustersCopy to Clipboard Copied! Toggle word wrap Toggle overflow Afin de regarder le journal au fur et à mesure qu’il progresse, exécutez:

rosa logs install --cluster $CLUSTER_NAME --watch

$ rosa logs install --cluster $CLUSTER_NAME --watchCopy to Clipboard Copied! Toggle word wrap Toggle overflow

- Lorsque l’état change pour "prêt" votre cluster est installé. Cela pourrait prendre quelques minutes de plus pour que les nœuds ouvriers viennent en ligne.