3.6. プロビジョニングされた AWS インフラストラクチャー

これは、デプロイされた OpenShift Dedicated クラスター上のプロビジョニングされた Amazon Web Services (AWS) コンポーネントの概要です。プロビジョニングされたすべての AWS コンポーネントの詳細なリストは、OpenShift Container Platform ドキュメント を参照してください。

3.6.1. AWS Elastic Computing (EC2) インスタンス

AWS EC2 インスタンスは、AWS パブリッククラウドで OpenShift Dedicated のコントロールプレーン機能およびデータプレーン機能をデプロイするために必要になります。インスタンスタイプは、ワーカーノードの数に応じてコントロールプレーンおよびインフラストラクチャーノードによって異なる場合があります。

単一アベイラビリティーゾーン

- 3 m5.2xlarge 最小 (コントロールプレーンノード)

- 2 r5.xlarge 最小 (インフラストラクチャーノード)

- 2 m5.xlarge 最小だが高い変数 (ワーカーノード)

複数のアベイラビリティーゾーン

- 3 m5.2xlarge 最小 (コントロールプレーンノード)

- 3 r5.xlarge 最小 (インフラストラクチャーノード)

- 3 m5.xlarge 最小だが高い変数 (ワーカーノード)

3.6.2. AWS Elastic Block Store (EBS) ストレージ

Amazon EBS ブロックストレージは、ローカルノードストレージおよび永続ボリュームストレージの両方に使用されます。

各 EC2 インスタンスのボリューム要件:

コントロールプレーンボリューム

- サイズ: 350 GB

- タイプ: io1

- 1 秒あたりの入出力操作: 1000

インフラストラクチャーボリューム

- サイズ: 300 GB

- タイプ: gp2

- 1 秒あたりの I/O 処理数: 900

ワーカーボリューム

- サイズ: 300 GB

- タイプ: gp2

- 1 秒あたりの I/O 処理数: 900

3.6.3. Elastic Load Balancing (ELB) ロードバランサー

API 用に最大 2 つのネットワークロードバランサー、アプリケーションルーター用に最大 2 つのクラシックロードバランサー。詳細は、AWS に関する ELB ドキュメント を参照してください。

3.6.4. S3 ストレージ

イメージレジストリーおよび Elastic Block Store (EBS) ボリュームスナップショットは、AWS S3 ストレージでサポートされます。リソースのプルーニングは、S3 の使用とクラスターのパフォーマンスを最適化するために定期的に実行されます。

それぞれ 2TB の一般的なサイズの 2 つのバケットが必要です。

3.6.5. VPC

お客様はクラスターごとに 1 つの VPC を確認できるはずです。さらに、VPC には以下の設定が必要です。

別のクラスター用にインストーラーによって自動的に作成された VPC に新しい OpenShift Dedicated クラスターをインストールすることはサポートされていません。

サブネット: 単一アベイラビリティーゾーンがあるクラスターの 2 つのサブネット、または複数のアベイラビリティーゾーンがあるクラスターの 6 つのサブネット。

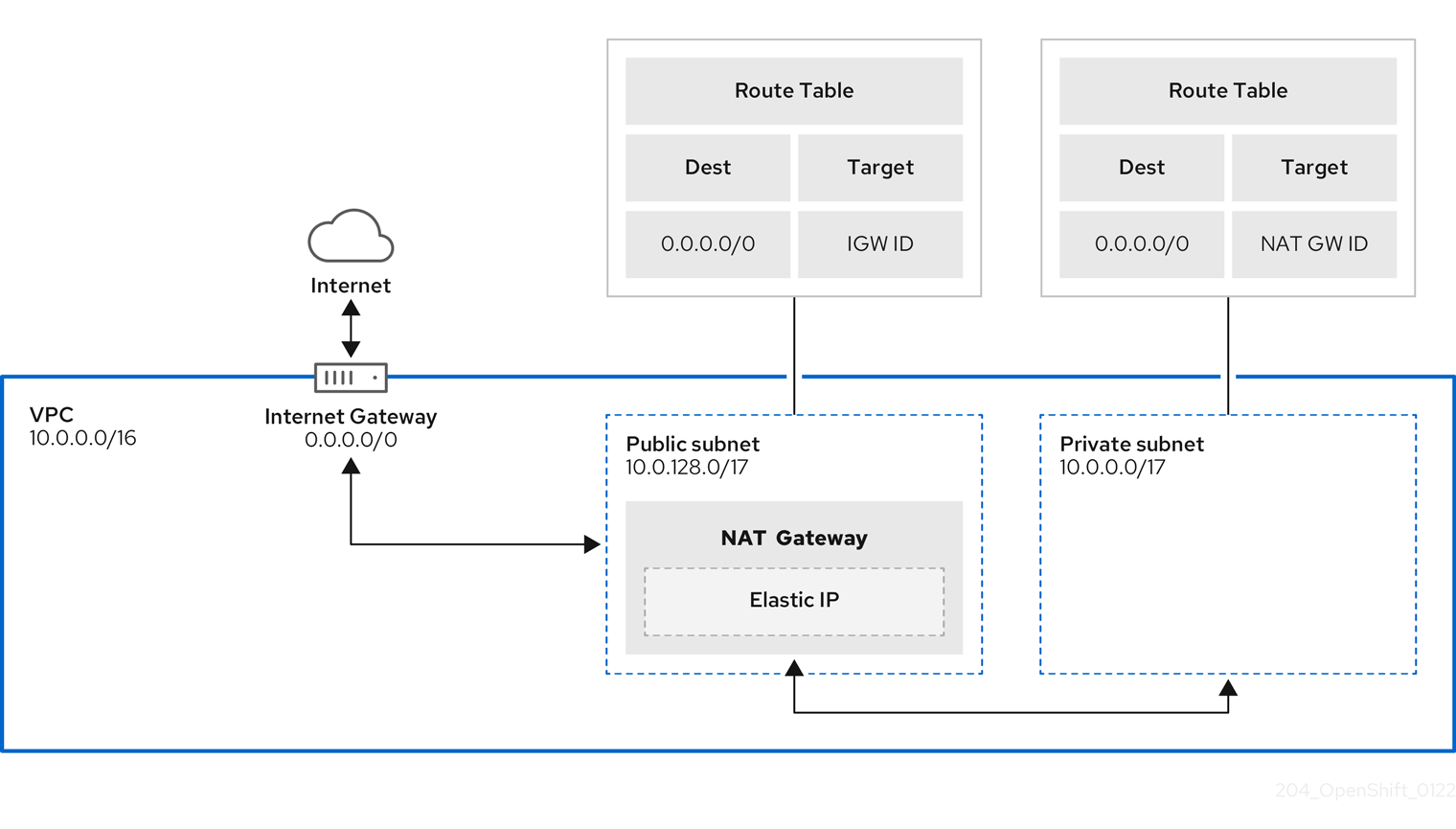

注記パブリックサブネット は、インターネットゲートウェイを介してインターネットに直接接続します。プライベートサブネット は、ネットワークアドレス変換 (NAT) ゲートウェイを介してインターネットに接続します。

- ルートテーブル: プライベートサブネットごとに 1 つのルートテーブルと、クラスターごとに 1 つの追加テーブル。

- インターネットゲートウェイ: クラスターごとに 1 つのインターネットゲートウェイ。

- NAT ゲートウェイ: パブリックサブネットごとに 1 つの NAT ゲートウェイ。

3.6.5.1. サンプル VPC アーキテクチャー

3.6.6. セキュリティーグループ

AWS セキュリティーグループは、プロトコルおよびポートアクセスレベルでセキュリティーを提供します。これらは EC2 インスタンスおよび Elastic Load Balancing に関連付けられます。各セキュリティーグループには、EC2 インスタンスの送受信トラフィックをフィルタリングする一連のルールが含まれます。OpenShift Container Platform インストール に必要なポートがネットワーク上で開いており、ホスト間のアクセスを許可するように設定されていることを確認する必要があります。

3.6.6.1. 追加のカスタムセキュリティーグループ

非マネージド VPC を使用してクラスターを作成する場合は、クラスターの作成中にカスタムセキュリティーグループを追加できます。カスタムセキュリティーグループには次の制限があります。

- クラスターを作成する前に、AWS でカスタムセキュリティーグループを作成する必要があります。詳細は、Amazon EC2 security groups for Linux instances を参照してください。

- カスタムセキュリティーグループを、クラスターのインストール先の VPC に関連付ける必要があります。カスタムセキュリティーグループを別の VPC に関連付けることはできません。

- カスタムセキュリティーグループを追加する場合は、VPC の追加クォータをリクエストする必要がある場合があります。AWS クォータ引き上げのリクエストは、Requesting a quota increase を参照してください。