7.3. Web UI でのワンタイムパスワードの有効化

Identity Management (IdM) 管理者は、IdM ユーザーに対して 2 要素認証 (2FA) をシステム全体でまたは個別に有効にすることができます。ユーザーは、コマンドラインまたは Web UI ログインダイアログの専用フィールドで、通常のパスワードの後にワンタイムパスワード (OTP) を入力します。これらのパスワードの間にはスペースを入れません。

2FA を有効にしても、2FA が強制されるわけではありません。LDAP バインドに基づくログインを使用する場合、IdM ユーザーはパスワードを入力するだけで認証できます。ただし、krb5 ベースのログインを使用する場合は、2FA が強制されます。Red Hat は今後のリリースで設定オプションを提供して、管理者が次のいずれかを選択できるようにする予定です。

-

ユーザーが独自のトークンを設定できるようにします。この場合、

krb5ベースのログインでは 2FA が強制されますが、LDAP バインドでは依然として強制されません。 -

ユーザーが独自のトークンを設定できないようにします。この場合、2FA は LDAP バインドと

krb5ベースのログインの両方で強制されます。

IdM Web UI を使用して、個々の example.user IdM ユーザーに対して 2FA を有効にするには、以下の手順を完了します。

前提条件

- 管理者権限

手順

-

IdM

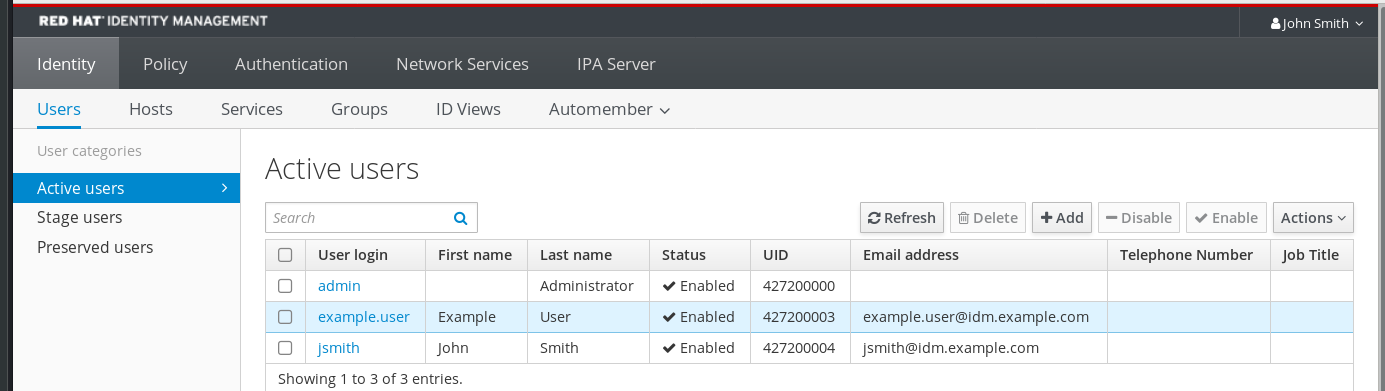

admin権限を使用して IdM Web UI にログインします。 Identity

Users Active users タブを開きます。

- example.user を選択してユーザー設定を開きます。

- User authentication types で、Two factor authentication (password + OTP) を選択します。

- Save をクリックします。

この時点で、IdM ユーザーに対して OTP 認証が有効になります。

次に、管理者権限を持つユーザーまたは example.user が、example.user アカウントに新しいトークン ID を割り当てる必要があります。