19.5. Amazon Web Services Security Token Service での手動モードの使用

STS を使用した手動モードは Amazon Web Services (AWS) でサポートされます。

このクレデンシャルストラテジーは、新しい OpenShift Container Platform クラスターでのみサポートされており、インストール中に設定する必要があります。この機能を使用するために、既存のクラスターが別のクレデンシャルストラテジーを使用するように再設定することはできません。

19.5.1. AWS Security Token Service での手動モード

STS での手動モードでは、個別の OpenShift Container Platform クラスターコンポーネントは AWS Security Token Service (STS) を使用して、短期的かつ権限が制限されたセキュリティー認証情報を提供する IAM ロールをコンポーネントに割り当てます。これらの認証情報は、AWS API 呼び出しを行う各コンポーネントに固有の IAM ロールに関連付けられます。

19.5.1.1. AWS Security Token Service の認証プロセス

AWS Security Token Service (STS) と AssumeRole API アクションを使用すると、Pod が IAM ロールポリシーで定義されたアクセスキーを取得できるようになります。

OpenShift Container Platform クラスターには、Kubernetes サービスアカウント署名サービスが組み込まれています。このサービスは、秘密鍵を使用してサービスアカウント JSON Web トークン (JWT) に署名します。サービスアカウントトークンを必要とする Pod は、Pod 仕様を通じてサービスアカウントトークンを要求します。Pod が作成されてノードに割り当てられると、そのノードがサービスアカウント署名サービスから署名付きサービスアカウントを取得し、それを Pod にマウントします。

STS を使用するクラスターでは、Kubernetes 設定シークレットに IAM ロール ID が含まれています。ワークロードは、この IAM ロール ID のアイデンティティーを引き継ぎます。ワークロードに発行された署名付きサービスアカウントトークンが AWS の設定と一致するため、AWS STS は指定された IAM ロールのアクセスキーをワークロードに付与できます。

AWS STS は、次の条件を満たすサービスアカウントトークンを含む要求に対してのみアクセスキーを付与します。

- トークンの名前と namespace が、サービスアカウントの名前と namespace と一致している。

- トークンが公開鍵と一致する鍵によって署名されている。クラスターで使用されるサービスアカウント署名鍵の公開鍵ペアは、AWS S3 バケットに保存されます。AWS STS のフェデレーションによって、サービスアカウントトークンの署名が S3 バケットに保存されている公開鍵と一致していることが検証されます。

19.5.1.2. AWS STS の認証フロー

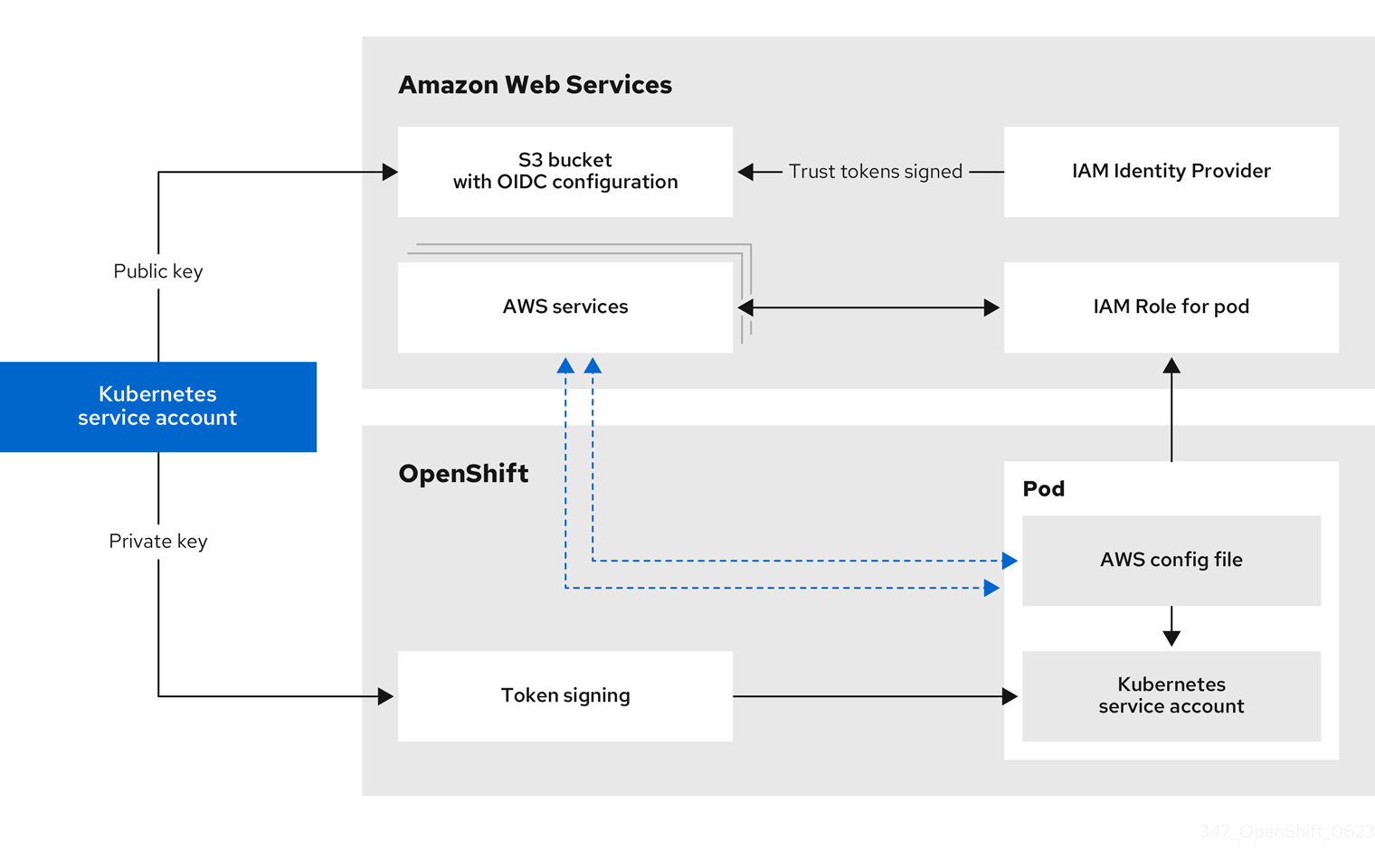

次の図は、AWS STS を使用する場合の AWS と OpenShift Container Platform クラスター間の認証フローを示しています。

- トークン署名 は、OpenShift Container Platform クラスター上の Kubernetes サービスアカウント署名サービスです。

- Pod 内の Kubernetes サービスアカウント は、署名付きサービスアカウントトークンです。

図19.2 AWS Security Token Service の認証フロー

新しい認証情報と更新された認証情報の要求は、適切に設定された AWS IAM OpenID Connect (OIDC) ID プロバイダーと AWS IAM ロールを組み合わせて使用することで自動化されます。AWS IAM によって信頼されているサービスアカウントトークンは、OpenShift Container Platform によって署名されており、Pod に展開して認証に使用できます。

19.5.1.3. AWS STS のトークン更新

Pod が使用する署名付きサービスアカウントトークンは、一定期間が経過すると期限切れになります。AWS STS を使用するクラスターの場合、この期間は 3600 秒、つまり 1 時間です。

トークンの更新は、Pod が割り当てられているノード上の kubelet により実行されます。kubelet は、トークンの有効期間の 80% を超えると、トークンのローテーションを試みます。

19.5.1.4. AWS STS の OpenID Connect の要件

OIDC 設定の暗号鍵のパブリック部分は、パブリックまたはプライベート S3 バケットに保存できます。

OIDC 仕様では HTTPS を使用する必要があります。AWS サービスは、OIDC ドキュメントを JSON Web Key Set (JWKS) 公開鍵の形式で公開するパブリックエンドポイントを必須としています。これにより、AWS サービスは、Kubernetes によって署名されたバインドされたトークンを検証し、証明書を信頼するかどうかを判断できるようになります。そのため、どちらの S3 バケットオプションでもパブリック HTTPS エンドポイントは必要です。プライベートエンドポイントはサポートされません。

AWS STS を使用するには、AWS STS サービスのパブリック AWS バックボーンが、パブリック S3 バケット、またはパブリック CloudFront エンドポイントを備えたプライベート S3 バケットと通信できる必要があります。インストール時に、CredentialsRequest オブジェクトの処理に使用するバケットのタイプを選択できます。

-

デフォルトでは、CCO ユーティリティー (

ccoctl) が、OIDC 設定ファイルをパブリック S3 バケットに保存し、S3 URL をパブリック OIDC エンドポイントとして使用します。 -

または、

ccoctlユーティリティーで OIDC 設定をプライベート S3 バケットに保存し、そのバケットに、パブリック CloudFront 配布 URL を介して IAM ID プロバイダーからアクセスすることもできます。

19.5.1.5. AWS コンポーネントのシークレット形式

STS で手動モードを使用すると、個別の OpenShift Container Platform コンポーネントに提供される AWS 認証情報の内容が変更されます。次のシークレット形式を比較してください。

有効期間の長い認証情報を使用した AWS シークレット形式

STS での AWS シークレット形式

19.5.2. STS での手動モードに設定された OpenShift Container Platform クラスターのインストール

STS と共に手動モードを使用して Cloud Credential Operator (CCO) を使用するように設定されるクラスターをインストールするには、以下を実行します。

- Cloud Credential Operator ユーティリティーを設定します。

- 必要な AWS リソースを 個別に 作成するか、1 つのコマンドを使用して 作成します。

- OpenShift Container Platform インストーラーを実行します。

- クラスターが有効期限の短い認証情報を使用していることを確認します。

STS を使用する際にクラスターは手動モードで動作するため、必要なパーミッションでコンポーネントの新規の認証情報を作成することはできません。OpenShift Container Platform の別のマイナーバージョンにアップグレードする際に、AWS パーミッションの要件が加わることがよくあります。STS を使用するクラスターをアップグレードする前に、クラスター管理者は、AWS パーミッションが既存のコンポーネントについて使用でき、新規コンポーネントで利用可能であることを手動で確認する必要があります。

19.5.2.1. Cloud Credential Operator ユーティリティーの設定

Cloud Credential Operator (CCO) が手動モードで動作しているときにクラスターの外部からクラウドクレデンシャルを作成および管理するには、CCO ユーティリティー (ccoctl) バイナリーを抽出して準備します。

ccoctl ユーティリティーは、Linux 環境で実行する必要がある Linux バイナリーです。

前提条件

- クラスター管理者のアクセスを持つ OpenShift Container Platform アカウントを使用できる。

-

OpenShift CLI (

oc) がインストールされている。

ccoctlユーティリティー用の AWS アカウントを作成し、次の権限で使用できるようにしました。Expand 表19.3 必要な AWS パーミッション パーミッションのタイプ 必須のパーミッション iamパーミッション-

iam:CreateOpenIDConnectProvider -

iam:CreateRole -

iam:DeleteOpenIDConnectProvider -

iam:DeleteRole -

iam:DeleteRolePolicy -

iam:GetOpenIDConnectProvider -

iam:GetRole -

iam:GetUser -

iam:ListOpenIDConnectProviders -

iam:ListRolePolicies -

iam:ListRoles -

iam:PutRolePolicy -

iam:TagOpenIDConnectProvider -

iam:TagRole

s3パーミッション-

s3:CreateBucket -

s3:DeleteBucket -

s3:DeleteObject -

s3:GetBucketAcl -

s3:GetBucketTagging -

s3:GetObject -

s3:GetObjectAcl -

s3:GetObjectTagging -

s3:ListBucket -

s3:PutBucketAcl -

s3:PutBucketPolicy -

s3:PutBucketPublicAccessBlock -

s3:PutBucketTagging -

s3:PutObject -

s3:PutObjectAcl -

s3:PutObjectTagging

cloudfrontパーミッション-

cloudfront:ListCloudFrontOriginAccessIdentities -

cloudfront:ListDistributions -

cloudfront:ListTagsForResource

OIDC 設定を、パブリック CloudFront ディストリビューション URL 経由で IAM アイデンティティープロバイダーがアクセスするプライベート S3 バケットに保存する予定の場合、

ccoctlユーティリティーを実行する AWS アカウントには次の追加パーミッションが必要です。-

cloudfront:CreateCloudFrontOriginAccessIdentity -

cloudfront:CreateDistribution -

cloudfront:DeleteCloudFrontOriginAccessIdentity -

cloudfront:DeleteDistribution -

cloudfront:GetCloudFrontOriginAccessIdentity -

cloudfront:GetCloudFrontOriginAccessIdentityConfig -

cloudfront:GetDistribution -

cloudfront:TagResource -

cloudfront:UpdateDistribution

注記これらの追加のパーミッションは、

ccoctl aws create-allコマンドで認証情報要求を処理する際の--create-private-s3-bucketオプションの使用をサポートします。-

手順

以下のコマンドを実行して、OpenShift Container Platform リリースイメージを取得します。

RELEASE_IMAGE=$(./openshift-install version | awk '/release image/ {print $3}')$ RELEASE_IMAGE=$(./openshift-install version | awk '/release image/ {print $3}')Copy to Clipboard Copied! Toggle word wrap Toggle overflow 以下のコマンドを実行して、OpenShift Container Platform リリースイメージから CCO コンテナーイメージを取得します。

CCO_IMAGE=$(oc adm release info --image-for='cloud-credential-operator' $RELEASE_IMAGE -a ~/.pull-secret)

$ CCO_IMAGE=$(oc adm release info --image-for='cloud-credential-operator' $RELEASE_IMAGE -a ~/.pull-secret)Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記$RELEASE_IMAGEのアーキテクチャーが、ccoctlツールを使用する環境のアーキテクチャーと一致していることを確認してください。以下のコマンドを実行して、OpenShift Container Platform リリースイメージ内の CCO コンテナーイメージから

ccoctlバイナリーを抽出します。oc image extract $CCO_IMAGE --file="/usr/bin/ccoctl" -a ~/.pull-secret

$ oc image extract $CCO_IMAGE --file="/usr/bin/ccoctl" -a ~/.pull-secretCopy to Clipboard Copied! Toggle word wrap Toggle overflow 次のコマンドを実行して、権限を変更して

ccoctlを実行可能にします。chmod 775 ccoctl

$ chmod 775 ccoctlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

ccoctlを使用する準備ができていることを確認するには、次のコマンドを実行してヘルプファイルを表示します。ccoctl --help

$ ccoctl --helpCopy to Clipboard Copied! Toggle word wrap Toggle overflow ccoctl --helpの出力Copy to Clipboard Copied! Toggle word wrap Toggle overflow

19.5.2.2. Cloud Credential Operator ユーティリティーを使用した AWS リソースの作成

CCO ユーティリティー (ccoctl) を使用して、必要な AWS リソースを 個別に 作成したり、1 つのコマンドを使用して 作成したりできます。

19.5.2.2.1. AWS リソースの個別の作成

AWS リソースの変更前に ccoctl ツールが作成する JSON ファイルを確認する必要がある場合や、ccoctl ツールが AWS リソースを自動作成するために使用するプロセスが組織の要件を満たさない場合は、AWS リソースを個別に作成できます。たとえば、このオプションは、異なるユーザーや部門間でこれらのリソースを作成する責任を共有する組織に役に立ちます。

それ以外の場合は、ccoctl aws create-all コマンドを使用して AWS リソースを自動的に作成できます。

デフォルトで、ccoctl はコマンドが実行されるディレクトリーにオブジェクトを作成します。オブジェクトを別のディレクトリーに作成するには、--output-dir フラグを使用します。この手順では、<path_to_ccoctl_output_dir> を使用してこの場所を参照します。

一部の ccoctl コマンドは AWS API 呼び出しを行い、AWS リソースを作成または変更します。--dry-run フラグを使用して、API 呼び出しを回避できます。このフラグを使用すると、代わりにローカルファイルシステムに JSON ファイルが作成されます。JSON ファイルを確認して変更し、AWS CLI ツールで --cli-input-json パラメーターを使用して適用できます。

前提条件

-

ccoctlバイナリーをデプロイメントして準備しておく。

手順

クラスターの OpenID Connect プロバイダーを設定するために使用されるパブリックおよびプライベート RSA キーファイルを生成します。

ccoctl aws create-key-pair

$ ccoctl aws create-key-pairCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例:

2021/04/13 11:01:02 Generating RSA keypair 2021/04/13 11:01:03 Writing private key to /<path_to_ccoctl_output_dir>/serviceaccount-signer.private 2021/04/13 11:01:03 Writing public key to /<path_to_ccoctl_output_dir>/serviceaccount-signer.public 2021/04/13 11:01:03 Copying signing key for use by installer

2021/04/13 11:01:02 Generating RSA keypair 2021/04/13 11:01:03 Writing private key to /<path_to_ccoctl_output_dir>/serviceaccount-signer.private 2021/04/13 11:01:03 Writing public key to /<path_to_ccoctl_output_dir>/serviceaccount-signer.public 2021/04/13 11:01:03 Copying signing key for use by installerCopy to Clipboard Copied! Toggle word wrap Toggle overflow serviceaccount-signer.privateおよびserviceaccount-signer.publicは、生成されるキーファイルです。このコマンドは、クラスターがインストール時に必要とするプライベートキーを

/<path_to_ccoctl_output_dir>/tls/bound-service-account-signing-key.keyに作成します。AWS で OpenID Connect アイデンティティープロバイダーおよび S3 バケットを作成します。

ccoctl aws create-identity-provider \ --name=<name> \ --region=<aws_region> \ --public-key-file=<path_to_ccoctl_output_dir>/serviceaccount-signer.public

$ ccoctl aws create-identity-provider \ --name=<name> \ --region=<aws_region> \ --public-key-file=<path_to_ccoctl_output_dir>/serviceaccount-signer.publicCopy to Clipboard Copied! Toggle word wrap Toggle overflow ここでは、以下のようになります。

-

<name>は、追跡用に作成されたクラウドリソースにタグを付けるために使用される名前です。 -

<aws_region>は、クラウドリソースが作成される AWS リージョンです。 -

<path_to_ccoctl_output_dir>は、ccoctl aws create-key-pairコマンドが生成したパブリックキーファイルへのパスです。

出力例:

2021/04/13 11:16:09 Bucket <name>-oidc created 2021/04/13 11:16:10 OpenID Connect discovery document in the S3 bucket <name>-oidc at .well-known/openid-configuration updated 2021/04/13 11:16:10 Reading public key 2021/04/13 11:16:10 JSON web key set (JWKS) in the S3 bucket <name>-oidc at keys.json updated 2021/04/13 11:16:18 Identity Provider created with ARN: arn:aws:iam::<aws_account_id>:oidc-provider/<name>-oidc.s3.<aws_region>.amazonaws.com

2021/04/13 11:16:09 Bucket <name>-oidc created 2021/04/13 11:16:10 OpenID Connect discovery document in the S3 bucket <name>-oidc at .well-known/openid-configuration updated 2021/04/13 11:16:10 Reading public key 2021/04/13 11:16:10 JSON web key set (JWKS) in the S3 bucket <name>-oidc at keys.json updated 2021/04/13 11:16:18 Identity Provider created with ARN: arn:aws:iam::<aws_account_id>:oidc-provider/<name>-oidc.s3.<aws_region>.amazonaws.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow openid-configurationは検出ドキュメントであり、keys.jsonは JSON Web キーセットファイルです。このコマンドは、YAML 設定ファイルを

/<path_to_ccoctl_output_dir>/manifests/cluster-authentication-02-config.yamlにも作成します。このファイルは、AWS IAM アイデンティティープロバイダーがトークンを信頼するように、クラスターが生成するサービスアカウントトークンの発行側の URL フィールドを設定します。-

クラスターの各コンポーネントについて IAM ロールを作成します。

OpenShift Container Platform リリースイメージから

CredentialsRequestオブジェクトの一覧を抽出します。oc adm release extract --credentials-requests \ --cloud=aws \ --to=<path_to_directory_with_list_of_credentials_requests>/credrequests --from=quay.io/<path_to>/ocp-release:<version>

$ oc adm release extract --credentials-requests \ --cloud=aws \ --to=<path_to_directory_with_list_of_credentials_requests>/credrequests1 --from=quay.io/<path_to>/ocp-release:<version>Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

credrequestsは、CredentialsRequestオブジェクトのリストが格納されるディレクトリーです。ディレクトリーが存在しない場合、このコマンドはディレクトリーを作成します。

ccoctlツールを使用して、credrequestsディレクトリーですべてのCredentialsRequestオブジェクトを処理します。ccoctl aws create-iam-roles \ --name=<name> \ --region=<aws_region> \ --credentials-requests-dir=<path_to_directory_with_list_of_credentials_requests>/credrequests \ --identity-provider-arn=arn:aws:iam::<aws_account_id>:oidc-provider/<name>-oidc.s3.<aws_region>.amazonaws.com

$ ccoctl aws create-iam-roles \ --name=<name> \ --region=<aws_region> \ --credentials-requests-dir=<path_to_directory_with_list_of_credentials_requests>/credrequests \ --identity-provider-arn=arn:aws:iam::<aws_account_id>:oidc-provider/<name>-oidc.s3.<aws_region>.amazonaws.comCopy to Clipboard Copied! Toggle word wrap Toggle overflow 注記GovCloud などの代替の IAM API エンドポイントを使用する AWS 環境では、

--regionパラメーターでリージョンを指定する必要もあります。クラスターで

TechPreviewNoUpgrade機能セットによって有効化されたテクノロジープレビュー機能を使用している場合は、--enable-tech-previewパラメーターを含める必要があります。それぞれの

CredentialsRequestオブジェクトについて、ccoctlは指定された OIDC アイデンティティープロバイダーに関連付けられた信頼ポリシーと、OpenShift Container Platform リリースイメージの各CredentialsRequestオブジェクトに定義されるパーミッションポリシーを使用して IAM ロールを作成します。

検証

OpenShift Container Platform シークレットが作成されることを確認するには、

<path_to_ccoctl_output_dir>/manifestsディレクトリーのファイルを一覧表示します。ll <path_to_ccoctl_output_dir>/manifests

$ ll <path_to_ccoctl_output_dir>/manifestsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

AWS にクエリーを実行すると、IAM ロールが作成されていることを確認できます。詳細は AWS ドキュメントの IAM ロールのリスト表示について参照してください。

19.5.2.2.2. 単一コマンドでの AWS リソースの作成

AWS リソースの変更前に ccoctl ツールが作成する JSON ファイルを確認する必要がない場合で、ccoctl ツールが AWS リソースを自動作成するために使用するプロセスが組織の要件を満たす場合は、ccoctl aws create-all コマンドを使用して AWS リソースの作成を自動化できます。

それ以外の場合は、AWS リソースを個別に作成できます。

デフォルトで、ccoctl はコマンドが実行されるディレクトリーにオブジェクトを作成します。オブジェクトを別のディレクトリーに作成するには、--output-dir フラグを使用します。この手順では、<path_to_ccoctl_output_dir> を使用してこの場所を参照します。

前提条件

以下が必要になります。

-

ccoctlバイナリーを抽出して準備している。

手順

以下のコマンドを実行して、OpenShift Container Platform リリースイメージから

CredentialsRequestオブジェクトのリストを抽出します。oc adm release extract \ --credentials-requests \ --cloud=aws \ --to=<path_to_directory_with_list_of_credentials_requests>/credrequests \ --from=quay.io/<path_to>/ocp-release:<version>

$ oc adm release extract \ --credentials-requests \ --cloud=aws \ --to=<path_to_directory_with_list_of_credentials_requests>/credrequests \1 --from=quay.io/<path_to>/ocp-release:<version>Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

credrequestsは、CredentialsRequestオブジェクトのリストが格納されるディレクトリーです。ディレクトリーが存在しない場合、このコマンドはディレクトリーを作成します。

注記このコマンドの実行には少し時間がかかる場合があります。

クラスターでクラスター機能を使用して 1 つ以上のオプションコンポーネントを無効にする場合は、無効なコンポーネントの

CredentialsRequestカスタムリソースを削除します。AWS 上の OpenShift Container Platform 4.12 の

credrequestsディレクトリーの内容の例Copy to Clipboard Copied! Toggle word wrap Toggle overflow ccoctlツールを使用して、credrequestsディレクトリーですべてのCredentialsRequestオブジェクトを処理します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- 追跡用に作成されたクラウドリソースにタグを付けるために使用される名前です。

- 2

- クラウドリソースが作成される AWS リージョンです。

- 3

- コンポーネント

CredentialsRequestオブジェクトのファイルを含むディレクトリーを指定します。 - 4

- オプション:

ccoctlユーティリティーがオブジェクトを作成するディレクトリーを指定します。デフォルトでは、ユーティリティーは、コマンドが実行されるディレクトリーにオブジェクトを作成します。 - 5

- オプション: デフォルトでは、

ccoctlユーティリティーは OpenID Connect (OIDC) 設定ファイルをパブリック S3 バケットに保存し、S3 URL をパブリック OIDC エンドポイントとして使用します。代わりに、パブリック CloudFront 配布 URL を介して IAM ID プロバイダーによってアクセスされるプライベート S3 バケットに OIDC 設定を保存するには、--create-private-s3-bucketパラメーターを使用します。

注記クラスターで

TechPreviewNoUpgrade機能セットによって有効化されたテクノロジープレビュー機能を使用している場合は、--enable-tech-previewパラメーターを含める必要があります。

検証

OpenShift Container Platform シークレットが作成されることを確認するには、

<path_to_ccoctl_output_dir>/manifestsディレクトリーのファイルを一覧表示します。ls <path_to_ccoctl_output_dir>/manifests

$ ls <path_to_ccoctl_output_dir>/manifestsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

AWS にクエリーを実行すると、IAM ロールが作成されていることを確認できます。詳細は AWS ドキュメントの IAM ロールのリスト表示について参照してください。

19.5.2.3. インストーラーの実行

前提条件

- クラスターをホストするクラウドプラットフォームでアカウントを設定します。

- OpenShift Container Platform リリースイメージを取得します。

手順

インストールプログラムが含まれるディレクトリーに切り替え、

install-config.yamlファイルを作成します。openshift-install create install-config --dir <installation_directory>

$ openshift-install create install-config --dir <installation_directory>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ここで、

<installation_directory>は、インストールプログラムがファイルを作成するディレクトリーに置き換えます。install-config.yaml設定ファイルを編集し、credentialsModeパラメーターがManualに設定されるようにします。サンプル

install-config.yaml設定ファイルCopy to Clipboard Copied! Toggle word wrap Toggle overflow - 1

- この行は、

credentialsModeパラメーターをManualに設定するために追加されます。

必要な OpenShift Container Platform インストールマニフェストを作成します。

openshift-install create manifests

$ openshift-install create manifestsCopy to Clipboard Copied! Toggle word wrap Toggle overflow ccoctlによって生成されたマニフェストを、インストールプログラムが作成した manifests ディレクトリーにコピーします。cp /<path_to_ccoctl_output_dir>/manifests/* ./manifests/

$ cp /<path_to_ccoctl_output_dir>/manifests/* ./manifests/Copy to Clipboard Copied! Toggle word wrap Toggle overflow ccoctlがtlsディレクトリーに生成したプライベートキーをインストールディレクトリーにコピーします。cp -a /<path_to_ccoctl_output_dir>/tls .

$ cp -a /<path_to_ccoctl_output_dir>/tls .Copy to Clipboard Copied! Toggle word wrap Toggle overflow OpenShift Container Platform インストーラーを実行します。

./openshift-install create cluster

$ ./openshift-install create clusterCopy to Clipboard Copied! Toggle word wrap Toggle overflow

19.5.2.4. インストールの検証

- OpenShift Container Platform クラスターに接続します。

クラスターに

root認証情報がないことを確認します。oc get secrets -n kube-system aws-creds

$ oc get secrets -n kube-system aws-credsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力は以下のようになります。

Error from server (NotFound): secrets "aws-creds" not found

Error from server (NotFound): secrets "aws-creds" not foundCopy to Clipboard Copied! Toggle word wrap Toggle overflow コンポーネントが、CCO によって作成される認証情報を使用するのではなく、シークレットマニフェストで指定された IAM ロールを持つことを確認します。

Image Registry Operator を使用したコマンドの例

oc get secrets -n openshift-image-registry installer-cloud-credentials -o json | jq -r .data.credentials | base64 --decode

$ oc get secrets -n openshift-image-registry installer-cloud-credentials -o json | jq -r .data.credentials | base64 --decodeCopy to Clipboard Copied! Toggle word wrap Toggle overflow 出力には、コンポーネントによって使用されるロールおよび Web アイデンティティートークンが表示され、以下のように表示されるはずです。

Image Registry Operator を使用した出力例

[default] role_arn = arn:aws:iam::123456789:role/openshift-image-registry-installer-cloud-credentials web_identity_token_file = /var/run/secrets/openshift/serviceaccount/token

[default] role_arn = arn:aws:iam::123456789:role/openshift-image-registry-installer-cloud-credentials web_identity_token_file = /var/run/secrets/openshift/serviceaccount/tokenCopy to Clipboard Copied! Toggle word wrap Toggle overflow