1.10. Red Hat OpenShift Service Mesh へのアプリケーションのデプロイ

アプリケーションをサービスメッシュにデプロイする場合、Istio のアップストリームのコミュニティーバージョンのアプリケーションの動作と Red Hat OpenShift Service Mesh インストール内のアプリケーションの動作に違いがいくつかあります。

1.10.1. 前提条件

1.10.2. コントロールプレーンのテンプレートの作成

ServiceMeshControlPlane テンプレートを使用すると、再利用可能な設定を作成することができます。各ユーザーは、作成するテンプレートを独自の設定で拡張することができます。テンプレートは、他のテンプレートから設定情報を継承することもできます。たとえば、会計チーム用の会計コントロールプレーンとマーケティングチーム用のマーケティングコントロールプレーンを作成できます。開発テンプレートと本番テンプレートを作成する場合、マーケティングチームおよび会計チームのメンバーは、チーム固有のカスタマイズで開発および本番テンプレートを拡張することができます。

ServiceMeshControlPlane と同じ構文に従うコントロールプレーンのテンプレートを設定する場合、ユーザーは階層的に設定を継承します。Operator は、Red Hat OpenShift Service Mesh のデフォルト設定を使用する default テンプレートと共に提供されます。カスタムテンプレートを追加するには、openshift-operators プロジェクトで smcp-templates という名前の ConfigMap を作成し、/usr/local/share/istio-operator/templates で Operator コンテナーに ConfigMap をマウントする必要があります。

1.10.2.1. ConfigMap の作成

以下の手順に従って、ConfigMap を作成します。

前提条件

- Service Mesh Operator がインストールされ、検証されていること。

-

cluster-adminロールを持つアカウントが必要です。 - Operator デプロイメントの場所。

-

ocとして知られる OpenShift Container Platform コマンドラインインターフェース (CLI) へのアクセス。

手順

- クラスター管理者として OpenShift Container Platform CLI にログインします。

CLI で以下のコマンドを実行し、

openshift-operatorsプロジェクトにsmcp-templatesという名前の ConfigMap を作成し、<templates-directory>をローカルディスクのServiceMeshControlPlaneファイルの場所に置き換えます。oc create configmap --from-file=<templates-directory> smcp-templates -n openshift-operators

$ oc create configmap --from-file=<templates-directory> smcp-templates -n openshift-operatorsCopy to Clipboard Copied! Toggle word wrap Toggle overflow Operator ClusterServiceVersion 名を見つけます。

oc get clusterserviceversion -n openshift-operators | grep 'Service Mesh'

$ oc get clusterserviceversion -n openshift-operators | grep 'Service Mesh'Copy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例

maistra.v1.0.0 Red Hat OpenShift Service Mesh 1.0.0 Succeeded

maistra.v1.0.0 Red Hat OpenShift Service Mesh 1.0.0 SucceededCopy to Clipboard Copied! Toggle word wrap Toggle overflow Operator クラスターサービスバージョンを編集して、Operator に

smcp-templatesConfigMap を使用するよう指示します。oc edit clusterserviceversion -n openshift-operators maistra.v1.0.0

$ oc edit clusterserviceversion -n openshift-operators maistra.v1.0.0Copy to Clipboard Copied! Toggle word wrap Toggle overflow ボリュームマウントおよびボリュームを Operator デプロイメントに追加します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 変更を保存し、エディターを終了します。

ServiceMeshControlPlaneでtemplateパラメーターを使用してテンプレートを指定できます。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.10.3. Red Hat OpenShift Service Mesh のサイドカーコンテナー挿入

Red Hat OpenShift Service Mesh は、アプリケーションの Pod 内のプロキシーサイドカーコンテナーに依存して、アプリケーションにサービスメッシュ機能を提供します。自動のサイドカーコンテナー挿入を有効にしたり、手動で管理したりできます。Red Hat では、プロジェクトにラベルを付ける必要のない、アノテーションを使用した自動挿入を推奨しています。これにより、デプロイメント時に、アプリケーションにサービスメッシュの適切な設定が含まれるようになります。この方法で必要となる権限は少なく、ビルダー Pod などの他の OpenShift 機能と競合しません。

プロジェクトにラベルを付けている場合、デフォルトで Istio のアップストリームバージョンはサイドカーコンテナーを挿入します。Red Hat OpenShift Service Mesh では、サイドカーコンテナーがデプロイメントに自動的に挿入されるようにオプトインすることが求められるため、プロジェクトにラベルを付ける必要はありません。これにより、(Pod のビルドまたはデプロイの場合など) 不要な場合にはサイドカーコンテナーを挿入しないようにできます。

Webhook はすべてのプロジェクトにデプロイする Pod の設定をチェックし、これらの Pod が適切なアノテーションで挿入をオプトインしているかどうかを確認します。

1.10.3.1. アノテーションを使用したアプリケーションのプロキシーでの環境変数の設定

デプロイメントの Pod アノテーションを injection-template.yaml ファイルに追加することにより、アプリケーションのサイドカープロキシーで環境変数を設定できます。環境変数がサイドカーコンテナーに挿入されます。

1.10.3.2. 自動のサイドカーコンテナー挿入の有効化

アプリケーションを Red Hat OpenShift Service Mesh にデプロイする場合は、sidecar.istio.io/inject アノテーションに値 "true" を指定して、挿入をオプトインする必要があります。オプトインにより、サイドカーコンテナーの挿入が OpenShift エコシステム内の複数のフレームワークが使用する、ビルダー Pod などの他の OpenShift 機能に干渉しないようにします。

前提条件

- 自動のサイドカーコンテナー挿入を有効にするデプロイメントを特定します。

- アプリケーションの YAML 設定ファイルを見つけます。

手順

- エディターでアプリケーションの設定 YAML ファイルを開きます。

sidecar.istio.io/injectを、以下に示すように"true"の値が含まれる設定 YAML に追加します。スリープテストアプリケーションの例

Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 設定ファイルを保存します。

1.10.4. Mixer ポリシー適用の更新

以前のバージョンの Red Hat OpenShift Service Mesh では、Mixer のポリシーの適用がデフォルトで有効にされていました。Mixer ポリシーの適用はデフォルトで無効になりました。ポリシータスクを実行する前にこれを有効にする必要があります。

前提条件

-

ocとして知られる OpenShift Container Platform コマンドラインインターフェース (CLI) へのアクセス。

手順

- OpenShift Container Platform CLI にログインします。

以下のコマンドを実行して、現在の Mixer ポリシー適用のステータスを確認します。

oc get cm -n istio-system istio -o jsonpath='{.data.mesh}' | grep disablePolicyChecks$ oc get cm -n istio-system istio -o jsonpath='{.data.mesh}' | grep disablePolicyChecksCopy to Clipboard Copied! Toggle word wrap Toggle overflow disablePolicyChecks: trueの場合、Service Mesh ConfigMap を編集します。oc edit cm -n istio-system istio

$ oc edit cm -n istio-system istioCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

ConfigMap 内で

disablePolicyChecks: trueを見つけ、値をfalseに変更します。 - 設定を保存してエディターを終了します。

-

Mixer ポリシー適用ステータスを再度チェックして、

falseに設定されていることを確認します。

1.10.4.1. 適切なネットワークポリシーの設定

サービスメッシュはコントロールプレーンおよびメンバー namespace にネットワークポリシーを作成し、それらの間のトラフィックを許可します。デプロイする前に、以下の条件を考慮し、OpenShift Container Platform ルートで以前に公開されたメッシュのサービスを確認します。

- Istio が適切に機能するには、メッシュへのトラフィックが常に ingress-gateway を経由する必要があります。

- メッシュ外のサービスは、メッシュにない個別の namespace にデプロイします。

-

サービスメッシュでリストされた namespace 内にデプロイする必要のあるメッシュ以外のサービスでは、それらのデプロイメント

maistra.io/expose-route: "true"にラベルを付けます。これにより、これらのサービスへの OpenShift Container Platform ルートは依然として機能します。

1.10.5. Bookinfo のサンプルアプリケーション

アップストリームの Istio プロジェクトには Bookinfo というチュートリアルのサンプルがあり、これは各種の Istio 機能を示すために使用される 4 つの異なるマイクロサービスで構成されています。Bookinfo アプリケーションは、オンラインブックストアの単一カタログエントリーのように、書籍に関する情報を表示します。ページに表示される内容は、書籍の説明、書籍の詳細 (ISBN、ページ数その他の情報)、および書評です。

Bookinfo アプリケーションはこれらのマイクロサービスで構成されます。

-

productpageマイクロサービスは、detailsとreviewsマイクロサービスを呼び出して、ページを設定します。 -

detailsマイクロサービスには書籍の情報が含まれています。 -

reviewsマイクロサービスには、書評が含まれます。これはratingsマイクロサービスも呼び出します。 -

ratingsマイクロサービスには、書評を伴う書籍のランキング情報が含まれます。

reviews マイクロサービスには、以下の 3 つのバージョンがあります。

-

バージョン v1 は、

ratingsサービスを呼び出しません。 -

バージョン v2 は、

ratingsサービスを呼び出して、各評価を 1 から 5 の黒い星で表示します。 -

バージョン v3 は、

ratingsサービスを呼び出して、各評価を 1 から 5 の赤い星で表示します。

1.10.5.1. Bookinfo アプリケーションのインストール

このチュートリアルでは、Bookinfo プロジェクトの作成、Bookinfo アプリケーションのデプロイ、および Service Mesh 1.1.9 を含む OpenShift Container Platform での Bookinfo の実行について説明します。

Bookinfo のサンプルアプリケーションでは、OpenShift Container Platform での Red Hat OpenShift Service Mesh 1.1.9 のインストールをテストすることができます。

Red Hat では、Bookinfo アプリケーションをサポートしていません。

前提条件:

- OpenShift Container Platform 4.1 以降がインストールされている。

- Red Hat OpenShift Service Mesh 1.1.9 がインストールされている。

-

ocとして知られる OpenShift Container Platform コマンドラインインターフェース (CLI) へのアクセス。

Red Hat OpenShift Service Mesh は、アップストリームの Istio プロジェクトとは別の自動挿入を実装します。そのため、この手順では Red Hat OpenShift Service Mesh の Istio サイドカーコンテナーの自動挿入を有効にするためのアノテーションが付けられた bookinfo.yaml ファイルのバージョンを使用します。

手順

- cluster-admin 権限を持つユーザーとして OpenShift Container Platform Web コンソールにログインします。

-

Home

Projects をクリックします。 - Create Project をクリックします。

Project Name として

bookinfoを入力し、Display Name を入力します。その後、Description を入力し、Create をクリックします。または、CLI からこのコマンドを実行して、

bookinfoプロジェクトを作成できます。oc new-project bookinfo

$ oc new-project bookinfoCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

Operators

Installed Operators をクリックします。 -

Project メニューをクリックし、コントロールプレーンの namespace を使用します。この例では

istio-systemを使用します。 - Red Hat OpenShift Service Mesh Operator をクリックします。

Istio Service Mesh Member Roll リンクをクリックします。

- Istio Service Mesh Member Roll がすでに作成されている場合には、名前をクリックしてから YAML タブをクリックし、YAML エディターを開きます。

Istio Service Mesh Member Roll を作成していない場合は、Create Service Mesh Member Roll をクリックします。

注記Istio Service Mesh Member Roll を編集するには cluster-admin 権限が必要になります。

デフォルトの Service Mesh Member Roll YAML を編集し、

bookinfoを members 一覧に追加します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow または、CLI からこのコマンドを実行して、

bookinfoプロジェクトをServiceMeshMemberRollに追加できます。<control_plane_project>をコントロールプレーンプロジェクトの名前に置き換えます。oc -n <control_plane_project> patch --type='json' smmr default -p '[{"op": "add", "path": "/spec/members", "value":["'"bookinfo"'"]}]'$ oc -n <control_plane_project> patch --type='json' smmr default -p '[{"op": "add", "path": "/spec/members", "value":["'"bookinfo"'"]}]'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- Create をクリックして、更新した Service Mesh Member Roll を保存します。

CLI で 'bookinfo' プロジェクトに Bookinfo アプリケーションをデプロイするには、

bookinfo.yamlファイルを適用します。oc apply -n bookinfo -f https://raw.githubusercontent.com/Maistra/istio/maistra-1.1/samples/bookinfo/platform/kube/bookinfo.yaml

$ oc apply -n bookinfo -f https://raw.githubusercontent.com/Maistra/istio/maistra-1.1/samples/bookinfo/platform/kube/bookinfo.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow bookinfo-gateway.yamlファイルを適用して Ingress ゲートウェイを作成します。oc apply -n bookinfo -f https://raw.githubusercontent.com/Maistra/istio/maistra-1.1/samples/bookinfo/networking/bookinfo-gateway.yaml

$ oc apply -n bookinfo -f https://raw.githubusercontent.com/Maistra/istio/maistra-1.1/samples/bookinfo/networking/bookinfo-gateway.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow GATEWAY_URLパラメーターの値を設定します。注記<control_plane_project>をコントロールプレーンプロジェクトの名前に置き換えます。この例では、コントロールプレーンプロジェクトはistio-systemです。export GATEWAY_URL=$(oc -n <control_plane_project> get route istio-ingressgateway -o jsonpath='{.spec.host}')$ export GATEWAY_URL=$(oc -n <control_plane_project> get route istio-ingressgateway -o jsonpath='{.spec.host}')Copy to Clipboard Copied! Toggle word wrap Toggle overflow

1.10.5.2. デフォルトの宛先ルールの追加

Bookinfo アプリケーションを使用するには、デフォルトの宛先ルールを追加する必要があります。相互トランスポート層セキュリティー (TLS) 認証を有効にしたかどうかによって、2 つの事前設定される YAML ファイルを使用できます。

手順

宛先ルールを追加するには、以下のいずれかのコマンドを実行します。

相互 TLS を有効にしていない場合:

oc apply -n bookinfo -f https://raw.githubusercontent.com/Maistra/istio/maistra-1.1/samples/bookinfo/networking/destination-rule-all.yaml

$ oc apply -n bookinfo -f https://raw.githubusercontent.com/Maistra/istio/maistra-1.1/samples/bookinfo/networking/destination-rule-all.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow 相互 TLS を有効にしている場合:

oc apply -n bookinfo -f https://raw.githubusercontent.com/Maistra/istio/maistra-1.1/samples/bookinfo/networking/destination-rule-all-mtls.yaml

$ oc apply -n bookinfo -f https://raw.githubusercontent.com/Maistra/istio/maistra-1.1/samples/bookinfo/networking/destination-rule-all-mtls.yamlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.10.5.3. Bookinfo インストールの検証

アプリケーションを設定する前に、正しくデプロイされていることを確認します。

前提条件

- OpenShift Container Platform 4.1 以降がインストールされている。

- Red Hat OpenShift Service Mesh 1.1.9 がインストールされている。

-

ocとして知られる OpenShift Container Platform コマンドラインインターフェース (CLI) へのアクセス。

手順

- OpenShift Container Platform CLI にログインします。

以下のコマンドを実行して、Bookinfo がデプロイされていることを確認します。

curl -o /dev/null -s -w "%{http_code}\n" http://$GATEWAY_URL/productpage$ curl -o /dev/null -s -w "%{http_code}\n" http://$GATEWAY_URL/productpageCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

または、ブラウザーで

http://$GATEWAY_URL/productpageを開くことができます。 以下のコマンドでもすべての Pod が準備状態にあることを確認できます。

oc get pods -n bookinfo

$ oc get pods -n bookinfoCopy to Clipboard Copied! Toggle word wrap Toggle overflow

-

または、ブラウザーで

1.10.5.4. Bookinfo アプリケーションの削除

以下の手順で、Bookinfo アプリケーションを削除します。

前提条件

- OpenShift Container Platform 4.1 以降がインストールされている。

- Red Hat OpenShift Service Mesh 1.1.9 がインストールされている。

-

ocとして知られる OpenShift Container Platform コマンドラインインターフェース (CLI) へのアクセス。

1.10.5.4.1. Bookinfo プロジェクトの削除

手順

- OpenShift Container Platform Web コンソールにログインします。

-

Home

Projects をクリックします。 -

bookinfoメニュー をクリックしてから Delete Project をクリックします。

をクリックしてから Delete Project をクリックします。

確認ダイアログボックスに

bookinfoと入力してから Delete をクリックします。または、CLI からこのコマンドを実行して、

bookinfoプロジェクトを作成できます。oc delete project bookinfo

$ oc delete project bookinfoCopy to Clipboard Copied! Toggle word wrap Toggle overflow

1.10.5.4.2. Service Mesh Member Roll からの Bookinfo プロジェクトの削除

手順

- OpenShift Container Platform Web コンソールにログインします。

-

Operators

Installed Operators をクリックします。 -

Project メニューをクリックし、一覧から

openshift-operatorsを選択します。 - Red Hat OpenShift Service Mesh Operator の Provided APIS で、Istio Service Mesh Member Roll のリンクをクリックします。

-

ServiceMeshMemberRollメニュー をクリックし、Edit Service Mesh Member Roll を選択します。

をクリックし、Edit Service Mesh Member Roll を選択します。

デフォルトの Service Mesh Member Roll YAML を編集し、members 一覧から

bookinfoを削除します。または、CLI からこのコマンドを実行して、

ServiceMeshMemberRollからbookinfoプロジェクトを削除できます。<control_plane_project>をコントロールプレーンプロジェクトの名前に置き換えます。oc -n <control_plane_project> patch --type='json' smmr default -p '[{"op": "remove", "path": "/spec/members", "value":["'"bookinfo"'"]}]'$ oc -n <control_plane_project> patch --type='json' smmr default -p '[{"op": "remove", "path": "/spec/members", "value":["'"bookinfo"'"]}]'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

- Save をクリックして、Service Mesh Member Roll を更新します。

1.10.6. サンプルトレースの生成とトレースデータの分析

Jaeger はオープンソースの分散トレースシステムです。Jaeger はマイクロサービスベースの分散システムの監視およびトラブルシューティングに使用します。Jaeger を使用すると、トレースを実行できます。これは、アプリケーションを構成するさまざまなマイクロサービスで要求のパスを追跡します。Jaeger はデフォルトでサービスメッシュの一部としてインストールされます。

このチュートリアルでは、サービスメッシュと bookinfo のチュートリアルを使用して、Jaeger で分散トレースを実行する方法を示します。

Bookinfo のサンプルアプリケーションでは、OpenShift Container Platform での Red Hat OpenShift Service Mesh 1.1.9 のインストールをテストすることができます。

Red Hat では、Bookinfo アプリケーションをサポートしていません。

このチュートリアルでは、サービスメッシュおよび Bookinfo チュートリアルを使用して、Red Hat OpenShift Service Mesh の Jaeger コンポーネントでトレースを実行する方法を説明します。

前提条件:

- OpenShift Container Platform 4.1 以降がインストールされている。

- Red Hat OpenShift Service Mesh 1.1.9 がインストールされている。

- インストール時に Jaeger が有効にされている。

- Bookinfo のサンプルアプリケーションがインストールされている。

手順

- Bookinfo アプリケーションをデプロイした後、いくつかのトレースデータを分析できるように、Bookinfo アプリケーションへの呼び出しを生成する必要があります。http://<GATEWAY_URL>/productpage にアクセスし、ページを数回更新すると、トレースデータを生成することができます。

インストールプロセスにより、Jaeger コンソールにアクセスするためのルートが作成されます。

-

OpenShift Container Platform コンソールで、Networking

Routes に移動し、Jaeger ルートを検索します。これは Location に一覧される URL です。 CLI を使用してルートの詳細のクエリーを実行します。

export JAEGER_URL=$(oc get route -n bookinfo jaeger-query -o jsonpath='{.spec.host}')$ export JAEGER_URL=$(oc get route -n bookinfo jaeger-query -o jsonpath='{.spec.host}')Copy to Clipboard Copied! Toggle word wrap Toggle overflow

-

OpenShift Container Platform コンソールで、Networking

-

ブラウザーを起動して、

https://<JAEGER_URL>に移動します。 - 必要に応じて、OpenShift Container Platform コンソールへアクセスするときに使用するものと同じユーザー名とパスワードを使用してログインします。

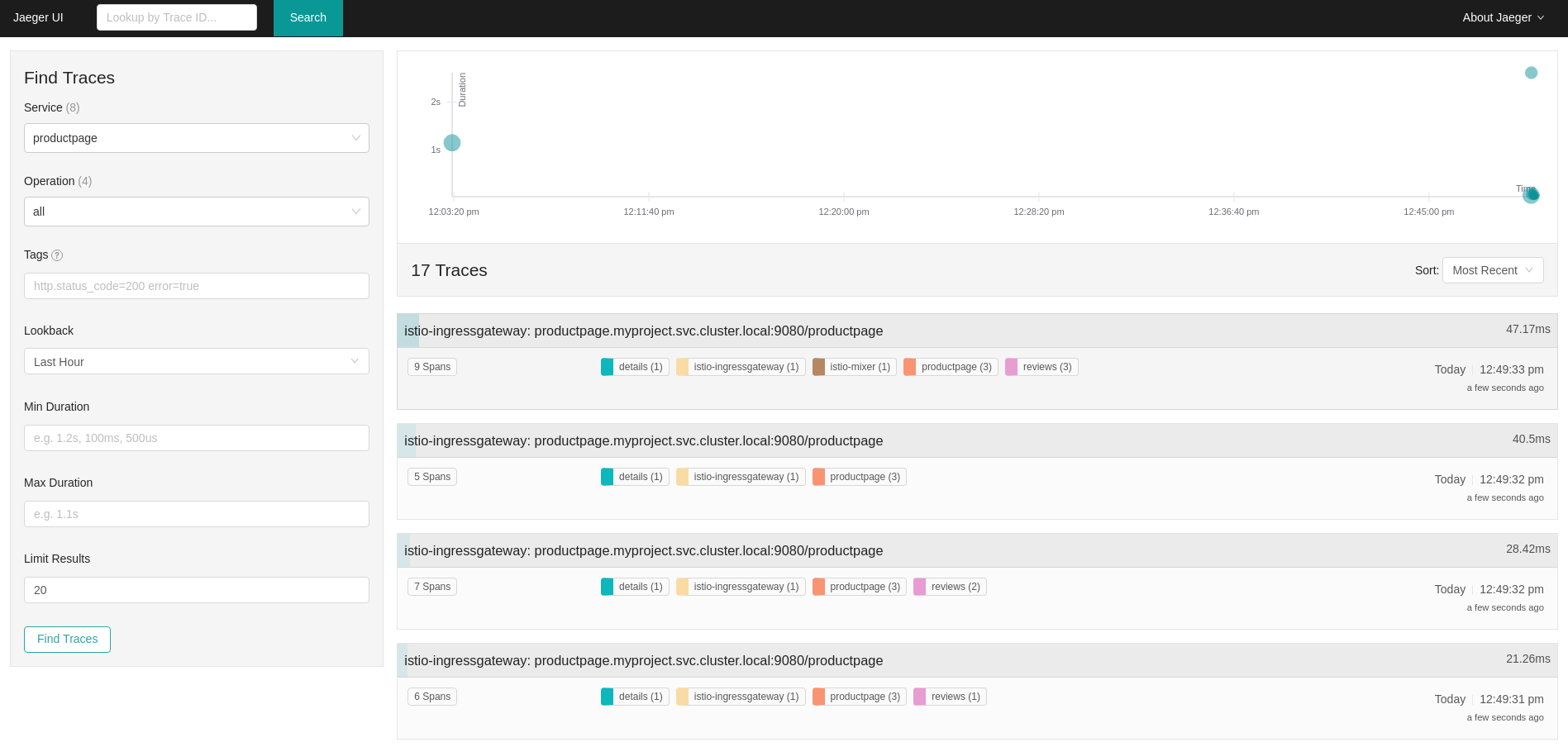

Jaeger ダッシュボードの左側のペインで、サービスメニューから「productpage」を選択し、ペイン下部の Find Traces ボタンをクリックします。以下のイメージに示されているように、トレースの一覧が表示されます。

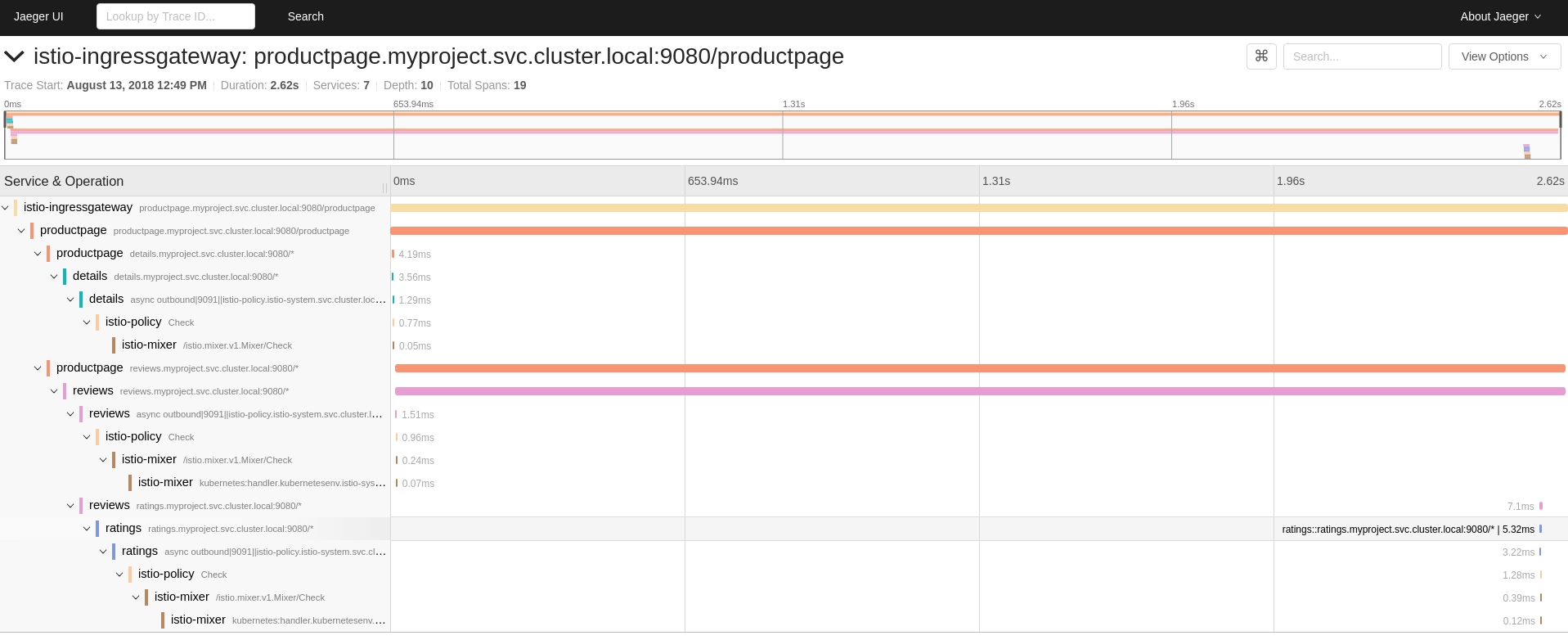

一覧のトレースのいずれかをクリックし、そのトレースの詳細ビューを開きます。最上部 (最新の) トレースをクリックすると、

'/productpageの最終更新に対応する詳細が表示されます。

先の図のトレースは、一部のネストされたスパンで構成されており、各スパンは Bookinfo サービス呼び出しに対応し、すべてが

'/productpage要求の応答で実行されます。全体的な処理時間は 2.62s で、details サービスは 3.56ms、reviews サービスは 2.6s、ratings サービスは 5.32ms かかりました。リモートサービスへの各呼び出しは、それぞれクライアント側とサーバー側のスパンで表されます。たとえば、details クライアント側スパンにはproductpage details.myproject.svc.cluster.local:9080というラベルが付けられます。その下にネスト化されるスパンには、details details.myproject.svc.cluster.local:9080というラベルが付けられ、要求のサーバー側の処理に対応します。トレースは istio-policy への呼び出しも表示し、これには Istio による承認チェックが反映されます。