23.5. firewalld の使用および設定

ファイアウォールは、外部からの不要なトラフィックからマシンを保護する方法です。ファイアウォールルール セットを定義することで、ホストマシンへの着信ネットワークトラフィックを制御できます。このようなルールは、着信トラフィックを分類して、拒否または許可するために使用されます。

firewalld は、D-Bus インターフェイスを使用して、動的にカスタマイズできるファイアウォールを提供するファイアウォールサービスデーモンです。動的であるため、ルールが変更されるたびにファイアウォールデーモンを再起動する必要なく、ルールの作成、変更、削除が可能になります。

firewalld を使用して、一般的なケースの大部分で必要なパケットフィルタリングを設定できます。firewalld がシナリオをカバーしていない場合、またはルールを完全に制御したい場合は、nftables フレームワークを使用します。

firewalld は、ゾーン、ポリシー、サービスの概念を使用してトラフィック管理を単純化します。ゾーンはネットワークを論理的に分離します。ネットワークインターフェイスおよびソースをゾーンに割り当てることができます。ポリシーは、ゾーン間のトラフィックの流れを拒否または許可するために使用されます。ファイアウォールサービスは、特定のサービスに着信トラフィックを許可するのに必要なすべての設定を扱う事前定義のルールで、ゾーンに適用されます。

サービスは、ネットワーク接続に 1 つ以上のポートまたはアドレスを使用します。ファイアウォールは、ポートに基づいて接続のフィルターを設定します。サービスに対してネットワークトラフィックを許可するには、そのポートを開く必要があります。firewalld は、明示的に開いていないポートのトラフィックをすべてブロックします。trusted などのゾーンでは、デフォルトですべてのトラフィックを許可します。

firewalld は、ランタイム設定と永続設定を別々に維持します。そのため、ランタイムのみの変更が可能です。ランタイム設定は、firewalld の再読み込みまたは再起動後は保持されません。起動時に、永続的な設定から入力されます。

nftables バックエンドを備えた firewalld は、--direct オプションを使用してカスタム nftables ルールを firewalld に渡すことをサポートしていないことに注意してください。

23.5.1. firewalld、nftables、または iptables を使用する場合

RHEL 8 では、シナリオに応じて次のパケットフィルタリングユーティリティーを使用できます。

-

firewalld:firewalldユーティリティーは、一般的な使用例のファイアウォール設定を簡素化します。 -

nftables:nftablesユーティリティーを使用して、ネットワーク全体など、複雑なパフォーマンスに関する重要なファイアウォールを設定します。 -

iptables:Red Hat Enterprise Linux のiptablesユーティリティーは、legacyバックエンドの代わりにnf_tablesカーネル API を使用します。nf_tablesAPI は、iptablesコマンドを使用するスクリプトが、Red Hat Enterprise Linux で引き続き動作するように、後方互換性を提供します。新しいファイアウォールスクリプトの場合は、nftablesを使用します。

さまざまなファイアウォール関連サービス (firewalld、nftables、または iptables) が相互に影響を与えないようにするには、RHEL ホストでそのうち 1 つだけを実行し、他のサービスを無効にします。

23.5.2. ファイアウォールゾーン

firewalld ユーティリティーを使用すると、ネットワーク内のインターフェイスおよびトラフィックに対する信頼レベルに応じて、ネットワークをさまざまなゾーンに分離できます。接続は 1 つのゾーンにしか指定できませんが、そのゾーンは多くのネットワーク接続に使用できます。

firewalld はゾーンに関して厳格な原則に従います。

- トラフィックは 1 つのゾーンのみに流入します。

- トラフィックは 1 つのゾーンのみから流出します。

- ゾーンは信頼のレベルを定義します。

- ゾーン内トラフィック (同じゾーン内) はデフォルトで許可されます。

- ゾーン間トラフィック (ゾーンからゾーン) はデフォルトで拒否されます。

原則 4 と 5 は原則 3 の結果です。

原則 4 は、ゾーンオプション --remove-forward を使用して設定できます。原則 5 は、新しいポリシーを追加することで設定できます。

NetworkManager は、firewalld にインターフェイスのゾーンを通知します。次のユーティリティーを使用して、ゾーンをインターフェイスに割り当てることができます。

-

NetworkManager -

firewall-configユーティリティー -

firewall-cmdユーティリティー - RHEL Web コンソール

RHEL Web コンソール、firewall-config、および firewall-cmd は、 適切な NetworkManager 設定ファイルのみを編集できます。Web コンソール、firewall-cmd または firewall-config を使用してインターフェイスのゾーンを変更する場合、リクエストは NetworkManager に転送され、firewalld では処理されません。

/usr/lib/firewalld/zones/ ディレクトリーには事前定義されたゾーンが保存されており、利用可能なネットワークインターフェイスに即座に適用できます。このファイルは、修正しないと /etc/firewalld/zones/ ディレクトリーにコピーされません。事前定義したゾーンのデフォルト設定は以下のようになります。

block-

適した例:

IPv4の場合は icmp-host-prohibited メッセージ、IPv6の場合は icmp6-adm-prohibited メッセージで、すべての着信ネットワーク接続が拒否されます。 - 受け入れる接続: システム内から開始したネットワーク接続のみ。

-

適した例:

dmz- 適した例: パブリックにアクセス可能で、内部ネットワークへのアクセスが制限されている DMZ 内のコンピューター。

- 受け入れる接続: 選択した着信接続のみ。

drop適した例: 着信ネットワークパケットは、通知なしで遮断されます。

- 受け入れる接続: 発信ネットワーク接続のみ。

external- 適した例: マスカレードを特にルーター用に有効にした外部ネットワーク。ネットワーク上の他のコンピューターを信頼できない状況。

- 受け入れる接続: 選択した着信接続のみ。

home- 適した例: ネットワーク上の他のコンピューターをほぼ信頼できる自宅の環境。

- 受け入れる接続: 選択した着信接続のみ。

internal- 適した例: ネットワーク上の他のコンピューターをほぼ信頼できる内部ネットワーク。

- 受け入れる接続: 選択した着信接続のみ。

public- 適した例: ネットワーク上の他のコンピューターを信頼できないパブリックエリア。

- 受け入れる接続: 選択した着信接続のみ。

trusted- 受け入れる接続: すべてのネットワーク接続。

work適した例: ネットワーク上の他のコンピューターをほぼ信頼できる職場の環境。

- 受け入れる接続: 選択した着信接続のみ。

このゾーンのいずれかを デフォルト ゾーンに設定できます。インターフェイス接続を NetworkManager に追加すると、デフォルトゾーンに割り当てられます。インストール時は、firewalld のデフォルトゾーンは public ゾーンです。デフォルトゾーンは変更できます。

ユーザーがすぐに理解できるように、ネットワークゾーン名は分かりやすい名前にしてください。

セキュリティー問題を回避するために、ニーズおよびリスク評価に合わせて、デフォルトゾーンの設定の見直しを行ったり、不要なサービスを無効にしてください。

23.5.3. ファイアウォールポリシー

ファイアウォールポリシーは、ネットワークの望ましいセキュリティー状態を指定します。これらのポリシーは、さまざまなタイプのトラフィックに対して実行するルールとアクションの概要を示します。通常、ポリシーには次のタイプのトラフィックに対するルールが含まれます。

- 着信トラフィック

- 送信トラフィック

- 転送トラフィック

- 特定のサービスとアプリケーション

- ネットワークアドレス変換 (NAT)

ファイアウォールポリシーは、ファイアウォールゾーンの概念を使用します。各ゾーンは、許可するトラフィックを決定する特定のファイアウォールルールのセットに関連付けられます。ポリシーは、ステートフルかつ一方向にファイアウォールルールを適用します。つまり、トラフィックの一方向のみを考慮します。firewalld のステートフルフィルタリングにより、トラフィックのリターンパスは暗黙的に許可されます。

ポリシーは、イングレスゾーンとエグレスゾーンに関連付けられます。イングレスゾーンは、トラフィックが発生する (受信される) 場所です。エグレスゾーンは、トラフィックが出る (送信される) 場所です。

ポリシーで定義されたファイアウォールのルールは、ファイアウォールゾーンを参照して、複数のネットワークインターフェイス全体に一貫した設定を適用できます。

23.5.4. ファイアウォールのルール

ファイアウォールのルールを使用して、ネットワークトラフィックを許可またはブロックする特定の設定を実装できます。その結果、ネットワークトラフィックのフローを制御して、システムをセキュリティーの脅威から保護できます。

ファイアウォールのルールは通常、さまざまな属性に基づいて特定の基準を定義します。属性は次のとおりです。

- ソース IP アドレス

- 宛先 IP アドレス

- 転送プロトコル (TCP、UDP など)

- ポート

- ネットワークインターフェイス

firewalld ユーティリティーは、ファイアウォールのルールをゾーン (public、internal など) とポリシーに整理します。各ゾーンには、特定のゾーンに関連付けられたネットワークインターフェイスのトラフィック自由度のレベルを決定する独自のルールセットがあります。

23.5.5. ファイアウォールの直接ルール

firewalld サービスは、次のような複数の方法でルールを設定できます。

- 通常のルール

- 直接的なルール

これらの違いの 1 つは、各メソッドが基盤となるバックエンド (iptables または nftables) とどのように対話するかです。

ダイレクトルールは、iptables との直接のやり取りを可能にする高度な低レベルのルールです。これらは、firewalld の構造化されたゾーンベースの管理をバイパスして、より詳細な制御を可能にします。生の iptables 構文を使用して、firewall-cmd コマンドで直接ルールを手動で定義します。たとえば、firewall-cmd --direct --add-rule ipv4 filter INPUT 0 -s 198.51.100.1 -j DROP です。このコマンドは、198.51.100.1 の送信元 IP アドレスからのトラフィックをドロップする iptables ルールを追加します。

ただし、直接ルールを使用すると欠点もあります。特に、nftables が 主要なファイアウォールバックエンドである場合に当てはまります。以下に例を示します。

-

直接ルールは維持が難しく、

nftablesベースのfirewalld設定と競合する可能性があります。 -

直接ルールは、生の式やステートフルオブジェクトなど、

nftablesにある高度な機能をサポートしません。 -

直接的なルールは将来に耐えられません。

iptablesコンポーネントは非推奨であり、最終的には RHEL から削除されます。

前述の理由により、firewalld の 直接ルールを nftables に置き換えることを検討してください。詳細は、ナレッジベースソリューション firewalld の直接ルールを nftables に置き換える方法 を参照してください。

23.5.6. 事前定義された firewalld サービス

事前定義された firewalld サービスは、低レベルのファイアウォールルール上に組み込みの抽象化レイヤーを提供します。これは、SSH や HTTP などの一般的に使用されるネットワークサービスを、対応するポートとプロトコルにマッピングすることによって実現されます。これらを毎回手動で指定する代わりに、名前付きの定義済みサービスを参照することができます。これにより、ファイアウォールの管理がよりシンプルになり、エラーが減り、より直感的になります。

利用可能な定義済みサービスを表示するには:

firewall-cmd --get-services RH-Satellite-6 RH-Satellite-6-capsule afp amanda-client amanda-k5-client amqp amqps apcupsd audit ausweisapp2 bacula bacula-client bareos-director bareos-filedaemon bareos-storage bb bgp bitcoin bitcoin-rpc bitcoin-testnet bitcoin-testnet-rpc bittorrent-lsd ceph ceph-exporter ceph-mon cfengine checkmk-agent cockpit collectd condor-collector cratedb ctdb dds...

# firewall-cmd --get-services RH-Satellite-6 RH-Satellite-6-capsule afp amanda-client amanda-k5-client amqp amqps apcupsd audit ausweisapp2 bacula bacula-client bareos-director bareos-filedaemon bareos-storage bb bgp bitcoin bitcoin-rpc bitcoin-testnet bitcoin-testnet-rpc bittorrent-lsd ceph ceph-exporter ceph-mon cfengine checkmk-agent cockpit collectd condor-collector cratedb ctdb dds...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 特定の定義済みサービスをさらに検査するには:

Copy to Clipboard Copied! Toggle word wrap Toggle overflow 出力例では、

RH-Satellite-6定義済みサービスがポート 5000/tcp、5646-5647/tcp、5671/tcp、8000/tcp、8080/tcp、9090/tcp をリッスンしていることを示しています。さらに、RH-Satellite-6 は別の定義済みサービスからルールを継承します。この場合は職長です。

定義済みの各サービスは 、/usr/lib/firewalld/services/ ディレクトリーに同じ名前の XML ファイルとして保存されます。

23.5.7. ファイアウォールゾーンでの作業

ゾーンは、着信トラフィックをより透過的に管理する概念を表しています。ゾーンはネットワークインターフェイスに接続されているか、ソースアドレスの範囲に割り当てられます。各ゾーンは個別にファイアウォールルールを管理しますが、これにより、複雑なファイアウォール設定を定義してトラフィックに割り当てることができます。

23.5.7.1. 特定のゾーンのファイアウォール設定をカスタマイズすることによるセキュリティーの強化

ファイアウォール設定を変更し、特定のネットワークインターフェイスまたは接続を特定のファイアウォールゾーンに関連付けることで、ネットワークセキュリティーを強化できます。ゾーンの詳細なルールと制限を定義することで、意図したセキュリティーレベルに基づいて受信トラフィックと送信トラフィックを制御できます。

たとえば、次のような利点が得られます。

- 機密データの保護

- 不正アクセスの防止

- 潜在的なネットワーク脅威の軽減

前提条件

-

firewalldサービスが実行している。

手順

利用可能なファイアウォールゾーンをリスト表示します。

firewall-cmd --get-zones

# firewall-cmd --get-zonesCopy to Clipboard Copied! Toggle word wrap Toggle overflow firewall-cmd --get-zonesコマンドは、システムで利用可能なすべてのゾーンを表示し、特定のゾーンの詳細は表示しません。すべてのゾーンの詳細情報を表示するには、firewall-cmd --list-all-zonesコマンドを使用します。- この設定に使用するゾーンを選択します。

選択したゾーンのファイアウォール設定を変更します。たとえば、

SSHサービスを許可し、ftpサービスを削除するには、次のようにします。firewall-cmd --add-service=ssh --zone=<your_chosen_zone> firewall-cmd --remove-service=ftp --zone=<same_chosen_zone>

# firewall-cmd --add-service=ssh --zone=<your_chosen_zone> # firewall-cmd --remove-service=ftp --zone=<same_chosen_zone>Copy to Clipboard Copied! Toggle word wrap Toggle overflow ネットワークインターフェイスをファイアウォールゾーンに割り当てます。

使用可能なネットワークインターフェイスをリスト表示します。

firewall-cmd --get-active-zones

# firewall-cmd --get-active-zonesCopy to Clipboard Copied! Toggle word wrap Toggle overflow ゾーンがアクティブかどうかは、その設定と一致するネットワークインターフェイスまたはソースアドレス範囲の存在によって決定します。デフォルトゾーンは、未分類のトラフィックに対してアクティブですが、ルールに一致するトラフィックがない場合は常にアクティブになるわけではありません。

選択したゾーンにネットワークインターフェイスを割り当てます。

firewall-cmd --zone=<your_chosen_zone> --change-interface=<interface_name> --permanent

# firewall-cmd --zone=<your_chosen_zone> --change-interface=<interface_name> --permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow ネットワークインターフェイスをゾーンに割り当てることは、特定のインターフェイス (物理または仮想) 上のすべてのトラフィックに一貫したファイアウォール設定を適用する場合に適しています。

firewall-cmdコマンドを--permanentオプションとともに使用すると、多くの場合、NetworkManager 接続プロファイルが更新され、ファイアウォール設定に対する変更が永続化します。このfirewalldと NetworkManager の統合により、ネットワークとファイアウォールの設定に一貫性が確保されます。

検証

選択したゾーンの更新後の設定を表示します。

firewall-cmd --zone=<your_chosen_zone> --list-all

# firewall-cmd --zone=<your_chosen_zone> --list-allCopy to Clipboard Copied! Toggle word wrap Toggle overflow コマンド出力には、割り当てられたサービス、ネットワークインターフェイス、ネットワーク接続 (ソース) を含むすべてのゾーン設定が表示されます。

23.5.7.2. デフォルトゾーンの変更

システム管理者は、設定ファイルのネットワークインターフェイスにゾーンを割り当てます。特定のゾーンに割り当てられないインターフェイスは、デフォルトゾーンに割り当てられます。firewalld サービスを再起動するたびに、firewalld は、デフォルトゾーンの設定を読み込み、それをアクティブにします。他のすべてのゾーンの設定は保存され、すぐに使用できます。

通常、ゾーンは NetworkManager により、NetworkManager 接続プロファイルの connection.zone 設定に従って、インターフェイスに割り当てられます。また、再起動後、NetworkManager はこれらのゾーンを "アクティブ化" するための割り当てを管理します。

前提条件

-

firewalldサービスが実行している。

手順

デフォルトゾーンを設定するには、以下を行います。

現在のデフォルトゾーンを表示します。

firewall-cmd --get-default-zone

# firewall-cmd --get-default-zoneCopy to Clipboard Copied! Toggle word wrap Toggle overflow 新しいデフォルトゾーンを設定します。

firewall-cmd --set-default-zone <zone_name>

# firewall-cmd --set-default-zone <zone_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 注記この手順では、

--permanentオプションを使用しなくても、設定は永続化します。

23.5.7.3. ゾーンへのネットワークインターフェイスの割り当て

複数のゾーンに複数のルールセットを定義して、使用されているインターフェイスのゾーンを変更することで、迅速に設定を変更できます。各インターフェイスに特定のゾーンを設定して、そのゾーンを通過するトラフィックを設定できます。

手順

特定インターフェイスにゾーンを割り当てるには、以下を行います。

アクティブゾーン、およびそのゾーンに割り当てられているインターフェイスをリスト表示します。

firewall-cmd --get-active-zones

# firewall-cmd --get-active-zonesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 別のゾーンにインターフェイスを割り当てます。

firewall-cmd --zone=zone_name --change-interface=interface_name --permanent

# firewall-cmd --zone=zone_name --change-interface=interface_name --permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.7.4. ソースの追加

着信トラフィックを特定のゾーンに転送する場合は、そのゾーンにソースを追加します。ソースは、CIDR (Classless Inter-domain Routing) 表記法の IP アドレスまたは IP マスクになります。

ネットワーク範囲が重複している複数のゾーンを追加する場合は、ゾーン名で順序付けされ、最初のゾーンのみが考慮されます。

現在のゾーンにソースを設定するには、次のコマンドを実行します。

firewall-cmd --add-source=<source>

# firewall-cmd --add-source=<source>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 特定ゾーンのソース IP アドレスを設定するには、次のコマンドを実行します。

firewall-cmd --zone=zone-name --add-source=<source>

# firewall-cmd --zone=zone-name --add-source=<source>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

以下の手順は、信頼される ゾーンで 192.168.2.15 からのすべての着信トラフィックを許可します。

手順

利用可能なすべてのゾーンをリストします。

firewall-cmd --get-zones

# firewall-cmd --get-zonesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 永続化モードで、信頼ゾーンにソース IP を追加します。

firewall-cmd --zone=trusted --add-source=192.168.2.15

# firewall-cmd --zone=trusted --add-source=192.168.2.15Copy to Clipboard Copied! Toggle word wrap Toggle overflow 新しい設定を永続化します。

firewall-cmd --runtime-to-permanent

# firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.7.5. ソースの削除

ゾーンからソースを削除すると、当該ソースに指定したルールは、そのソースから発信されたトラフィックに適用されなくなります。代わりに、トラフィックは、その発信元のインターフェイスに関連付けられたゾーンのルールと設定にフォールバックするか、デフォルトゾーンに移動します。

手順

必要なゾーンに対して許可されているソースのリストを表示します。

firewall-cmd --zone=zone-name --list-sources

# firewall-cmd --zone=zone-name --list-sourcesCopy to Clipboard Copied! Toggle word wrap Toggle overflow ゾーンからソースを永続的に削除します。

firewall-cmd --zone=zone-name --remove-source=<source>

# firewall-cmd --zone=zone-name --remove-source=<source>Copy to Clipboard Copied! Toggle word wrap Toggle overflow 新しい設定を永続化します。

firewall-cmd --runtime-to-permanent

# firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.7.6. nmcli を使用して接続にゾーンを割り当て

nmcli ユーティリティーを使用して、firewalld ゾーンを NetworkManager 接続に追加できます。

手順

ゾーンを

NetworkManager接続プロファイルに割り当てます。nmcli connection modify profile connection.zone zone_name

# nmcli connection modify profile connection.zone zone_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 接続をアクティベートします。

nmcli connection up profile

# nmcli connection up profileCopy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.7.7. ifcfg ファイルでゾーンをネットワーク接続に手動で割り当て

NetworkManager で接続を管理する場合は、NetworkManager が使用するゾーンを認識する必要があります。すべてのネットワーク接続プロファイルに対してゾーンを指定できるため、ポータブルデバイスを備えたコンピューターの場所に応じて、さまざまなファイアウォール設定を柔軟に行うことができます。したがって、ゾーンおよび設定には、会社または自宅など、様々な場所を指定できます。

手順

接続のゾーンを設定するには、

/etc/sysconfig/network-scripts/ifcfg-connection_nameファイルを変更して、この接続にゾーンを割り当てる行を追加します。ZONE=zone_name

ZONE=zone_nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.7.8. 新しいゾーンの作成

カスタムゾーンを使用するには、新しいゾーンを作成したり、事前定義したゾーンなどを使用したりします。新しいゾーンには --permanent オプションが必要となり、このオプションがなければコマンドは動作しません。

前提条件

-

firewalldサービスが実行している。

手順

新しいゾーンを作成します。

firewall-cmd --permanent --new-zone=zone-name

# firewall-cmd --permanent --new-zone=zone-nameCopy to Clipboard Copied! Toggle word wrap Toggle overflow 新しいゾーンを使用可能にします。

firewall-cmd --reload

# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、すでに実行中のネットワークサービスを中断することなく、最近の変更をファイアウォール設定に適用します。

検証

作成したゾーンが永続設定に追加されたかどうかを確認します。

firewall-cmd --get-zones --permanent

# firewall-cmd --get-zones --permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.7.9. Web コンソールを使用したゾーンの有効化

RHEL Web コンソールを使用して、事前定義された既存のファイアウォールゾーンを特定のインターフェイスまたは IP アドレスの範囲に適用できます。

前提条件

- RHEL 8 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

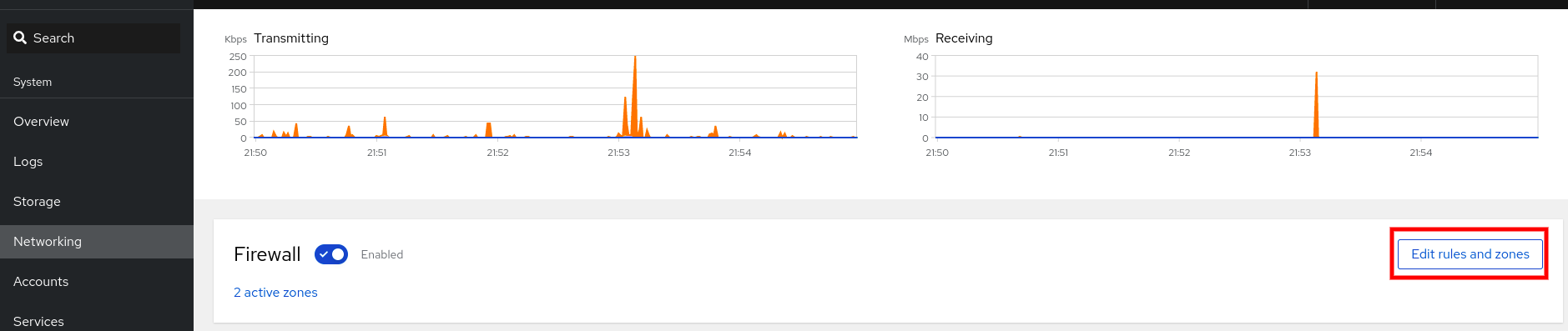

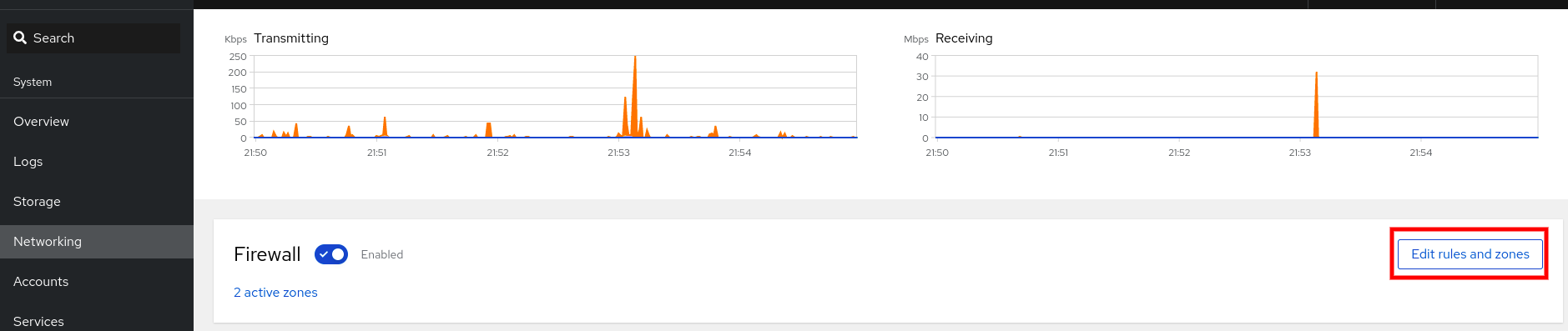

- Networking をクリックします。

ボタンをクリックします。

ボタンが表示されない場合は、管理者権限で Web コンソールにログインしてください。

- Firewall セクションの Add new zone をクリックします。

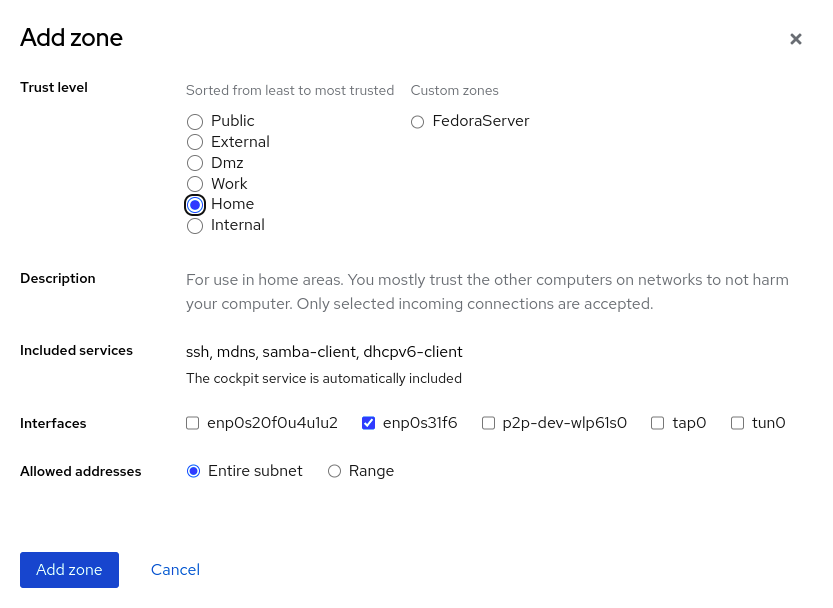

ゾーンの追加 ダイアログボックスで、信頼レベル オプションからゾーンを選択します。

Web コンソールには、

firewalldサービスで事前定義されたすべてのゾーンが表示されます。- インターフェイス で、選択したゾーンが適用されるインターフェイスを選択します。

許可されたサービス で、ゾーンを適用するかどうかを選択できます。

- サブネット全体

または、以下の形式の IP アドレスの範囲

- 192.168.1.0

- 192.168.1.0/24

- 192.168.1.0/24, 192.168.1.0

ボタンをクリックします。

検証

Firewall セクションの設定を確認します。

23.5.7.10. Web コンソールを使用したゾーンの無効化

Web コンソールを使用して、ファイアウォール設定のファイアウォールゾーンを無効にできます。

前提条件

- RHEL 8 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Networking をクリックします。

ボタンをクリックします。

ボタンが表示されない場合は、管理者権限で Web コンソールにログインしてください。

削除するゾーンの オプションアイコン をクリックします。

- Delete をクリックします。

これでゾーンが無効になり、そのゾーンに設定されたオープンなサービスおよびポートがインターフェイスに含まれなくなります。

23.5.7.11. 着信トラフィックにデフォルトの動作を設定するゾーンターゲットの使用

すべてのゾーンに対して、特に指定されていない着信トラフィックを処理するデフォルト動作を設定できます。そのような動作は、ゾーンのターゲットを設定することで定義されます。4 つのオプションがあります。

-

ACCEPT:指定したルールで許可されていないパケットを除いた、すべての着信パケットを許可します。 -

REJECT:指定したルールで許可されているパケット以外の着信パケットをすべて拒否します。firewalldがパケットを拒否すると、送信元マシンに拒否について通知されます。 -

DROP:指定したルールで許可されているパケット以外の着信パケットをすべて破棄します。firewalldがパケットを破棄すると、ソースマシンにパケット破棄の通知がされません。 -

default:REJECTと似ていますが、特定のシナリオで特別な意味を持ちます。

前提条件

-

firewalldサービスが実行している。

手順

ゾーンにターゲットを設定するには、以下を行います。

特定ゾーンに対する情報をリスト表示して、デフォルトゾーンを確認します。

firewall-cmd --zone=zone-name --list-all

# firewall-cmd --zone=zone-name --list-allCopy to Clipboard Copied! Toggle word wrap Toggle overflow ゾーンに新しいターゲットを設定します。

firewall-cmd --permanent --zone=zone-name --set-target=<default|ACCEPT|REJECT|DROP>

# firewall-cmd --permanent --zone=zone-name --set-target=<default|ACCEPT|REJECT|DROP>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.7.12. IP セットを使用した許可リストの動的更新の設定

ほぼリアルタイムで更新を行うことで、予測不可能な状況でも IP セット内の特定の IP アドレスまたは IP アドレス範囲を柔軟に許可できます。これらの更新は、セキュリティー脅威の検出やネットワーク動作の変化など、さまざまなイベントによってトリガーされます。通常、このようなソリューションでは自動化を活用して手動処理を減らし、素早く状況に対応することでセキュリティーを向上させます。

前提条件

-

firewalldサービスが実行している。

手順

分かりやすい名前で IP セットを作成します。

firewall-cmd --permanent --new-ipset=allowlist --type=hash:ip

# firewall-cmd --permanent --new-ipset=allowlist --type=hash:ipCopy to Clipboard Copied! Toggle word wrap Toggle overflow この

allowlistという新しい IP セットには、ファイアウォールで許可する IP アドレスが含まれています。IP セットに動的更新を追加します。

firewall-cmd --permanent --ipset=allowlist --add-entry=198.51.100.10

# firewall-cmd --permanent --ipset=allowlist --add-entry=198.51.100.10Copy to Clipboard Copied! Toggle word wrap Toggle overflow この設定により、新しく追加した、ネットワークトラフィックを渡すことがファイアウォールにより許可される IP アドレスで、

allowlistの IP セットが更新されます。先に作成した IP セットを参照するファイアウォールのルールを作成します。

firewall-cmd --permanent --zone=public --add-source=ipset:allowlist

# firewall-cmd --permanent --zone=public --add-source=ipset:allowlistCopy to Clipboard Copied! Toggle word wrap Toggle overflow このルールがない場合、IP セットはネットワークトラフィックに影響を与えません。デフォルトのファイアウォールポリシーが優先されます。

ファイアウォール設定をリロードして、変更を適用します。

firewall-cmd --reload

# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

すべての IP セットをリスト表示します。

firewall-cmd --get-ipsets allowlist

# firewall-cmd --get-ipsets allowlistCopy to Clipboard Copied! Toggle word wrap Toggle overflow アクティブなルールをリスト表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow コマンドライン出力の

sourcesセクションでは、どのトラフィックの発信元 (ホスト名、インターフェイス、IP セット、サブネットなど) が、特定のファイアウォールゾーンへのアクセスを許可または拒否されているかについて洞察が得られます。上記の場合、allowlistIP セットに含まれる IP アドレスが、publicゾーンのファイアウォールを通してトラフィックを渡すことが許可されています。IP セットの内容を調べます。

cat /etc/firewalld/ipsets/allowlist.xml <?xml version="1.0" encoding="utf-8"?> <ipset type="hash:ip"> <entry>198.51.100.10</entry> </ipset>

# cat /etc/firewalld/ipsets/allowlist.xml <?xml version="1.0" encoding="utf-8"?> <ipset type="hash:ip"> <entry>198.51.100.10</entry> </ipset>Copy to Clipboard Copied! Toggle word wrap Toggle overflow

次のステップ

-

スクリプトまたはセキュリティーユーティリティーを使用して脅威インテリジェンスのフィードを取得し、それに応じて

allowlistを自動的に更新します。

23.5.8. firewalld でネットワークトラフィックの制御

firewalld パッケージは、事前定義された多数のサービスファイルをインストールし、それらをさらに追加したり、カスタマイズしたりできます。さらに、これらのサービス定義を使用して、サービスが使用するプロトコルとポート番号を知らなくても、サービスのポートを開いたり閉じたりできます。

23.5.8.1. CLI を使用した事前定義サービスによるトラフィックの制御

トラフィックを制御する最も簡単な方法は、事前定義したサービスを firewalld に追加する方法です。これにより、必要なすべてのポートが開き、service definition file に従ってその他の設定が変更されます。

前提条件

-

firewalldサービスが実行している。

手順

firewalldのサービスがまだ許可されていないことを確認します。firewall-cmd --list-services ssh dhcpv6-client

# firewall-cmd --list-services ssh dhcpv6-clientCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、デフォルトゾーンで有効になっているサービスをリスト表示します。

firewalldのすべての事前定義サービスをリスト表示します。firewall-cmd --get-services RH-Satellite-6 amanda-client amanda-k5-client bacula bacula-client bitcoin bitcoin-rpc bitcoin-testnet bitcoin-testnet-rpc ceph ceph-mon cfengine condor-collector ctdb dhcp dhcpv6 dhcpv6-client dns docker-registry ...

# firewall-cmd --get-services RH-Satellite-6 amanda-client amanda-k5-client bacula bacula-client bitcoin bitcoin-rpc bitcoin-testnet bitcoin-testnet-rpc ceph ceph-mon cfengine condor-collector ctdb dhcp dhcpv6 dhcpv6-client dns docker-registry ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、デフォルトゾーンで利用可能なサービスのリストを表示します。

firewalldが許可するサービスのリストにサービスを追加します。firewall-cmd --add-service=<service_name>

# firewall-cmd --add-service=<service_name>Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、指定したサービスをデフォルトゾーンに追加します。

新しい設定を永続化します。

firewall-cmd --runtime-to-permanent

# firewall-cmd --runtime-to-permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、これらのランタイムの変更をファイアウォールの永続的な設定に適用します。デフォルトでは、これらの変更はデフォルトゾーンの設定に適用されます。

検証

すべての永続的なファイアウォールのルールをリスト表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは、デフォルトのファイアウォールゾーン (

public) の永続的なファイアウォールのルールを含む完全な設定を表示します。firewalldサービスの永続的な設定の有効性を確認します。firewall-cmd --check-config success

# firewall-cmd --check-config successCopy to Clipboard Copied! Toggle word wrap Toggle overflow 永続的な設定が無効な場合、コマンドは詳細を含むエラーを返します。

firewall-cmd --check-config Error: INVALID_PROTOCOL: 'public.xml': 'tcpx' not from {'tcp'|'udp'|'sctp'|'dccp'}# firewall-cmd --check-config Error: INVALID_PROTOCOL: 'public.xml': 'tcpx' not from {'tcp'|'udp'|'sctp'|'dccp'}Copy to Clipboard Copied! Toggle word wrap Toggle overflow 永続的な設定ファイルを手動で検査して設定を確認することもできます。メインの設定ファイルは

/etc/firewalld/firewalld.confです。ゾーン固有の設定ファイルは/etc/firewalld/zones/ディレクトリーにあり、ポリシーは/etc/firewalld/policies/ディレクトリーにあります。

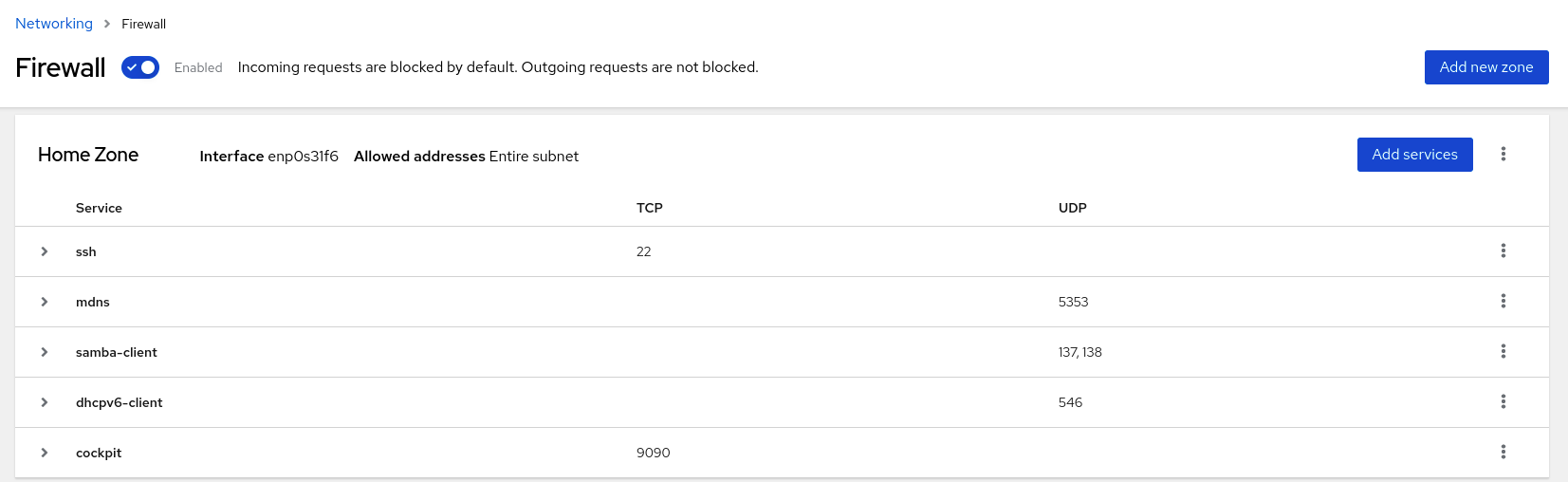

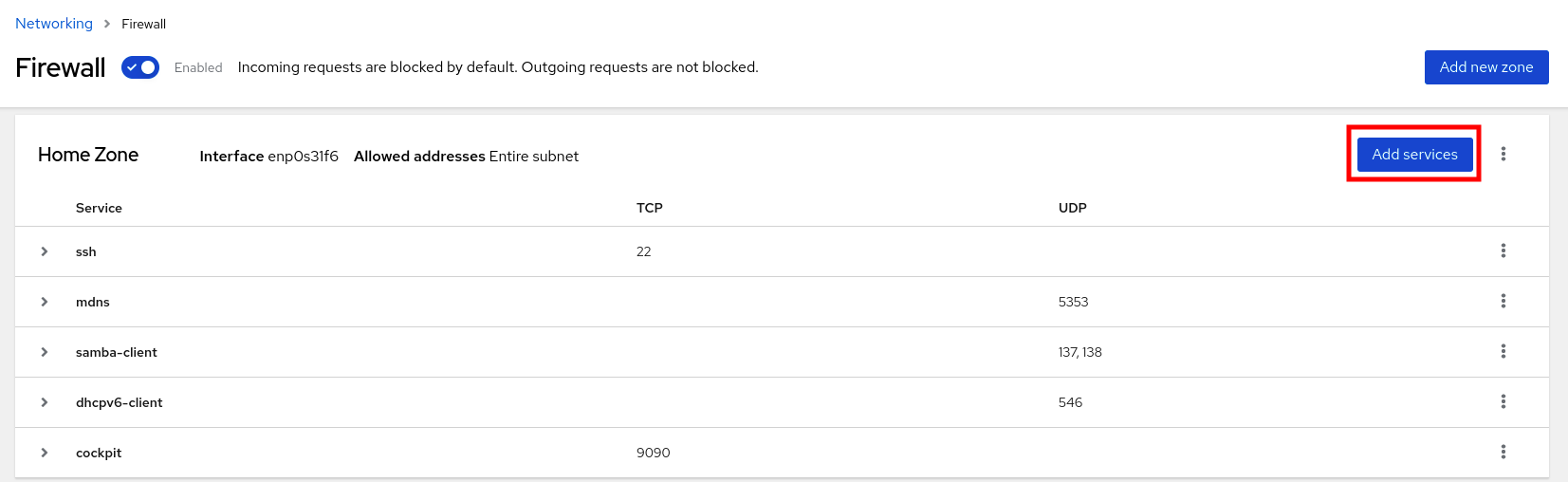

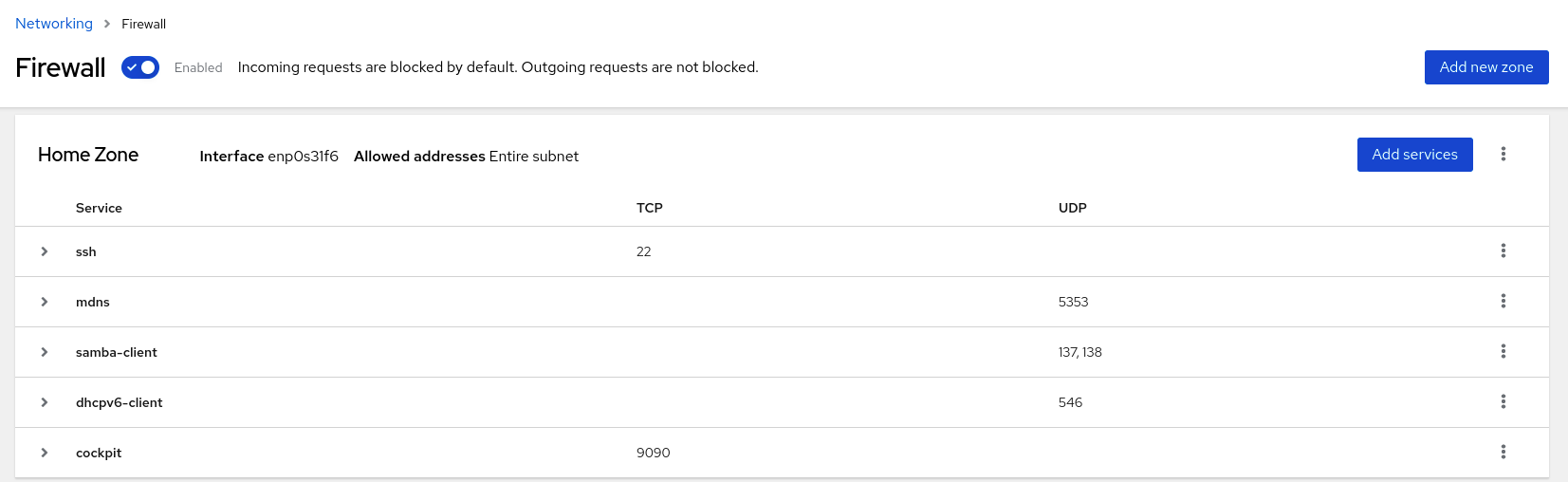

23.5.8.2. Web コンソールを使用したファイアウォールのサービスの有効化

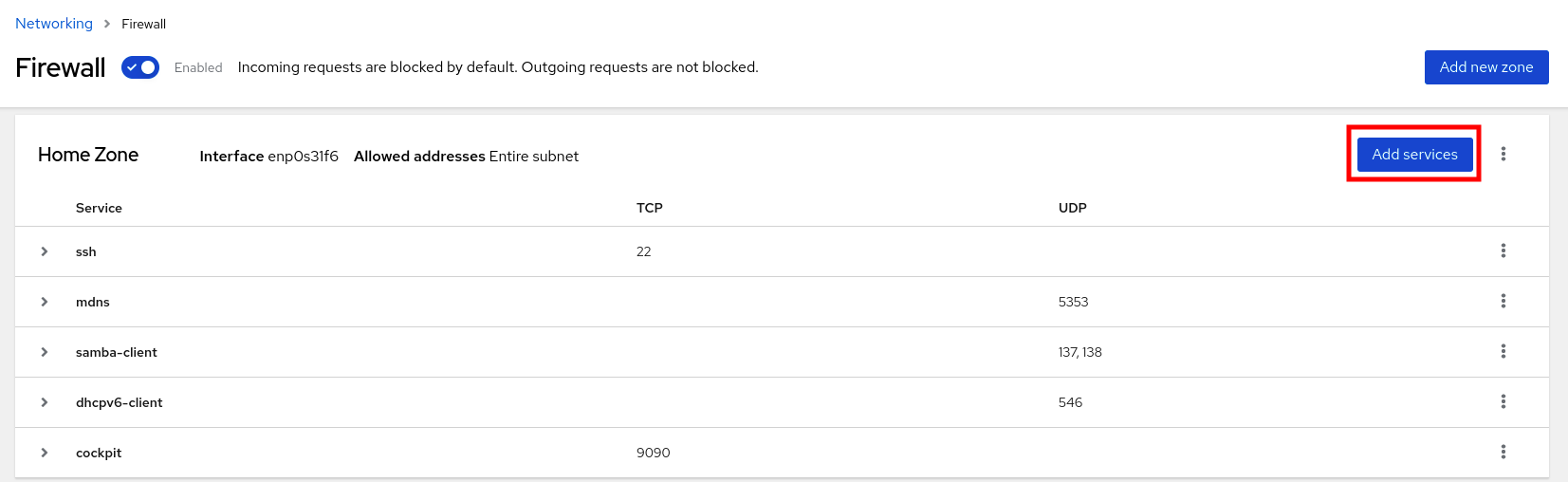

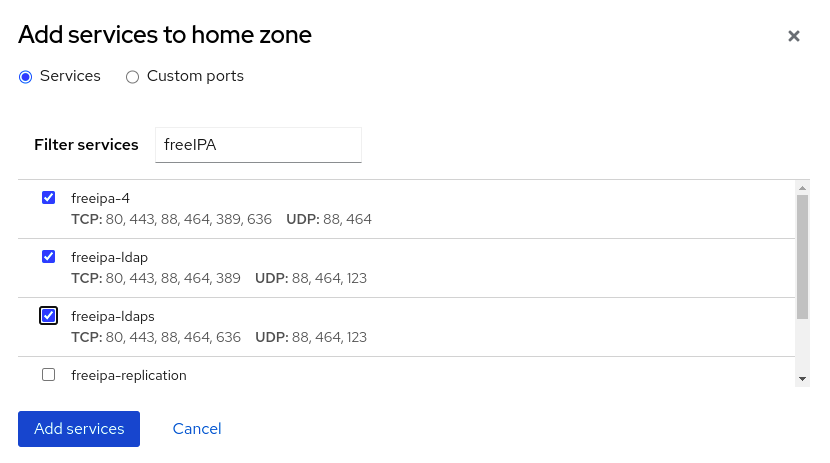

デフォルトでは、サービスはデフォルトのファイアウォールゾーンに追加されます。他のネットワークインターフェイスで別のファイアウォールゾーンも使用する場合は、最初にゾーンを選択してから、そのサービスをポートとともに追加する必要があります。

RHEL 8 Web コンソールには、事前定義の firewalld サービスが表示され、それらをアクティブなファイアウォールゾーンに追加することができます。

RHEL 8 Web コンソールは、firewalld サービスを設定します。

また、Web コンソールは、Web コンソールに追加されていない一般的な firewalld ルールを許可しません。

前提条件

- RHEL 8 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Networking をクリックします。

ボタンをクリックします。

ボタンが表示されない場合は、管理者権限で Web コンソールにログインしてください。

Firewall セクションで、サービスを追加するゾーンを選択し、Add Services をクリックします。

- サービスの追加 ダイアログボックスで、ファイアウォールで有効にするサービスを見つけます。

シナリオに応じてサービスを有効にします。

- Add Services をクリックします。

この時点で、RHEL 8 Web コンソールは、ゾーンの Services リストにサービスを表示します。

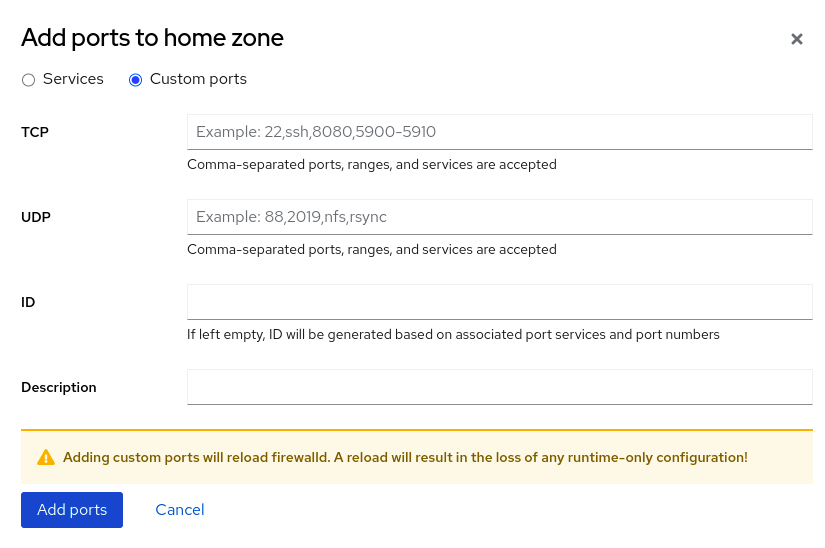

23.5.8.3. Web コンソールを使用したカスタムポートの設定

RHEL Web コンソールを使用して、サービスのカスタムポートを追加および設定できます。

前提条件

- RHEL 8 Web コンソールがインストールされている。

- cockpit サービスが有効になっている。

ユーザーアカウントが Web コンソールにログインできる。

手順は、Web コンソールのインストールおよび有効化 を参照してください。

-

firewalldサービスが実行している。

手順

RHEL 8 Web コンソールにログインします。

詳細は、Web コンソールへのログイン を参照してください。

- Networking をクリックします。

ボタンをクリックします。

ボタンが表示されない場合は、Web コンソールに管理者権限でログインしてください。

ファイアウォール セクションで、カスタムポートを設定するゾーンを選択し、サービスの追加 をクリックします。

- サービスの追加 ダイアログボックスで、 ラジオボタンをクリックします。

TCP フィールドおよび UDP フィールドに、例に従ってポートを追加します。以下の形式でポートを追加できます。

- ポート番号 (22 など)

- ポート番号の範囲 (5900-5910 など)

- エイリアス (nfs、rsync など)

注記各フィールドには、複数の値を追加できます。値はコンマで区切り、スペースは使用しないでください。8080,8081,http

TCP filed、UDP filed、またはその両方にポート番号を追加した後、Name フィールドでサービス名を確認します。

名前 フィールドには、このポートを予約しているサービスの名前が表示されます。このポートが無料で、サーバーがこのポートで通信する必要がない場合は、名前を書き換えることができます。

- 名前 フィールドに、定義されたポートを含むサービスの名前を追加します。

ボタンをクリックします。

設定を確認するには、ファイアウォール ページに移動し、ゾーンの サービス リストでサービスを見つけます。

23.5.9. ゾーン間で転送されるトラフィックのフィルタリング

firewalld を使用すると、異なる firewalld ゾーン間のネットワークデータのフローを制御できます。ルールとポリシーを定義することで、これらのゾーン間を移動するトラフィックをどのように許可またはブロックするかを管理できます。

ポリシーオブジェクト機能は、firewalld で正引きフィルターと出力フィルターを提供します。firewalld を使用して、異なるゾーン間のトラフィックをフィルタリングし、ローカルでホストされている仮想マシンへのアクセスを許可して、ホストを接続できます。

23.5.9.1. ポリシーオブジェクトとゾーンの関係

ポリシーオブジェクトを使用すると、サービス、ポート、リッチルールなどの firewalld のプリミティブをポリシーに割り当てることができます。ポリシーオブジェクトは、ステートフルおよび一方向の方法でゾーン間を通過するトラフィックに適用することができます。

firewall-cmd --permanent --new-policy myOutputPolicy firewall-cmd --permanent --policy myOutputPolicy --add-ingress-zone HOST firewall-cmd --permanent --policy myOutputPolicy --add-egress-zone ANY

# firewall-cmd --permanent --new-policy myOutputPolicy

# firewall-cmd --permanent --policy myOutputPolicy --add-ingress-zone HOST

# firewall-cmd --permanent --policy myOutputPolicy --add-egress-zone ANY

HOST および ANY は、イングレスゾーンおよびエグレスゾーンのリストで使用されるシンボリックゾーンです。

-

HOSTシンボリックゾーンは、firewalld を実行しているホストから発信されるトラフィック、またはホストへの宛先を持つトラフィックのポリシーを許可します。 -

ANYシンボリックゾーンは、現行および将来のすべてのゾーンにポリシーを適用します。ANYシンボリックゾーンは、すべてのゾーンのワイルドカードとして機能します。

23.5.9.2. 優先度を使用したポリシーのソート

同じトラフィックセットに複数のポリシーを適用できるため、優先度を使用して、適用される可能性のあるポリシーの優先順位を作成する必要があります。

ポリシーをソートする優先度を設定するには、次のコマンドを実行します。

firewall-cmd --permanent --policy mypolicy --set-priority -500

# firewall-cmd --permanent --policy mypolicy --set-priority -500この例では、-500 の優先度は低くなりますが、優先度は高くなります。したがって、-500 は、-100 より前に実行されます。

優先度の数値が小さいほど優先度が高く、最初に適用されます。

23.5.9.3. ポリシーオブジェクトを使用した、ローカルでホストされているコンテナーと、ホストに物理的に接続されているネットワークとの間でのトラフィックのフィルタリング

ポリシーオブジェクト機能を使用すると、ユーザーは Podman ゾーンと firewalld ゾーン間のトラフィックをフィルタリングできます。

Red Hat は、デフォルトではすべてのトラフィックをブロックし、Podman ユーティリティーに必要なサービスを選択して開くことを推奨します。

手順

新しいファイアウォールポリシーを作成します。

firewall-cmd --permanent --new-policy podmanToAny

# firewall-cmd --permanent --new-policy podmanToAnyCopy to Clipboard Copied! Toggle word wrap Toggle overflow Podman から他のゾーンへのすべてのトラフィックをブロックし、Podman で必要なサービスのみを許可します。

firewall-cmd --permanent --policy podmanToAny --set-target REJECT firewall-cmd --permanent --policy podmanToAny --add-service dhcp firewall-cmd --permanent --policy podmanToAny --add-service dns firewall-cmd --permanent --policy podmanToAny --add-service https

# firewall-cmd --permanent --policy podmanToAny --set-target REJECT # firewall-cmd --permanent --policy podmanToAny --add-service dhcp # firewall-cmd --permanent --policy podmanToAny --add-service dns # firewall-cmd --permanent --policy podmanToAny --add-service httpsCopy to Clipboard Copied! Toggle word wrap Toggle overflow 新しい Podman ゾーンを作成します。

firewall-cmd --permanent --new-zone=podman

# firewall-cmd --permanent --new-zone=podmanCopy to Clipboard Copied! Toggle word wrap Toggle overflow ポリシーのイングレスゾーンを定義します。

firewall-cmd --permanent --policy podmanToHost --add-ingress-zone podman

# firewall-cmd --permanent --policy podmanToHost --add-ingress-zone podmanCopy to Clipboard Copied! Toggle word wrap Toggle overflow 他のすべてのゾーンのエグレスゾーンを定義します。

firewall-cmd --permanent --policy podmanToHost --add-egress-zone ANY

# firewall-cmd --permanent --policy podmanToHost --add-egress-zone ANYCopy to Clipboard Copied! Toggle word wrap Toggle overflow エグレスゾーンを ANY に設定すると、Podman と他のゾーンの間でフィルタリングすることになります。ホストに対してフィルタリングする場合は、エグレスゾーンを HOST に設定します。

firewalld サービスを再起動します。

systemctl restart firewalld

# systemctl restart firewalldCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

他のゾーンに対する Podman ファイアウォールポリシーを検証します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.9.4. ポリシーオブジェクトのデフォルトターゲットの設定

ポリシーには --set-target オプションを指定できます。以下のターゲットを使用できます。

-

ACCEPT- パケットを受け入れます -

DROP- 不要なパケットを破棄します -

REJECT- ICMP 応答で不要なパケットを拒否します CONTINUE(デフォルト) - パケットは、次のポリシーとゾーンのルールに従います。firewall-cmd --permanent --policy mypolicy --set-target CONTINUE

# firewall-cmd --permanent --policy mypolicy --set-target CONTINUECopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

ポリシーに関する情報の確認

firewall-cmd --info-policy mypolicy

# firewall-cmd --info-policy mypolicyCopy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.10. firewalld を使用した NAT の設定

firewalld では、以下のネットワークアドレス変換 (NAT) タイプを設定できます。

- マスカレーディング

- 宛先 NAT (DNAT)

- リダイレクト

23.5.10.1. ネットワークアドレス変換のタイプ

以下は、ネットワークアドレス変換 (NAT) タイプになります。

- マスカレーディング

この NAT タイプのいずれかを使用して、パケットのソース IP アドレスを変更します。たとえば、インターネットサービスプロバイダー (ISP) は、プライベート IP 範囲 (

10.0.0.0/8など) をルーティングしません。ネットワークでプライベート IP 範囲を使用し、ユーザーがインターネット上のサーバーにアクセスできるようにする必要がある場合は、この範囲のパケットのソース IP アドレスをパブリック IP アドレスにマップします。マスカレードは、出力インターフェイスの IP アドレスを自動的に使用します。したがって、出力インターフェイスが動的 IP アドレスを使用する場合は、マスカレードを使用します。

- 宛先 NAT (DNAT)

- この NAT タイプを使用して、着信パケットの宛先アドレスとポートを書き換えます。たとえば、Web サーバーがプライベート IP 範囲の IP アドレスを使用しているため、インターネットから直接アクセスできない場合は、ルーターに DNAT ルールを設定し、着信トラフィックをこのサーバーにリダイレクトできます。

- リダイレクト

- このタイプは、パケットをローカルマシンの別のポートにリダイレクトする DNAT の特殊なケースです。たとえば、サービスが標準ポートとは異なるポートで実行する場合は、標準ポートからこの特定のポートに着信トラフィックをリダイレクトすることができます。

23.5.10.2. IP アドレスのマスカレードの設定

システムで IP マスカレードを有効にできます。IP マスカレードは、インターネットにアクセスする際にゲートウェイの向こう側にある個々のマシンを隠します。

手順

externalゾーンなどで IP マスカレーディングが有効かどうかを確認するには、rootで次のコマンドを実行します。firewall-cmd --zone=external --query-masquerade

# firewall-cmd --zone=external --query-masqueradeCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドでは、有効な場合は

yesと出力され、終了ステータスは0になります。無効の場合はnoと出力され、終了ステータスは1になります。zoneを省略すると、デフォルトのゾーンが使用されます。IP マスカレードを有効にするには、

rootで次のコマンドを実行します。firewall-cmd --zone=external --add-masquerade

# firewall-cmd --zone=external --add-masqueradeCopy to Clipboard Copied! Toggle word wrap Toggle overflow -

この設定を永続化するには、

--permanentオプションをコマンドに渡します。 IP マスカレードを無効にするには、

rootで次のコマンドを実行します。firewall-cmd --zone=external --remove-masquerade

# firewall-cmd --zone=external --remove-masqueradeCopy to Clipboard Copied! Toggle word wrap Toggle overflow この設定を永続化するには、

--permanentをコマンドラインに渡します。

23.5.10.3. DNAT を使用した着信 HTTP トラフィックの転送

宛先ネットワークアドレス変換 (DNAT) を使用して、着信トラフィックを 1 つの宛先アドレスおよびポートから別の宛先アドレスおよびポートに転送できます。通常、外部ネットワークインターフェイスからの着信リクエストを特定の内部サーバーまたはサービスにリダイレクトする場合に役立ちます。

前提条件

-

firewalldサービスが実行している。

手順

着信 HTTP トラフィックを転送します。

firewall-cmd --zone=public --add-forward-port=port=80:proto=tcp:toaddr=198.51.100.10:toport=8080 --permanent

# firewall-cmd --zone=public --add-forward-port=port=80:proto=tcp:toaddr=198.51.100.10:toport=8080 --permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow 上記のコマンドは、次の設定で DNAT ルールを定義します。

-

--zone=public- DNAT ルールを設定するファイアウォールゾーン。必要なゾーンに合わせて調整できます。 -

--add-forward-port- ポート転送ルールを追加することを示すオプション。 -

port=80- 外部宛先ポート。 -

proto=tcp- TCP トラフィックを転送することを示すプロトコル。 -

toaddr=198.51.100.10- 宛先 IP アドレス。 -

toport=8080- 内部サーバーの宛先ポート。 -

--permanent- 再起動後も DNAT ルールを永続化するオプション。

-

ファイアウォール設定をリロードして、変更を適用します。

firewall-cmd --reload

# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

使用したファイアウォールゾーンの DNAT ルールを確認します。

firewall-cmd --list-forward-ports --zone=public port=80:proto=tcp:toport=8080:toaddr=198.51.100.10

# firewall-cmd --list-forward-ports --zone=public port=80:proto=tcp:toport=8080:toaddr=198.51.100.10Copy to Clipboard Copied! Toggle word wrap Toggle overflow あるいは、対応する XML 設定ファイルを表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.10.4. 非標準ポートからのトラフィックをリダイレクトして、標準ポートで Web サービスにアクセスできるようにする

リダイレクトメカニズムを使用すると、ユーザーが URL でポートを指定しなくても、非標準ポートで内部的に実行される Web サービスにアクセスできるようになります。その結果、URL はよりシンプルになり、ブラウジングエクスペリエンスが向上します。一方で、非標準ポートは依然として内部で、または特定の要件のために使用されます。

前提条件

-

firewalldサービスが実行している。

手順

NAT リダイレクトルールを作成します。

firewall-cmd --zone=public --add-forward-port=port=<standard_port>:proto=tcp:toport=<non_standard_port> --permanent

# firewall-cmd --zone=public --add-forward-port=port=<standard_port>:proto=tcp:toport=<non_standard_port> --permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow 上記のコマンドは、次の設定で NAT リダイレクトルールを定義します。

-

--zone=public- ルールを設定するファイアウォールゾーン。必要なゾーンに合わせて調整できます。 -

--add-forward-port=port=<non_standard_port>- 着信トラフィックを最初に受信するソースポートを使用したポート転送 (リダイレクト) ルールを追加することを示すオプション。 -

proto=tcp- TCP トラフィックをリダイレクトすることを示すプロトコル。 -

toport=<standard_port>- 着信トラフィックがソースポートで受信された後にリダイレクトされる宛先ポート。 -

--permanent- 再起動後もルールを永続化するオプション。

-

ファイアウォール設定をリロードして、変更を適用します。

firewall-cmd --reload

# firewall-cmd --reloadCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

使用したファイアウォールゾーンのリダイレクトルールを確認します。

firewall-cmd --list-forward-ports port=8080:proto=tcp:toport=80:toaddr=

# firewall-cmd --list-forward-ports port=8080:proto=tcp:toport=80:toaddr=Copy to Clipboard Copied! Toggle word wrap Toggle overflow あるいは、対応する XML 設定ファイルを表示します。

Copy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.11. リッチルールの優先度設定

リッチルールにより、ファイアウォールルールをより高度かつ柔軟に定義できるようになります。リッチルールは、サービスやポートなどが複雑なファイアウォールルールを表現するのに十分でない場合に特に役立ちます。

リッチルールの背後にある概念:

- 粒度と柔軟性

- より具体的な基準に基づいて、ネットワークトラフィックの詳細な条件を定義できます。

- ルール構造

リッチルールは、ファミリー (IPv4 または IPv6) と、それに続く条件およびアクションで設定されます。

rule family="ipv4|ipv6" [conditions] [actions]

rule family="ipv4|ipv6" [conditions] [actions]Copy to Clipboard Copied! Toggle word wrap Toggle overflow - conditions

- 特定の基準が満たされた場合にのみ、豊富なルールを適用できます。

- actions

- 条件に一致するネットワークトラフィックに対して何が起こるかを定義できます。

- 複数の条件を組み合わせる

- より具体的かつ複雑なフィルタリングを作成できます。

- 階層的な制御と再利用性

- 豊富なルールを、ゾーンやサービスなどの他のファイアウォールメカニズムと組み合わせることができます。

デフォルトでは、リッチルールはルールアクションに基づいて設定されます。たとえば、許可 ルールよりも 拒否 ルールが優先されます。リッチルールで priority パラメーターを使用すると、管理者はリッチルールとその実行順序をきめ細かく制御できます。priority パラメーターを使用すると、ルールはまず優先度の値によって昇順にソートされます。多くのルールが同じ priority を持つ場合、ルールの順序はルールアクションによって決まります。アクションも同じである場合、順序は定義されない可能性があります。

23.5.11.1. priority パラメーターを異なるチェーンにルールを整理する方法

リッチルールの priority パラメーターは、-32768 から 32767 までの任意の数値に設定でき、数値が小さいほど優先度が高くなります。

firewalld サービスは、優先度の値に基づいて、ルールを異なるチェーンに整理します。

-

優先度が 0 未満 - ルールは

_pre接尾辞が付いたチェーンにリダイレクトされます。 -

優先度が 0 を超える - ルールは

_post接尾辞が付いたチェーンにリダイレクトされます。 -

優先度が 0 - アクションに基づいて、ルールは、

_log、_deny、または_allowのアクションを使用してチェーンにリダイレクトされます。

このサブチェーンでは、firewalld は優先度の値に基づいてルールを分類します。

23.5.11.2. リッチルールの優先度の設定

以下は、priority パラメーターを使用して、他のルールで許可または拒否されていないすべてのトラフィックをログに記録するリッチルールを作成する方法を示しています。このルールを使用して、予期しないトラフィックにフラグを付けることができます。

手順

優先度が非常に低いルールを追加して、他のルールと一致していないすべてのトラフィックをログに記録します。

firewall-cmd --add-rich-rule='rule priority=32767 log prefix="UNEXPECTED: " limit value="5/m"'

# firewall-cmd --add-rich-rule='rule priority=32767 log prefix="UNEXPECTED: " limit value="5/m"'Copy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドでは、ログエントリーの数を、毎分

5に制限します。

検証

前の手順のコマンドで作成した

nftablesルールを表示します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.12. firewalld ゾーン内の異なるインターフェイスまたはソース間でのトラフィック転送の有効化

ゾーン内転送は、firewalld ゾーン内のインターフェイスまたはソース間のトラフィック転送を可能にする firewalld 機能です。

23.5.12.1. ゾーン内転送と、デフォルトのターゲットが ACCEPT に設定されているゾーンの違い

ゾーン内転送を有効にすると、1 つの firewalld ゾーン内のトラフィックは、あるインターフェイスまたはソースから別のインターフェイスまたはソースに流れることができます。ゾーンは、インターフェイスおよびソースの信頼レベルを指定します。信頼レベルが同じ場合、トラフィックは同じゾーン内に留まります。

firewalld のデフォルトゾーンでゾーン内転送を有効にすると、現在のデフォルトゾーンに追加されたインターフェイスおよびソースにのみ適用されます。

firewalld は、異なるゾーンを使用して着信トラフィックと送信トラフィックを管理します。各ゾーンには独自のルールと動作のセットがあります。たとえば、trusted ゾーンでは、転送されたトラフィックがデフォルトですべて許可されます。

他のゾーンでは、異なるデフォルト動作を設定できます。標準ゾーンでは、ゾーンのターゲットが default に設定されている場合、転送されたトラフィックは通常デフォルトで破棄されます。

ゾーン内の異なるインターフェイスまたはソース間でトラフィックを転送する方法を制御するには、ゾーンのターゲットを理解し、それに応じてゾーンのターゲットを設定する必要があります。

23.5.12.2. ゾーン内転送を使用したイーサネットと Wi-Fi ネットワーク間でのトラフィックの転送

ゾーン内転送を使用して、同じ firewalld ゾーン内のインターフェイスとソース間のトラフィックを転送することができます。この機能には次の利点があります。

-

有線デバイスと無線デバイスの間のシームレスな接続性 (

enp1s0に接続されたイーサネットネットワークとwlp0s20に接続された Wi-Fi ネットワークの間でトラフィックを転送可能) - 柔軟な作業環境のサポート

- ネットワーク内の複数のデバイスまたはユーザーがアクセスして使用できる共有リソース (プリンター、データベース、ネットワーク接続ストレージなど)

- 効率的な内部ネットワーク (スムーズな通信、レイテンシーの短縮、リソースへのアクセス性など)

この機能は、個々の firewalld ゾーンに対して有効にすることができます。

手順

カーネルでパケット転送を有効にします。

echo "net.ipv4.ip_forward=1" > /etc/sysctl.d/95-IPv4-forwarding.conf sysctl -p /etc/sysctl.d/95-IPv4-forwarding.conf

# echo "net.ipv4.ip_forward=1" > /etc/sysctl.d/95-IPv4-forwarding.conf # sysctl -p /etc/sysctl.d/95-IPv4-forwarding.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow ゾーン内転送を有効にするインターフェイスが

internalゾーンにのみ割り当てられていることを確認します。firewall-cmd --get-active-zones

# firewall-cmd --get-active-zonesCopy to Clipboard Copied! Toggle word wrap Toggle overflow 現在、インターフェイスが

internal以外のゾーンに割り当てられている場合は、以下のように再割り当てします。firewall-cmd --zone=internal --change-interface=interface_name --permanent

# firewall-cmd --zone=internal --change-interface=interface_name --permanentCopy to Clipboard Copied! Toggle word wrap Toggle overflow enp1s0およびwlp0s20インターフェイスをinternalゾーンに追加します。firewall-cmd --zone=internal --add-interface=enp1s0 --add-interface=wlp0s20

# firewall-cmd --zone=internal --add-interface=enp1s0 --add-interface=wlp0s20Copy to Clipboard Copied! Toggle word wrap Toggle overflow ゾーン内転送を有効にします。

firewall-cmd --zone=internal --add-forward

# firewall-cmd --zone=internal --add-forwardCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

次の検証では、両方のホストに nmap-ncat パッケージがインストールされている必要があります。

-

ゾーン転送を有効にしたホストの

enp1s0インターフェイスと同じネットワーク上にあるホストにログインします。 ncatで echo サービスを起動し、接続をテストします。ncat -e /usr/bin/cat -l 12345

# ncat -e /usr/bin/cat -l 12345Copy to Clipboard Copied! Toggle word wrap Toggle overflow -

wlp0s20インターフェイスと同じネットワークにあるホストにログインします。 enp1s0と同じネットワークにあるホスト上で実行している echo サーバーに接続します。ncat <other_host> 12345

# ncat <other_host> 12345Copy to Clipboard Copied! Toggle word wrap Toggle overflow - 何かを入力して を押します。テキストが返送されることを確認します。

23.5.13. RHEL システムロールを使用した firewalld の設定

RHEL システムロールは、Ansible 自動化ユーティリティーのコンテンツセットです。このコンテンツを、Ansible Automation ユーティリティーと組み合わせることで、複数のシステムを同時にリモートで管理するための一貫した設定インターフェイスが実現します。

rhel-system-roles パッケージには、rhel-system-roles.firewall RHEL システムロールが含まれています。このロールは、firewalld サービスの自動設定のために導入されました。

firewall RHEL システムロールを使用すると、次のようなさまざまな firewalld パラメーターを設定できます。

- ゾーン

- パケットを許可すべきサービス

- ポートへのトラフィックアクセスの許可、拒否、またはドロップ

- ゾーンのポートまたはポート範囲の転送

23.5.13.1. firewall RHEL システムロールを使用した firewalld 設定のリセット

時間が経つにつれて、ファイアウォール設定の更新が累積し、予想外のセキュリティーリスクが発生する可能性があります。firewall RHEL システムロールを使用すると、firewalld 設定を自動的にデフォルト状態にリセットできます。これにより、意図しない、またはセキュアでないファイアウォールルールを効率的に削除し、管理を簡素化できます。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

previous: replaced既存のユーザー定義設定をすべて削除し、

firewalld設定をデフォルトにリセットします。previous:replacedパラメーターを他の設定と組み合わせると、firewallロールは新しい設定を適用する前に既存の設定をすべて削除します。Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.firewall/README.mdファイルを参照してください。

Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

コントロールノードでこのコマンドを実行して、管理対象ノードのすべてのファイアウォール設定がデフォルト値にリセットされたことをリモートで確認します。

ansible managed-node-01.example.com -m ansible.builtin.command -a 'firewall-cmd --list-all-zones'

# ansible managed-node-01.example.com -m ansible.builtin.command -a 'firewall-cmd --list-all-zones'Copy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.13.2. firewall RHEL システムロールを使用して、firewalld の着信トラフィックをあるローカルポートから別のローカルポートに転送する

firewall RHEL システムロールを使用して、あるローカルポートから別のローカルポートへの着信トラフィックの転送をリモートで設定できます。

たとえば、同じマシン上に複数のサービスが共存し、同じデフォルトポートが必要な環境の場合、ポートの競合が発生する可能性があります。この競合によりサービスが中断され、ダウンタイムが発生する可能性があります。firewall RHEL システムロールを使用すると、トラフィックを効率的に別のポートに転送して、サービスの設定を変更せずにサービスを同時に実行できます。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow サンプル Playbook で指定されている設定は次のとおりです。

forward_port:8080/tcp;443- TCP プロトコルを使用してローカルポート 8080 に送信されるトラフィックが、ポート 443 に転送されます。

runtime: trueランタイム設定の変更を有効にします。デフォルトは

trueに設定されています。Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.firewall/README.mdファイルを参照してください。

Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

コントロールノードで次のコマンドを実行して、管理対象ノードの転送ポートをリモートで確認します。

ansible managed-node-01.example.com -m ansible.builtin.command -a 'firewall-cmd --list-forward-ports' managed-node-01.example.com | CHANGED | rc=0 >> port=8080:proto=tcp:toport=443:toaddr=

# ansible managed-node-01.example.com -m ansible.builtin.command -a 'firewall-cmd --list-forward-ports' managed-node-01.example.com | CHANGED | rc=0 >> port=8080:proto=tcp:toport=443:toaddr=Copy to Clipboard Copied! Toggle word wrap Toggle overflow

23.5.13.3. firewall RHEL システムロールを使用した firewalld DMZ ゾーンの設定

システム管理者は、firewall RHEL システムロールを使用して、enp1s0 インターフェイス上に dmz ゾーンを設定し、ゾーンへの HTTPS トラフィックを許可できます。これにより、外部ユーザーが Web サーバーにアクセスできるようにします。

前提条件

- コントロールノードと管理対象ノードの準備が完了している。

- 管理対象ノードで Playbook を実行できるユーザーとしてコントロールノードにログインしている。

-

管理対象ノードへの接続に使用するアカウントに、そのノードに対する

sudo権限がある。

手順

次の内容を含む Playbook ファイル (例:

~/playbook.yml) を作成します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow Playbook で使用されるすべての変数の詳細は、コントロールノードの

/usr/share/ansible/roles/rhel-system-roles.firewall/README.mdファイルを参照してください。Playbook の構文を検証します。

ansible-playbook --syntax-check ~/playbook.yml

$ ansible-playbook --syntax-check ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow このコマンドは構文を検証するだけであり、有効だが不適切な設定から保護するものではないことに注意してください。

Playbook を実行します。

ansible-playbook ~/playbook.yml

$ ansible-playbook ~/playbook.ymlCopy to Clipboard Copied! Toggle word wrap Toggle overflow

検証

コントロールノードで次のコマンドを実行して、管理対象ノードの

dmzゾーンに関する情報をリモートで確認します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow