第8章 エントリーの編成とグループ化

8.1. グループの使用

nsRoleDN 属性に保存されます。グループを使用する場合は、このグループのメンバーであるユーザーの DN は、グループオブジェクトの member 属性に保存されます。memberOf プラグインを有効にした場合、次にユーザーがメンバーであるグループは、ユーザーオブジェクトの memberOf 属性に追加で保存されます。このプラグインを有効にすると、グループにもロールの利点があり、ロールの使用時と同様にユーザーのグループメンバーシップを一覧表示できます。また、グループはロールよりも高速です。

8.1.1. コンソールで静的グループの作成

- Directory Server コンソールで、Directory タブを選択します。

- 左側のペインで、新しいグループを追加するエントリーを右クリックし、New > Group を選択します。

または、Object メニューに移動し、New > Group を選択します。

または、Object メニューに移動し、New > Group を選択します。 - 左側のペインで General をクリックします。Group Name フィールドに新規グループの名前を入力します(名前は必須です)、Description フィールドに新しいグループの説明を入力します。

- 左側のペインで Members をクリックします。右側のペインで、静的グループ タブを選択します。 をクリックして、新しいメンバーをグループに追加します。

- Search ドロップダウンリストで、検索するエントリーのソート(ユーザー、グループ、またはその両方)を選択してから Search をクリックします。

- 返されたエントリーからメンバーを選択し、 をクリックします。

- 左側のペインで Languages をクリックし、そのグループに言語固有の情報を追加します。

- をクリックして新規グループを作成します。右側のペインに表示されます。

8.1.2. コンソールでの動的グループの作成

- Directory Server コンソールで、Directory タブを選択します。

- 左側のペインで、新しいグループを追加するエントリーを右クリックし、New > Group を選択します。

または、Object メニューに移動し、New > Group を選択します。

または、Object メニューに移動し、New > Group を選択します。 - 左側のペインで General をクリックします。Group Name フィールドに新規グループの名前を入力します(名前は必須です)、Description フィールドに新しいグループの説明を入力します。

- 左側のペインで Members をクリックします。右側のペインで、Dynamic Group タブを選択します。 をクリックして、データベースのクエリーを行うための LDAP URL を作成します。

- テキストフィールドに LDAP URL を入力するか、LDAP URL の構成 で説明する to を選択します。

この結果には、フィルターに対応する現在のエントリー(グループメンバー)が表示されます。

この結果には、フィルターに対応する現在のエントリー(グループメンバー)が表示されます。

- 左側のペインで Languages をクリックし、そのグループに言語固有の情報を追加します。

- をクリックします。右側のペインに新しいグループが表示されます。

8.1.3. コマンドラインでのグループの作成

- groupOfNames (推奨) は、任意のエントリーの追加を可能にする単純なグループです。これのメンバーを判断するために使用される属性は

memberです。 - groupOfNames などの groupOfUniqueNames は、ユーザー DN をメンバーとして一覧表示しますが、メンバーは一意でなければなりません。これにより、ユーザーをグループメンバーとして複数回追加しないようにできます。これは、セルフ参照グループメンバーシップを防ぐ 1 つの方法です。これのメンバーを判断するために使用される属性は

uniqueMemberです。 - groupOfURLs は、LDAP URL の一覧を使用して、メンバーシップの一覧をフィルタリングして生成します。このオブジェクトクラスはすべての動的グループに必要で、groupOfNames および groupOfUniqueNames と共に使用できます。

- groupOfCertificates は、グループメンバーを識別するための証明書 (実際には証明書名) を検索して識別するために LDAP フィルターを使用するという点で、groupOfURLs と似ています。これは、グループに特別なアクセスパーミッションを付与できるため、グループベースのアクセス制御に役立ちます。これのメンバーを判断するために使用される属性は

memberCertificateです。

| グループのタイプ | グループオブジェクトクラス | member 属性 |

|---|---|---|

| 静的 | groupOfUniqueNames | uniqueMember |

| 動的 |

groupOfUniqueNames

groupOfURLs

| memberURL |

memberURL 属性を設定すると、memberOf プラグインはフィルターに一致するユーザーオブジェクトに memberOf 属性を追加しません。

8.1.4. ユーザーエントリーにおけるグループメンバーシップの一覧表示

memberOf 属性を自動的に書き込みます。(デフォルトでは、これにより member 属性を確認しますが、複数の属性インスタンスを使用して複数の異なるグループタイプをサポートすることができます。)

memberOf 属性を更新します。MemberOf プラグインは、ネスト化されたグループメンバーシップを含むエントリーを確認して、ユーザーが属するグループを表示する方法を提供します。ネスト化されたグループを介してメンバーシップを追跡することは非常に困難ですが、MemberOf プラグインには、すべてのグループの (直接および間接的な) メンバーシップが表示されます。

8.1.4.1. memberOf プラグインを使用する場合の考慮事項

memberOf プラグインを使用する際に重要な考慮事項を説明します。

- レプリケーショントポロジーでの

memberOfプラグインの使用 - レプリケーショントポロジーで

memberOf属性を管理する方法は 2 つあります。- トポロジー内のすべてのマスターで

memberOfプラグインおよび読み取り専用レプリカサーバーを有効にします。この場合、すべてのレプリカ合意で、レプリケーションからmemberOf属性を除外する必要があります。属性の除外に関する詳細は、「一部レプリケーションを使用した属性のサブセットの複製」を参照してください。 memberOfプラグインは、トポロジー内のすべてのマスターサーバーでのみ有効にします。そのためには、以下を実行します。- レプリカ合意ですべての書き込みが有効なマスターに対する

memberOf属性のレプリケーションを無効にする必要があります。属性の除外に関する詳細は、「一部レプリケーションを使用した属性のサブセットの複製」を参照してください。 memberOf属性のレプリケーションを、すべての読み取り専用レプリカに対して、レプリカ合意で有効にする必要があります。- 読み取り専用レプリカでは、

memberOfプラグインを有効にしないでください。

- 分散データベースでの

memberOfプラグインの使用 - 「データベースの作成」で説明されているように、ディレクトリーのサブツリーを個別のデータベースに保存できます。デフォルトでは、

memberOfプラグインはグループと同じデータベース内に保存されるユーザーエントリーのみを更新します。プラグインがグループとして異なるデータベースのユーザーも更新できるようにするには、memberOfAllBackendsパラメーターを on に設定する必要があります。「コンソールからの MemberOf プラグインの編集」 を参照してください。

8.1.4.2. memberOf プラグインで必要なオブジェクトクラス

memberOf プラグインは nsMemberOf オブジェクトクラスをオブジェクトに追加し、memberOf 属性を提供します。このオブジェクトクラスは、この目的のために任意のオブジェクトに安全に追加でき、このプラグインを正しく動作させるためにこれ以上のアクションは必要ありません。代わりに、inetUser オブジェクトクラスまたは inetAdmin オブジェクトクラスが含まれるユーザーオブジェクトを作成できます。どちらのオブジェクトクラスも memberOf 属性をサポートします。

LDAP: error code 65 - Object Class Violation

LDAP: error code 65 - Object Class Violation8.1.4.3. MemberOf プラグイン構文

memberOfGroupAttr) と、メンバーのユーザーエントリー (memberOfAttr) で作成および管理する属性の 2 つの属性を定義します。

memberOfGroupAttr 属性は多値です。異なるタイプのグループは異なるメンバー属性を使用するため、複数の memberOfGroupAttr 属性を使用すると、プラグインで複数のグループタイプを管理できます。

例8.1 デフォルトの MemberOf プラグインエンティティー

member) のみを許可した古いバージョンの Directory Server との後方互換性を維持するために、プラグイン設定で使用される新しいメンバー属性に加えて、member グループ属性または以前のメンバー属性を含める必要がある場合があります。

memberOfGroupAttr: member memberOfGroupAttr: uniqueMember

memberOfGroupAttr: member

memberOfGroupAttr: uniqueMember

8.1.4.4. MemberOf プラグインのインスタンスの設定

8.1.4.4.1. コンソールからの MemberOf プラグインの編集

- Configuration タブを選択し、Plugins フォルダーに展開します。

- Memberof Plugin エントリーまでスクロールします。

- プラグインが有効化されていることを確認します。これはデフォルトで無効にされます。

- Properties Editor を開きます。

memberOfGroupAttr属性は、サーバーがメンバーエントリーを識別するために使用するグループエントリーの属性を設定します。この属性は、異なるグループ/メンバータイプに対して複数回使用できます。memberOfAttr属性は、プラグインがユーザーエントリーで作成および管理する属性を設定します。

- 変更を保存します。

- Directory Server が動的プラグインを有効にするために設定されていない場合は、サーバーを再起動してプラグインを更新します。

8.1.4.4.2. コマンドラインでの MemberOf プラグインの編集

- MemberOf プラグインを有効にします。ldapmodify の使用:

dn: cn=MemberOf Plugin,cn=plugins,cn=config changetype: modify replace: nsslapd-pluginEnabled nsslapd-pluginEnabled: on

dn: cn=MemberOf Plugin,cn=plugins,cn=config changetype: modify replace: nsslapd-pluginEnabled nsslapd-pluginEnabled: onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - グループメンバーエントリー属性に使用する属性を設定します。デフォルトの属性は

memberで、replace コマンドを使用して変更できます。memberOfGroupAttr属性は多値であるため、追加のメンバータイプを定義に追加できます。たとえば、ldapmodify を使用するには、以下を実行します。Copy to Clipboard Copied! Toggle word wrap Toggle overflow - グループメンバーシップを表示するようにユーザーエントリーに設定する属性を設定します。たとえば、ldapmodify を使用するには、以下を実行します。

dn: cn=MemberOf Plugin,cn=plugins,cn=config changetype: modify replace: memberOfAttr memberOfAttr: memberOf

dn: cn=MemberOf Plugin,cn=plugins,cn=config changetype: modify replace: memberOfAttr memberOfAttr: memberOfCopy to Clipboard Copied! Toggle word wrap Toggle overflow - オプション。デプロイメントで分散データベースを使用する場合は、

memberOfAllBackends属性を有効にして、ユーザーエントリーについてローカルのデータベースだけではなく、すべてのデータベースを検索します。ldapmodify の使用:dn: cn=MemberOf Plugin,cn=plugins,cn=config changetype: modify replace: memberOfAllBackends memberOfAllBackends: on

dn: cn=MemberOf Plugin,cn=plugins,cn=config changetype: modify replace: memberOfAllBackends memberOfAllBackends: onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - Directory Server が動的プラグインを有効にするために設定されていない場合は、サーバーを再起動して変更した新しいプラグインインスタンスを読み込みます。

8.1.4.6. MemberOf プラグインのスコープの設定

memberOfEntryScope パラメーターおよび memberOfEntryScopeExcludeSubtree パラメーターを使用して、MemberOf プラグインが動作するサフィックスを設定できます。

MemberOf プラグインは、ユーザーおよびグループの両方がプラグインのスコープにある場合に限り memberOf 属性をグループに追加します。たとえば、dc=example,dc=com 内のすべてのエントリーで機能するように MemberOf プラグインを設定し、ou=private,dc=example,dc=com のエントリーを除外するには、以下を設定します。

memberOfEntryScope: dc=example,dc=com memberOfEntryScopeExcludeSubtree: ou=private,dc=example,dc=com

memberOfEntryScope: dc=example,dc=com

memberOfEntryScopeExcludeSubtree: ou=private,dc=example,dc=commemberOfEntryScope パラメーターで設定したスコープからユーザーエントリーを移動した場合には、以下を実行します。

memberなどのメンバーシップ属性は、グループエントリーで更新され、ユーザー DN 値が削除されます。memberOf属性は、グループ DN 値を削除するためにユーザーエントリーで更新されます。

memberOfEntryScopeExcludeSubtree パラメーターに設定した値は、memberOfEntryScope に設定した値よりも高くなります。両方のパラメーターで設定したスコープが重複する場合、MemberOf プラグインは、非オーバーラッピングディレクトリーエントリーでのみ機能します。

8.1.4.7. memberOf 値の同期

memberOf 属性を自動的に管理します。ただし、memberOf 属性がすでに設定されているサーバーに、ユーザーエントリーで memberOf 属性を直接編集することも、新しいエントリーをインポートまたは複製できます。このような状況では、サーバープラグインによって管理される memberOf 設定と、エントリーに定義された実際のメンバーシップとの間に不整合が生じます。

memberOf 修復タスクがあり、適切な memberOf 属性がエントリーに設定されていることを確認します。このタスクをトリガーする方法は 3 つあります。

- Directory Server コンソール

- fixup-memberof.pl スクリプトの使用

- cn=memberof task,cn=tasks,cn=config タスクエントリーの実行

memberOf 属性は更新されません。

8.1.4.7.1. fixup-memberof.pl を使用した memberOf 属性の初期化および再生成

memberOf の説明に従って 「ldapmodify を使用した memberOf 属性の初期化および再生成」 属性を再生成するために使用される Perl スクリプトラッパーです。

8.1.4.7.2. ldapmodify を使用した memberOf 属性の初期化および再生成

memberOf 属性を再生成することは、特別なタスク設定エントリーで管理できるタスクの 1 つです。タスクエントリーは、dse.ldif ファイルの cn=tasks 設定エントリーで発生するため、ldapmodify を使用してエントリーを追加してタスクを開始することもできます。タスクが完了するとすぐに、エントリーはディレクトリーから削除されます。

memberOf 属性を再生成する Directory Server インスタンスに特別なタスクエントリーを作成します。

cn のみです。ldapmodify の使用:

dn: cn=example memberOf,cn=memberof task,cn=tasks,cn=config changetype: add cn:example memberOf

dn: cn=example memberOf,cn=memberof task,cn=tasks,cn=config

changetype: add

cn:example memberOfdse.ldif 設定から削除 されるため、同じタスクエントリーを継続的に再利用できます。

8.1.5. 指定したグループへのエントリーの自動追加

autoMemberProcessModifyOps パラメーターは on に設定されます。この設定では、Automembership プラグインは、ユーザーエントリーを編集して管理者が別のグループにユーザーを移動する際にグループメンバーシップも更新します。

autoMemberProcessModifyOps を off に設定すると、Directory Server は、ユーザーにグループエントリーを追加する場合にのみプラグインを起動し、グループメンバーシップを更新するために手動で修正タスクを実行する必要があります。

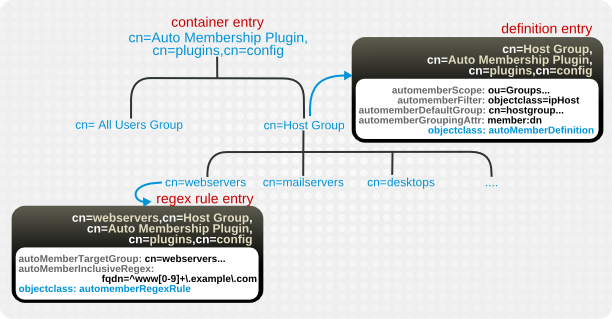

8.1.5.1. Automembership ルールの構造の確認

8.1.5.1.1. Automembership 設定エントリー

- 検索スコープと検索フィルターの両方を含むエントリーを識別する LDAP 検索 (

autoMemberScopeおよびautoMemberFilter) - メンバーエントリーを追加するデフォルトグループ (

autoMemberDefaultGroup) - メンバーエントリーの形式:

memberなどのグループエントリーの属性、およびdnなどの属性値 (autoMemberGroupingAttr)

8.1.5.1.2. 追加の正規表現エントリー

例8.2 ホストグループの automember 定義

例8.3 Web サーバーグループの正規表現条件

図8.1 正規表現の条件

| 属性 | 説明 |

|---|---|

| autoMemberRegexRule (必須オブジェクトクラス) | 正規表現ルールとしてエントリーを識別します。このエントリーは、automember 定義 (objectclass: autoMemberDefinition) の子である必要があります。 |

| autoMemberInclusiveRegex | 含めるエントリーを識別するために使用する正規表現を設定します。一致するエントリーのみがグループに追加されます。複数の正規表現を使用できます。エントリーがこれらの式のいずれかと一致する場合は、グループに含まれます。

式の形式は、Perl と互換性のある正規表現 (PCRE) です。PCRE パターンの詳細は、pcresyntax(3) の man ページを参照してください。

これは多値属性です。

|

| autoMemberExclusiveRegex | 除外するエントリーを識別するために使用する正規表現を設定します。エントリーが除外条件と一致する場合は、グループに 含まれません。複数の正規表現を使用できます。エントリーがこれらの式のいずれかと一致する場合は、グループで除外されます。

式の形式は、Perl と互換性のある正規表現 (PCRE) です。PCRE パターンの詳細は、pcresyntax(3) の man ページを参照してください。

これは多値属性です。

注記

除外条件は最初に評価され、包含条件よりも優先されます。

|

| autoMemberTargetGroup | 正規表現の条件を満たす場合に、エントリーをメンバーとして追加するグループを設定します。 |

8.1.5.2. Automembership ルールの例

- IP アドレスに基づく異なるホストグループ

- Windows ユーザーグループ

- 従業員の ID に基づく異なるユーザーグループ

例8.4 IP アドレス別のホストグループ

例8.5 Windows ユーザーグループ

posixAccount 属性を使用して新規ユーザーをすべて識別します。Directory Server 内に作成された新規ユーザーはすべて、posixAccount 属性を使用して作成されます。したがって、新しい Directory Server ユーザーにとって安全なキャッチオールです。ただし、ユーザーアカウントを Windows ドメインから Directory Server に同期すると、Windows ユーザーアカウントは posixAccount 属性 なし で作成されます。

ntUser 属性で識別されます。基本的な all-users グループルールは、特に目的の Windows ユーザーに変更できます。これは、デフォルトの all-users グループまたは Windows 固有のグループに追加できます。

例8.6 従業員タイプによるユーザーグループ

employeeType 属性で従業員タイプをもとにユーザーを作成してから参照できます。

8.1.5.3. Automembership 定義の作成

- 必要に応じて、Auto Membership プラグインを有効にします。ldapmodify の使用:

dn: cn=Auto Membership Plugin,cn=plugins,cn=config changetype: replace replace: nsslapd-pluginEnabled nsslapd-pluginEnabled: on

dn: cn=Auto Membership Plugin,cn=plugins,cn=config changetype: replace replace: nsslapd-pluginEnabled nsslapd-pluginEnabled: onCopy to Clipboard Copied! Toggle word wrap Toggle overflow - cn=Auto Membership Plugin,cn=plugins,cn=config コンテナーエントリーの下に、新しいプラグインインスタンスを作成します。このエントリーは、autoMember Definition オブジェクトクラスに属している必要があります。ldapmodify の使用:

dn: cn=Example Automember Definition,cn=Auto Membership Plugin,cn=plugins,cn=config objectclass: autoMemberDefinition ...

dn: cn=Example Automember Definition,cn=Auto Membership Plugin,cn=plugins,cn=config objectclass: autoMemberDefinition ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 定義に必要な属性は、『Red Hat Directory Server の設定、コマンド、およびファイルリファレンス』 に記載されています。 - 定義のスコープおよびフィルターを設定します。これは、一致するエントリーの初期検索に使用されます。たとえば、ou=People サブツリーに追加され、

ntUser属性が含まれる新しいエントリーの場合:autoMemberScope: ou=People,dc=example,dc=com autoMemberFilter: objectclass=ntUser

autoMemberScope: ou=People,dc=example,dc=com autoMemberFilter: objectclass=ntUserCopy to Clipboard Copied! Toggle word wrap Toggle overflow - (デフォルトまたはフォールバックグループとして)一致するエントリーを追加するグループと、そのグループタイプのメンバーエントリーの形式を設定します。

autoMemberDefaultGroup: cn=windows-group,cn=groups,dc=example,dc=com autoMemberGroupingAttr: member:dn

autoMemberDefaultGroup: cn=windows-group,cn=groups,dc=example,dc=com autoMemberGroupingAttr: member:dnCopy to Clipboard Copied! Toggle word wrap Toggle overflow - オプション。包含または排他的な正規表現フィルターを作成し、これらのフィルターに一致するエントリーに使用するグループを設定します。正規表現条件の属性は、表8.3「正規表現の条件属性」 に記載されています。正規表現の条件は、automember 定義の子として追加されます。これらの条件は autoMemberRegexRule オブジェクトクラスに属している必要があります。ldapmodify の使用:

dn: cn=Example Regex,cn=Example Automember Definition,cn=Auto Membership Plugin,cn=plugins,cn=config objectclass: autoMemberRegexRule ...

dn: cn=Example Regex,cn=Example Automember Definition,cn=Auto Membership Plugin,cn=plugins,cn=config objectclass: autoMemberRegexRule ...Copy to Clipboard Copied! Toggle word wrap Toggle overflow 次に、ターゲットグループ名と包含的または排他的な正規表現を追加します。include および exclude 条件の両方を使用でき、両方のタイプの式を複数使用できます。autoMemberTargetGroup: cn=windows-admin-group,cn=groups,dc=example,dc=com autoMemberInclusiveRegex: cn=\.* Administrator \*

autoMemberTargetGroup: cn=windows-admin-group,cn=groups,dc=example,dc=com autoMemberInclusiveRegex: cn=\.* Administrator \*Copy to Clipboard Copied! Toggle word wrap Toggle overflow 新規エントリーが正規表現条件と一致する場合は、automember 定義に設定されたデフォルトグループ の代わりに、そのグループに追加されます。 - Directory Server が動的プラグインを有効にするために設定されていない場合は、サーバーを再起動して変更した新しいプラグインインスタンスを読み込みます。

8.1.5.4. 自動メンバー定義の既存のエントリーの更新

- 検索フィルター

- 検索範囲

- 検索を開始するベース DN

8.1.5.5. 自動メンバー定義のテスト

既存のエントリーを使用したテスト

cn=automember export updates が、ディレクトリー内の 既存のエントリー に対して実行し、ルールに基づいてユーザーの追加結果をエクスポートします。これは、既存のルールをテストして、実際のデプロイメントの実行方法を確認するのに役立ちます。

Import LDIF でのテスト

cn=automember map updates タスクは、新規ユーザーの インポート LDIF を取得してから、現在の自動メンバールールに対して新規ユーザーを実行します。これは、(実際の) 新規または既存のユーザーエントリーに適用する前に、新しいルールをテストする場合に非常に役立ちます。