19.11.4. 自動バインドの設定

Autobind は、ローカルの UNIX 認証情報に基づいて Directory Server に接続する方法です。これは、ディレクトリー自体に保存されたアイデンティティーにマッピングされます。autobind は、以下の 2 つの部分で設定されます。

autobind を設定する前に、まず LDAPI が有効であることを確認してください( 「LDAPI の有効化」で)。次に、( 「自動バインドの設定」に)autobind マッピングを設定します。

19.11.4.1. Autobind および LDAPI の概要

リンクのコピーリンクがクリップボードにコピーされました!

IPC (Inter-process communication) は、Unix マシン上のプロセスやネットワークを区別して相互に直接通信する方法です。LDAPI は、これらの IPC 接続で LDAP 接続を実行する方法です。つまり、LDAP 操作は Unix ソケット上で実行できます。これらの接続は、通常の LDAP 接続よりもはるかに高速で、より安全です。

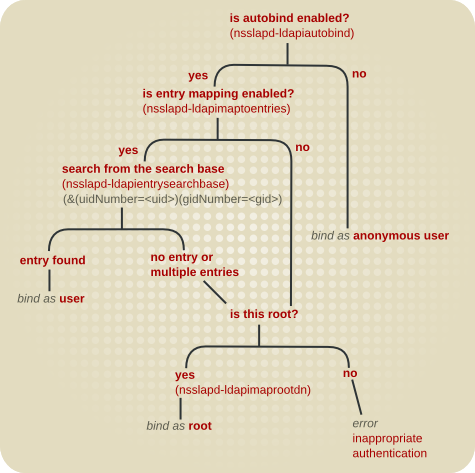

Directory Server はこの LDAPI 接続を使用して、ユーザーがすぐに Directory Server にバインドしたり、Unix ソケットを介した接続をサポートするツールを使用して Directory Server にアクセスできるようにします。autobind は、Unix ユーザーの uid:gid を使用して、そのユーザーを Directory Server のエントリーにマッピングし、そのユーザーのアクセスを許可します。

autobind では、3 つのディレクトリーエントリーへのマッピングを許可します。

- Unix ユーザーが 1 つのユーザーエントリーに一致した場合はユーザーエントリー

- Unix ユーザーが rootの場合は Directory Manager(または

nsslapd-ldapimaprootdnで定義されたスーパーユーザー)

図19.1 自動バインド接続パス

特別な自動バインドユーザーのエントリーは、特別な自動バインド接尾辞の下 (一般ユーザーのサブツリー外) にあります。この下のエントリーは、ユーザーおよびグループの ID 番号で識別されます。

gidNumber=gid+uidNumberuid, autobindsuffix

gidNumber=gid+uidNumberuid, autobindsuffix

自動バインドが有効になっていないが LDAPI の場合は、他のバインド認証情報を指定しない限り、Unix ユーザーは Directory Server に匿名でバインドされます。

注記

自動バインドを使用すると、バインドユーザー名とパスワードを指定したり、他の SASL 認証メカニズムを使用したりせずに、クライアントが Directory Server に要求を送信できます。LDAP 標準によると、要求でバインド情報が指定されていない場合、サーバーは要求を匿名バインドとして処理します。何らかのバインド情報を必要とする規格に準拠するため、自動バインドを使用するクライアントは SASL/EXTERNAL で要求を送信する必要があります。

SASL の設定に関する詳細は、「SASL Identity マッピングの設定」を参照してください。