48.7.7. IPsec Network-to-Network の設定

また、IPSec は、ネットワーク接続を使用してネットワーク全体( LAN、WANなど)をリモートネットワークに接続するように設定することもできます。ネットワーク間接続では、LAN 上の 1 つのノードからリモート LAN 上のノードに情報を透過的に処理し、ルーティングするために、接続ネットワークの各ノードで IPsec ルーターを設定する必要があります。図48.11「ネットワーク間 IPsec トンネル接続」 ネットワーク間 IPsec トンネリング接続を表示します。

図48.11 ネットワーク間 IPsec トンネル接続

[D]

この図では、インターネットで区切られた 2 つの別個の LANを示しています。これらの LANは IPsec ルーターを使用してインターネット経由でセキュアなトンネルを使用して接続を認証および開始します。転送で傍受されたパケットは、これらの LAN間のパケットを保護するためにブルートフォースの復号化が必要になります。IP 範囲 192.168.1.0/24 の 1 つから IP 範囲内の別のノードとの通信のプロセスは、IP 範囲の処理、暗号化/復号化、および IPsec パケットのルーティングが IPsec ルーターによって完全に処理されるので、ノードに対して完全に透過的です。

ネットワーク間接続に必要な情報は次のとおりです。

- 専用 IPsec ルーターの外部からアクセスできる IP アドレス

- IPsec ルーターが提供する LAN/WAN のネットワークアドレス範囲(192.168.1.0/24 または 10.0.1.0/24 など)

- ネットワークノードからインターネットにデータをルーティングするゲートウェイデバイスの IP アドレス

- 一意の名前(例:

ipsec1)。これは、IPsec 接続を特定し、他のデバイスまたは接続と区別するために使用されます。 - 固定暗号化キーまたは racoonによって自動的に生成される暗号鍵

- 接続の初期段階で使用され、セッション中に暗号鍵を交換するために使用される事前共有認証キー。

48.7.7.1. ネットワーク/ネットワーク(VPN)接続

リンクのコピーリンクがクリップボードにコピーされました!

ネットワーク/ネットワーク IPsec 接続は、各ネットワークに 1 つずつ、プライベートサブネットのネットワークトラフィックがルーティングされる 2 つの IPsec ルーターを使用します。

たとえば、図48.12「Network-to-Network IPsec」 で示すように、192.168.1.0/24 プライベートネットワークがネットワークのトラフィックを private ネットワークに送信すると、パケットは gateway0 を、インターネットを介して ipsec0 に、ipsec1 から gateway1 に、およびこのサブネットに ipsec1 を通過します。

IPSec ルーターには、一般にアドレス可能な IP アドレスと、対応するプライベートネットワークに接続された 2 つ目のイーサネットデバイスが必要です。トラフィックは、暗号化された接続がある別の IPsec ルーターを対象としている場合にのみ IPsec ルーターを通過します。

図48.12 Network-to-Network IPsec

[D]

別のネットワーク設定オプションには、各 IP ルーターとインターネット間のファイアウォール、各 IPsec ルーターとサブネットゲートウェイ間のイントラネットファイアウォールが含まれます。IPsec ルーターとサブネットのゲートウェイは、2 つのイーサネットデバイスを持つ 1 つのシステムにすることができます。1 つは IPsec ルーターとして動作するパブリック IP アドレスを持つものと、プライベートサブネットのゲートウェイとして機能するプライベート IP アドレスを持つシステムです。各 IPsec ルーターは、プライベートネットワークまたはパブリックゲートウェイのゲートウェイを使用して、パケットを他の IPsec ルーターに送信できます。

ネットワーク/ネットワーク間の IPsec 接続を設定するには、以下の手順を使用します。

- コマンドシェルで、system-config-network と入力して Network Administration Tool を起動します。

- IPsec タブで、 をクリックして IPsec 設定ウィザードを起動します。

- をクリックして、ネットワーク間 IPsec 接続の設定を開始します。

- 接続の一意のニックネームを入力します(例:

ipsec0必要に応じて、チェックボックスを選択して、コンピューターの起動時に接続を自動的にアクティブにします。 をクリックして続けます。 - 接続タイプとして Network to Network encryption (VPN) を選択し、 をクリックします。

- 使用する暗号化のタイプ(manual または automatic)を選択します。手動暗号化を選択する場合は、暗号鍵をプロセスの後で提供する必要があります。自動暗号化を選択すると、racoon デーモンが暗号化キーを管理します。自動暗号化を使用する場合は、

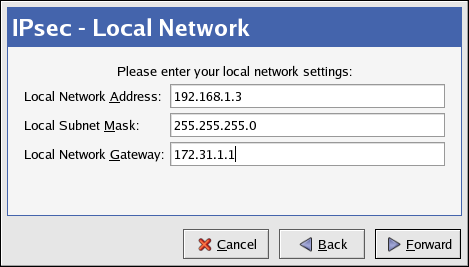

ipsec-toolsパッケージをインストールする必要があります。をクリックして続けます。 - Local Network ページで、以下の情報を入力します。

- ローカルネットワークアドレス: プライベートネットワークに接続された IPsec ルーター上のデバイスの IP アドレス。

- ローカルサブネットマスク - ローカルネットワーク IP アドレスのサブネットマスク。

- Local Network Gateway - プライベートサブネットのゲートウェイ。

をクリックして続けます。図48.13 ローカルネットワーク情報

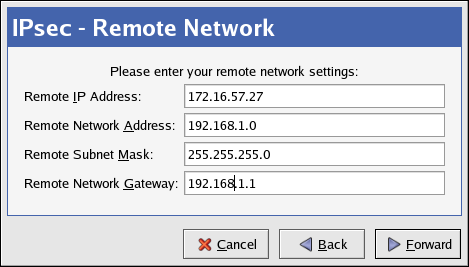

[D] - Remote Network ページで、以下の情報を入力します。

- リモート IP アドレス: 他 のプライベートネットワーク用に IPsec ルーターの一般にアドレス指定可能な IP アドレスです。この例では、ipsec0 の場合は ipsec1 の公開されている IP アドレスを入力します。その逆も同様です。

- リモートネットワークアドレス: 他 の IPsec ルーターの背後にあるプライベートサブネットのネットワークアドレス。この例では、ipsec1 を設定する場合は

192.168.1.0を入力し、ipsec0 を設定する場合は192.168.2.0と入力します。 - リモートサブネットマスク - リモート IP アドレスのサブネットマスク。

- Remote Network Gateway - リモートネットワークアドレスのゲートウェイの IP アドレス。

- 手順 6 で手動暗号化を選択した場合は、使用する暗号化キーを指定するか、 をクリックして作成します。認証キーを指定するか、 をクリックして生成します。このキーは、数字と文字の組み合わせを任意に指定できます。

をクリックして続けます。図48.14 リモートネットワーク情報

[D] - IPsec - Summary ページの情報を確認してから をクリックします。

- > を選択して設定を保存します。

- 一覧から IPsec 接続を選択し、 をクリックして接続をアクティブにします。

- IP 転送を有効にします。

/etc/sysctl.confを編集し、net.ipv4.ip_forward を。1に設定します- 以下のコマンドを使用して変更を適用します。

sysctl -p /etc/sysctl.conf

sysctl -p /etc/sysctl.confCopy to Clipboard Copied! Toggle word wrap Toggle overflow

IPsec 接続をアクティブにするネットワークスクリプトは、必要に応じて IPsec ルーターを介してパケットを送信するためのネットワークルートを自動的に作成します。