25.4.2.2. SSL サポート

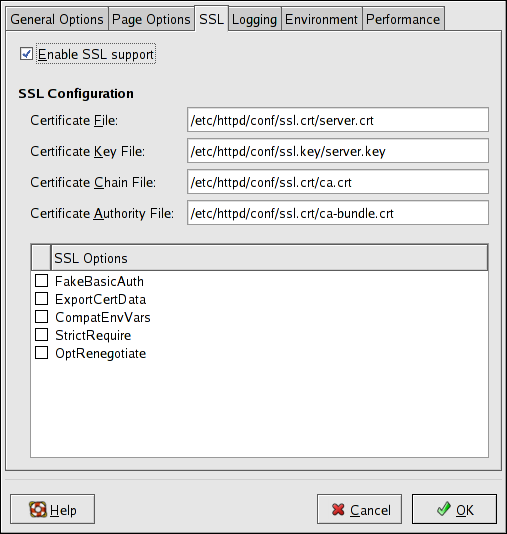

mod_ssl は、SSL 経由で HTTP プロトコルの暗号化を有効にします。SSL (Secure Sockets Layer)プロトコルは、TCP/IP ネットワークを介した通信および暗号化に使用されます。SSL タブを使用すると、サーバーの SSL を設定できます。SSL を設定するには、以下へのパスを指定する必要があります。

- 証明書ファイル:PEM (Privacy Enhanced Mail)でエンコードされたサーバー証明書ファイルへのパスを参照する SSLCertificateFile ディレクティブの使用と同じです。

- キーファイル:PEM でエンコードされたサーバーの秘密鍵ファイルへのパスを参照する SSLCertificateKeyFile ディレクティブの使用と同じです。

- 証明書チェーンファイル:証明書のすべてのサーバーのチェーンを含む証明書ファイルへのパスを参照する SSLCertificateChainFile ディレクティブの使用と同じです。

- 認証局ファイル:サーバーと通信する信頼性またはアイデンティティーを確認するために使用される暗号化されたファイルです。

SSL の設定ディレクティブについては、 http://httpd.apache.org/docs/2.2/mod/directives.html#S を参照してください。また、有効にする SSL オプションを決定する必要もあります。これらは、以下のオプションで SSLOptions を使用するのと同じです。

- FakeBasicAuth: Apache で使用される標準の認証方法を有効にします。これは、Client X509 証明書の Subject Distinguished Name (DN)が基本的な HTTP ユーザー名に変換されることを意味します。

- ExportCertData - SSL_SERVER_CERT、SSL_CLIENT_CERT、および SSL_CLIENT_CERT _CHAIN_n に CGI 環境変数を作成します。n は数字 0,1,2,3,4. です。これらのファイルは、CGI スクリプトによるより多くの証明書チェックに使用されます。

- CompatEnvVars - CGI 環境変数を追加して、Apache SSL の後方互換性を有効にします。

- StrictRequire: SSLRequireSSL ディレクティブおよび SSLRequire ディレクティブがアクセスが禁止されていることが示唆されるたびに、アクセスの拒否を強制する厳密なアクセスを有効にします。

- OptRenegotiate: mod_ssl による不要なハンドシェイクの回避を有効にし、安全なパラメーターチェックも実行します。ディレクトリーごとに OptRenegotiate を有効にすることが推奨されます。

上記の SSL オプションの詳細は、 http://httpd.apache.org/docs/2.2/mod/mod_ssl.html#ssloptions を参照してください。以下の図は、SSL タブと、上記で説明したオプションを示しています。

図25.6 SSL

[D]

重要

『POODLE: SSLv3 脆弱性(CVE-2014-3566)で説明されている脆弱性』 により、Red Hat は

SSL を無効にし、TLSv1. 1 または TLSv1.2 のみを使用することを推奨し ます。後方互換性は、TLSv1.0 を使用して実現できます。Red Hat がサポートする多くの製品は SSLv2 プロトコルまたは SSLv3 プロトコルを使用するか、デフォルトでそれらのプロトコルを有効にできます。ただし、SSLv2 または SSLv3 を使用することが強く推奨されます。